分析發現檔案

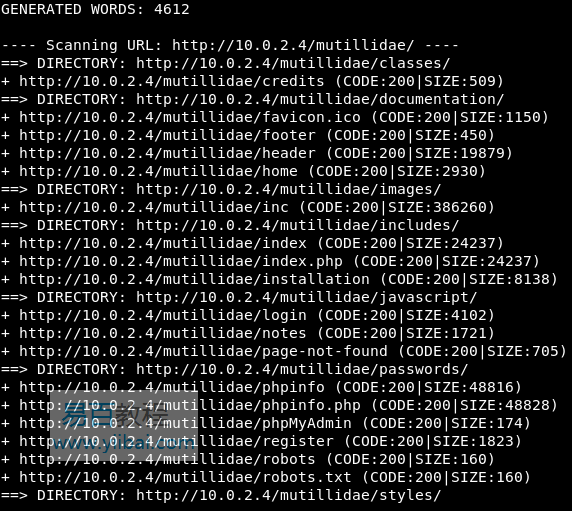

在下面的螢幕截圖中,可以看到dirb工具能夠找到許多檔案的結果。下面是我們已經知道的一些檔案:

在下面的螢幕截圖中,我們可以看到favicon.ico只是一個圖示檔案。index.php是我們經常看到的索引。頁尾和標題可能只是樣式檔案。可以看到有一個登入頁面。

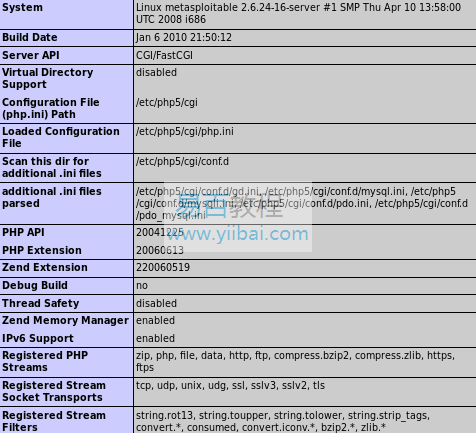

現在,我們可以通過利用一個非常複雜的漏洞找到目標的使用者名和密碼。但我們最終無法登入,因為無法找到登入的位置(頁面)。在這種情況下,像dirb這樣的工具會很有用。我們檢視phpinfo.php檔案通常非常有用,因為它顯示了很多關於在Web伺服器上執行的PHP直譯器的資訊,正如在下面的螢幕截圖中看到的,該檔案包含很多資訊:

前面的資訊很有用。使用這些資訊,可以了解一些目錄。從上面的螢幕截圖中,可以看到它在php5上執行。.cg1檔案儲存組態。.ini檔案通常是PHP的組態檔案,因此可以看到它們儲存的所有位置。

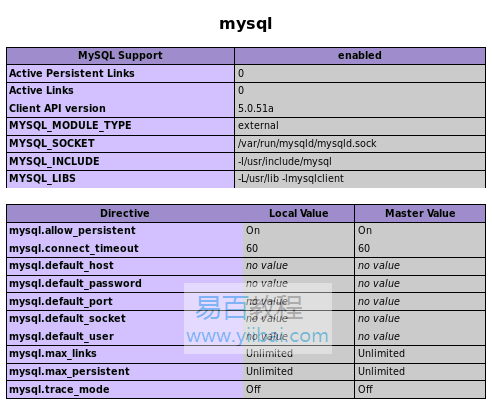

當進一步向下捲動時,我們將看到已安裝的許可權。還會看到它有MySQL,它使用MySQL資訊如下:

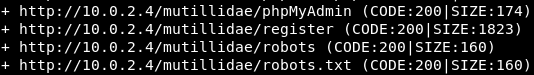

在前面的螢幕截圖中,可以看到儲存不同型別組態的目錄。我們還可以看到PHP使用的模組和擴充套件,因此phpinfo.php檔案非常有用。在下面的螢幕截圖中,我們可以看到設法找到phpMyAdmin登入的位置,這基本上是用於登入資料庫的登入:

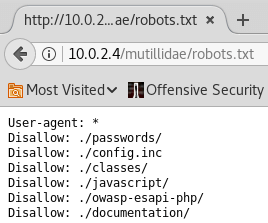

robots.txt檔案是另一個非常有用的檔案,它告訴Google等搜尋引擎如何處理網站。因此,它通常包含我們不希望網站或Google檢視或閱讀的檔案。如果可以閱讀robots.txt檔案,那麼我們將能夠看到網路管理員試圖隱藏的內容。在下面的螢幕截圖中,我們可以看到網路管理員不希望Google看到名為密碼的目錄,也不希望看到名為config.inc的檔案。它既不想看到這些其他檔案:

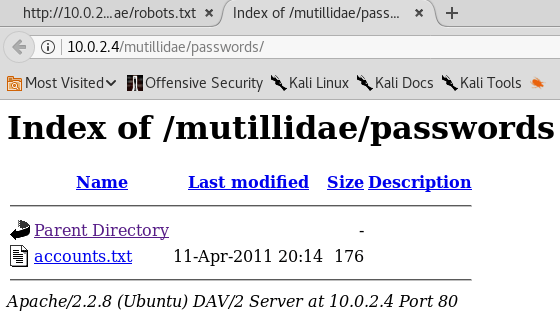

我們從以下螢幕截圖中看到./passwords和./config.inc檔案:

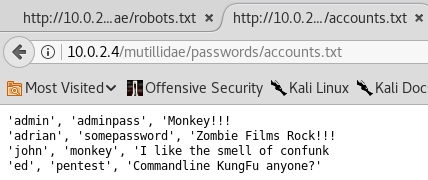

在上面的截圖中,可以看到有一個accounts.txt檔案,點選該檔案,我們可以看到裡邊有一些使用者名和密碼。我們可以看到有一個名稱為:admin的使用者,使用adminpass密碼。在下面的螢幕截圖中,還有其它使用者名和密碼:

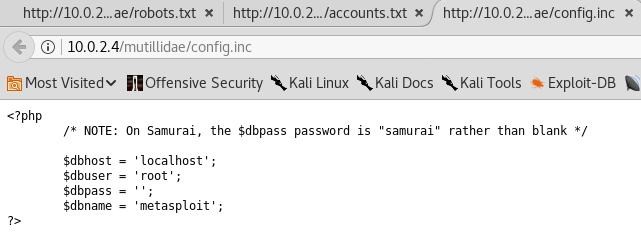

現在,我們仍然不確定前面的使用者名和密碼是什麼,但確定我們已經能夠找到非常有用的資訊。Config.inc檔案是另一個有用的檔案。在下面的螢幕截圖中,我們可以看到連線到資料庫資訊,因為它們有$dbhost,$dbuser,$dbpass和$dbname引數:

在上面的螢幕截圖中,可以看到使用者名是root,密碼是空白的,因此我們可以繼續嘗試根據前面螢幕截圖中的命令連線到資料庫,我們應該可以存取資料庫。

此外,我們仍然不確定可以在哪裡使用它們,但是可以將它們新增到列表中以嘗試登入賬號:admin,或者只是將它們儲存在列表中以便我們可以在執行粗暴時使用它們 - 暴力攻擊。