DNS欺騙攻擊

在本節中,我們將了解DNS伺服器。DNS基本上是將域名轉換為裝置IP地址的伺服器。我們可以將域名(如www.google.com)轉換為儲存Google網站的裝置的IP地址。由於使用MITM,可以在我們的計算機上執行DNS伺服器並以我們想要的方式解析DNS請求。例如,每當有人向Google.com請求時,可以將它們帶到另一個網站,因為我們處於中間位置。因此,當有人提出要求時,我們實際上會給他們一個我們想要的IP,然後他們會看到一個完全不同於他們期望的網站。因此,我們可以在伺服器上執行一個虛假網站並獲取請求,例如,請求到網站xyz.com。

要做這種攻擊,我們要做的第一件事就是將人們重定向到我們的Web伺服器。Web伺服器將在我們當地的Kali機器上執行。可以將人們重定向到我們想要的任何地方。但在本節中,我們將把它們重定向到我們的本地Web伺服器。接下來,我們將啟動Apache Web伺服器。它預裝在Kali機器上了,所以我們要做的就是執行以下命令,然後,Web伺服器將啟動:

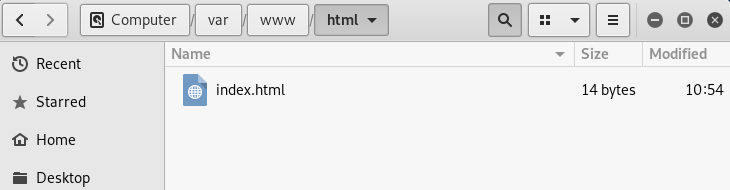

Web伺服器的檔案儲存在/var/www/html目錄中。我們開啟檔案管理器,然後轉到/var/www/html目錄。現在,如果瀏覽我們的Web伺服器,將顯示以下頁面:

在上圖中,可以看到安裝在此處的完整網站,只要有人存取我們的網路伺服器,就會顯示該網站。如果在瀏覽器瀏覽10.0.0.11,也將會看到index.html頁面的內容。

現在讓我們組態MITMf DNS伺服器。為此,我們將使用文字編輯器 - leafpad。然後執行以下命令:

執行此命令後,我們將向下捲動到A記錄所在的位置,如下面的螢幕截圖所示。記錄是負責將域名轉換或轉換為IP地址的記錄:

我們將以xyz.com為目標並使用*作為萬用字元。所以應該將xyz.com的任何子域重定向到IP地址10.0.0.11。如果我們想要替換它,可以使用任何IP地址執行此操作,例如,可以通過放置Google的IP將其重定向到Google。我們放在這裡的任何IP都將重定向xyz.com。現在儲存檔案並關閉它,然後執行命令。以下命令與前面部分中之前執行的命令非常相似。唯一的區別是這裡新增一個額外的選項,即--dns。命令如下:

在上面的螢幕截圖中,我們可以看到啟用了DNS欺騙。現在在受攻擊的目標用戶端上嘗試存取xyz.com,看看會發生什麼。在下面的螢幕截圖中,可以看到xyz.com被重定向到我們的網站,該網站顯示了一些簡單的文字。但如果有要,你也可以安裝其它東西。或者可以要求用戶端下載一些東西,或者旋轉一些虛假的頁面。

它還可用於向目標人員提供虛假更新。DNS欺騙有很多用途。這是進行DNS欺騙的基本方法,可以使用它並將其與其他攻擊或其他想法結合起來,以實現真正強大的攻擊。