Netcraft

在本節中,我們將學習如何獲取有關目標網站使用的技術的資訊。為此,我們將使用一個名為Netcraft(https://www.netcraft.com )的網站,然後我們將目標地址放入,這裡選擇的目標域名地址是isecur1ty.org,然後單擊箭頭 如下螢幕截圖所示:

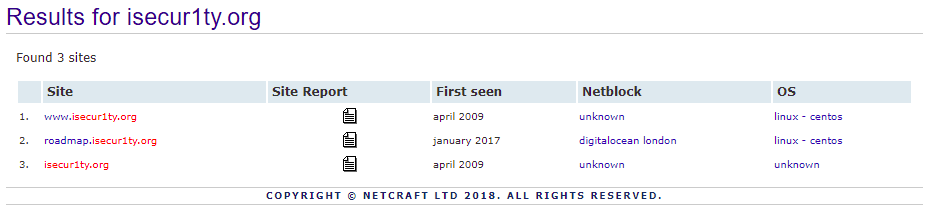

在此之後,單擊Site Report,如以下螢幕截圖所示:

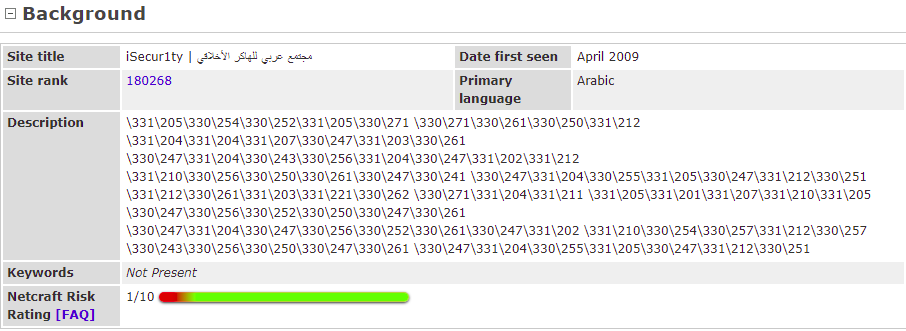

在上面螢幕截圖中,我們可以看到一些基本資訊,如網站標題,網站排名,描述,關鍵字以及網站建立時間:

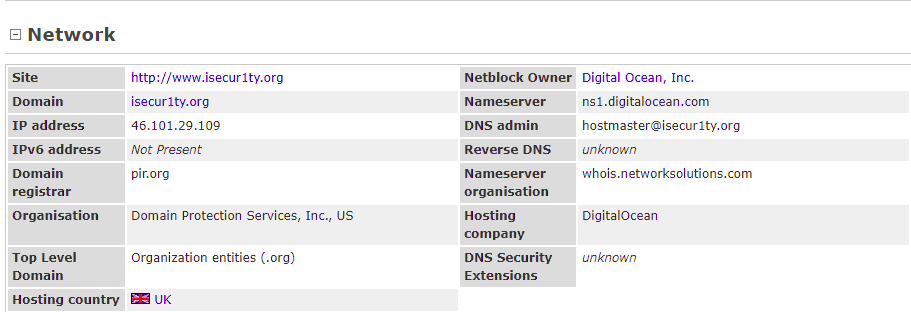

當向下捲動時,可以看到網站本身,域名,IP地址和域名註冊商,域名註冊商是為isecur1ty註冊域名的公司:

在上面的螢幕截圖中,通常會看到有關組織的資訊,但在這裡不能看到,這是因為isecur1ty使用隱私保護。通常,我們應該能夠看到這些資訊甚至更多。

在前面的截圖中,我們可以看到它在英國託管,也可以看到名稱伺服器,它是ns1.digitalocean.com,如果我們開啟ns1.digitalocean.com,就會發現這是一個網站託管的網站。

現在,我們知道這是一個Web託管公司,在最壞的情況下,可以使用它或嘗試入侵ns1.digitalocean.com本身以獲得對isecur1ty的存取許可權。

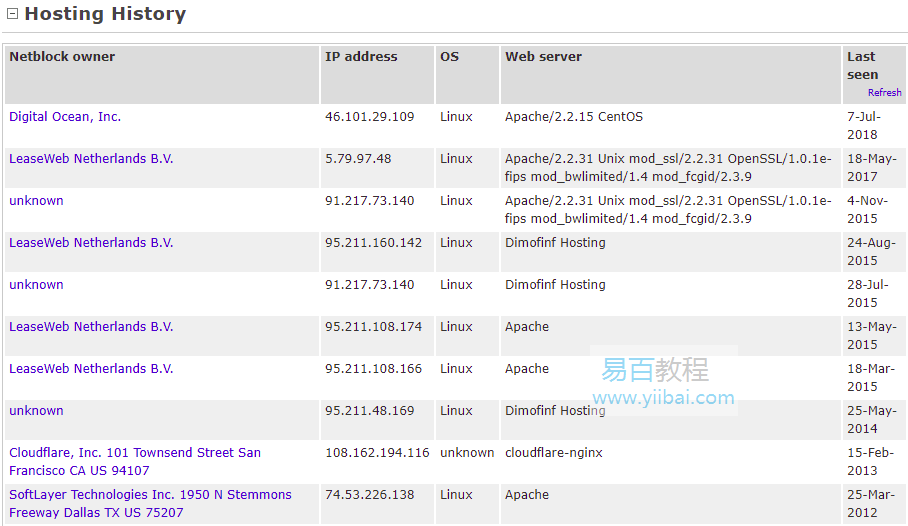

如果進一步向下捲動,我們將看到使用的託管公司的託管歷史。可以看到最新版本在Linux上執行Apache,與在上一節中看到的伺服器相同,2.2.31使用Unix mod_ssl以及所有其他附加元件:

同樣,它對於在目標計算機上查詢漏洞和漏洞非常重要。

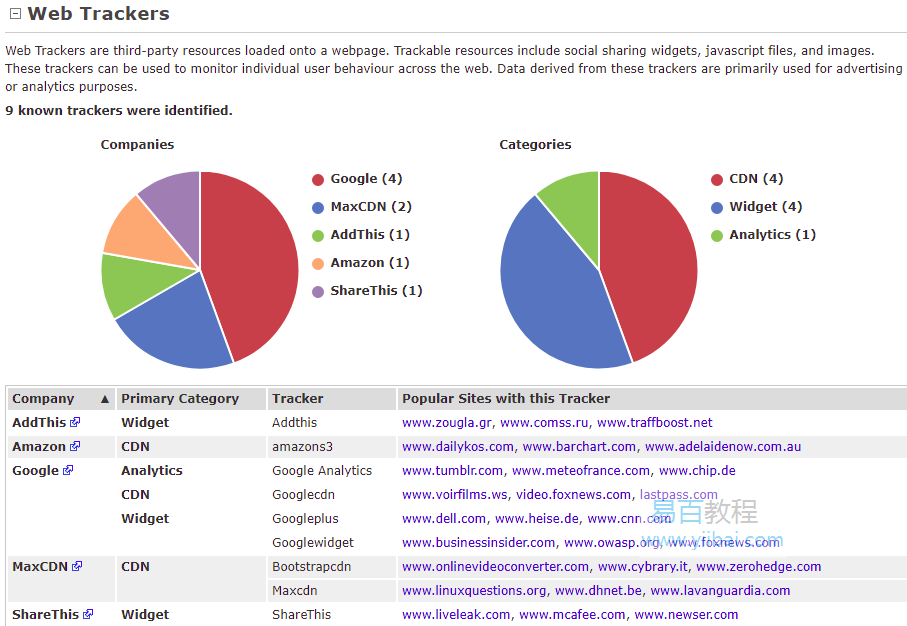

向下捲動到Web Track ers,它將向我們展示目標上使用的第三方應用程式,因此我們可以看到目標使用MaxCDN,Google和其他Google服務。這也可以幫助我們找到並獲得對目標計算機的存取許可權,如以下螢幕截圖所示:

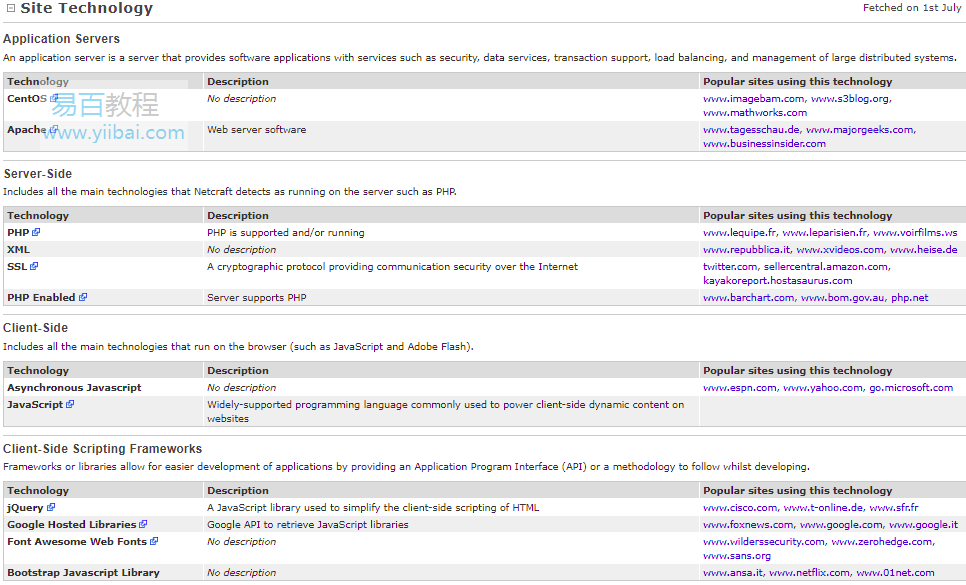

「Technology」索引標籤顯示了目標網站上使用的技術:

在上面的螢幕截圖中,可以看到它使用Apache Web伺服器。在伺服器端,可以看到網站使用PHP,這意味著網站可以理解並執行PHP程式碼。將來,如果我們設法在目標上執行任何型別的程式碼,那麼程式碼應該作為PHP程式碼傳送。要在Metasploit或Veil-Evasion上建立有效負載,我們應該以PHP格式建立它們,並且目標網站將能夠執行它們,因為它支援PHP。

在用戶端,可以在前面的截圖中看到該網站支援JavaScript,因此如果在網站上執行JavaScript,它將不會在網站伺服器上執行,它將在使用者端執行,因為JavaScript是用戶端語言而PHP是伺服器端語言。如果設法執行PHP程式碼,它將在伺服器本身上執行。如果我們設法執行JavaScript,它將在使用者端上執行。它和jQuery一樣。這只是JavaScript的框架。

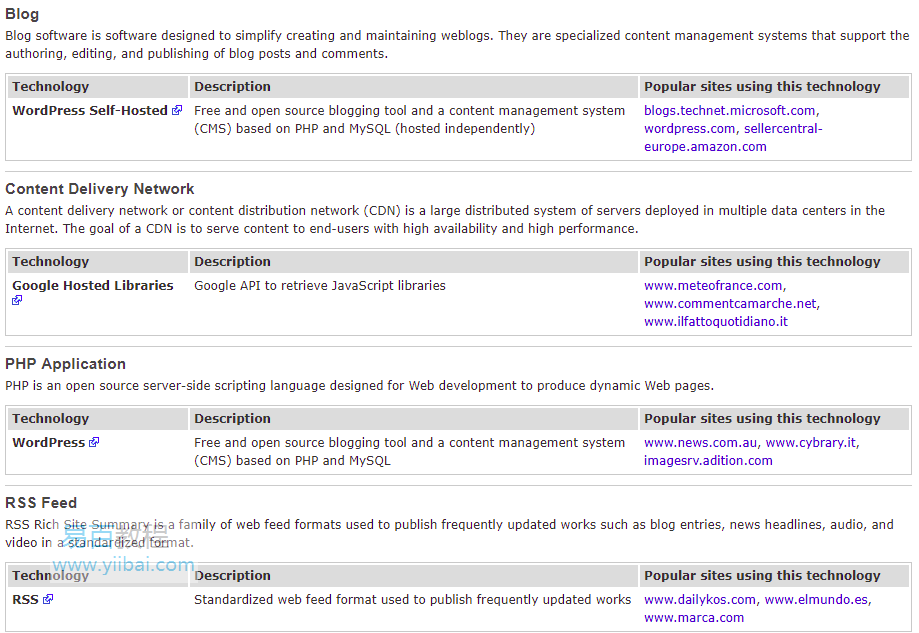

在下面的螢幕截圖中,向下捲動,該網站使用WordPress自託管軟體。Netcraft將顯示網站上使用的任何Web應用程式:

WordPress只是一個Web應用程式,因此我們可以在這個案例中看到其他範例,它是一個開源Web應用程式,還有很多其他網站可能有。如果我們足夠幸運地找到現有的,那麼我們可以繼續在目標網站上利用它。例如,假設我們有WordPress,如果存取https://www.exploit-db.com/並搜尋WordPress,我們將能夠找到許多與WordPress相關的漏洞。

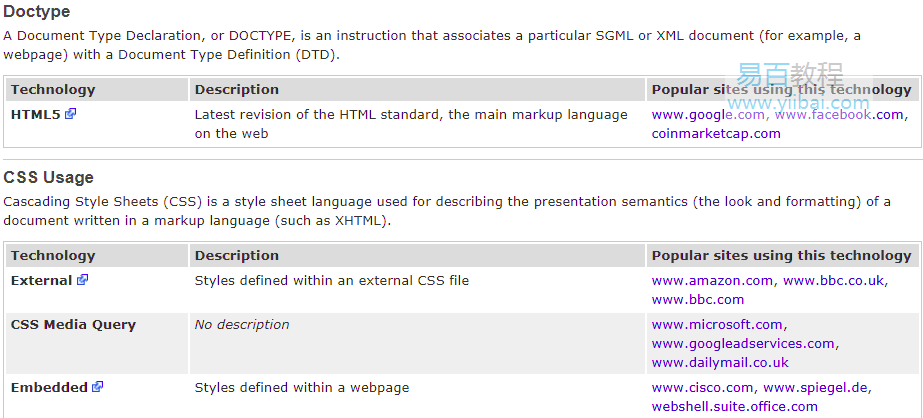

有不同版本的WordPress。我們需要確保目標版本相同。我們下面來看一個範例來了解如何使用漏洞,但它只是展示了資訊收集的強大功能。如果我們進一步捲動,我們會發現其他資訊,如網站使用HTML5和CSS,以及所有型別的東西,如以下螢幕截圖所示:

Netcraft主要用於了解網站。我們收集了有關它在PHP上執行的站點的資訊,並執行JavaScript。它使用WordPress,因此我們可以使用WordPress入侵網站。如果向上捲動,還發現了網站的虛擬主機。因此,在最不理想的情況下,我們可以嘗試入侵網路託管伺服器並存取我們的目標網站。