Zenmap工具

Nmap(網路對映器)是我們要了解的第二個程式工具。它是一個巨大的工具,有很多用途。Nmap用於收集有關任何裝置的資訊。使用Nmap,我們可以收集有關網路內或網路外的任何客戶的資訊,我們只需知道他們的IP就可以收集有關客戶的資訊。Nmap可用於繞過防火牆,以及各種保護和安全措施。在本節中,我們將學習一些基本的Nmap命令,這些命令可用於發現連線到我們網路的用戶端,還可以發現這些用戶端上的開放埠。

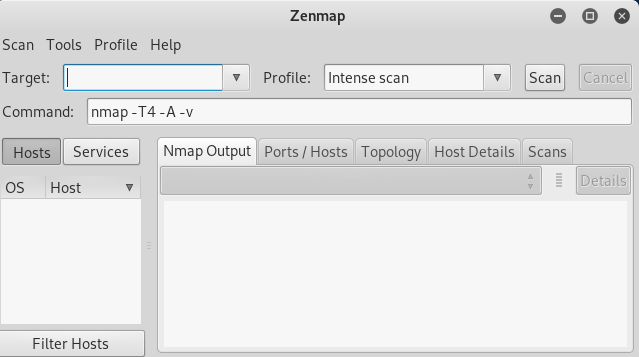

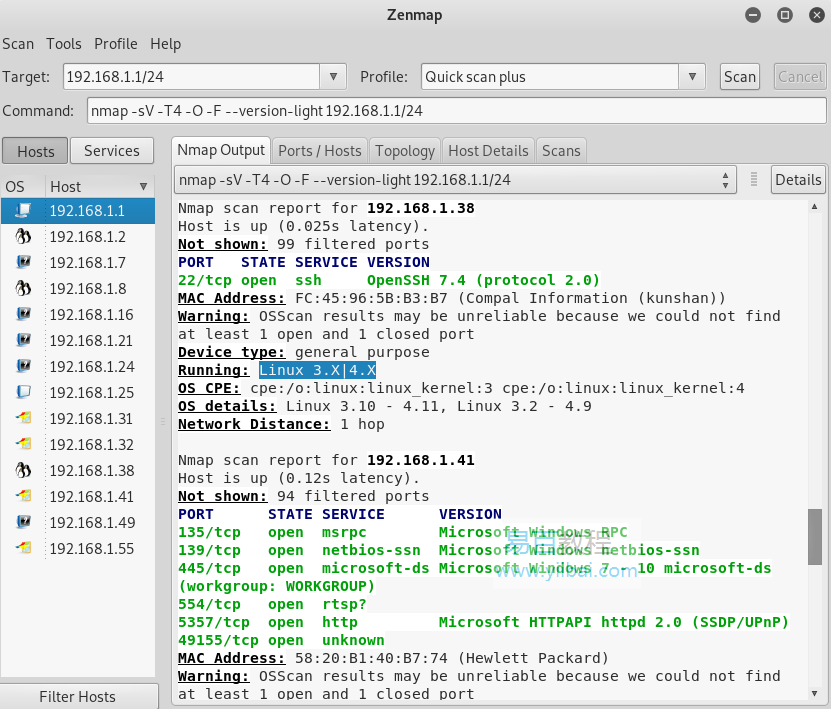

下面是Nmap的圖形化使用者介面。如果我們在終端上鍵入zenmap,將調出這樣的應用程式介面:

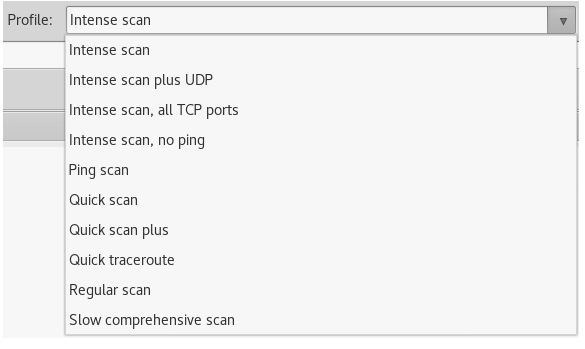

在Target 欄位中,我們可以放置目標IP地址。在組態檔案下拉式選單中,有各種組態檔案:

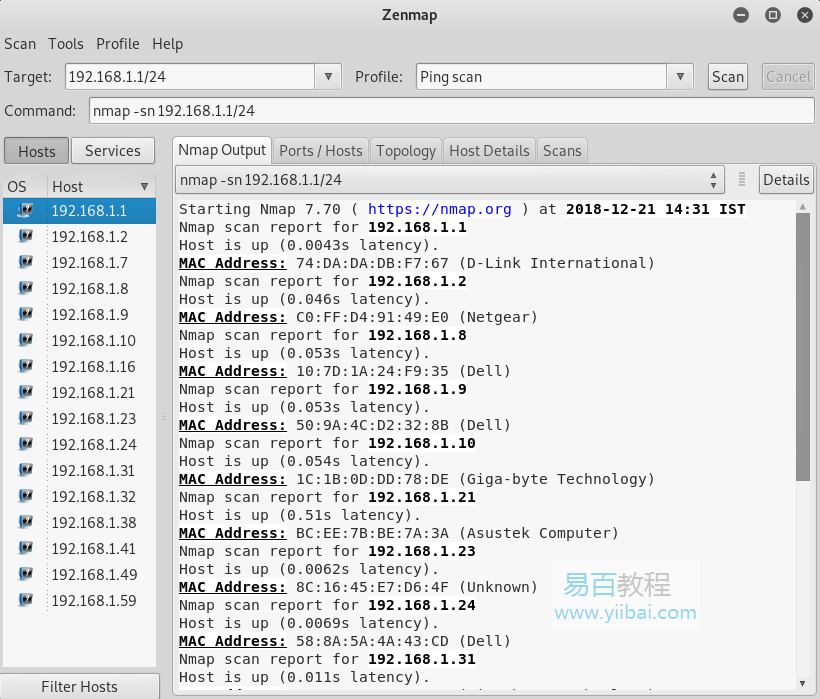

在Target檔案中,如果只想收集一個IP地址的資訊,只需輸入該IP地址即可。也可以輸入像netdiscover那樣的範圍。例如輸入198.168.1.1/24。然後從Profile下拉式選單中選擇Ping掃描並點選Scan按鈕:

前面的掃描是一種快速掃描,但它沒有顯示太多資訊,正如在前面的截圖中看到的那樣,它僅顯示已連線的裝置。這種掃描非常快。可以在左側面板上看到連線的裝置,我們可以看到它們的IP地址,MAC地址和供應商。

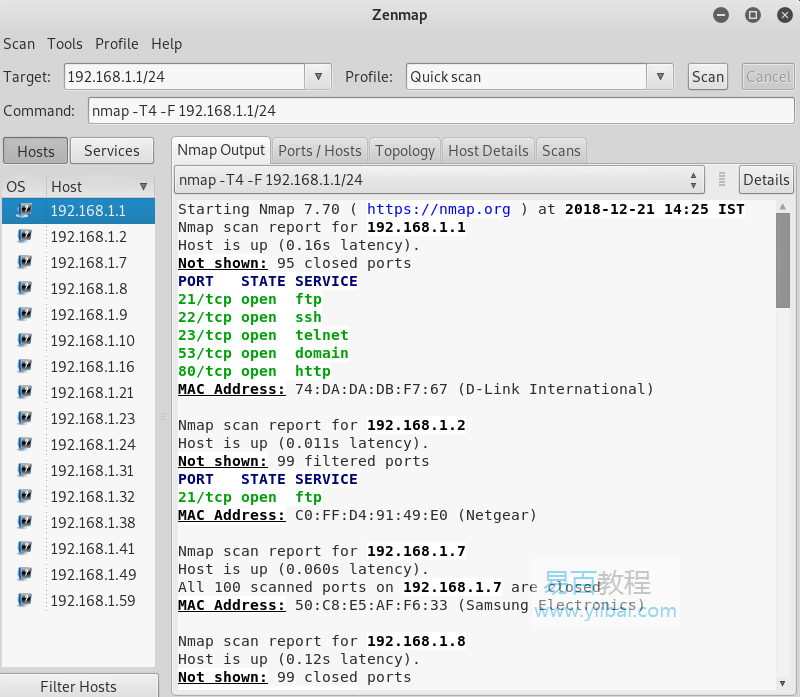

下面將學習快速掃描,快速掃描將比Ping掃描稍慢。但在快速掃描中獲得比Ping掃描更多的資訊。能夠識別每個裝置上的開放埠:

在上面的螢幕截圖中,可以看到它顯示了每個發現裝置上的開放埠。主路由器有一個名為53/tcp的開放埠。80/tcp是路由器設定頁面上使用的埠,因為它在Web伺服器上執行。

現在,讓我們來看看快速掃描加號,它將快速掃描更進一步。它會比快速掃描慢,但它會向我們展示在開啟的埠上執行的程式。因此,在快速掃描中,我們看到埠80已開啟,但我們不知道埠80上執行的是什麼,我們看到埠22正在執行,但我們不知道正在執行什麼。我們知道它是SSH,但我們不知道該埠上執行的SSH伺服器是什麼。

因此,快速掃描加速將比快速掃描花費更長時間,但它將收集更多資訊,如以下螢幕截圖所示:

在上面的螢幕截圖中,可以看到我們已經連線了Linux裝置。裝置的作業系統是連線的,它也為我們提供了程式的版本。在快速掃描中,我們只知道埠22已開啟,但現在我們知道它正在執行的伺服器是OpenSSH 4.7。現在也知道它是Apache HTTP伺服器2.2.8,它是一個Linux裝置。我們可以繼續尋找漏洞和漏洞。