Nexpose掃描

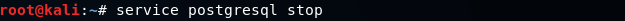

在上一章中,Nexpose已成功安裝。讓我們看看如何執行它以及該工具的功能。Nexpose使用自己的資料庫,所以我們要做的第一件事是關閉Kali Linux的資料庫。如果兩個資料庫都在同一個埠上執行,它們就會相互衝突。現在,我們停止postgresql服務。應該記住,在執行Nexpose之前,需要關閉資料庫。停止資料庫的命令如下:

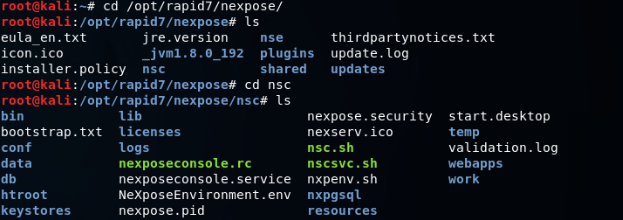

現在,我們進入到安裝Nexpose的位置。除非在安裝過程中更改了位置。預設情況下,Nexpose將安裝在opt/raid7/nexpose/目錄中。執行伺服器的檔案儲存在nsc目錄中,我們要執行的檔案名為nsc.sh.

要執行任何可執行檔案,輸入./並輸入檔案名nsc.sh。命令如下:

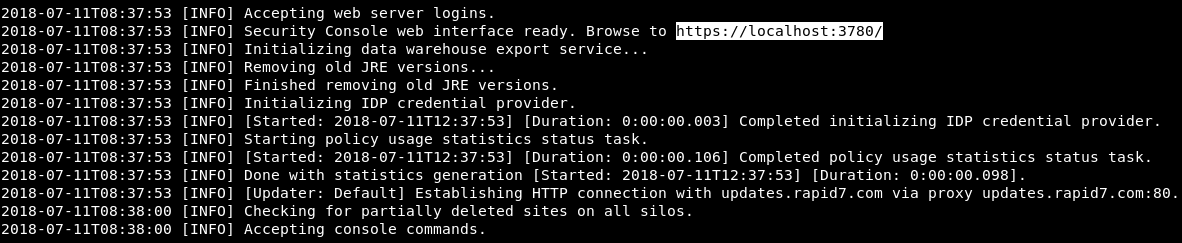

首次執行此命令可能需要一些時間。在下面的螢幕截圖中,可以看到工具已成功載入。它告訴我們,可以使用URL => https://localhost:3780 存取:

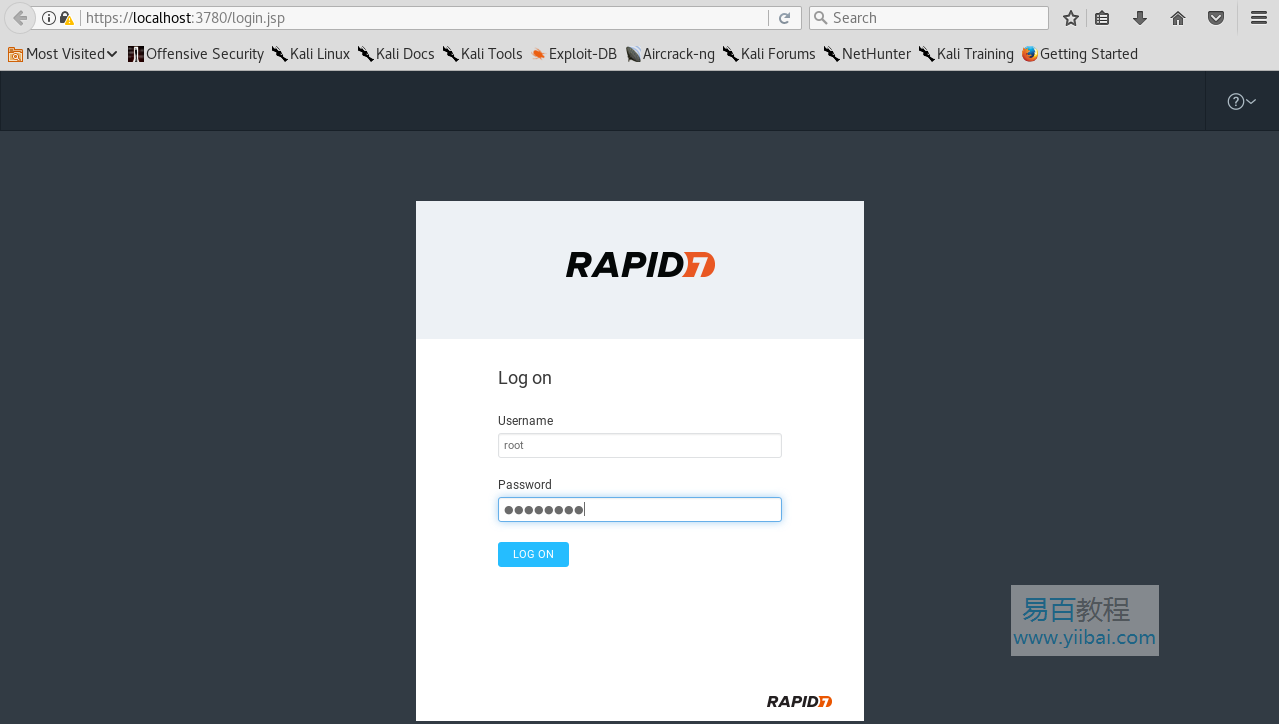

啟動瀏覽器並複製它剛給我們的URL。然後它會要求我們輸入我們在安裝工具時建立的使用者名和密碼:

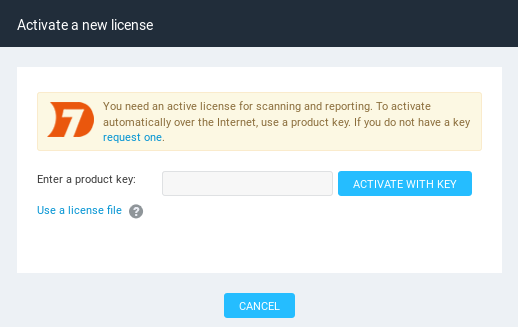

成功登入後,它會要求輸入產品金鑰,如以下螢幕截圖所示:

我們使用的是免費版本,當下載工具時需要填寫表單。在表單中需要寫入電子郵件地址。此工具將產品金鑰傳送到我們的電子郵件,因此我們需要登入電子郵件並獲取產品金鑰並將其貼上。貼上後,單擊ACTIVATION WITH KEY。在下面的螢幕截圖中,我們可以看到啟用是成功的,它只是向我們顯示有關許可證的資訊。

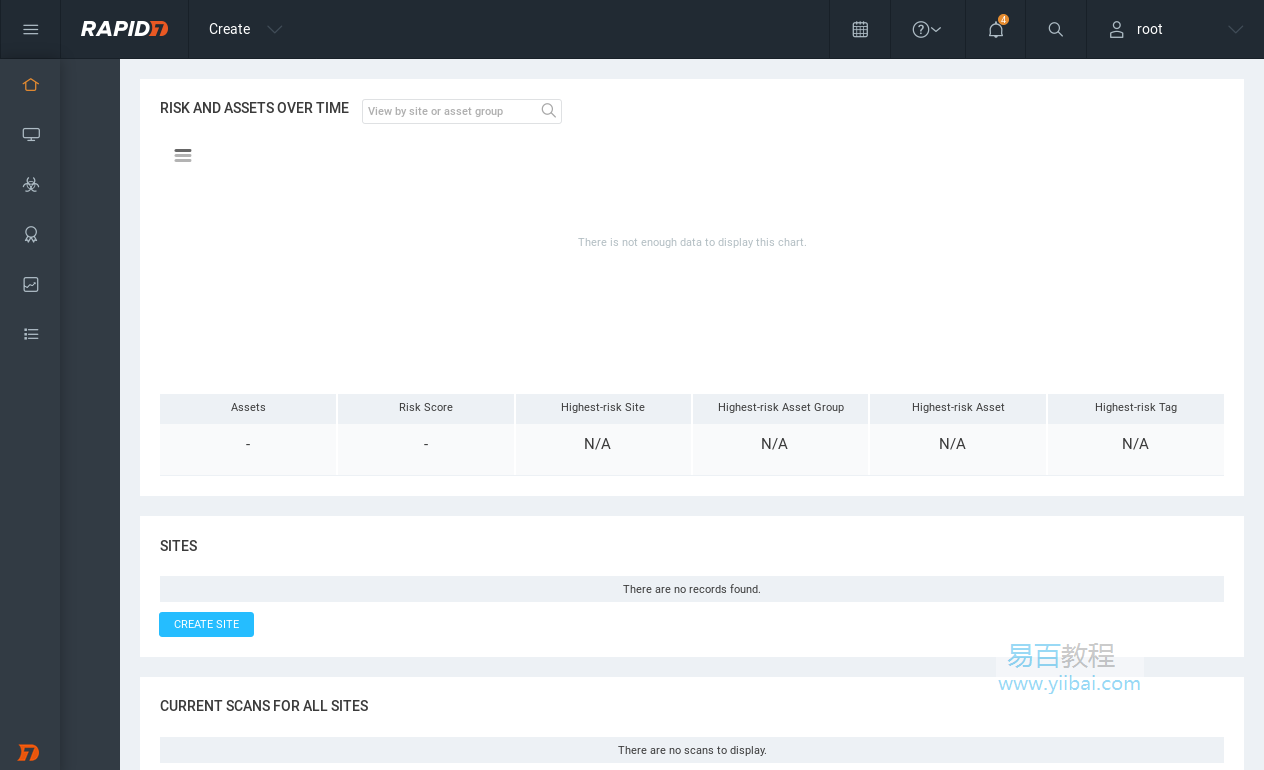

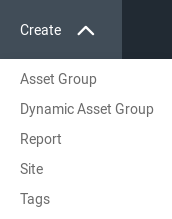

我們從左側選單返回主頁面。之後新增一個目標,然後進行測試。要做到這一點,我們要做的第一件事是單擊Create並單擊Site新增目標:

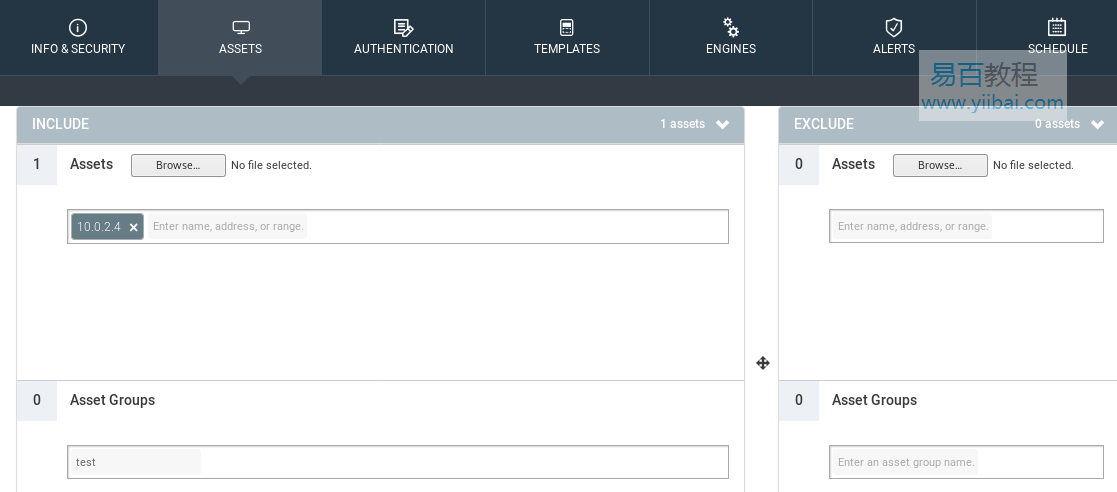

現在轉到ASSETS索引標籤,新增目標。目標可以是範圍。當我們使用Zenmap進行網路滲透時,我們可以像新增它一樣新增特定的IP。在此範例中,我們的目標是Metasploitable機器。我們新增Metasploitable機器作為目標,即10.0.2.4,我們將把它新增到名為test的組中:

現在,在AUTHENTICATION 索引標籤中,如果目標使用某種身份驗證,則除非需要使用某種服務(如FTP服務,Telnet,Web HTTP身份驗證或SQL伺服器)進行身份驗證,否則任何人都無法存取目標。我們可以從AUTHENTICATION索引標籤中選擇它,輸入域名,使用者名和密碼。這樣,框架將能夠使用該服務進行身份驗證並測試我們伺服器的安全性。但是我們的伺服器不使用任何型別的身份驗證,因此我們不需要它。如果我們定位的是具有登入頁面的網路應用程式(例如Gmail),那麼除非使用特定的使用者名和密碼登入,否則我們無法存取大多數Gmail功能。使用此功能,可以登入然後測試目標的安全性。

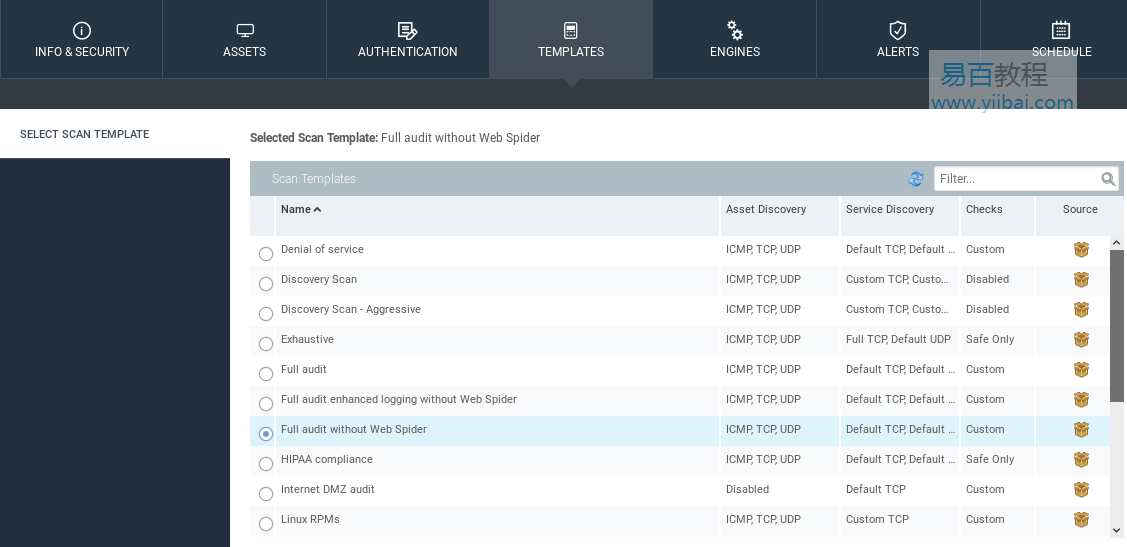

TEMPLATES索引標籤用於選擇掃描型別。它具有與Zenmap相同的各種掃描型別。我們在Zenmap中看到過,可以使用快速掃描,快速掃描和強烈掃描。它們是一樣的。每個組態檔案都不同,它會掃描不同的內容。在本節中,我們將使用掃描型別作為沒有Web Spider的完整審計增強紀錄檔記錄:

Web Spider是一種用於查詢目標中所有檔案和目錄的工具。我們嘗試在沒有Web Spider的情況下進行完全稽核,它是預設的。我們掃描ICMP,TCP和UDP埠。

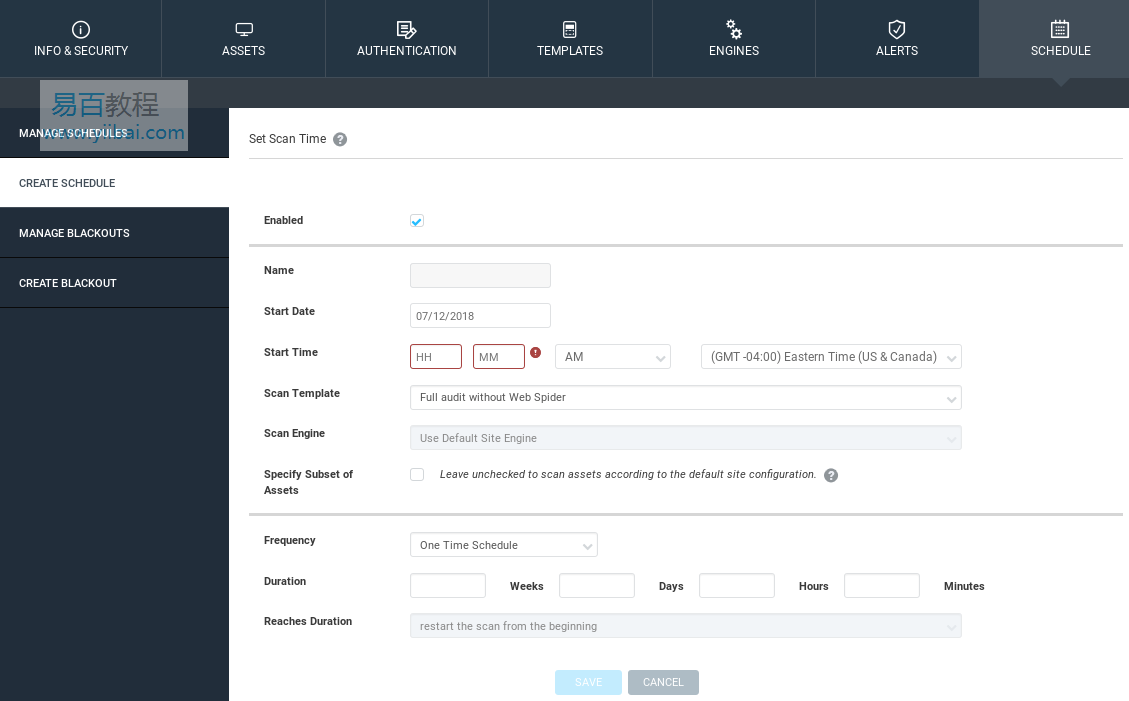

讓ENGINE索引標籤保持相同,這意味著它將使用本地引擎,而不是使用Rapid7提供的引擎。「警報」索引標籤用於設定自定義警報,以便在發現漏洞時收到通知。現在我們來看看SCHEDULE索引標籤。這是一個非常酷的功能。現在假設我們正在開發一家公司,每天都在推動程式碼,新程式碼,或者今天可能會進行測試,而且我們所做的一切都很好。我們的網路伺服器,程式,一切都是最新的,並且沒有漏洞。有人可能會發現我們在我們的網路伺服器上使用的程式發現了一個新的漏洞,或者在專案中推出了一個新的易受攻擊的程式碼。那我們不再安全了。此功能允許我們安排此測試,以便它每小時,每週或每月執行,具體取決於它的重要程度。因此,我們進入建立計劃並建立計劃。在此計劃中,我們可以設定開始日期,可以將頻率設定為每天。

我們建立該計劃,然後掃描將執行我們指定的每個間隔。可以讓它為我們製作一份報告。

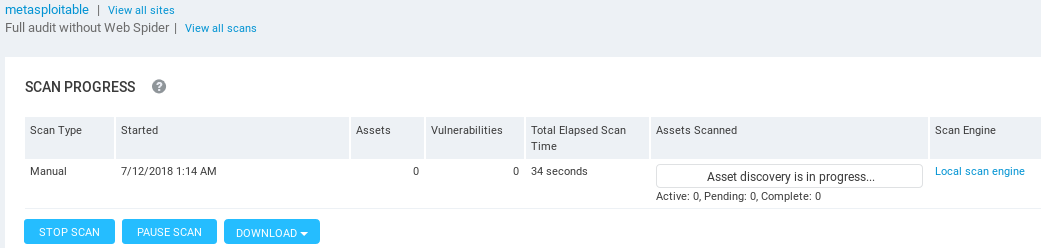

最重要的部分是將目標放在ASSETS標籤中。然後從TEMPLATES索引標籤中選擇一個模板。我們已組態這兩個索引標籤,單擊「儲存並掃描」,這將儲存此組態並為我們開始掃描。在下面的螢幕截圖中,我們可以看到我們資產發現正在進行中,得到的結果: