繞過HTTPS攻擊

在上一節中,我們了解了如何嗅探和捕獲通過HTTP請求傳送的任何資料包。谷歌,Facebook等大多數知名網站都使用HTTPS而不是HTTP。當我們使用MITM時,當該被攻擊的使用者存取網站時,該網站將顯示一條警告訊息,指出網站的證書無效。那麼被攻擊的使用者不會登入。為了解決這個問題,我們將使用工具SSLstrip。此工具用於將任何HTTPS請求降級為HTTP。因此,每當目標人員試圖存取任何網站時,他們都將被重定向到網站的HTTP頁面。

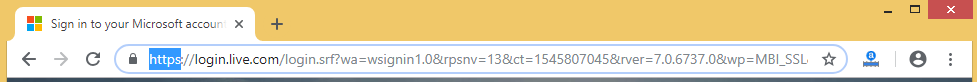

在瀏覽器存取hotmail.com。現在,在下面的螢幕截圖中,我們可以看到位址列頂部的網站使用HTTPS,因此如果嘗試使用MITM,該網站將顯示警告:

為了繞過警告,我們將使用名為SSLstrip的工具將任何請求的HTTPS網站降級,並將其重定向到此網站的HTTP版本。一旦我們轉到HTTP版本,嗅探資料就可以正常工作了,就像上一節中發生的那樣。

MITMf可以自動啟動SSLstrip,但這裡我們手動使用它。實際上將執行與上一節中看到的完全相同的命令,如以下螢幕截圖所示:

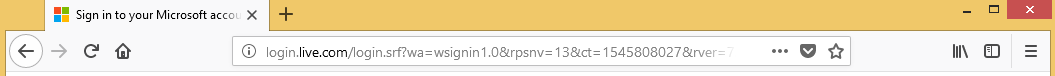

在上面的螢幕截圖中,可以看到它實際上會告訴我們SSLstrip已經啟動並且已經線上。現在,我們返回到Window裝置,在瀏覽器中開啟:hotmail.com。它將轉而使用HTTP版本的hotmail.com(而不是HTTPS版本)。可以在以下螢幕截圖中看到這一點:

在上面的螢幕截圖中,可以看到沒有HTTPS,當前處於網站的HTTP版本。我們還會注意到也沒有看到任何警告,所以它看起來就像是hotmail.com的正常網站。

接下來,輸入電子郵件和密碼以登入郵箱賬號。然後我們在Kali機器上,可以看到捕獲電子郵件和密碼,賬號為[email protected],密碼捕獲為 - 123456:

Google,Facebook,Skype等網站實際上使用的是HSTS。在HSTS中,瀏覽器提供了一個預先寫死的網站列表,這些網站必須作為HTTPS進行瀏覽。因此,即使我們嘗試將HTTPS連線降級為HTTP,瀏覽器也會拒絕顯示該網站,只顯示它的HTTPS版本。這是因為,在沒有連線到任何東西的情況下,瀏覽器在本地計算機本地儲存了一個列表,表示它不應該開啟Facebook,Gmail和HTTP等網站。因此,無論我們嘗試做什麼,網站都會拒絕在HTTP中開啟。