攻擊網站

在本節中,我們將討論如何攻擊網站。對於攻擊網站,我們有兩種方法:

我們可以使用攻擊迄今為止學到的網站方法的方法。因為我們知道網站安裝在計算機上,所以可以像其他任何計算機一樣嘗試攻擊和破解它。但是,我們知道網站安裝在計算機上,可以像其他計算機一樣嘗試攻擊和破解它。還可以使用伺服器端攻擊來檢視安裝了哪個作業系統,Web伺服器或其他應用程式。如果發現了漏洞,我們可以使用它們中的任何一個來存取計算機。

另一種攻擊方式是用戶端攻擊。因為網站是由人類管理和維護的。這意味著,如果我們設法破解網站的任何管理員,可能會獲得他們的使用者名和密碼,並從那裡登入到他們的管理面板或安全通訊端Shell(SSH)。然後,我們將能夠存取他們用於管理網站的任何伺服器。

如果這兩種方法都失敗了,我們可以嘗試測試Web應用程式,因為它只是安裝在該網站上的應用程式。因此,攻擊目標可能不是Web應用程式,也許我們的目標只是使用該網站的人,但其計算機無法存取。我們可以存取該網站,侵入該網站,然後從那裡轉到我們的目標人。

所有裝置和應用程式都是互連的,我們可以利用其中一個裝置和應用程式,然後轉到另一台計算機或另一個地方。在本節中,我們將學習如何測試Web應用程式本身的安全性,而不是關注用戶端和伺服器端攻擊。

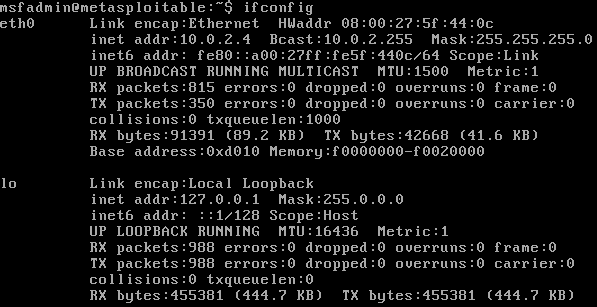

我們將使用Metasploitable機器作為目標機器,如果執行ifconfig命令,我們將看到它的IP是10.0.2.4,如下面的螢幕截圖所示:

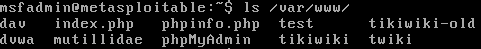

如果我們檢視/var/www檔案夾,可以看到儲存的所有網站檔案,如以下螢幕截圖所示:

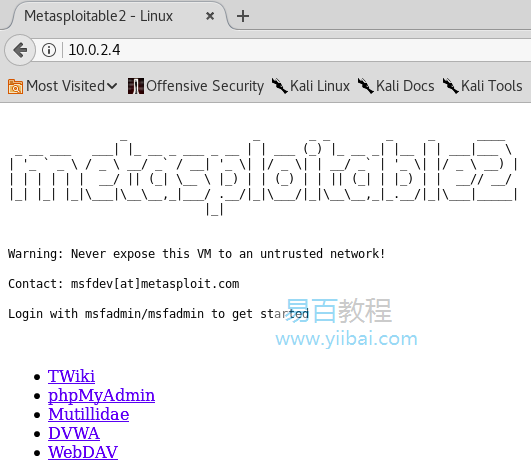

在上面的截圖中,我們可以看到有phpinfo.php頁面,還有dvwa,mutillidae和phpMyAdmin。現在,如果我們在同一網路上的任何機器,並嘗試開啟瀏覽器並轉到10.0.2.4,我們將看到有一個為Metasploitable製作的網站,如給定的螢幕截圖所示。網站只是安裝在Web瀏覽器上的應用程式,可以存取任何Metasploitable網站並使用它們來測試其安全性:

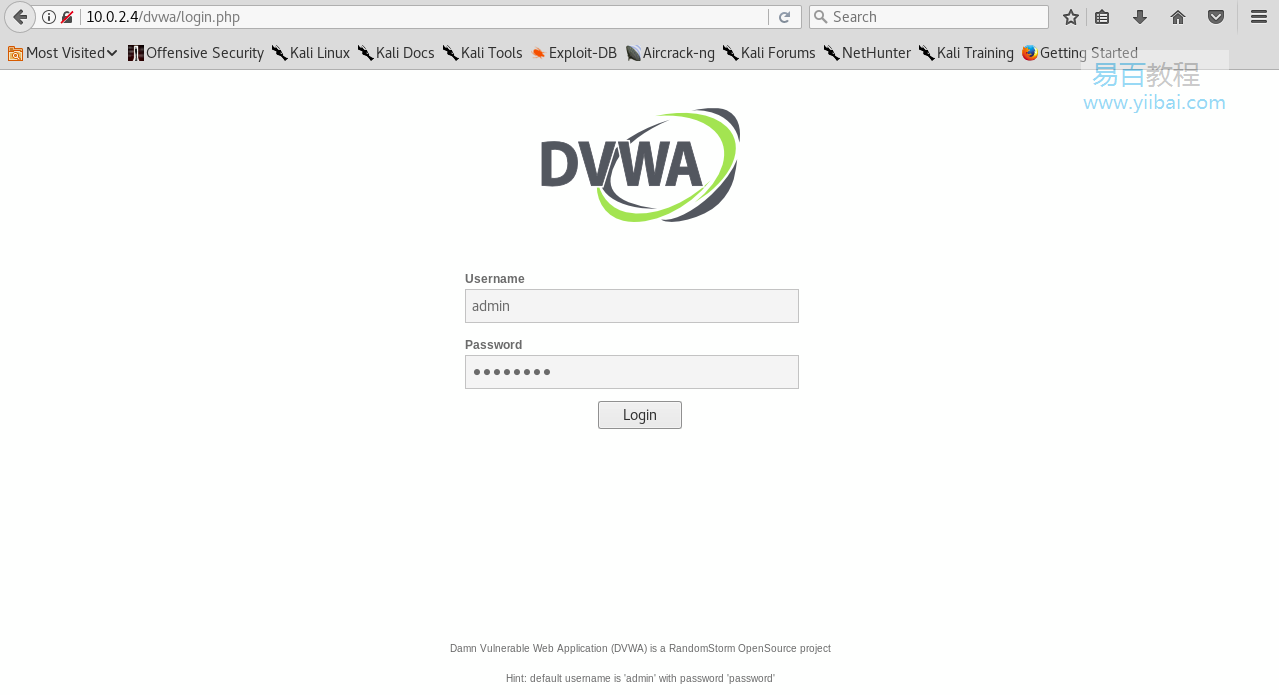

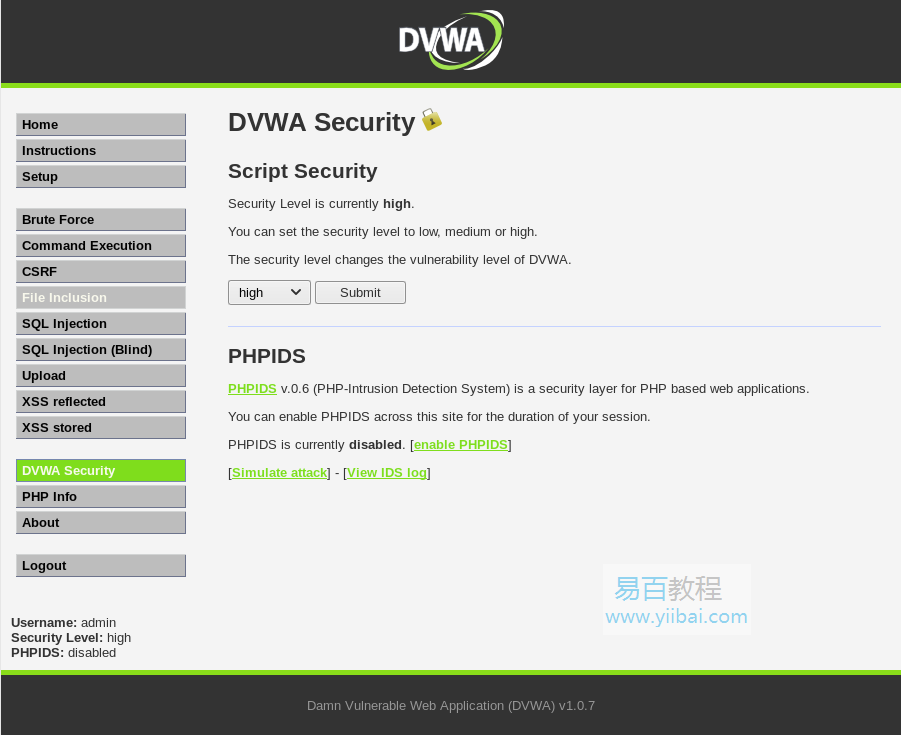

現在我們來看看DVWA頁面。它需要使用者名為admin,密碼為password才能登入。一旦我們輸入這些憑據,我們就可以登入到它,如下面的螢幕截圖所示:

登入後,可以使用DVWA Security索引標籤修改安全設定,如以下螢幕截圖所示:

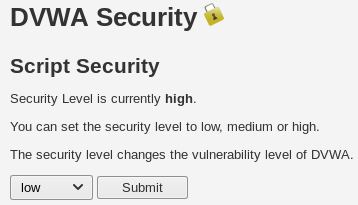

在DVWA Security索引標籤下,我們將Script Security設定為low並單擊Submit:

我們在接下來的部分將其設定為low。因為這只是一個入門課程,我們只討論在DVWA和Mutilliidae Web應用程式中發現Web應用程式漏洞的基本方法。

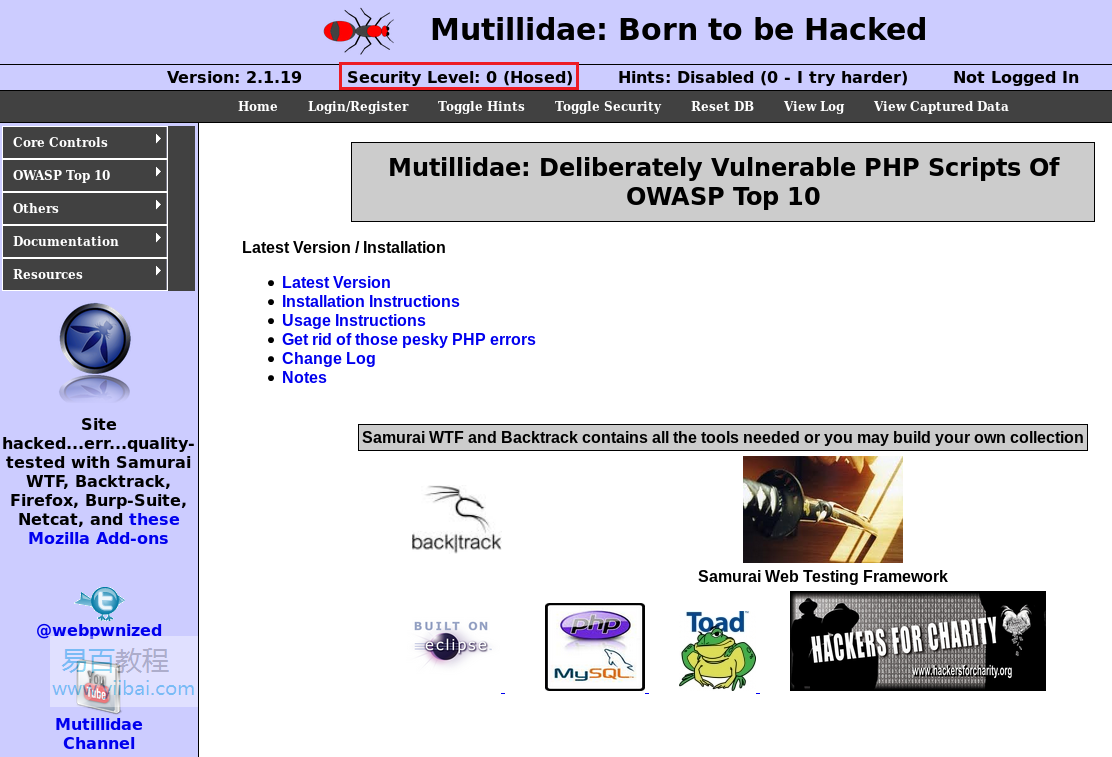

如果以與存取DVWA Web應用程式相同的方式存取Mutillidae Web應用程式,應確保將Security Level設定為0,如以下螢幕截圖所示:

我們可以通過單擊頁面上的「Toggle Security」選項來切換安全級別: