建立詞表(wordlist)

在前面一章中,我們已經抓住了握手,接下來需要做的就是建立一個詞表(wordlist)來破解WPA金鑰。單詞列表只是aircrack-ng將要經歷的詞表(wordlist),並且在握手成功確定WPA金鑰之前嘗試每個單詞。如果詞表(wordlist)更好,破解WPA金鑰的可能性會更高。如果密碼不在詞表(wordlist)檔案中,我們將無法確定WPA金鑰。

要建立詞表(wordlist),我們將使用一個名稱為crunch的工具。語法如下:

crunch [min] [max] [characters] -o [FileName]

or

crunch [min] [max] [characters] -t [pattern] -o [FileName]

其中,

crunch是該工具的名稱。[min]指定要生成的密碼的最小字元數。[max]指定密碼的最大字元數。characters指定要在密碼中使用的字元。例如,可以放置所有小寫字元,全部大寫字元,數位和符號。-t是可選的。它指定了模式。-o選項指定要儲存密碼的檔案名。

如果我們知道密碼的一部分,-t選項非常有用。例如:如果試圖猜測某人的密碼,並且看到他輸入密碼,假設知道他的密碼是以a開頭並以b結尾。那麼我們可以使用模式選項並告訴crunch建立始終以a開頭並以b結尾的密碼,並放置在命令中放置的所有可能的字元組合。

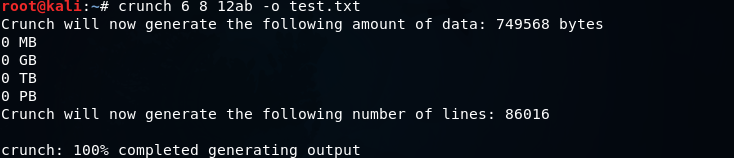

我們將使用crunch,然後將至少製作6個,最多8個。我們將放置12ab,並將其儲存在test.txt中。緊縮將建立一個密碼組合(最少6個字元,最多8個字元),它將建立所有可能的12ab組合。它將所有組合儲存在名稱為test.txt的檔案中。命令如下:

執行上述命令後將顯示以下輸出:

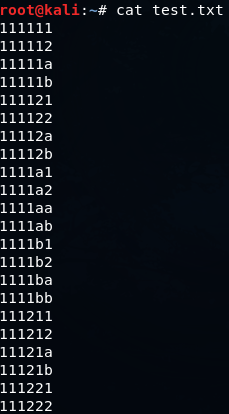

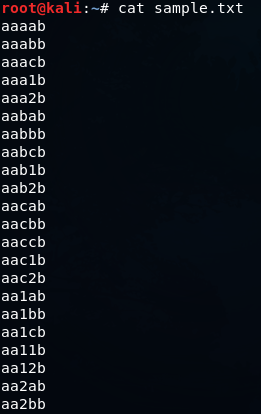

使用cat test.txt命令,可以看到儲存在test.txt檔案中的所有密碼。以下截圖顯示了所有密碼(部分):

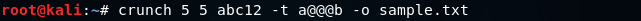

現在我們來看看模式選項。使用至少5和最多5來進行crunch,因此所有密碼將長達5個字元。然後將放置字元,即abc12,新增-t選項,這是模式選項,然後將放置a@@@b,表示密碼以a開頭,以b結尾。通過這個,我們將得到a和b之間所有可能的字元組合。然後指定輸出檔案-o,輸出的檔案為:sample.txt。命令如下:

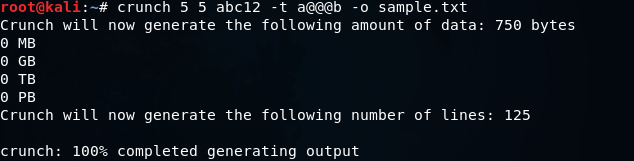

輸出結果如下:

它建立了125個密碼。現在讓我們來看看它們。在下面的螢幕截圖中,可以看到它們始終以a開頭,並始終以b結尾。

可以使用crunch來建立wordlist。在下一節中,我們將使用握手檔案和wordlist來確定實際的WPA金鑰。