Python 爬蟲進階必備——某體育網站登錄令牌加密分析,趕緊收藏哦!

2020-08-10 14:26:34

某體育網站登錄令牌加密分析

aHR0cHMlM0EvL3d3dy55YWJvMjU5LmNvbS9sb2dpbg==

這個網站需要分析的是登錄時候的 sign令牌

抓包與加密定位

老規矩先用開發者工具抓包

這裏一般定位就是搜參數和xhr斷點會比較方便,但是使用這兩種都有他不方便的地方

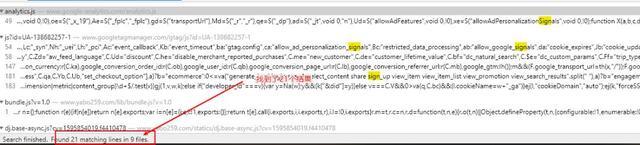

搜參數這個方法直接搜加密的參數名會出現很多的結果,需要一個一個去分析,同樣也有侷限性,比如參數是混淆的就搜不到了。

xhr斷點這個方法需要這個請求是xhr請求才行,而且斷上之後還需要一步步偵錯堆疊才能 纔能找到加密的位置,如果不小心漏了需要耐心重新分析。

這裏重提下在前面的文章,我提過一個思路,就是不要直接搜尋加密的參數,可以搜尋同一個請求提交的其他參數,一般參數提交的地方都是在一塊的

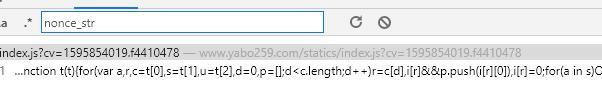

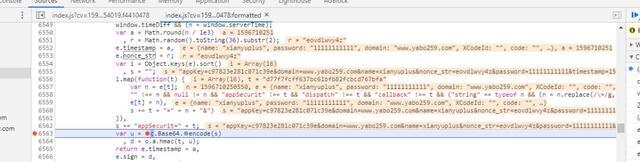

這裏實操一下,搜尋nonce_str就只有一個結果,直接跟進即可

在定位出來的檔案位置中再次檢索,直接就定位到加密的位置了

接下來打上斷點驗證看我們的分析是否準確

成功斷上,說明確實定位到了

分析加密

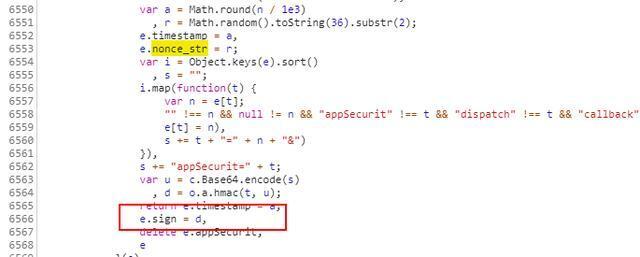

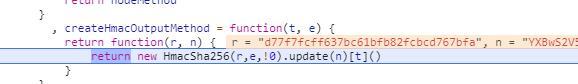

可以看到這裏的 sign 是由 d賦值的,而 d = o.a.hmac(t,u)

這裏需要知道的參數就是o 、t、u這三個

我們繼續分析這三個參數是怎麼出現的

s 的值是一串字串

這裏的參數都是請求提交上來的,之後做了一個 base64 的編碼

後面的t 也是傳入的d77f7fcff637bc61bfb82fcbcd767bfa

這裏就只剩一個o跟進去看就很明顯是一個hmacsha256

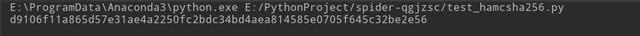

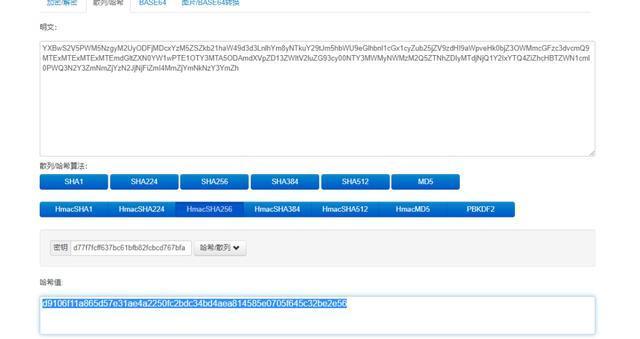

爲了沿着我們可以網上找一個加密站測試下。如果大家對Python感興趣的話,可以加一下我的微信哦:abb436574,免費領取一套學習資料和視訊課程喲~

這是測試網站的加密結果

這是加密網站的加密結果

完全一樣,說明我們分析是沒有錯的,接下來直接使用 Python 複寫出來即可。