安全測試工具Burpsuit和OWASP ZAP使用入門指南

Burpsuit使用入門指南

安裝:

- 網上有很多相關相關保姆級別教學,所以這裡不加贅述了

- 儘量使用java8版本,破解版相容8做的比較好

- 如果發現序號產生器無法開啟或者能開啟序號產生器【run】無法點選喚起軟體安裝,可以使用命令列工具

java -jar burp-loader-keygen.jarjava -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v2.0.11.jar或者java -Xbootclasspath/a:burp-loader-keygen.jar -jar burpsuite_pro_v2.0.11.jar

使用指南:

執行vbs檔案執行安裝好的burpsuit軟體

- 漏洞掃描

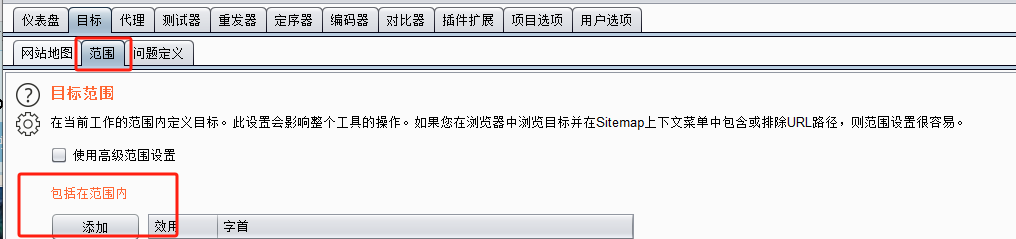

burpsuit提供了自動化的方式對普通漏洞進行滲透測試,通過如下步驟就可以實現自動化掃描。我們通過【目標】-【目標範圍】來設定我們自動化測試範圍(如下圖所示)

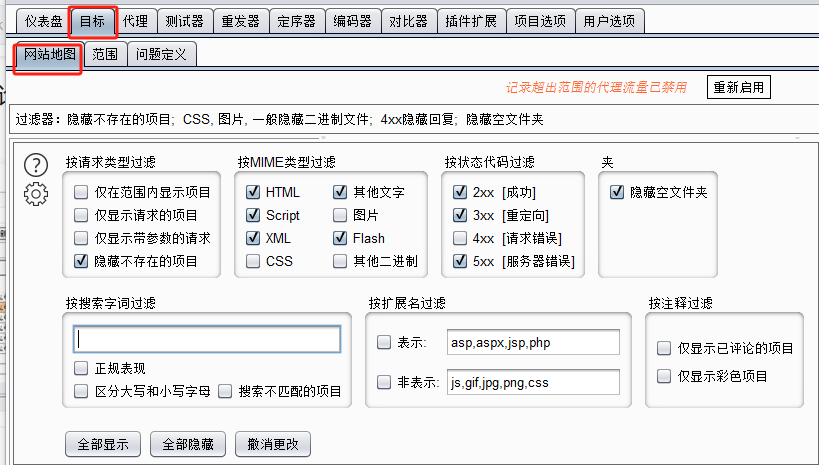

在【目標】-【網站地圖】設定爬行過濾

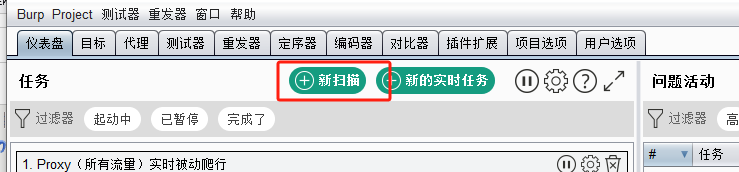

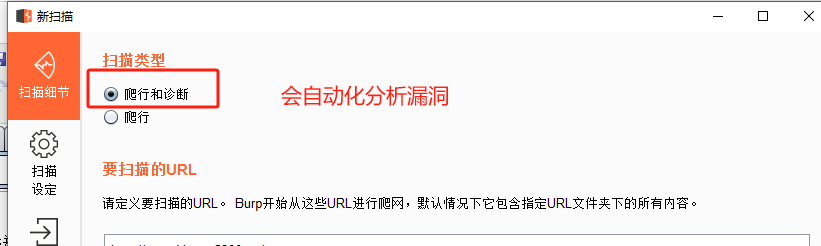

設定了我們測試網址後,我們【儀表盤】-【新掃描】新建任務

- 代理

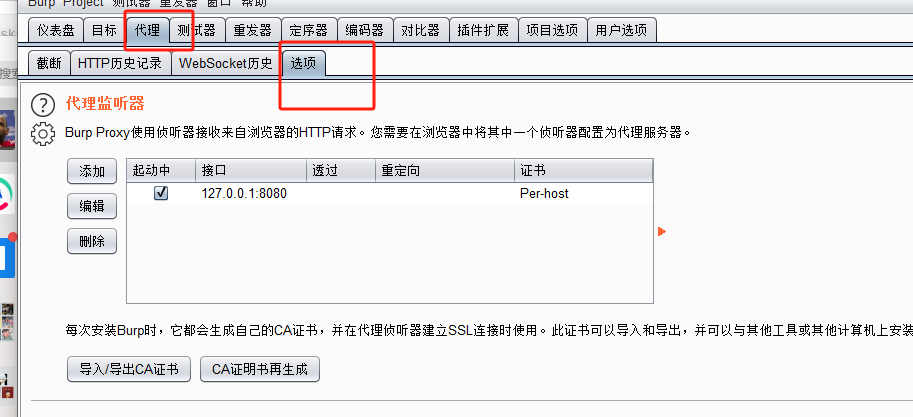

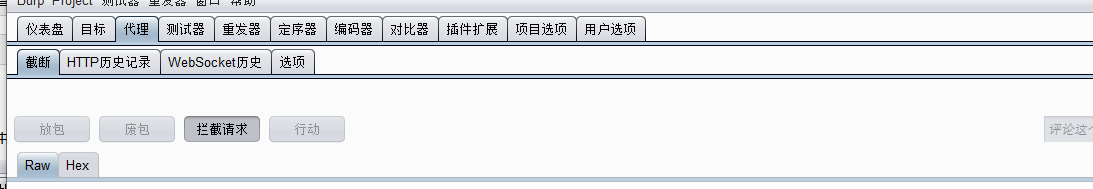

首先我們通過【代理】-【選項】設定代理監聽,接著我們在瀏覽器中設定手動設定(注意要把http和https都設定代理),這樣我們就可以在burpsuit報文管理

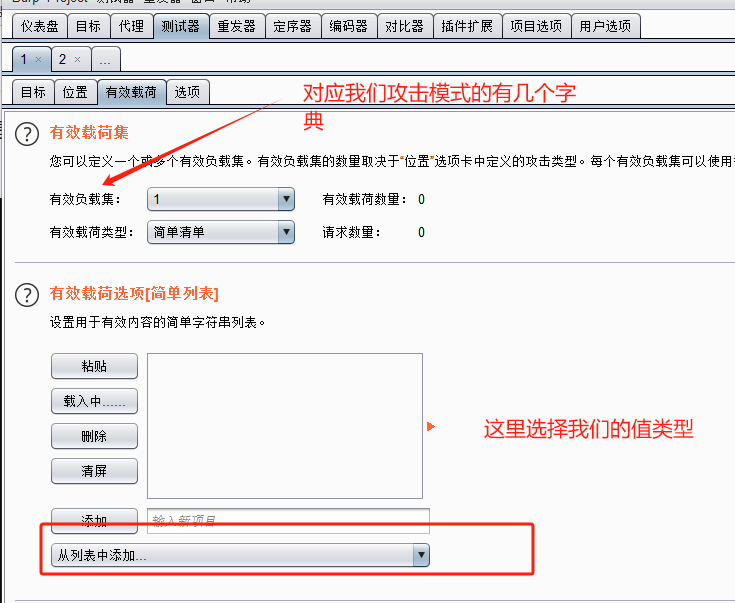

- 測試器(傳送Intruder)

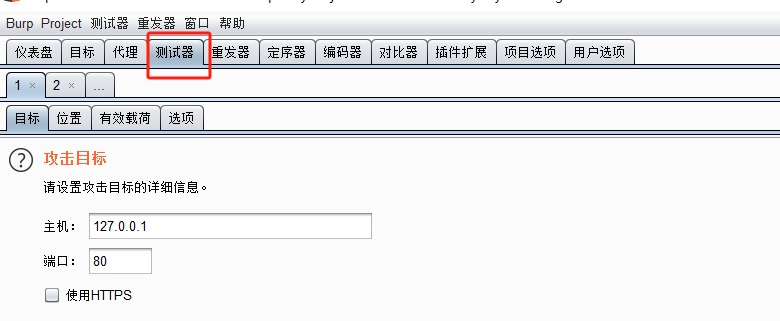

對設定目標ip進行自動化攻擊,漏銅利用、模糊測試、暴力破解

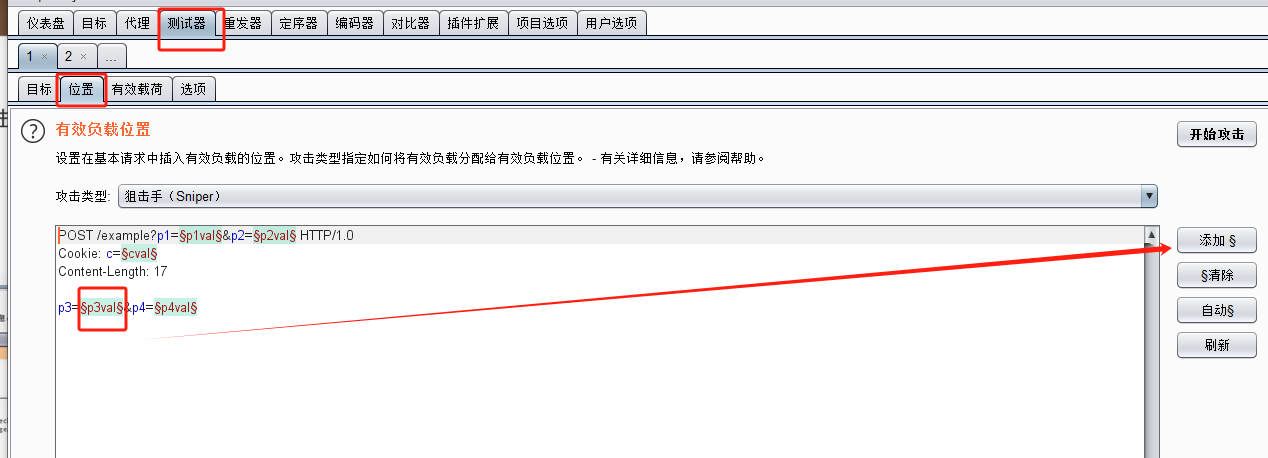

在【測試器】-【位置】,選中你要引數化的地方(紅色框框部分)點選【新增$】這樣就實現引數化

這裡我們有四種攻擊型別:

- 狙擊手(一個字典,兩個引數):狙擊手單點模式,將資料逐一填充到指定位置

- 破城錘(一個字典,兩個引數):將資料同時填充到多個指定位置,例A字典的資料同時填充到兩個位置

- 音叉(兩個字典,兩個引數):將每個字典逐一對稱匹配,例如A字典的1號位與B字典的1號位匹配,絕不相交匹配

- 集束炸彈(笛卡爾積,兩個字典,兩個引數):將每個字典逐一交叉匹配,例如A字典的所有位與B字典的所有位都匹配

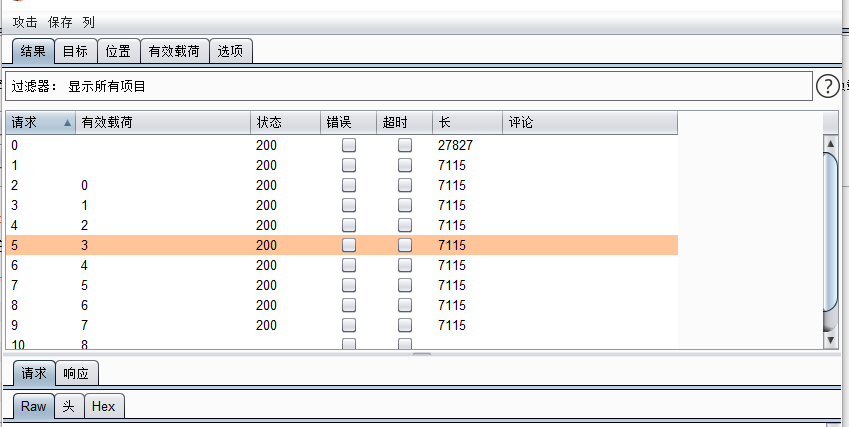

攻擊後就可以檢視【結果】

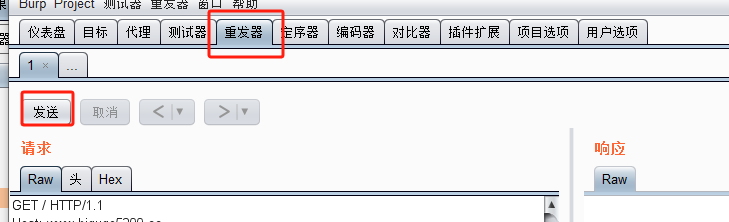

- 重發器(傳送repeater)

通過修改請求引數,來檢視返回結果並進行分析

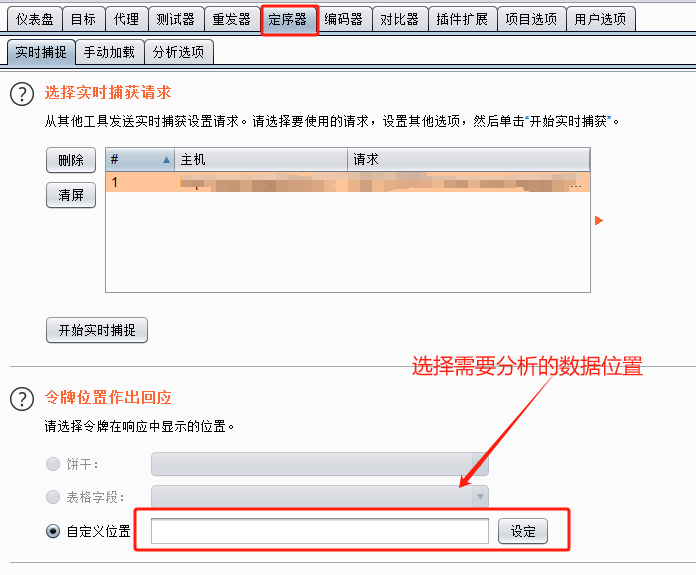

- 定序器(傳送sequencer)

用於檢測資料樣本資料隨機質量的工具,例如我們的session、token是否可以被預測被偽造風險。

ZAP使用入門指南

下載地址:https://www.zaproxy.org/download/

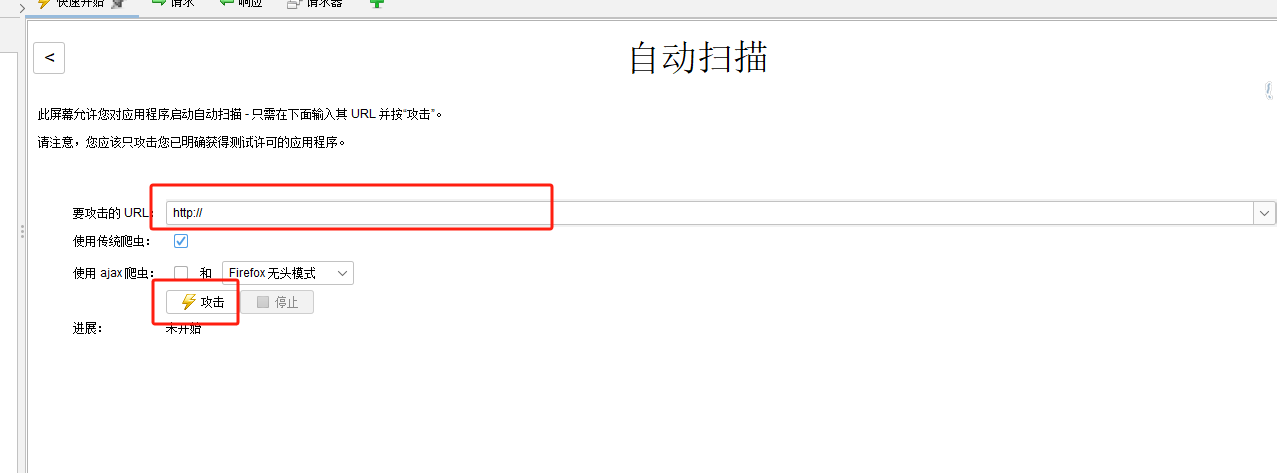

自動化測試

我們要做的只有兩步:第一步輸入目標網址,第二步點選攻擊

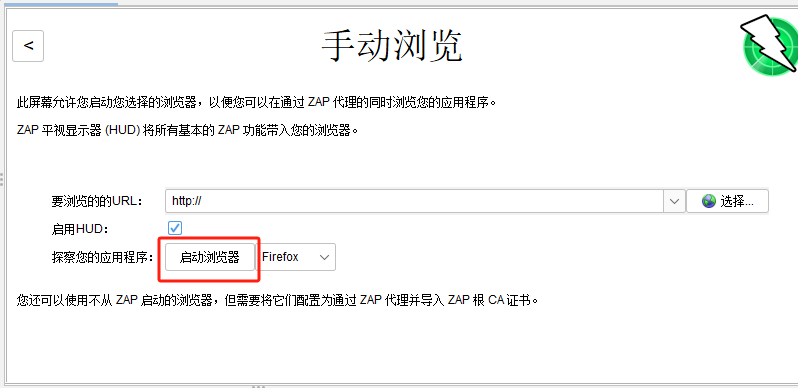

手動模式(顧名思義就是手動代替自動掃描,針對更強)

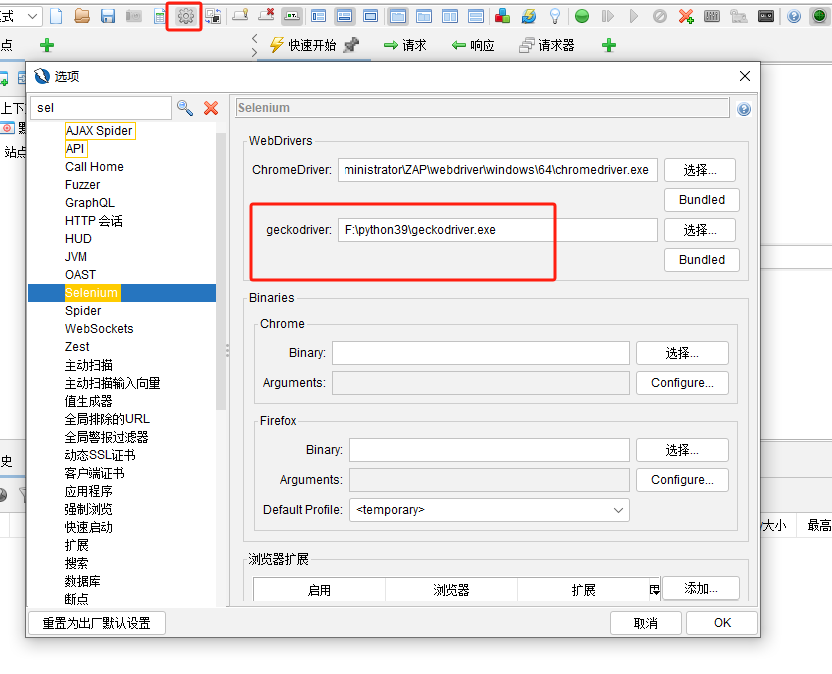

先要設定瀏覽器驅動

設定上面的驅動就可以啟動火狐瀏覽器,並在瀏覽器上面進行操作,而你的操作過程中也可以選中某一個進行【攻擊】

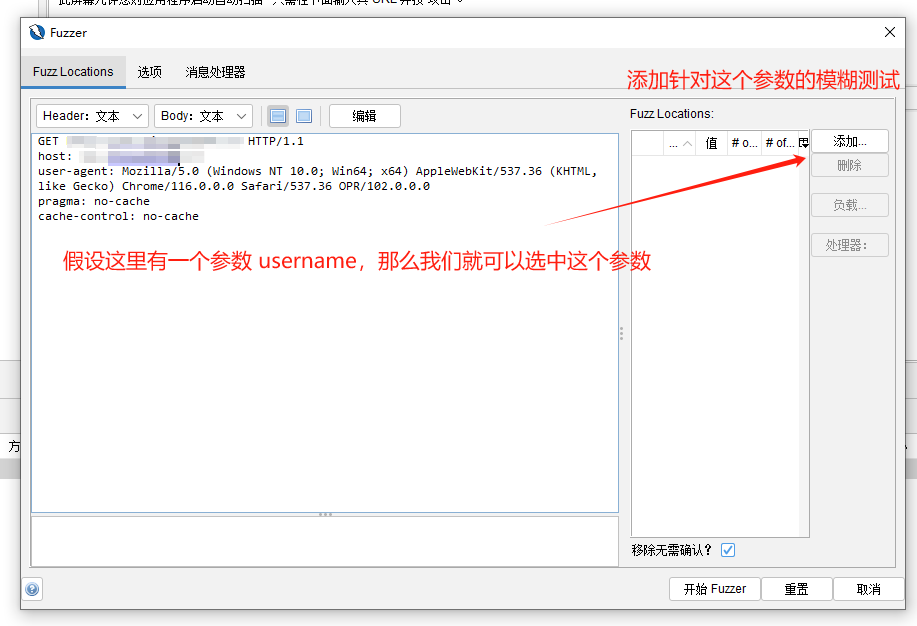

模糊測試(Fuzz)

目標網址【右鍵】-【攻擊】-【Fuzz】

報告

選中【報告】-【生產報告】

作者: yetangjian

出處: https://www.cnblogs.com/yetangjian/p/17873427.html

關於作者: yetangjian

本文版權歸作者和部落格園共有,歡迎轉載,但未經作者同意必須保留此段宣告,且在文章頁面明顯位置給出, 原文連結 如有問題, 可郵件([email protected])諮詢.