2023第十四屆極客大挑戰 — MISC WP

Misc方向題解:來自本人

cheekin

請前往"三葉草小組Syclover"微信公眾號輸入flag獲得flag

我的解答:

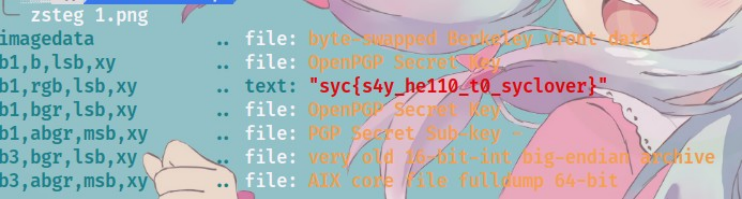

關注公眾號回覆就可以得到一張圖片,圖片隱寫zsteg即可。

ez_smilemo

遊戲通關即可得到flag內容,需要自行新增`SYC{}`包含。例: flag內容為 haha_haha 則最終flag為 SYC{haha_haha} 題目連結:https://pan.baidu.com/s/1Vfklz0_isBoHNylRv8um8w?pwd=geek hint: data.win

我的解答:

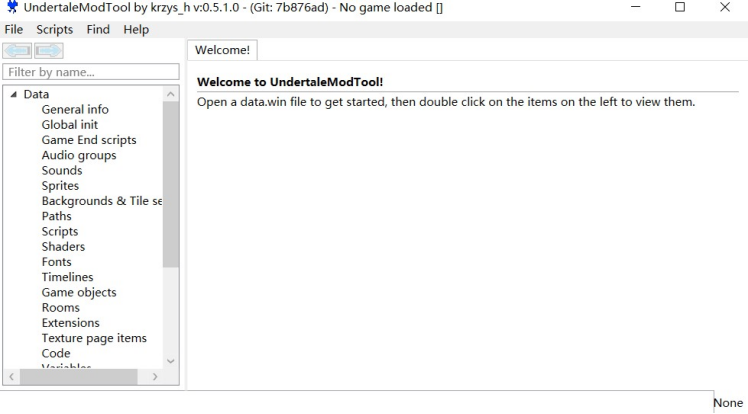

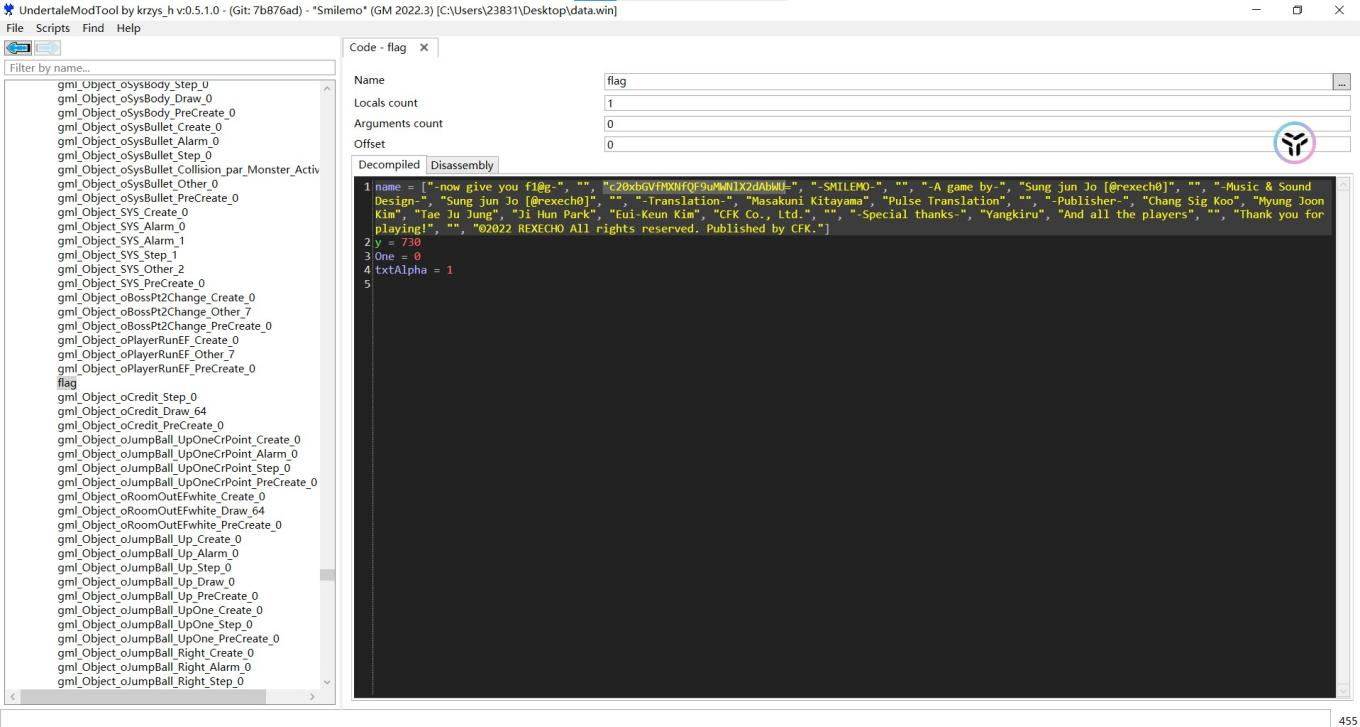

看到檔案是.win檔案,選擇使用這個軟體

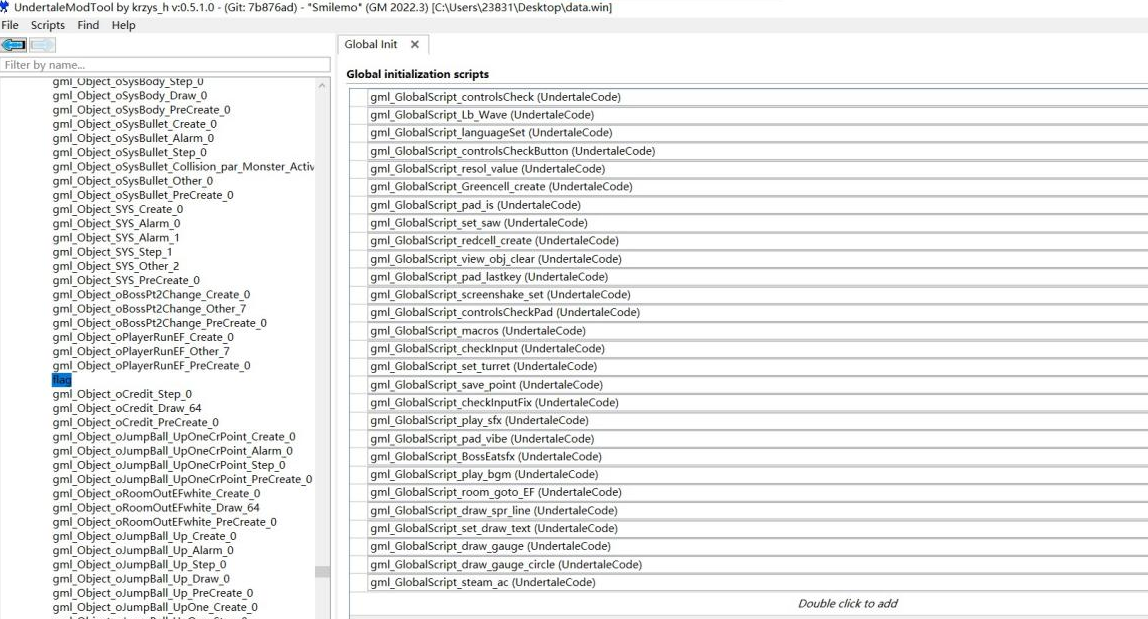

把檔案匯入後,發現flag關鍵字,跟進

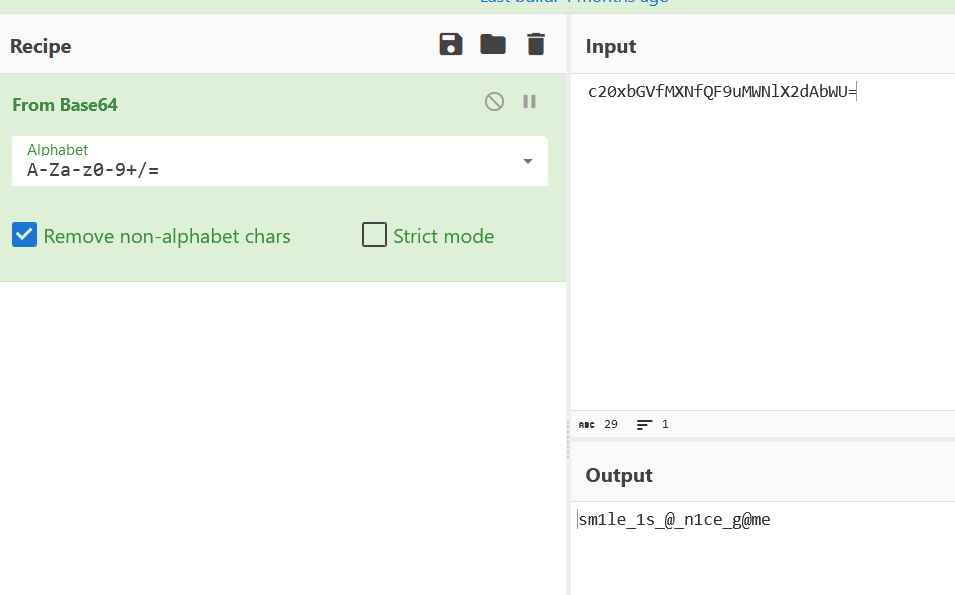

發現一串base編碼: c20xbGVfMXNfQF9uMWNlX2dAbWU=

base64解密

SYC{sm1le_1s_@_n1ce_g@me}

DEATH_N0TE

"o2takuXX突然失蹤了,你作為他的好朋友,決定去他的房間看看是否留下了什麼線索..."。前置劇情題,flag有兩段,隱寫的資訊有點多記得給資訊拿全。 hint1: Stegsolve lsb hint2: 圖片大小和畫素點

我的解答:

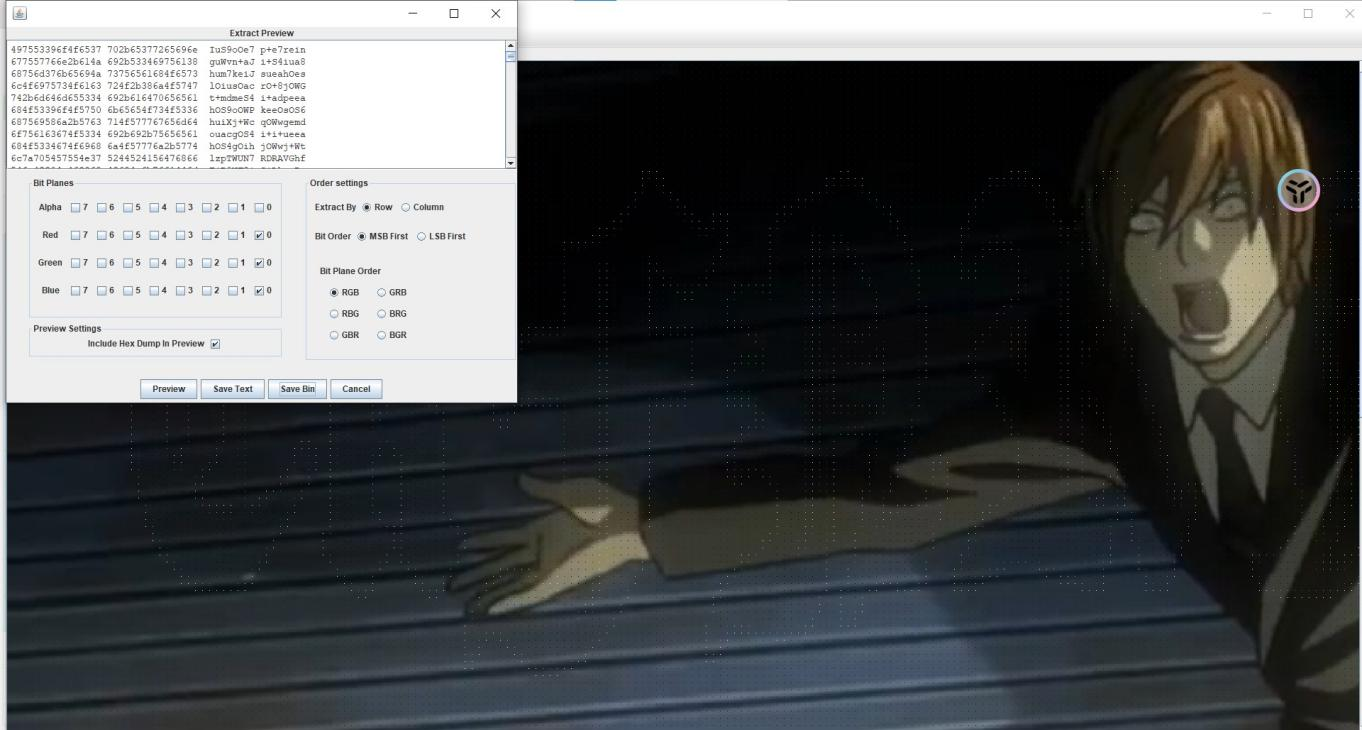

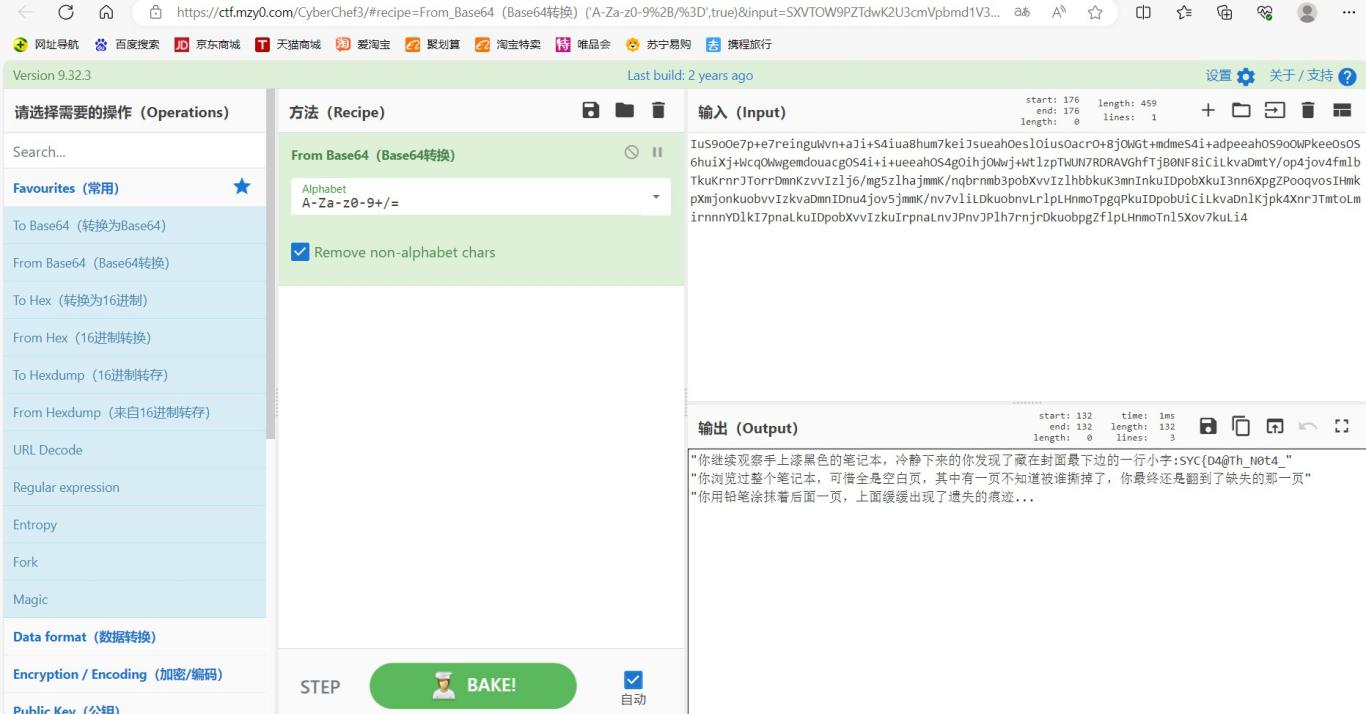

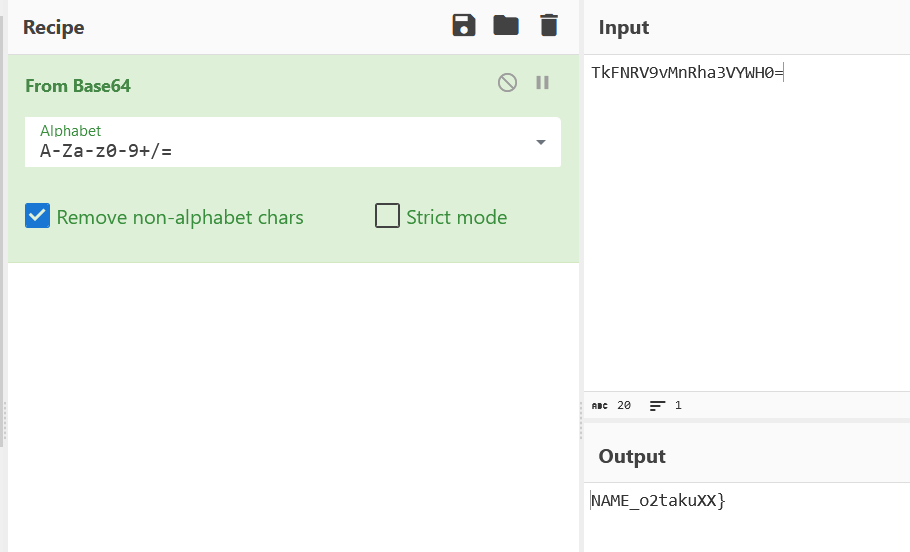

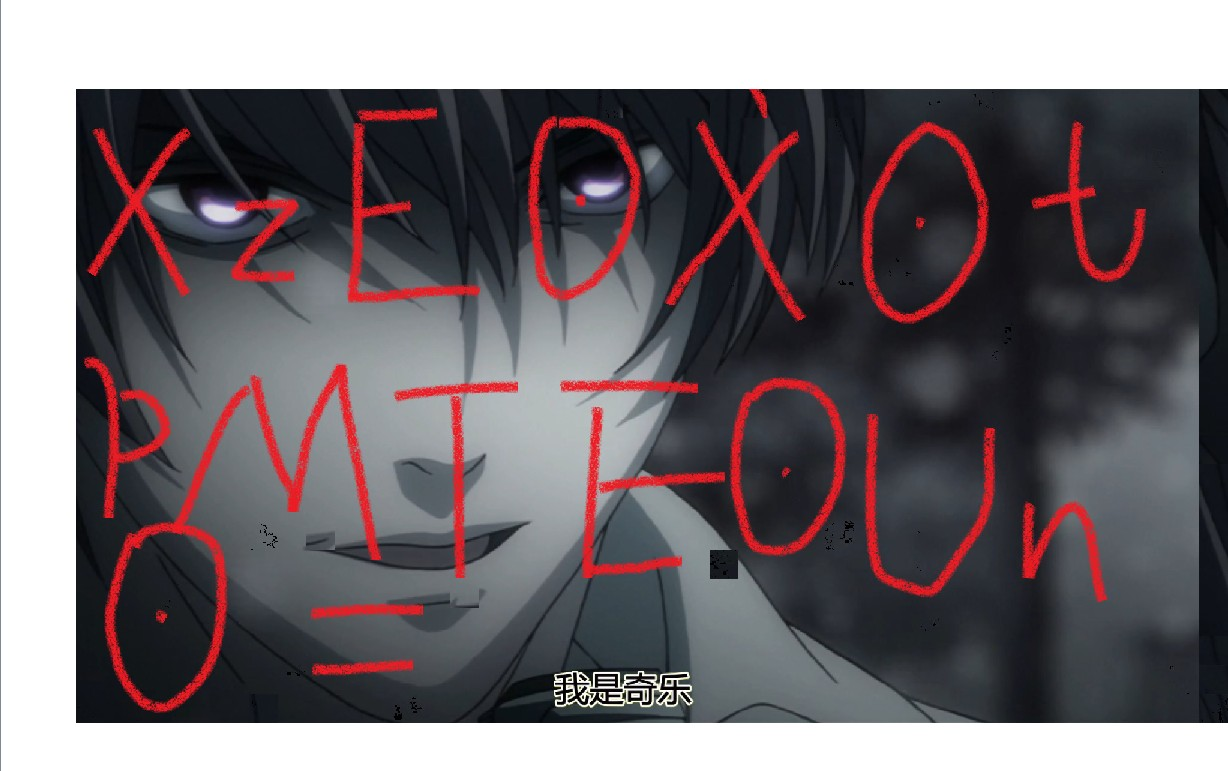

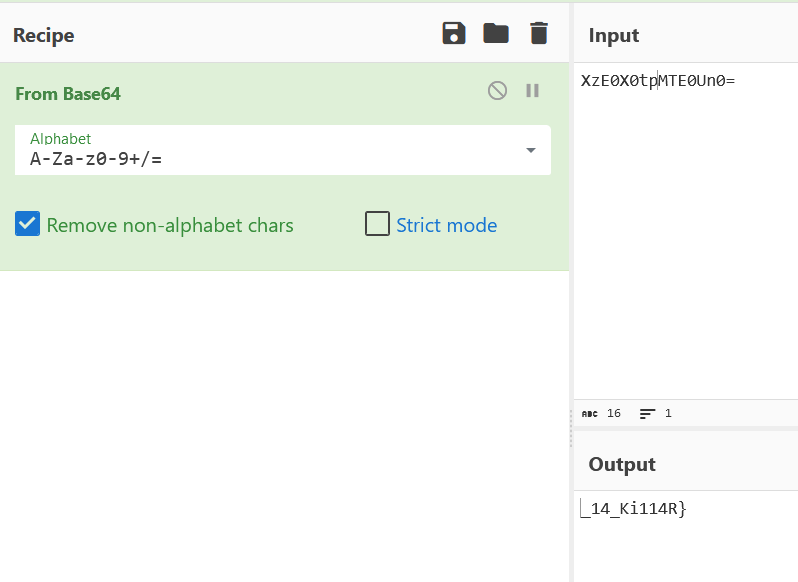

lsb隱寫(stegsolve)獲得base64編碼

提取base64編碼,解碼得到前半段flag

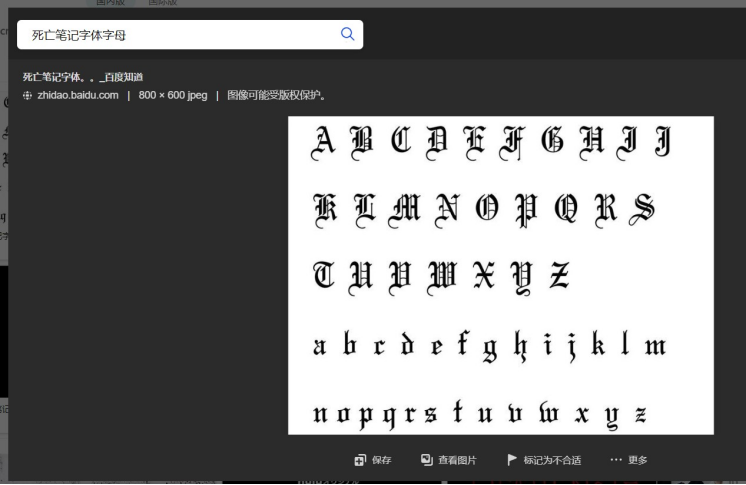

提示我們檢視死亡筆記

看到原圖有些字型看不出來

Ps處理一下

隱隱約約幾乎都能看到

最後根據對照表翻譯出最後結果為TkFNRV9vMnRha3VYWH0=

Base64解密

SYC{D4@Th_N0t4_NAME_o2takuXX}

下一站是哪兒呢

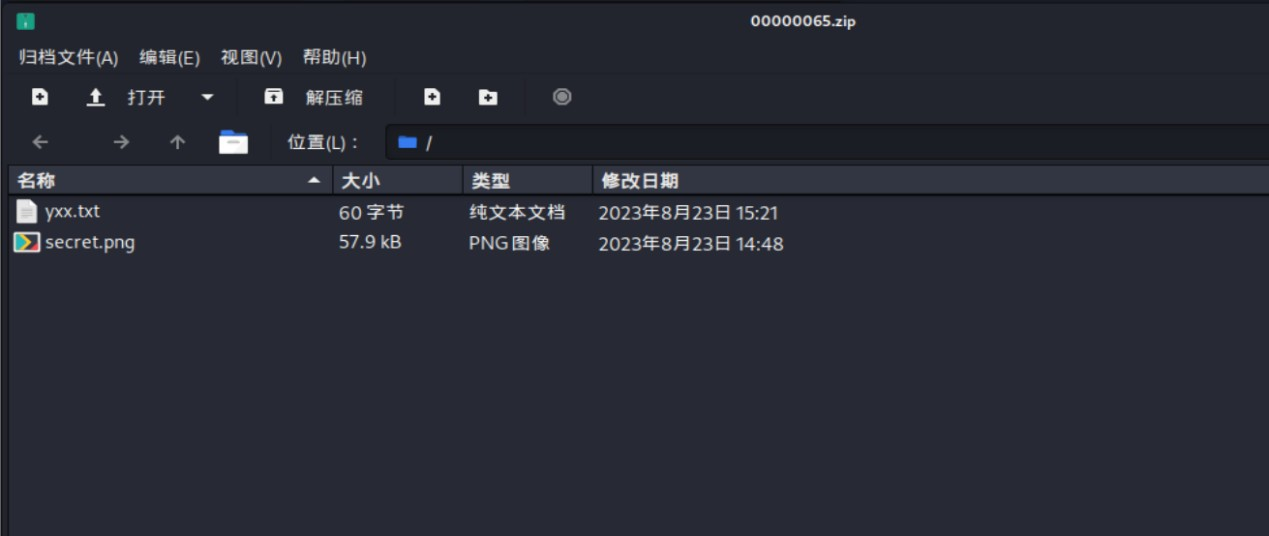

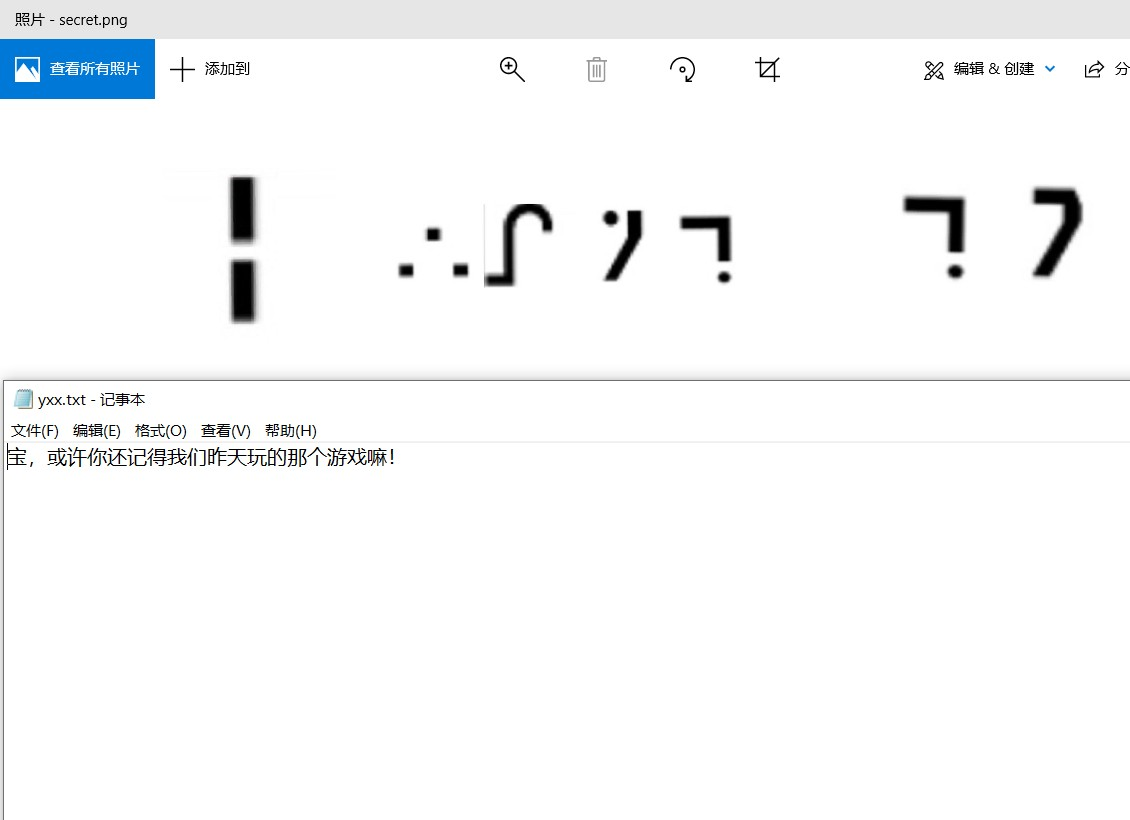

我和yxx去旅遊,前一天還好好的,玩完《指揮官基恩》這個遊戲就睡覺了,第二天晚上吃完飯她人就不見了,走之前留下了兩張圖片就消失了。你能幫我找找她坐哪個航班去哪個地方了嘛? flag格式:SYC{航班號_城市拼音},城市拼音首字母大寫噢

我的解答:

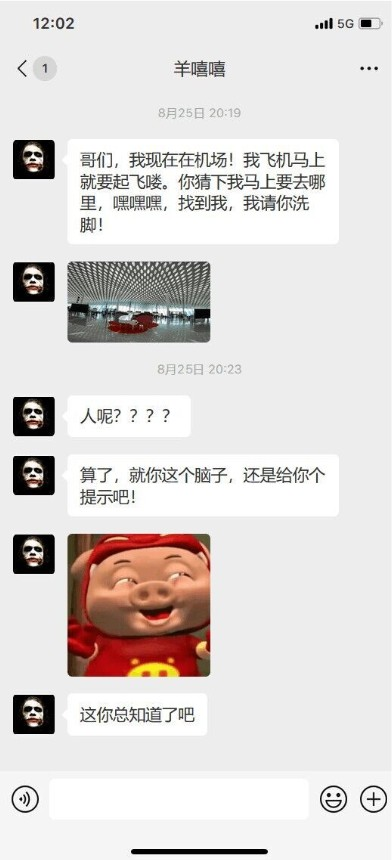

百度識圖發現是深圳寶安國際機場

不得不說出題人居然這樣玩

這張圖,我在想豬豬俠和機場有什麼關係,結果是隱寫

Binwalk檔案,發現藏著壓縮包

Foremost提取

開啟壓縮包檔案

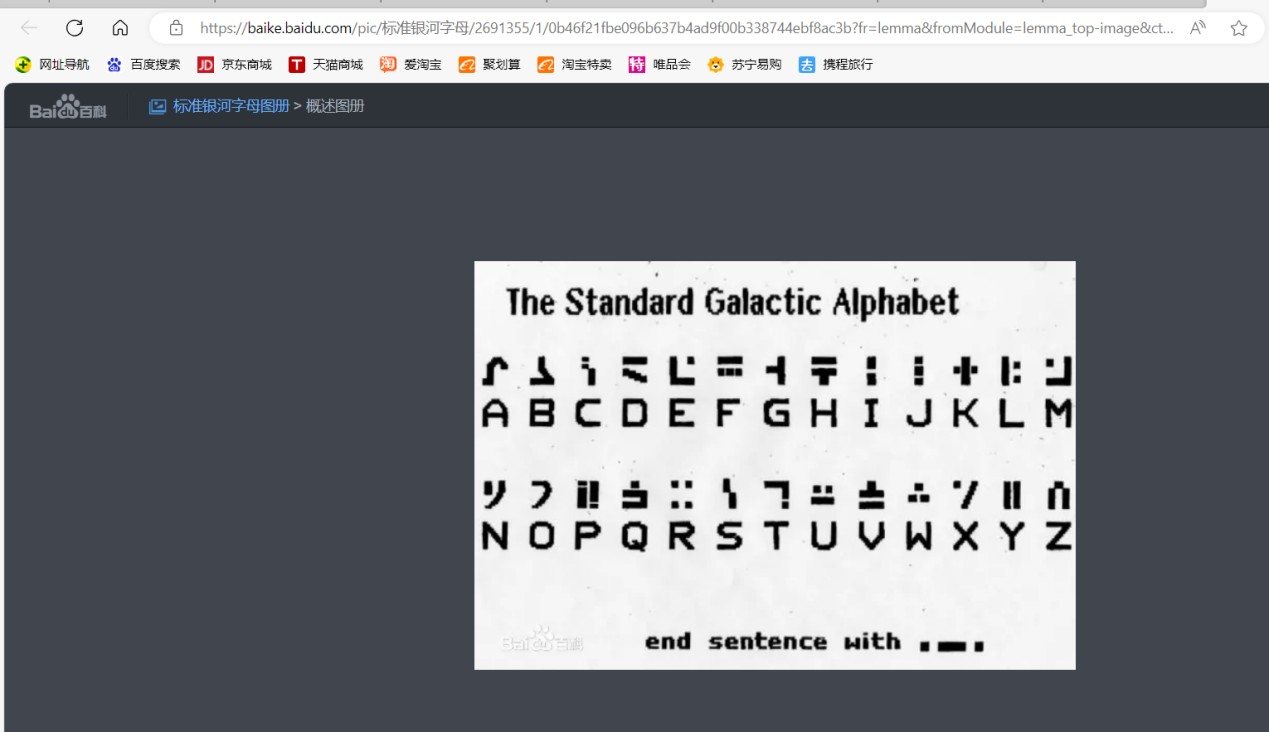

一眼標準銀河字母表

最後拼接為liquorcity,百度搜尋liquorcity

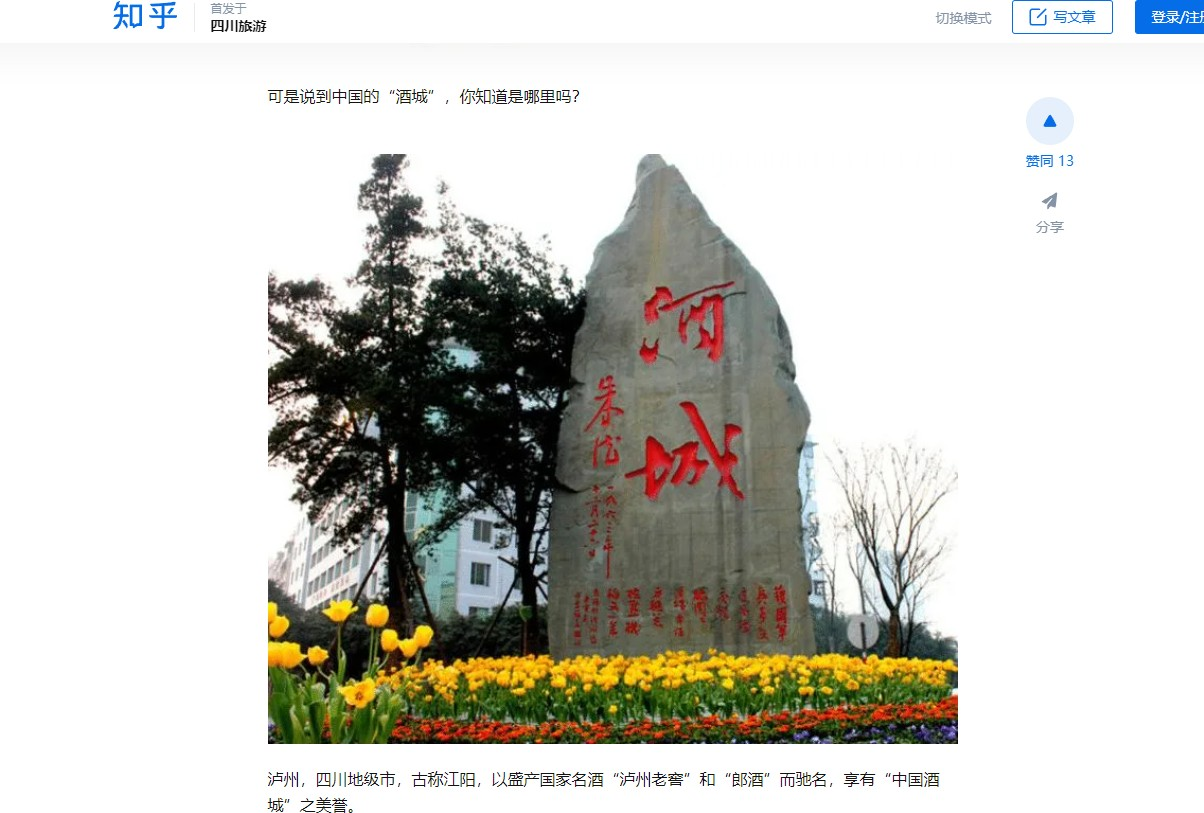

第一個貼文開啟

確定航班目的地是瀘州

根據聊天記錄得知航班飛行時間是2023年8月25日

搜尋2023年8月25日航班發現只有兩班

嘗試到CZ8579發現flag提交正確

所以最後flag為SYC{CZ8579_Luzhou}

Qingwan心都要碎了

Qingwan和Yxx一起去旅遊,但是Qingwan睡的太死啦,Yxx丟下她一個人去玩了,她一覺起來只看見Yxx發的朋友圈,能幫Qingwan找到她嗎? flag格式:SYC{地點名字}

我的解答:

這個很簡單的社工,直接百度識圖這兩張圖片對比分析得到

SYC{重慶中國三峽博物館}

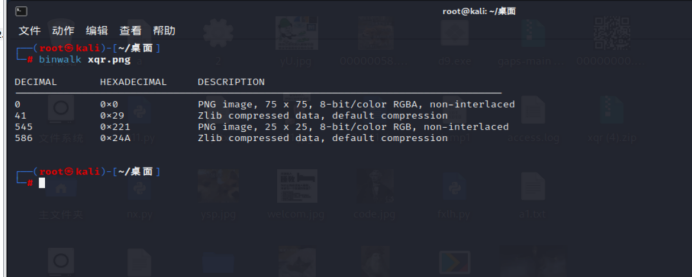

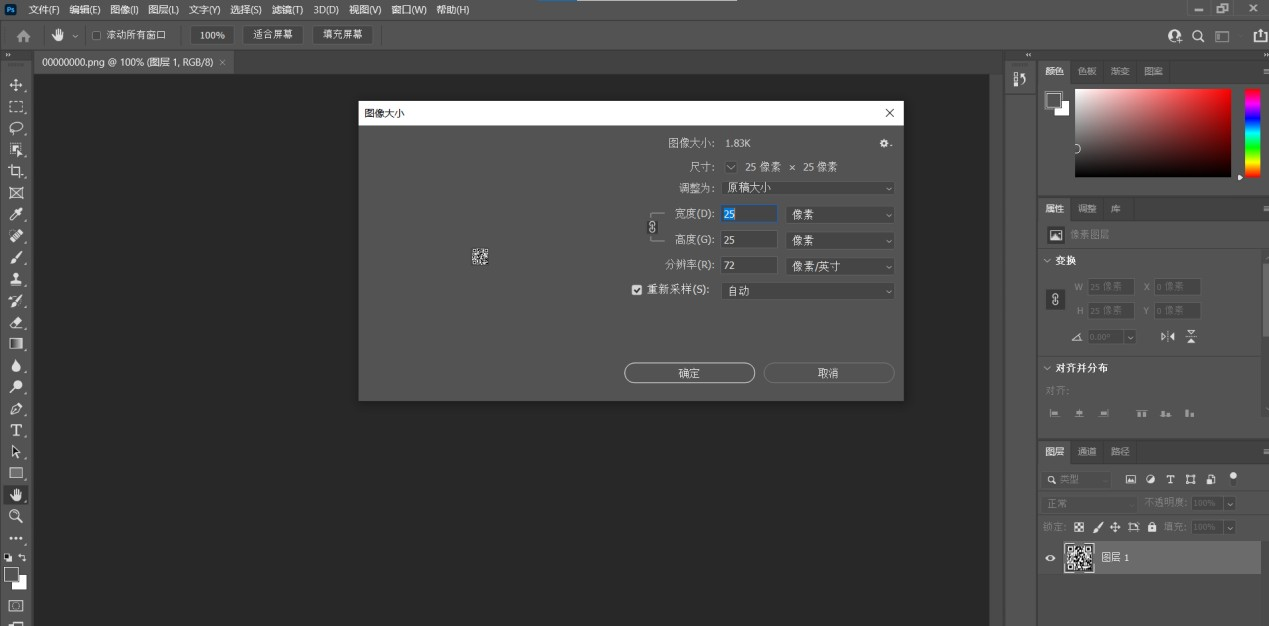

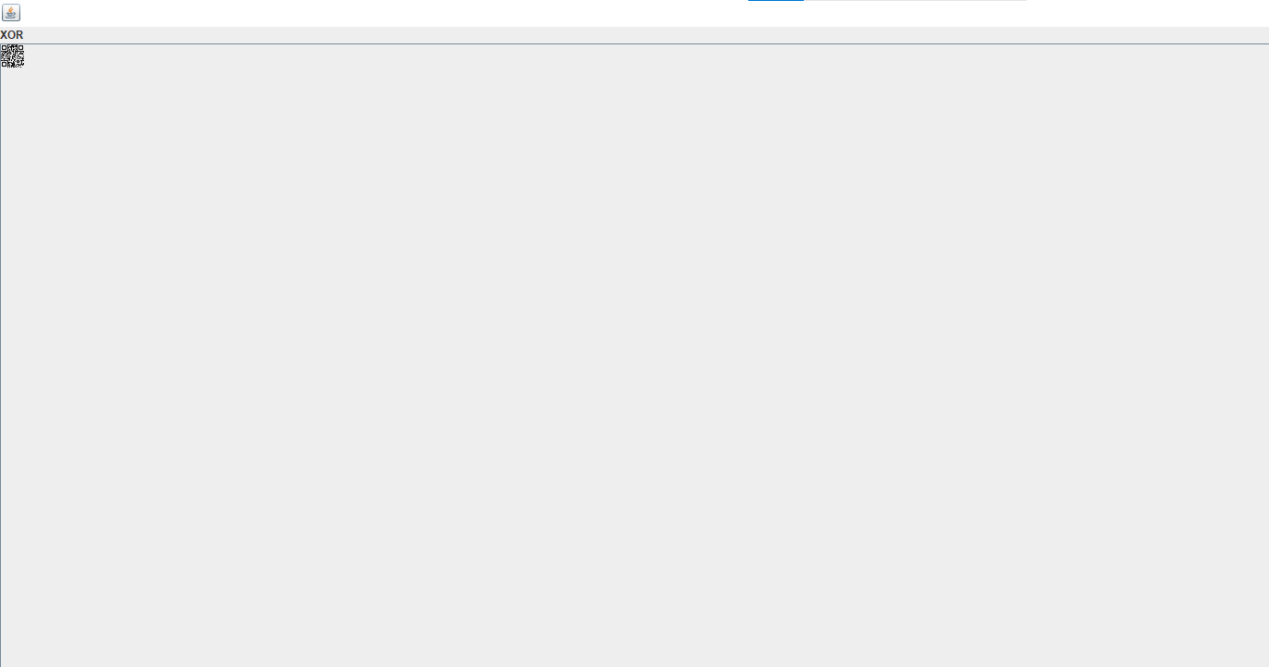

xqr

Qrcode can deliver binary msg

我的解答:

給了一個二維條碼但是掃不出來

Binwalk附件發現裡面藏著一張圖片

Foremost提取

雙圖我們會想到盲水印或者互斥或,顯然是後者

互斥或需要大小一致,ps將75畫素的二維條碼改成25的

使用stegsolve工具的互斥或選項

手機微信掃碼獲得flag

DEATH_N1TE

"你看見了《DEATH NOTE》上面的名字,這時,Arahat0給你傳了兩個檔案,並留言:" "[他擁有死神之眼,請小心,他在找你,還剩1920秒...]" "<當前時間 10:52>"。flag有兩段

我的解答:

先處理音訊檔

無線隱寫獲得第一部分flag

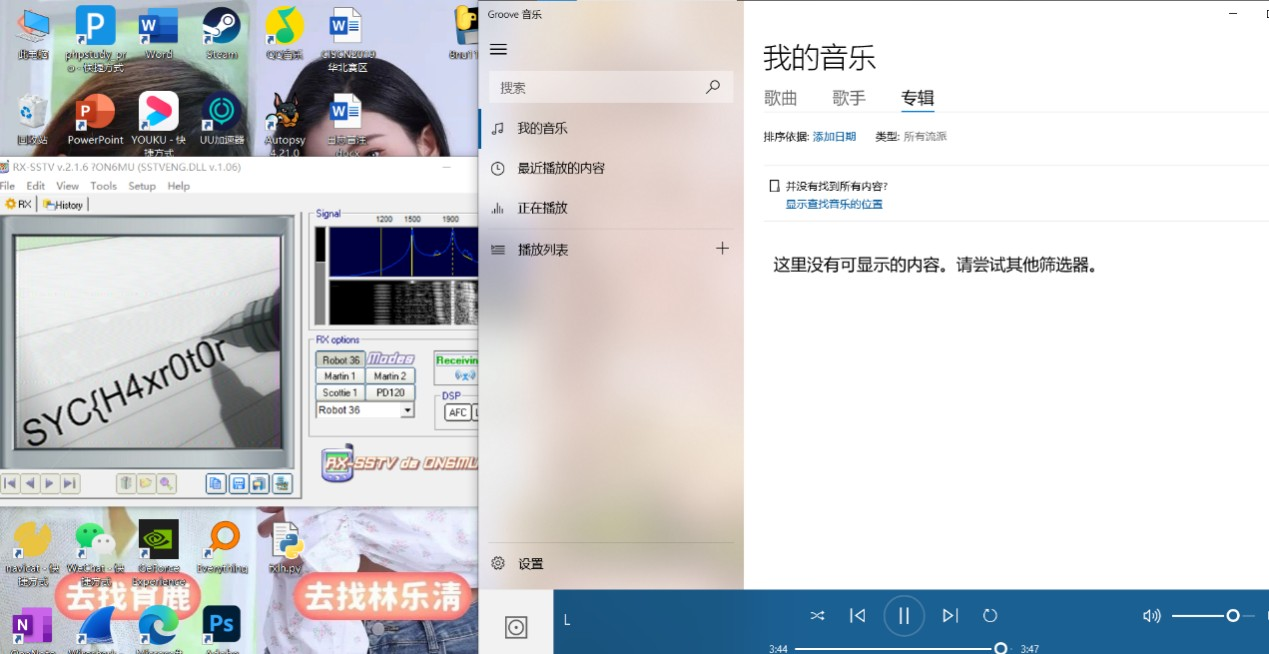

使用rx-sstv Robot36解密

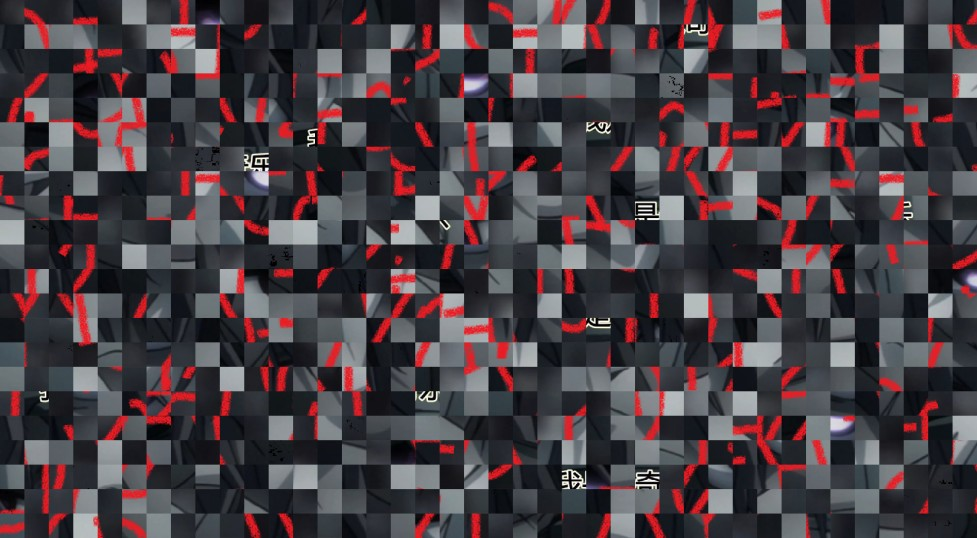

第二部分是一個動態圖片,分離得到880張48x48碎片,一看就是拼圖

使用指令:40x22即為長寬,1920/48=40, 880/40=22,解析度為1920*1056

magick montage *.png -tile 40x22 -geometry +0+0 flag-0.png

得到圖片

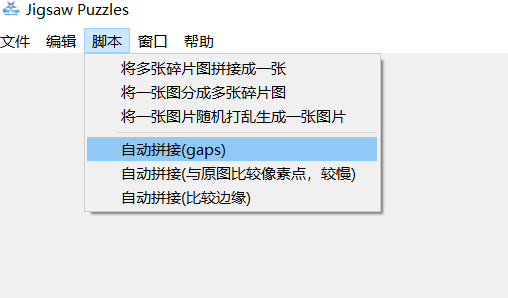

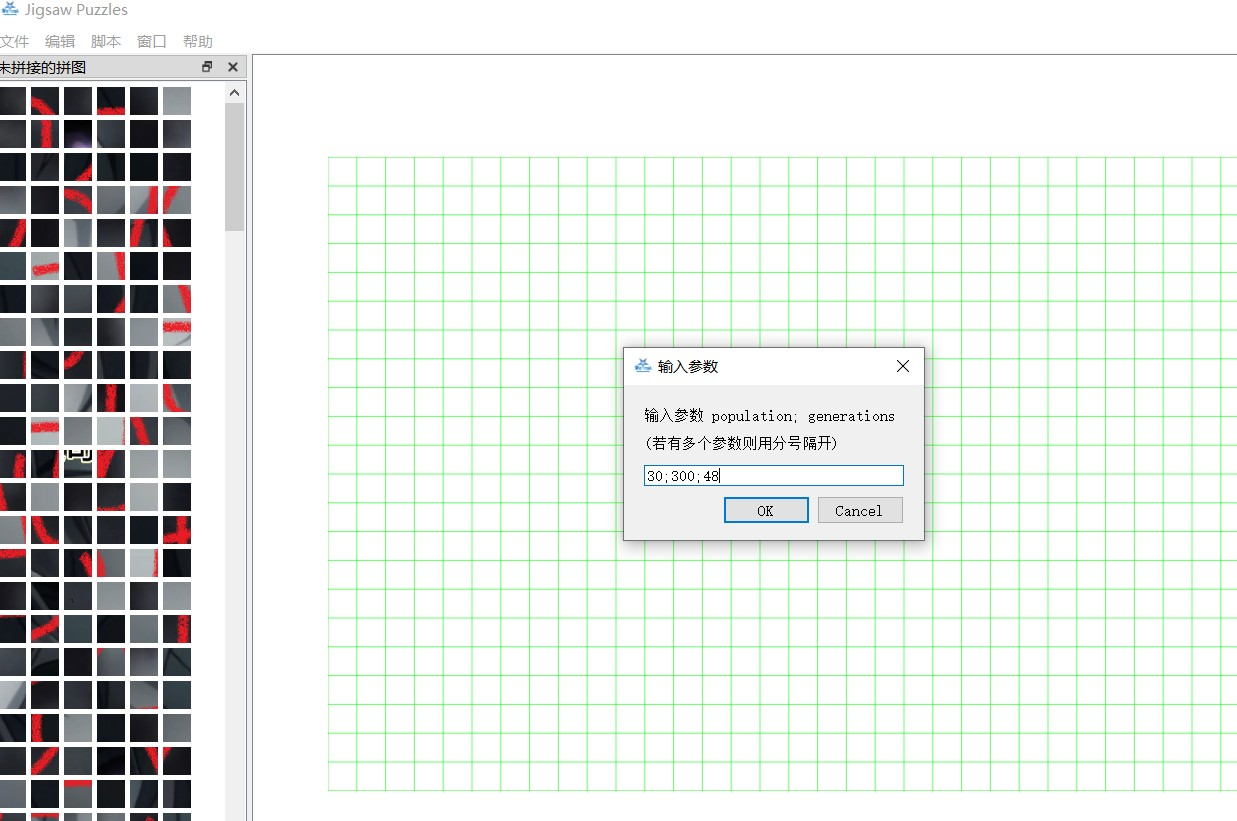

使用工具還原即可:

先檔案->新建匯入上述圖片,再還原,如下

然後base64解碼即可

最後拼接flag即可。

竊聽風雲

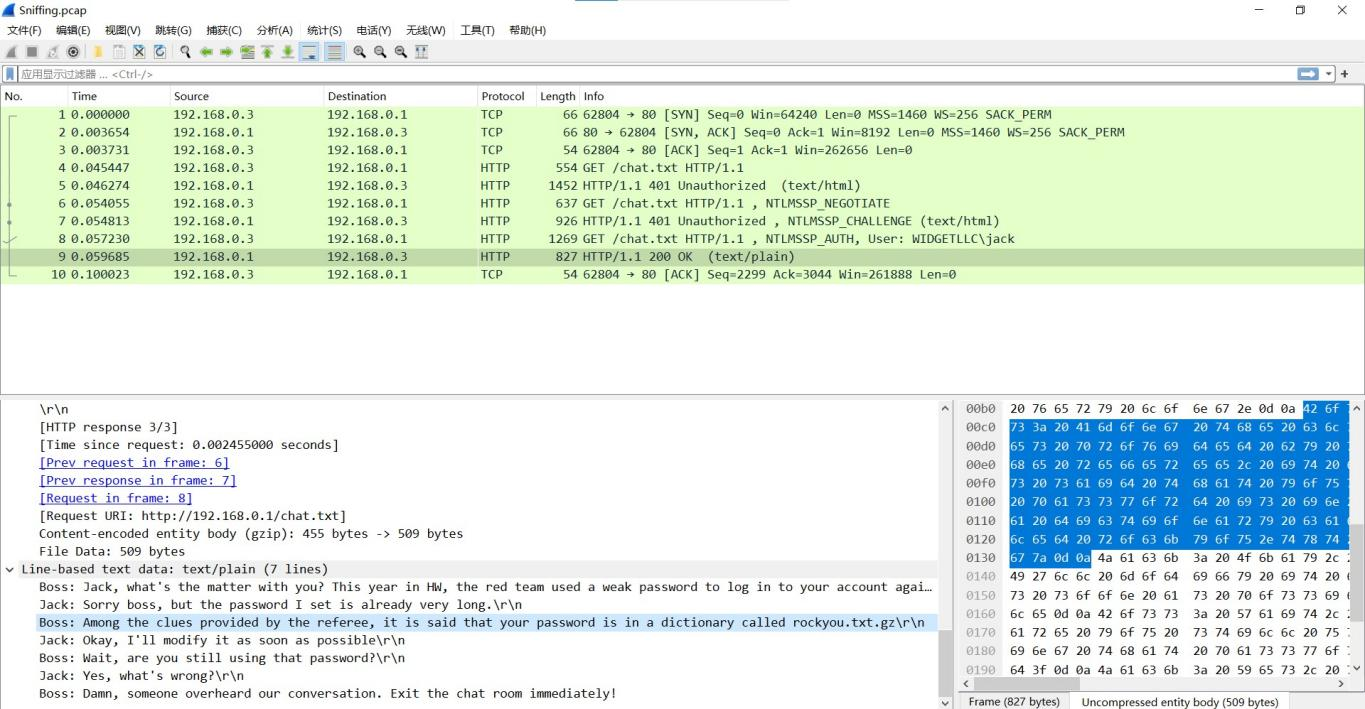

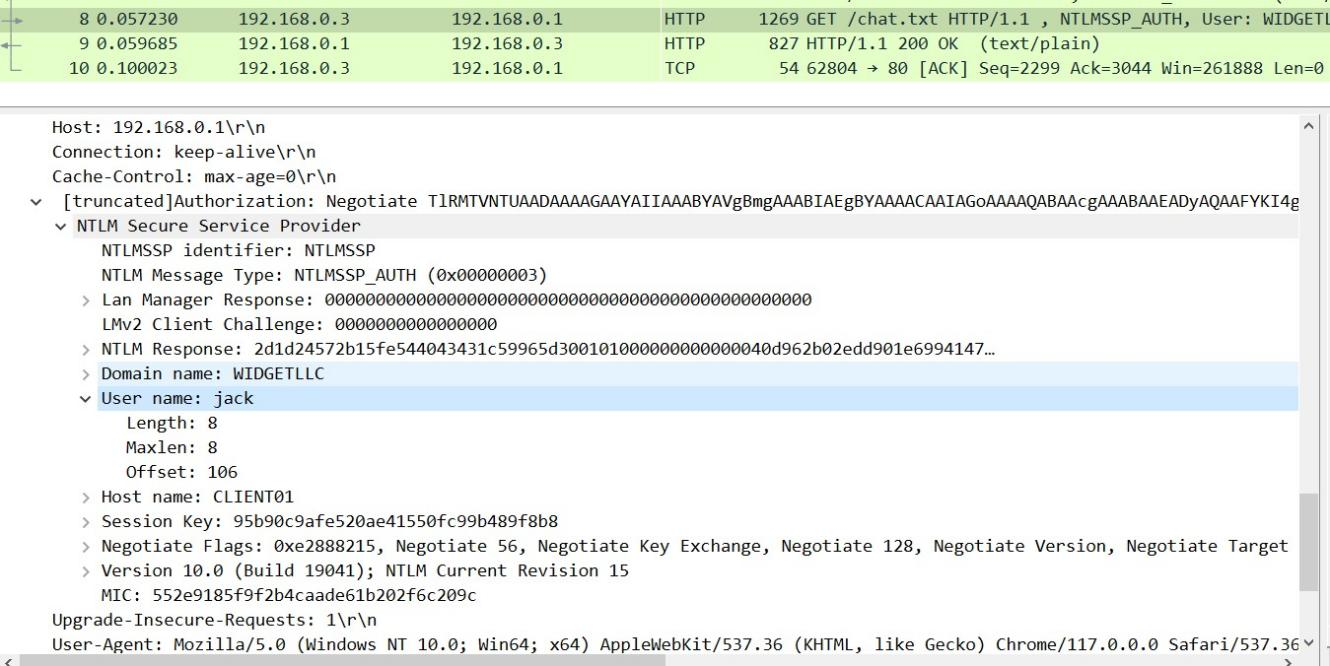

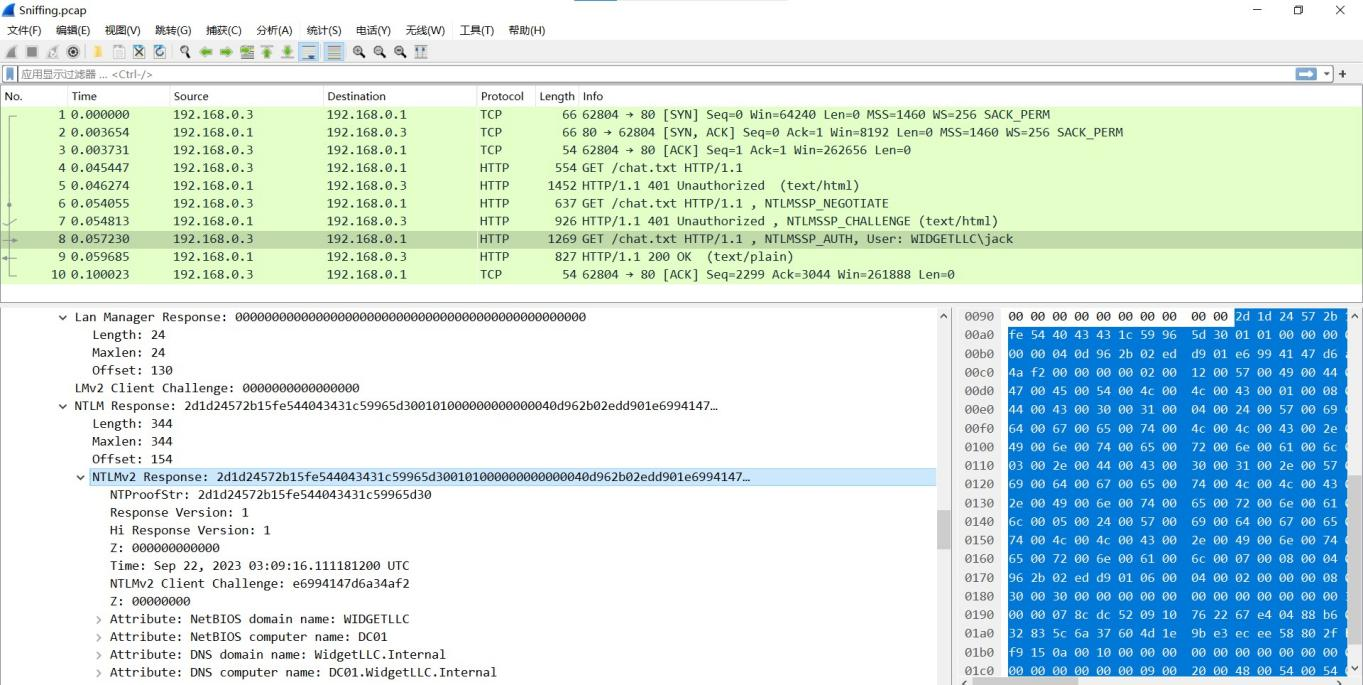

Hacker捕獲到了一段敵對公司的對話資訊流量,你能從流量中分析出Jack的密碼嗎,flag為SYC{password}

找到對話內容jack密碼在rockyou裡

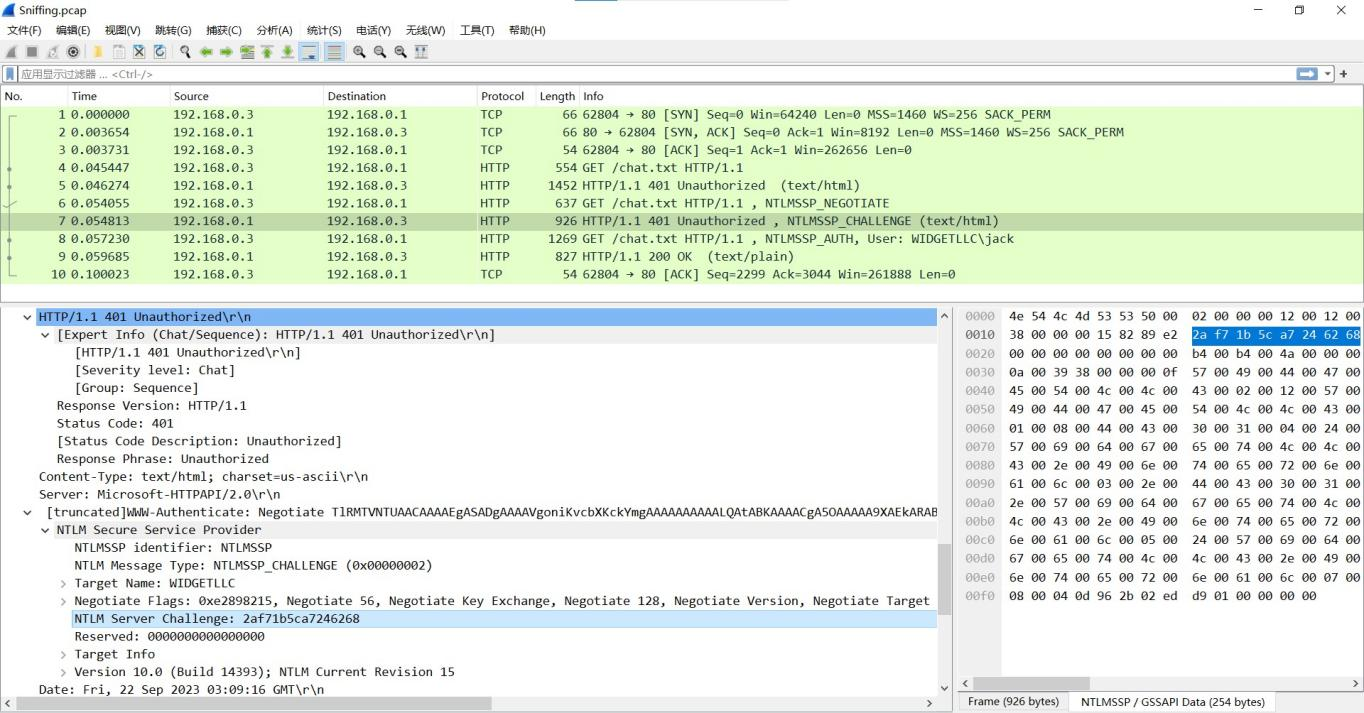

找到NTLM server Challenge hash

找到username和domain

找到ntlsv2response

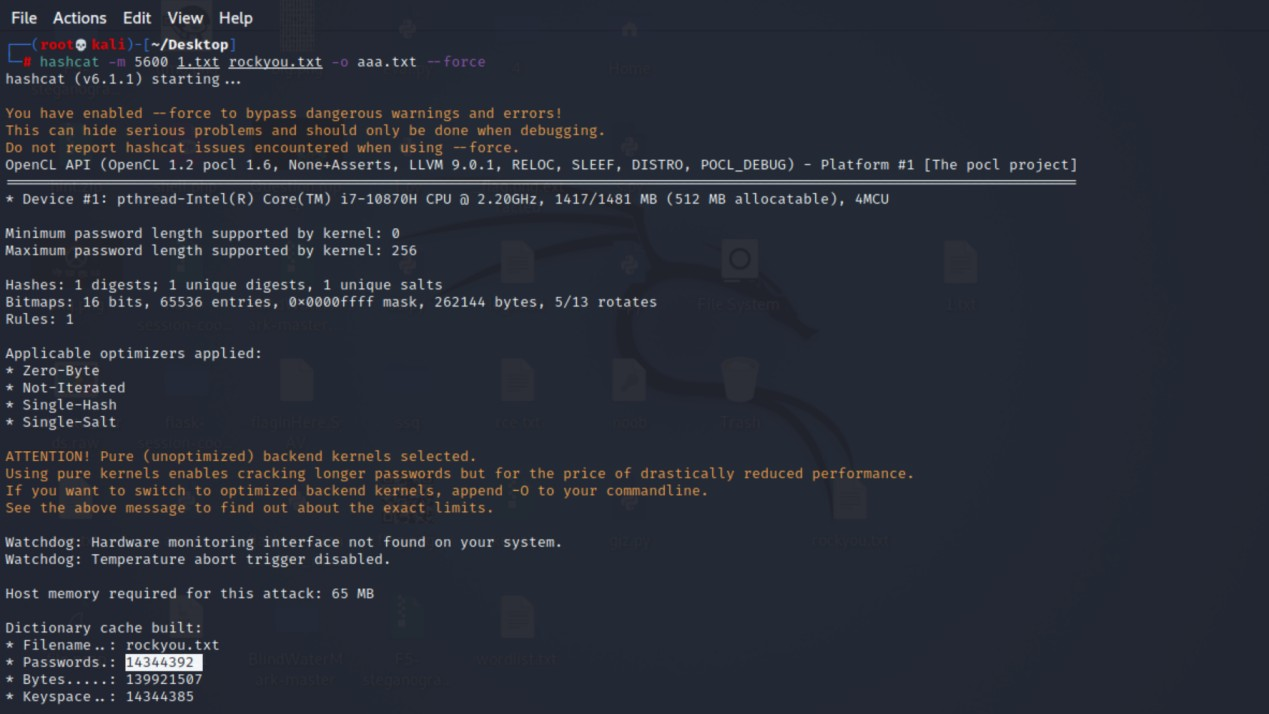

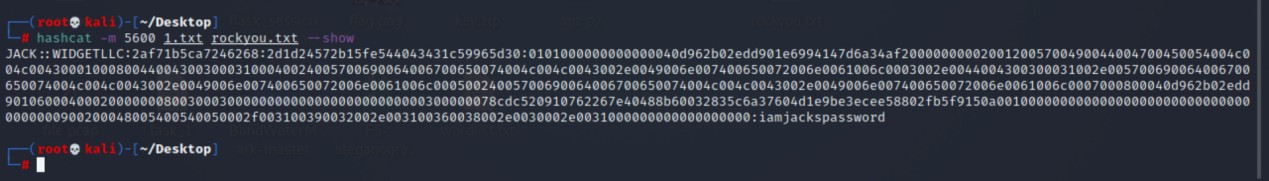

刪除ntlmv2response裡重複部分,儲存成文字txt 利用rockyou字典爆破加密協定密碼

顯示使用者名稱密碼

最後flag為SYC{ iamjackspassword}

extractMe

我的解答:

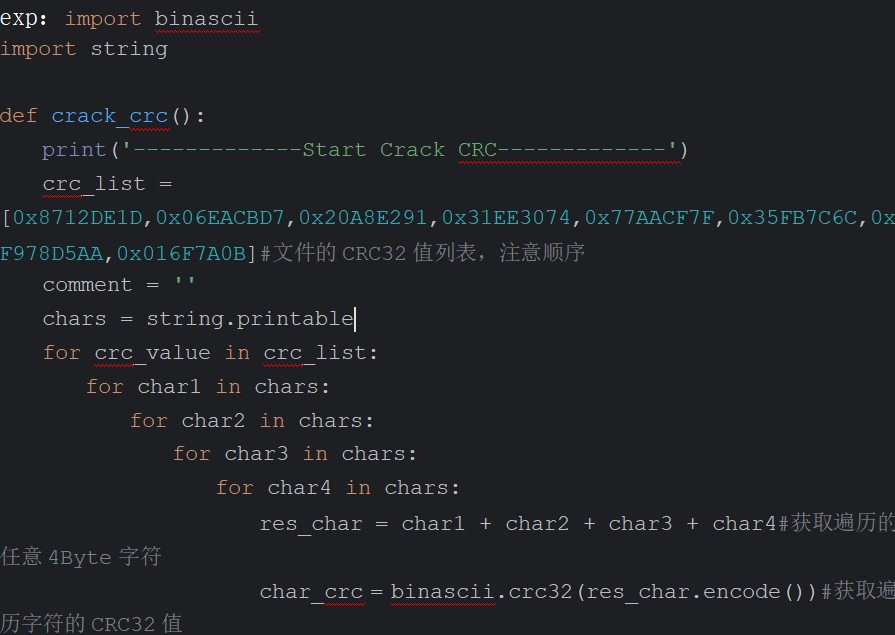

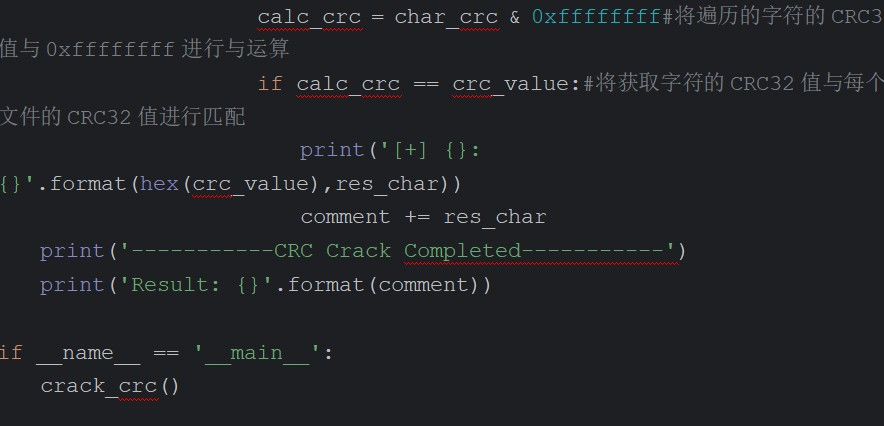

簡單crc爆破,指令碼如下:

執行獲得flag

最後拼接得到flag

時代的眼淚

2001年的大屁股電腦,到了2023年會被揍得多慘呢? 連結: https://pan.baidu.com/s/1GuvryuThIMn_fzhstWaKBA?pwd=geek 提取碼: geek

我的解答:

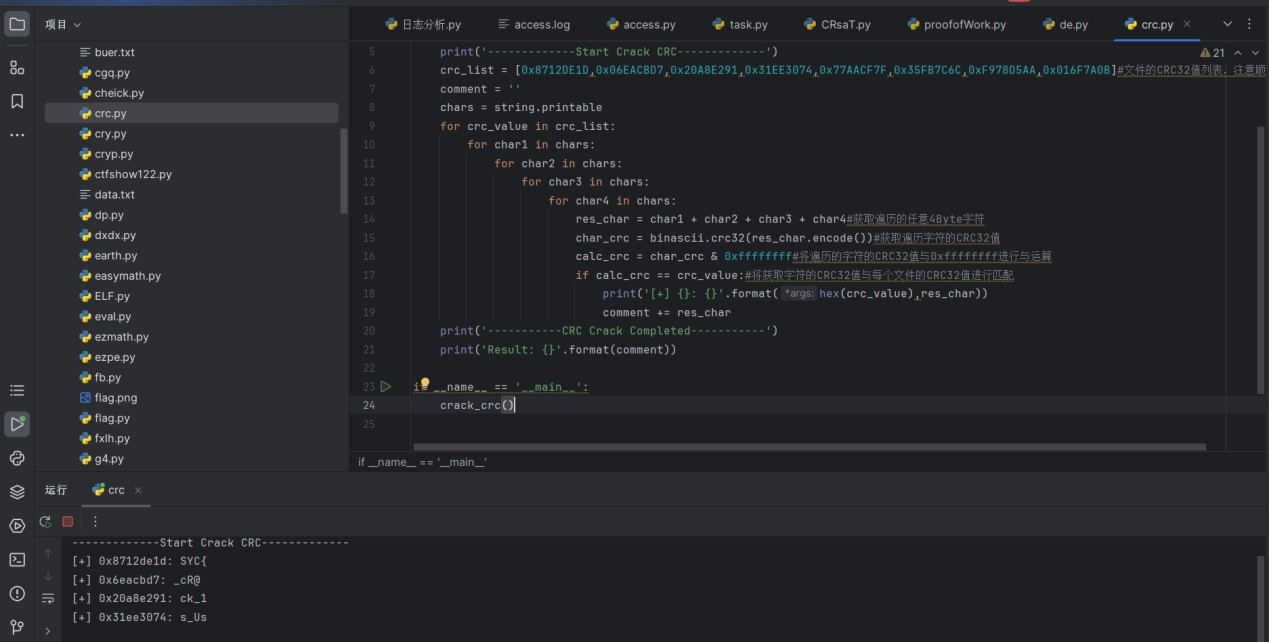

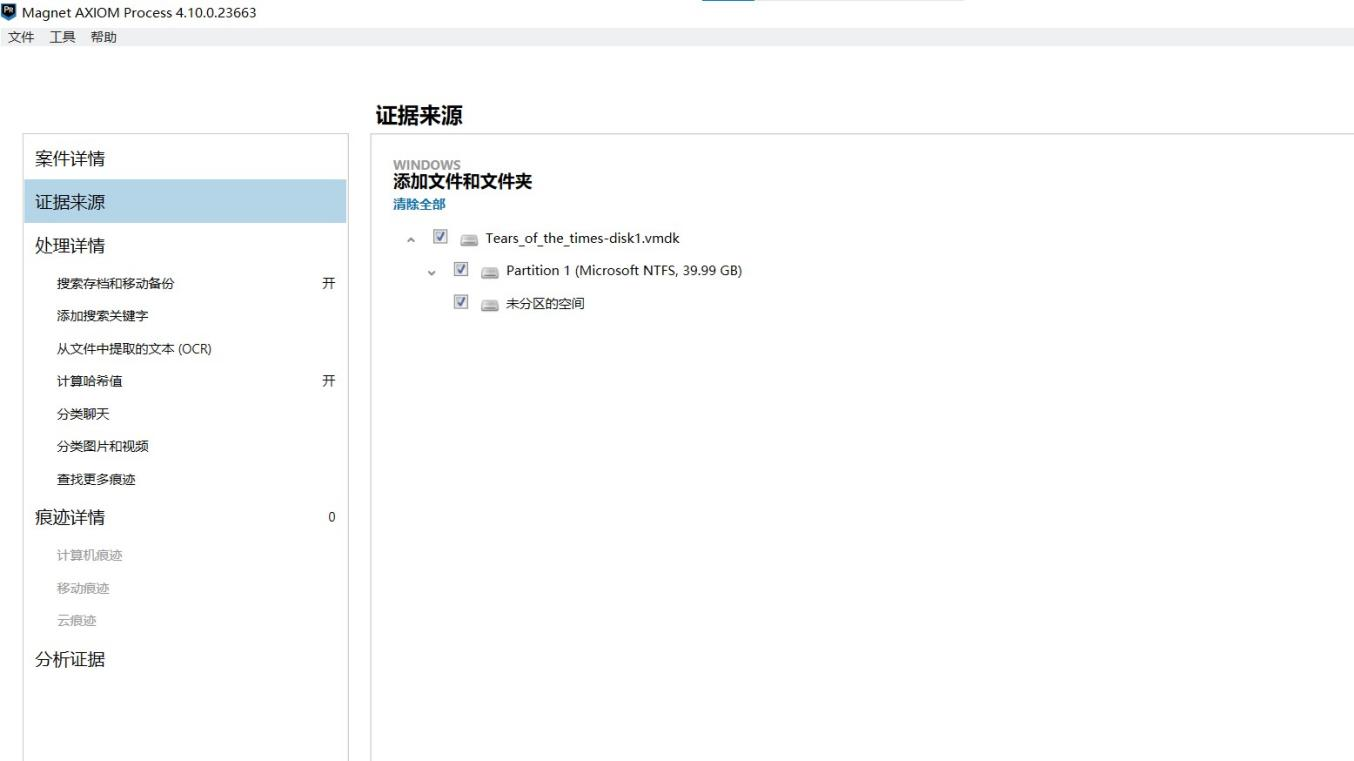

磁碟取證

使用工具

具體設定就不細說了

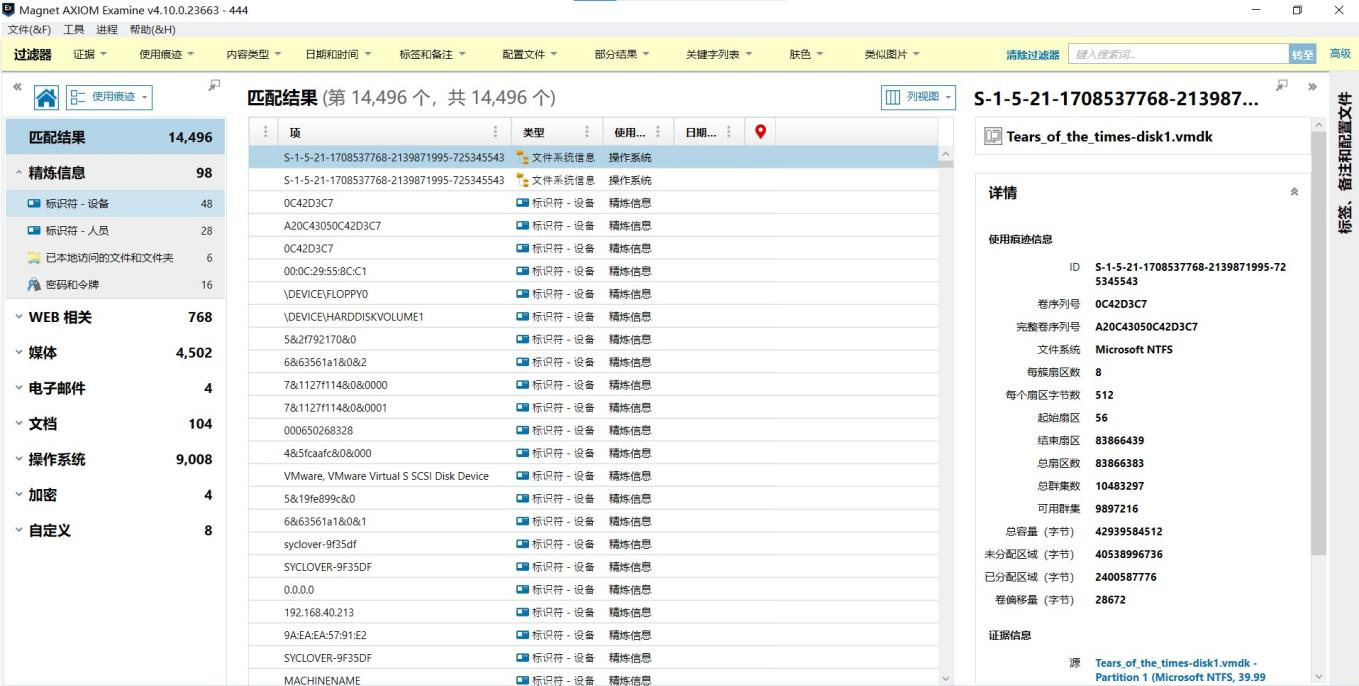

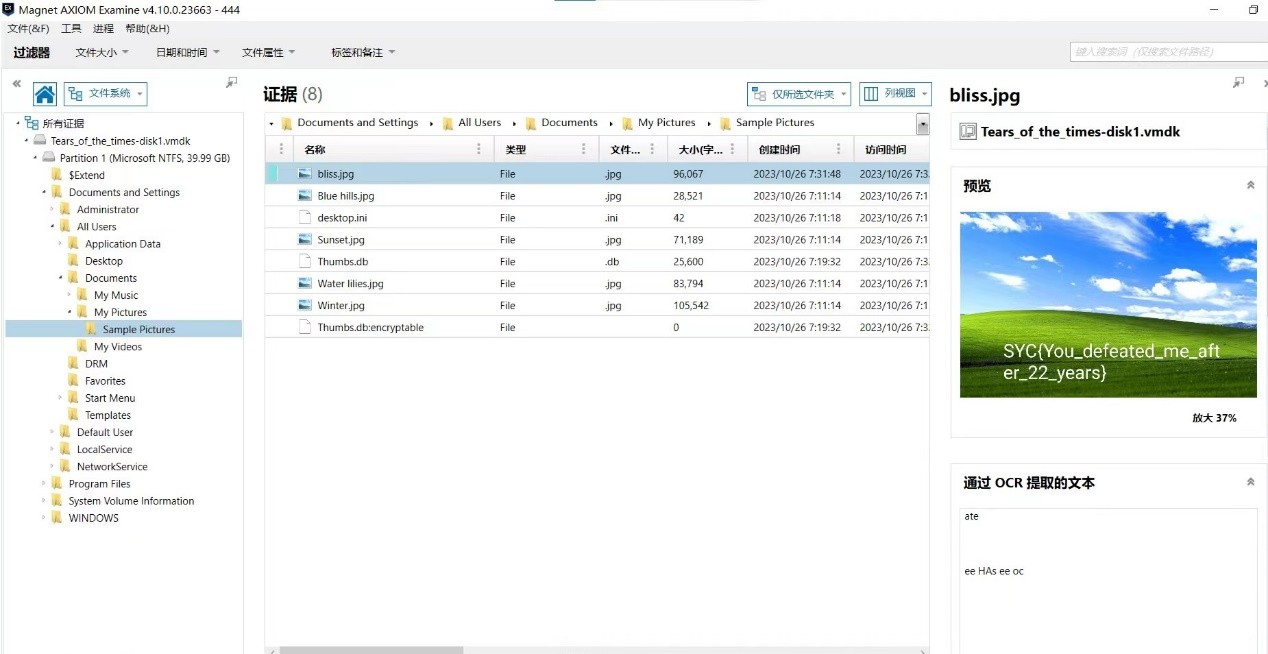

進到磁碟目錄

找了很久才找到

在ALL USER目錄裡面的document裡的picture目錄下的一張圖片裡面出來的flag

最後flag為SYC{You_defeated_me_after_22_years}

SimpleConnect

Just so so 屬於blockchain 題目連結:http://47.109.106.62:1234/

我的解答:

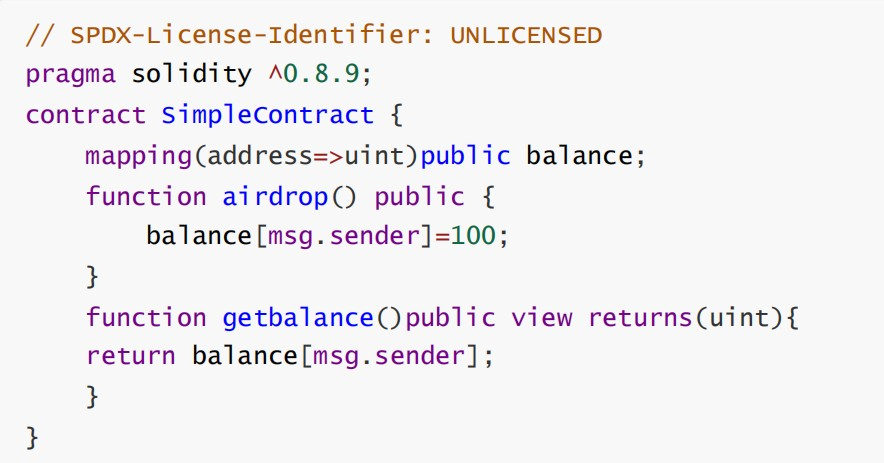

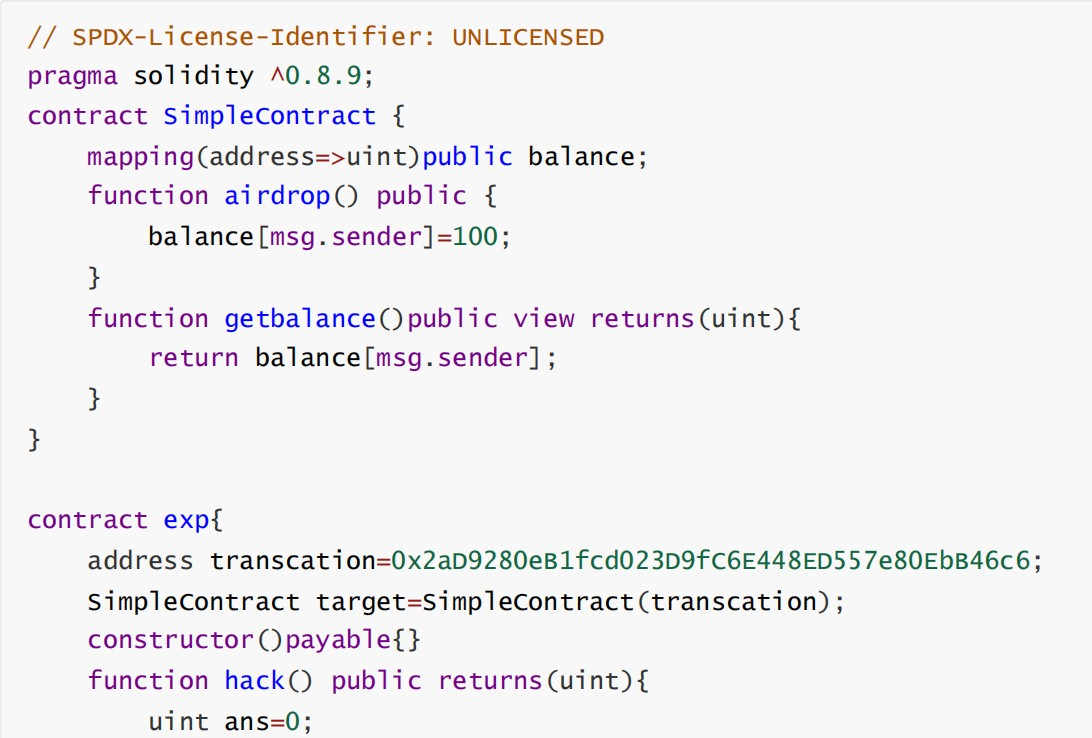

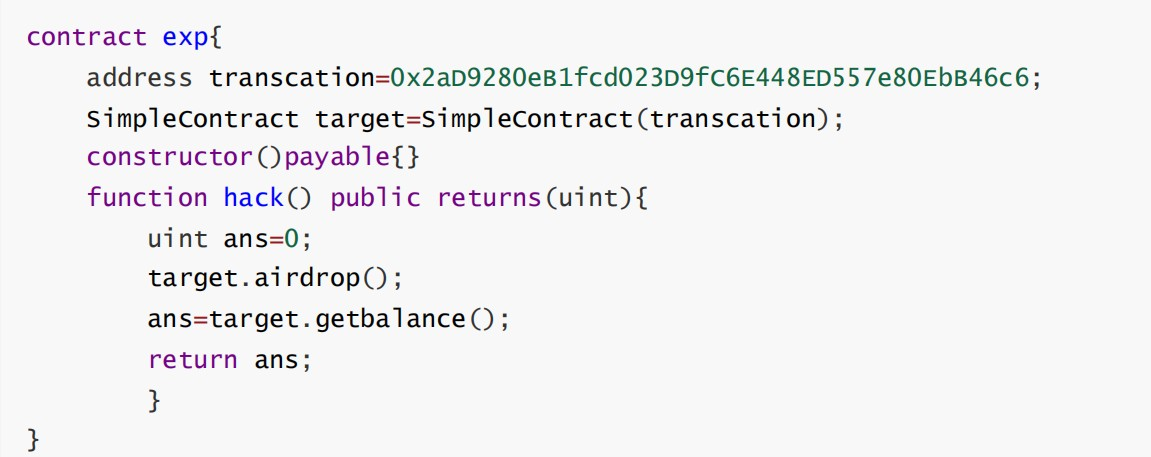

合約原始碼很簡單

有 airdrop、getbalance兩個函數,其中airdrop是類似於空投的函數,會將msg.sender的錢包置為 100,getbalance函數會查詢當前錢包餘額並返回

題目要求用自己的賬戶與目標合約互動,獲得100餘額

這個條件就很容易滿足了,因為airdrop()這個函數的作用就是將錢包設定為100那麼我們寫自己的合約

然後部署這個合約,呼叫exp方法後提交合約地址即可

![]()

give_me_Goerlieth

Great 屬於blockchain 題目連結:http://47.109.106.62:1235/

我的解答:

這道題就更簡單了,只需要在Goerli測試網上向地址 0x8aC8215492Ce132Eb4d1db7EcE3eF0caF670deFf轉賬0.0001ether即可

由於我之前就有測試幣,因此就不領水了

然後點小狐狸錢包,輸入地址,然後傳送0.0001ether即可

傳送好了去https://goerli.etherscan.io/區塊鏈瀏覽器中檢視,貼上Transaction Hash即可

![]()

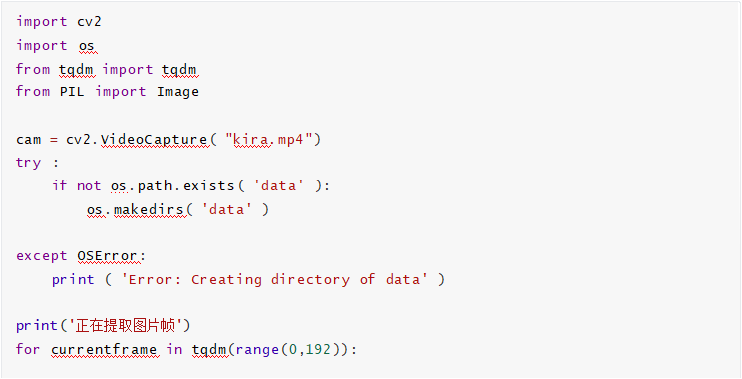

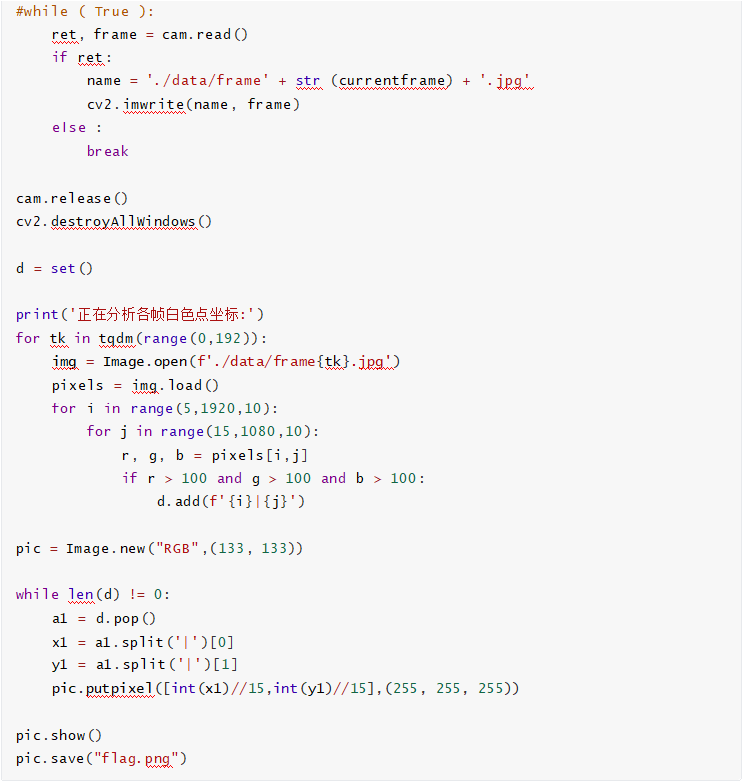

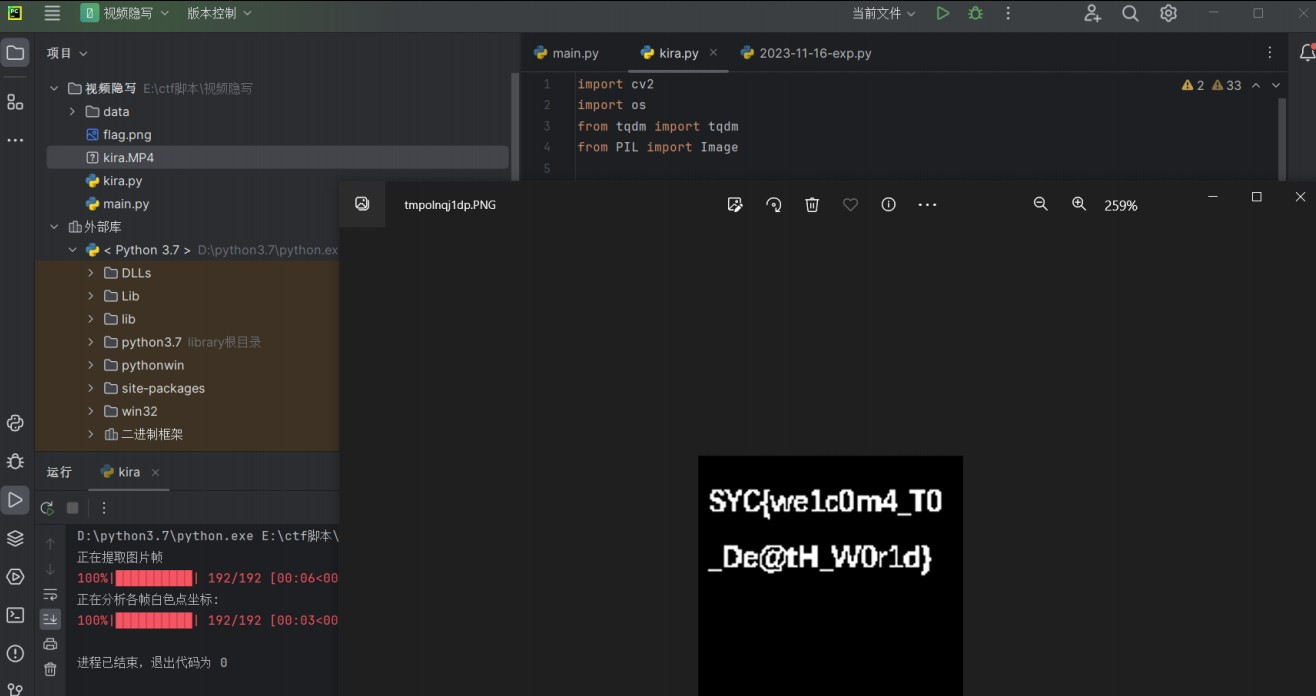

DEATH_N2TE

"你知道了真相,正帶上《DEATH NOTE》準備逃離,恰好,Muscial發給你一個視訊,並說:" "[這裡記下了他的真名以及照片,請寫在那本筆記上面,我和Arahat0都被他看見了真名...]"。

我的解答:

exp:

執行得到圖片

最後flag為SYC{we1c0m4_T0_De@tH_W0r1d}

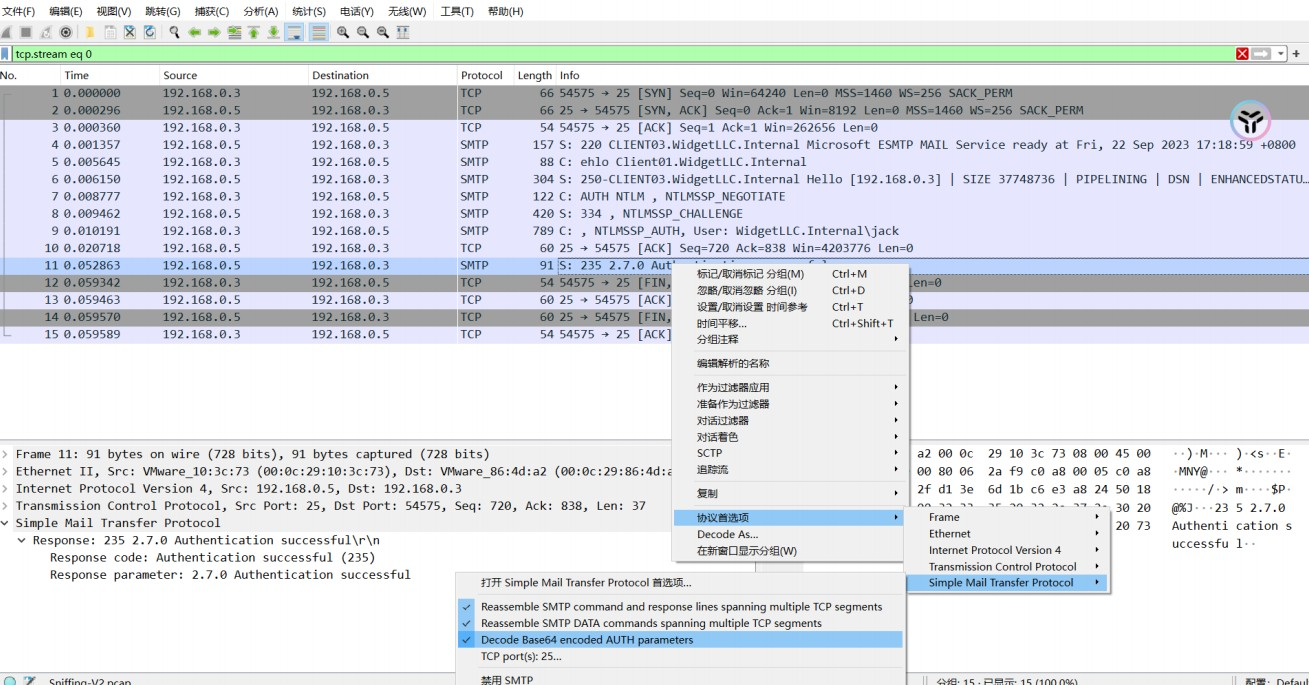

竊聽風雲-V2

這次Hacker捕獲到了Jack登入郵件系統的流量,你還能從流量中分析出Jack的密碼嗎,flag為SYC{password}

我的解答:

base64加密的NTLM流量

題目說是郵件,關於SMTP流量分析

Auth過程中伺服器端返回250程式碼和235程式碼之間的部分為身份驗證過程

響應程式碼220表示連線成功

找到smtp11包進行base64解密

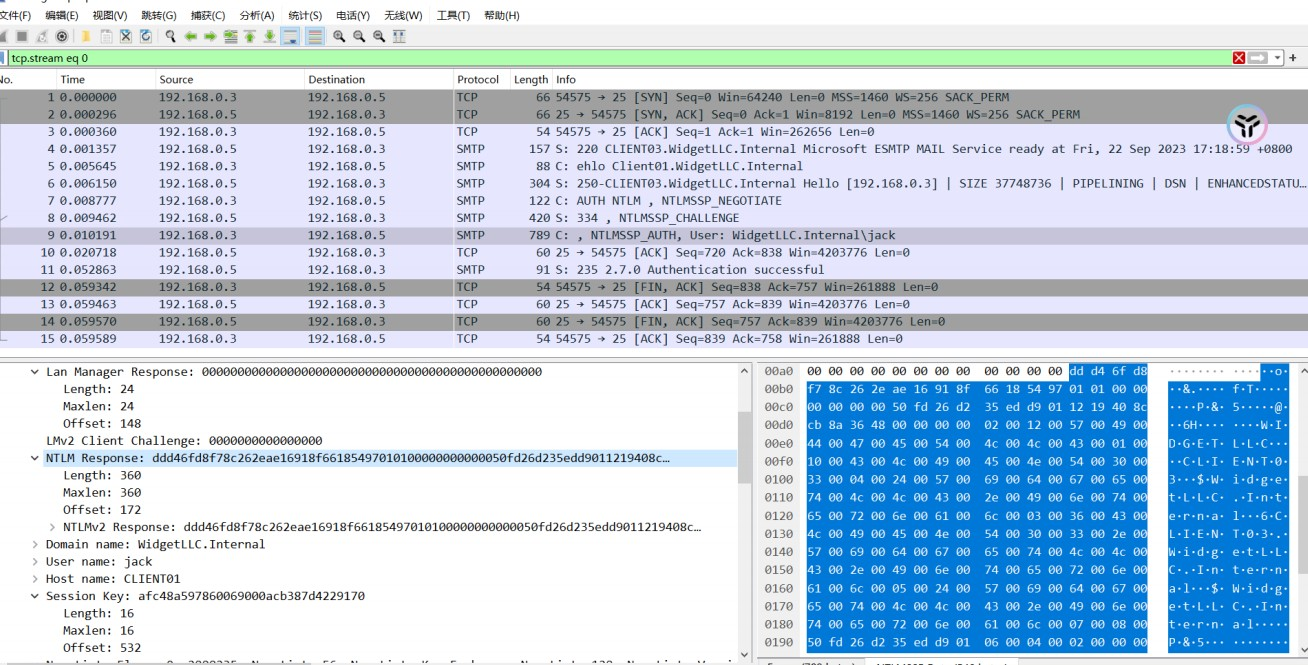

在7,9包找到NTML流量

Ntmlhash提取儲存為txt

username::domain:ServerChallenge:NTproofstring:modifiedntlmv2response

找五個欄位拼湊

關鍵詞usr domain challenge proof response

最後NTMLhash值為

jack::WidgetLLC.Internal:3e3966c8cacd29f7:ddd46fd8f78c262eae16918f66185497:01010000 0000

000050fd26d235edd9011219408ccb8a3648000000000200120057004900440047004500540

04c00

4c0043000100100043004c00490045004e00540030003300040024005700690064006700650

07400

4c004c0043002e0049006e007400650072006e0061006c000300360043004c00490045004e0

05400

300033002e005700690064006700650074004c004c0043002e0049006e007400650072006e0

06100

6c00050024005700690064006700650074004c004c0043002e0049006e007400650072006e0

06100

6c000700080050fd26d235edd90106000400020000000800300030000000000000000000000

00030

0000c78e803920758ec5672c36696ee163f6a4e61c8b5463c247daef8571677995a40a001000

00000

0000000000000000000000000000900200053004d00540050002f0075006e00730070006500

63006

90066006900650064000000000000000000

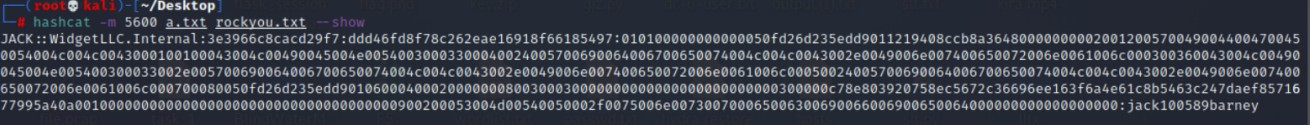

關鍵命令:hashcat -m 5600 a.txt rockyou.txt -o iii.txt --force

┌──(root���kali)-[~/Desktop]

└─# hashcat -m 5600 a.txt rockyou.txt -o iii.txt --force

hashcat (v6.1.1) starting...

You have enabled --force to bypass dangerous warnings and errors!

This can hide serious problems and should only be done when debugging.

Do not report hashcat issues encountered when using --force.

OpenCL API (OpenCL 1.2 pocl 1.6,

None+Asserts, LLVM 9.0.1, RELOC, SLEEF,

DISTRO, POCL_DEBUG) - Platform #1 [Thepocl project]

Device #1: pthread-Intel(R) Core(TM) i7-10870H CPU @ 2.20GHz, 1417/1481 MB (512 MB allocatable), 4MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Applicable optimizers applied:

Zero-Byte

Not-Iterated

Single-Hash

Single-Salt

ATTENTION! Pure (unoptimized) backend kernels selected.

Using pure kernels enables cracking longer passwords but for the price of drastically reduced performance.

If you want to switch to optimized backend kernels, append -O to your commandline.

See the above message to find out about the exact limits.

Watchdog: Hardware monitoring interface not found on your system. Watchdog: Temperature abort trigger disabled.

Host memory required for this attack: 65 MB Dictionary cache hit:

Filename..: rockyou.txt

Passwords.: 14344385

Bytes. 139921507

Keyspace..: 14344385

Session. hashcat

Status. Cracked

Hash.Name. NetNTLMv2

Hash.Target......: JACK::WidgetLLC.Internal:3e3966c8cacd29f7:ddd46fd8f. 000000

Time.Started. : Fri Nov 17 07:39:40 2023, (4 secs)

Time.Estimated. : Fri Nov 17 07:39:44 2023, (0 secs)

Guess.Base. File (rockyou.txt)

Guess.Queue. 1/1 (100.00%)

Speed.#1.........: 1799.5 kH/s (1.56ms) @ Accel:1024 Loops:1 Thr:1 Vec:8 Recovered. 1/1 (100.00%) Digests

Progress. 7233536/14344385 (50.43%)

Rejected. 0/7233536 (0.00%)

Restore.Point. 7229440/14344385 (50.40%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#1. jackaline29 -> jabo03

Started: Fri Nov 17 07:39:40 2023

Stopped: Fri Nov 17 07:39:46 2023

關鍵命令: hashcat -m 5600 a.txt rockyou.txt --show

最後flag為SYC{jack100589barney}

stage(比賽期間未解出)

你可以在合約中留下自己的痕跡嗎? 題目連結:http://47.108.56.168:20211 備用連結:http://47.108.56.168:20212

先留這裡,隨後等官方WP!!