等保測評之主機測評——Centos7

在測評過程中最為常見的是三級系統,所以本文按照三級等保標準進行測評。

本文中出現的測評截圖均為博主搭建的測試環境。(請勿洩露客戶的生產環境資訊)

基礎資訊收集

記錄基本的資產資訊,方便後續統計。

# 檢視系統版本

uname -a

cat /etc/redhat-release

cat /etc/issue

# 檢視本機IP

ifconifg

(一)身份鑑別

1.1 控制項:應對登入的使用者進行身份標識和鑑別,身份標識具有唯一性,身份鑑別資訊具有複雜度要求並定期更換;

測評方法:

1)訪談系統管理員系統使用者是否已設定密碼,並檢視登入過程中系統帳戶是否使用了密碼進行驗證登入;

2)以有許可權的帳戶身份登入作業系統後,使用命令more /etc/shadow檔案,核查系統是否存在空口令帳戶和同名帳戶;

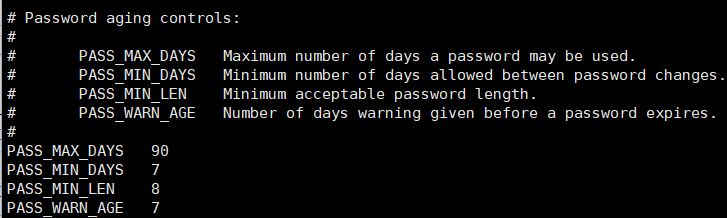

3)使用命令more /etc/login.defs檔案,檢視是否設定密碼長度和定期更換要求;

使用命令more /etc/pam.d/system-auth,檢視密碼長度和複雜度要求。

password requisite pam_cracklib.so minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

ucredit: upper-case 大寫字母

lcredit: lower-case 小寫字母

dcredit: digit-case 數位

ocredit: other-case 其他特殊字元

✏️最小長度策略,system-auth生效優先順序高於login.def

1.2 控制項:應具有登入失敗處理功能,應設定並啟用結束對談、限制非法登入次數和當登入連線超時自動退出等相關措施;

測評方法:

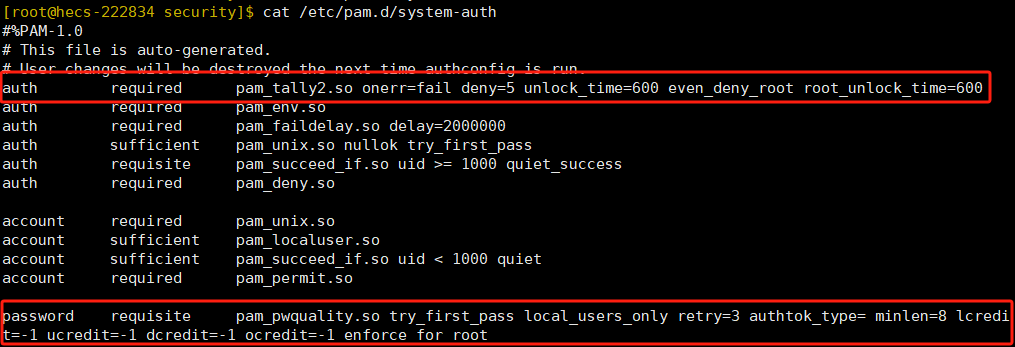

1)系統設定並啟用了登入失敗處理功能,檢視檔案內容:

本地登入設定:more /etc/pam.d/system-auth

新增auth required pam_tally2.so onerr=fail deny=5 unlock_time=600 even_deny_root root_unlock_time=600(見上圖);

✏️保證pam_tally2.so在pam_unix.so上面即可(不一定非要在第一行)

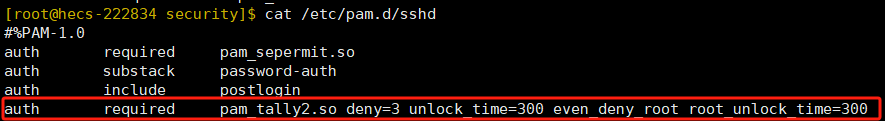

遠端ssh登入則設定此檔案:more /etc/pam.d/sshd

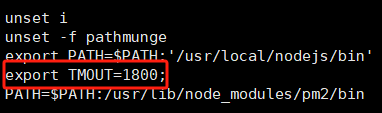

2)檢視/etc/profile中的TIMEOUT環境變數,是否設定超時鎖定引數;

以秒為單位,此處為30分鐘

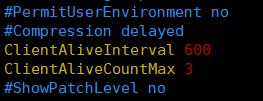

3)SSH登入,檢視/etc/ssh/sshd_config;

此處為每600秒檢測一次,檢測到3次不活動就斷開

1.3 控制項:當進行遠端管理時,應採取必要措施防止鑑別資訊在網路傳輸過程中被竊聽;

測評方法:

1)訪談系統管理員,進行遠端管理的方式。

以root身份登入進入:

檢視是否執行了sshd服務(應該啟用): ps -ef | grep sshd ;

檢視是否執行了telnet服務(應該禁用):ps -ef | grep telnet;

2)如果本地管理,本條判定為符合。

1.4 控制項:應採用口令、密碼技術、生物技術等兩種或兩種以上組合的鑑別技術對使用者進行身份鑑別,且其中一種鑑別技術至少應使用密碼技術來實現。

測評方法:

訪談和核查系統管理員在登入作業系統的過程中使用了哪些身份鑑別方法,是否採用了兩種或兩種以上組合的鑑別技術,如口令教字證書Ukey、令牌、指紋等,是否有一種鑑別方法在鑑別過程中使用了密碼技術。

(二)存取控制