計算機網路之防火牆和Wlan設定

一.防火牆

防火牆(firewall)是一種安全裝置,它的位置一般處於企業網路邊界與外網交界的地方,用於隔離不信任的封包

準確點講,它就是隔離外網和內網的一道屏障,用於保護內部資源資訊保安的一種策略

防火牆的工作是基於一切不可信建立起來的,以前有一道判斷題,「 問的是防止病毒入侵最好的方式是不上網 」,雖然我們都知道這是不理性的,不可取的,但是換一種思維,這是不是可以隔絕病毒呢?

答案是肯定的,的確可以做到,所以我們的防火牆就沿用了這一點,它不信任任何封包,來了之後就直接丟棄,如果想要經過防火牆,我們必須要完善它的策略

這個策略決定了防火牆是否允許,或者說允許那些封包經過,這個策略我們需要描述的就是那些封包可以進出防火牆,描述的單位一般是,地址段、地址、埠號等

由於防火牆的預設策略是【拒絕所有】,所以沒有設定允許的封包,都會丟棄掉,這使得防火牆對於未知的攻擊性封包有很好的抵禦功能,因為內部網路根本收不到這類封包,怎麼會被入侵呢

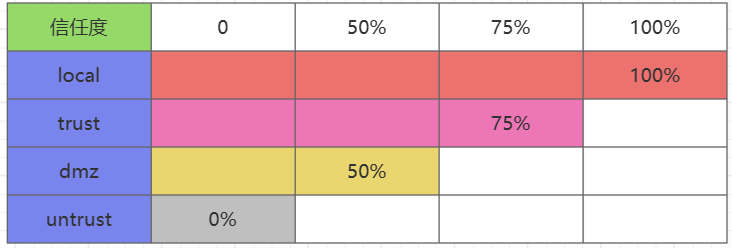

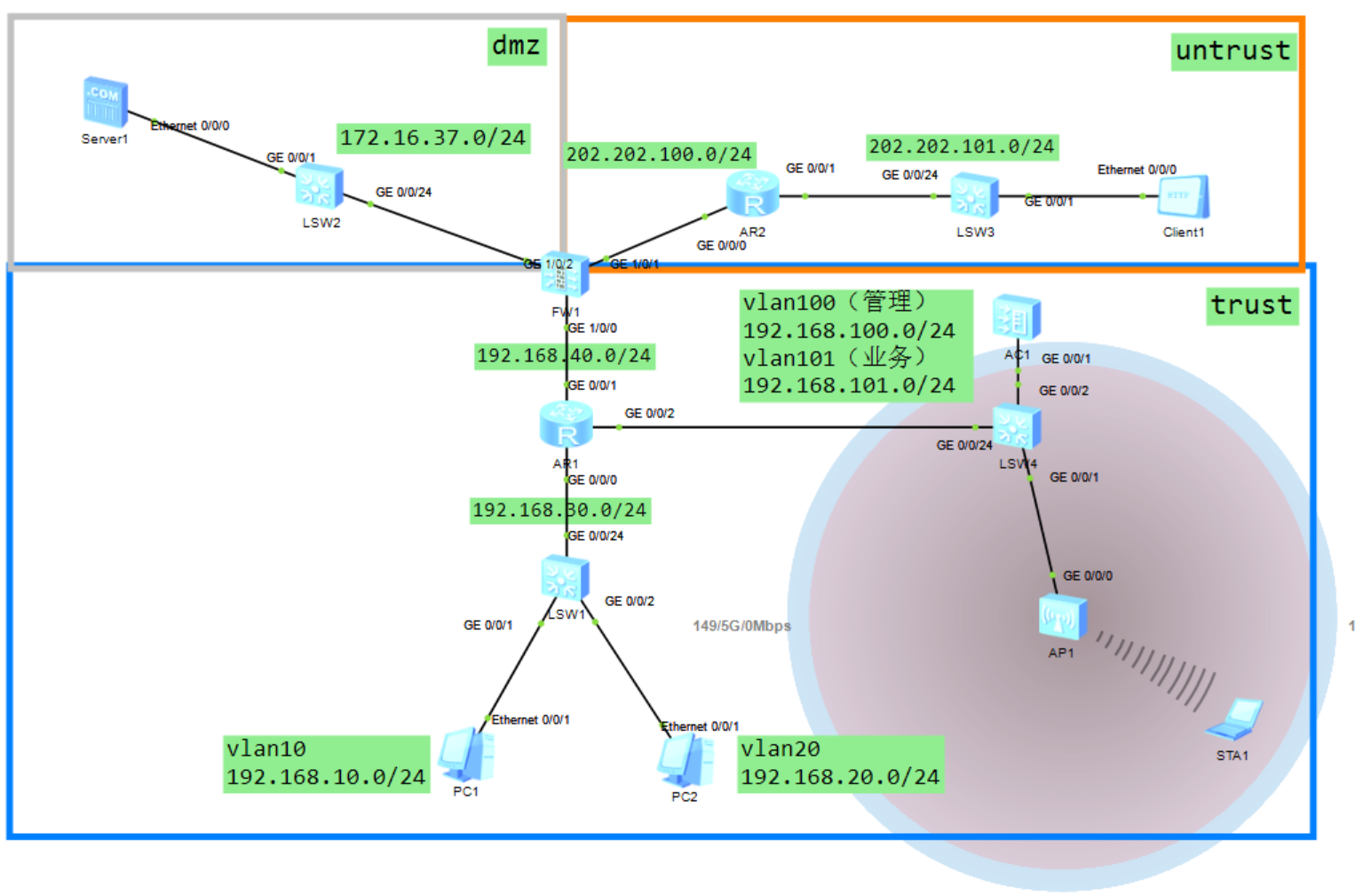

防火牆的四個區域:local,trust,untrust,dmz

local區域指的是防火牆的本地,也是可信任度最高的一個區域,也就是和防火牆直連的介面,在初始的防火牆裝置中,它們是預設丟棄封包的,在抓取封包的時候,我們會發現,封包到了本地介面,但是防火牆沒有迴應

trust區域指的是安全的,可信任的;它的可信任度僅次於本地,一般裝載的都是一些內部資源資料使用者,比如企業內部和公司內部,一般這個區域的使用者可以有權去外部網路,但是外部網路是進不來的

dmz區域是指非軍事化區,它的可信度低於trust,主要存放的就是可供內網存取的服務資源,並且也提供一部分服務給外網存取,如www服務

untrust指的是不可信任區,也就是外網所在的區域,如果沒有策略或特定要求,是不能讓這個區域的網路進來的

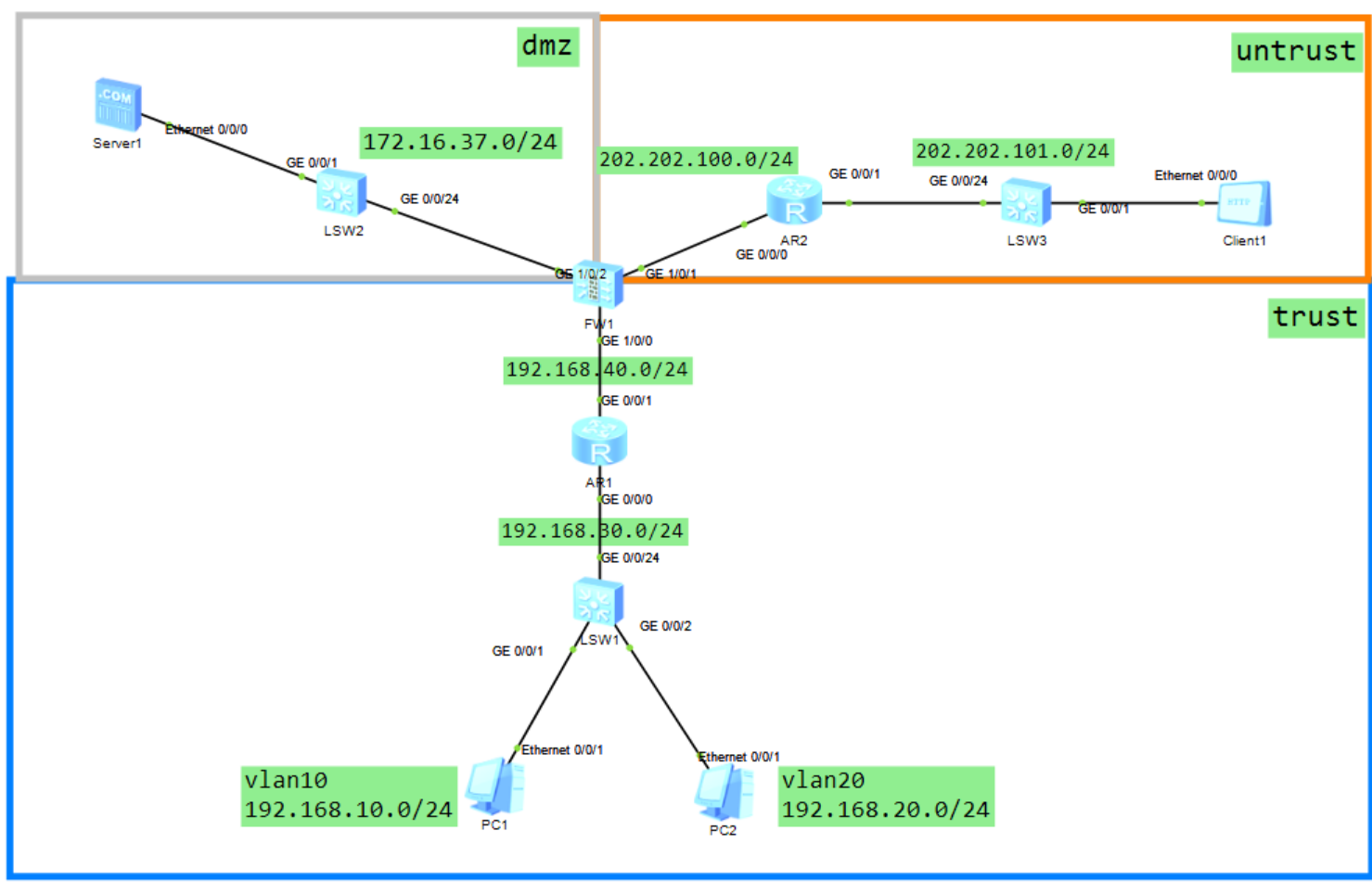

知道了這四個區域,就來了解下防火牆的設定方面,首先,防火牆也是具有路由功能的,也就是說,它是一個三層裝置,所以,可以把它當作出口路由來連線,也可以作為直連路由,不管怎麼連,都是需要設定IP地址的

防火牆的設定和不同的路由器又不一樣,它是需要讓介面進入區域的,也就是上述的那四個區域,在區域內的介面才會生效,預設是不會進入任何區域的,都需要手動加入

二.防火牆的設定(eNSP)

實操目標:

- 設定防火牆的四個區域

- 允許trust區域存取untrust

- 允許trust區域存取dmz

- 允許untrust存取dmz的www服務

trust區域對應內網,untrust對應外網,dmz對應伺服器區,local就是防火牆自己的介面

在設定防火牆時,需要保證除了local區域,其它區域都是內部可通訊的

防火牆的設定:

第一步:由於防火牆是三層裝置,所以依舊先給介面設定地址

interface GigabitEthernet1/0/0

ip address 192.168.40.2 255.255.255.0

service-manage ping permit

interface GigabitEthernet1/0/1

ip address 202.202.100.1 255.255.255.0

interface GigabitEthernet1/0/2

ip address 172.16.37.254 255.255.255.0

第二步:讓防火牆的各自介面進入自己的區域

firewall zone trust

add interface GigabitEthernet1/0/0

firewall zone untrust

add interface GigabitEthernet1/0/1

firewall zone dmz

add interface GigabitEthernet1/0/2

第三步:依舊需要宣告各個網段,但是注意,外網使用rip,內部網路使用ospf

真正的網路構建時,我們也只是考慮內網,外網是不需要我們管的,在出外網時,只需要使用預設路由將封包丟到外部,實驗環境只是保證untrust是通的才使用rip宣告

ospf 1

default-route-advertise always

area 0.0.0.0

network 172.16.37.0 0.0.0.255

network 192.168.40.0 0.0.0.255

rip 1

default-route originate

network 202.202.100.0

第四步:制定策略

- 允許trust存取untrust區域

rule name 1

source-zone trust

destination-zone untrust

action permit

- 允許trust存取dmz區域

rule name 2

source-zone trust

destination-zone dmz

action permit

- 允許untrust存取dmz區域的www服務

rule name 3

source-zone untrust

destination-zone dmz

service http

action permit

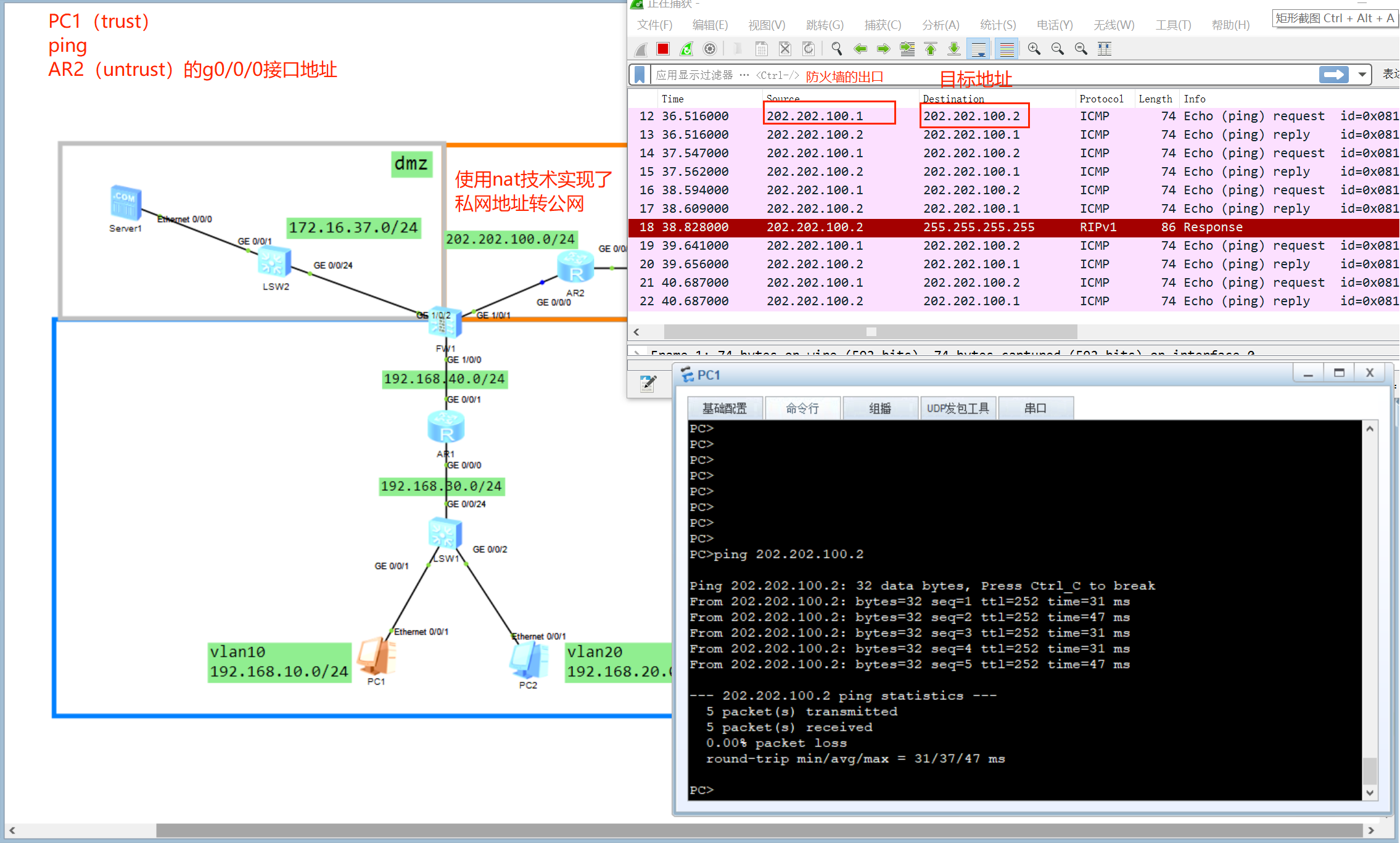

第五步:優化三個網路的存取部分

- 內網去外網需要將私有地址轉為公有地址

nat-policy

rule name nat1

source-zone trust

destination-zone untrust

action source-nat easy-ip

- www服務對映到防火牆的出口地址,避免外網資料進入到dmz區域

nat server 1 protocol tcp global 202.202.100.1 www inside 172.16.37.1 www

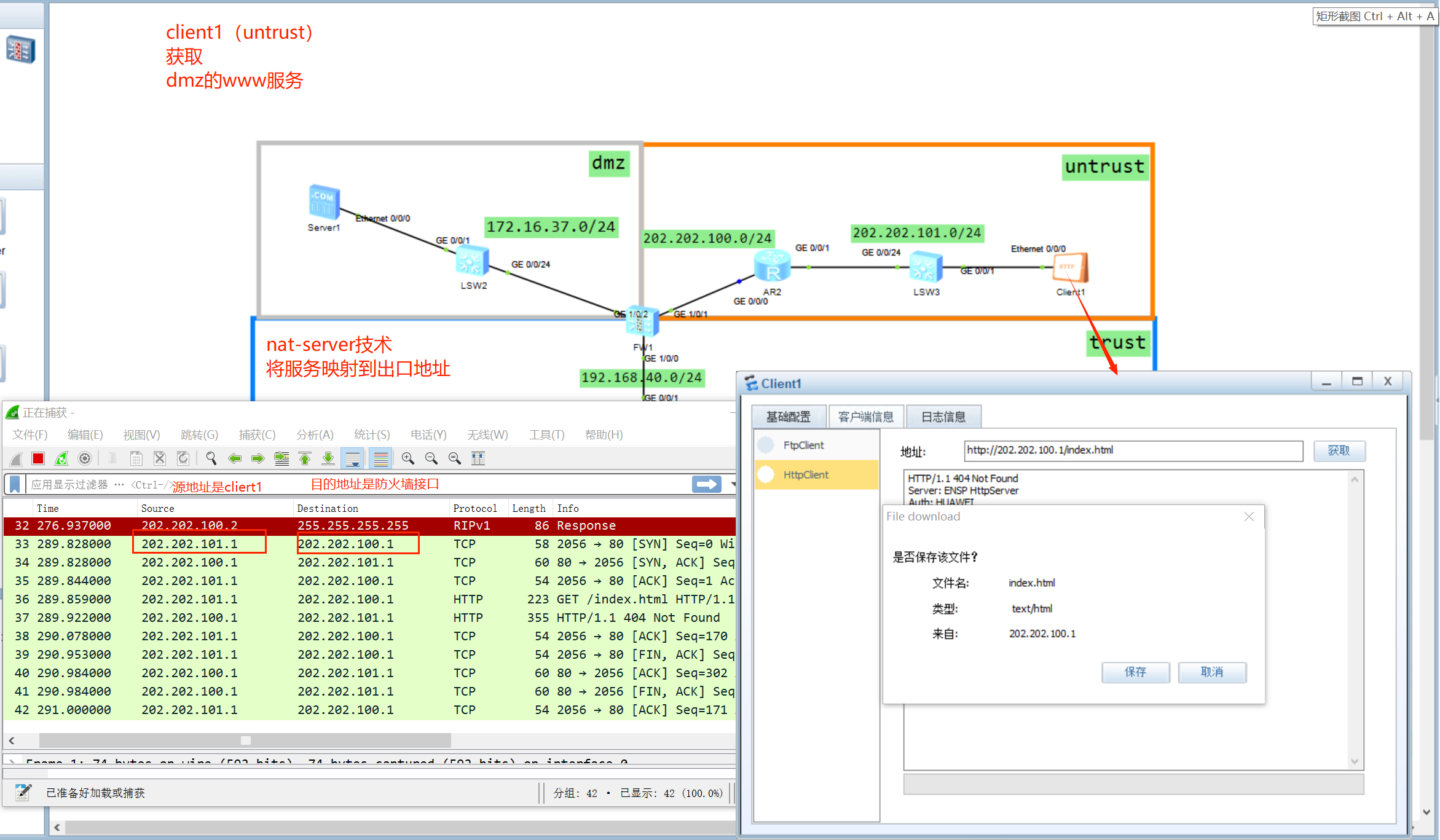

三.抓包分析

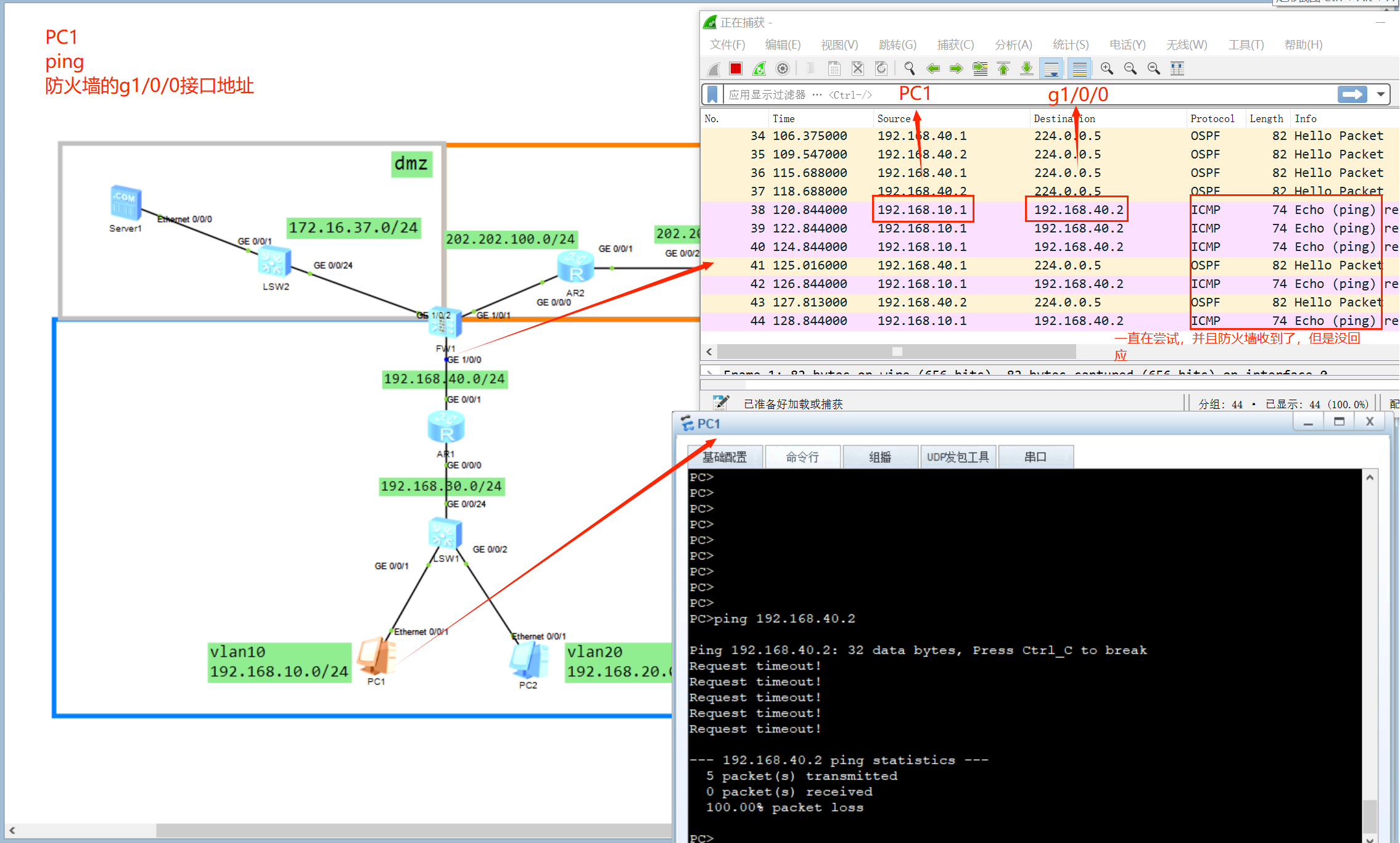

- 首先看看防火牆的預設設定,也就是不加策略

如上圖:

在不加策略的情況下,防火牆是可以收到封包的,但是它會直接丟棄掉,不會迴應

這就是防火牆的預設拒絕所用報文,以防範未知危險

- 允許trust區域存取untrust

- 允許untrust存取dmz的www服務

四.wlan

WLAN是Wireless Local Area Networks的縮寫,即無線區域網。它利用無線通訊技術在一定的區域性範圍內建立的網路,其範圍通常在幾十米到幾公里以內

設定無線wlan的模式有兩種,一種是胖AP,一種是AC+瘦AP

胖AP,即訊號發射器自己即需要發射無線訊號,還需要實現主機IP地址分配和相關資訊設定

AC+瘦AP,即AC負責AP的設定和主機地址分配,AP負責從AC拿取已經設定好的模板,並且發射無線訊號

這裡我麼使用的是AC+瘦AP模式

設定交換機LSW4:

sysname LSW4

vlan batch 100 to 101

interface GigabitEthernet0/0/1

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/24

port link-type trunk

port trunk allow-pass vlan 2 to 4094

AP不需要設定,模板由AC下發

設定AC:

sysname AC

#設定vlan

vlan batch 100 to 101

interface Vlanif100

ip address 192.168.100.2 255.255.255.0

#設定介面資訊

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#AP上線

wlan

traffic-profile name default

security-profile name default

security-profile name password

security wpa psk pass-phrase %^%#&#:^:j;QkREIW'Lx^@;D|cy;2s{;%M2)=#NC/"'V%^%#

aes

security-profile name default-wds

security-profile name default-mesh

ssid-profile name wlan1

ssid wlan1

ssid-profile name default

vap-profile name model1

forward-mode tunnel

service-vlan vlan-id 101

ssid-profile wlan1

security-profile password

vap-profile name default

wds-profile name default

mesh-handover-profile name default

mesh-profile name default

regulatory-domain-profile name cn1

regulatory-domain-profile name default

air-scan-profile name default

rrm-profile name default

radio-2g-profile name default

radio-5g-profile name default

wids-spoof-profile name default

wids-profile name default

wireless-access-specification

ap-system-profile name default

port-link-profile name default

wired-port-profile name default

serial-profile name preset-enjoyor-toeap

ap-group name ap-100

regulatory-domain-profile cn1

radio 0

vap-profile model1 wlan 1

radio 1

vap-profile model1 wlan 1

radio 2

vap-profile model1 wlan 1

ap-group name default

ap-id 0 type-id 69 ap-mac 00e0-fc57-3c20 ap-sn 210235448310DE31A007

ap-name ap0

ap-group ap-100

provision-ap

有關AP上線的部分就是一個模板,下面是AP上線的詳解

設定AP上線

1.設定域管理模板,由系統模式進入wlan檢視,首先繫結時區,我們在中國,就係結中國的時區

[AC1]wlan

[AC1-wlan-view]regulatory-domain-profile name domain1

[AC1-wlan-regulate-domain-domain1]country-code CN

2.建立AP組,這是一個AP組用於集中管理一些AP,並且把剛剛的時區給繫結這個組內

[AC1-wlan-view]ap-group name ap-group1

[AC1-wlan-ap-group-ap-group1]regulatory-domain-profile domain1

3.設定AC源介面,設定管理Vlan,只要是這個vlan傳送的封包,都是AP和AC維持穩定的報文

需要在AC的系統模式下設定

[AC1]capwap source interface Vlanif 14

4.設定AP認證

在AC上匯入AP,採用預設的mac認證,將AP加入AP組

[AC1]wlan

[AC1-wlan-view]ap auth-mode mac-auth

[AC1-wlan-view]ap-mac 00e0-fcae-2560 ap-id 0

[AC1-wlan-ap-0]ap-group ap-group1

[AC1-wlan-ap-0]ap-name ap0

5.設定WLAN業務

(1)設定安全模板,也就是連線wlan的密碼

[AC1-wlan-view]security-profile name employee1

[AC1-wlan-sec-prof-employee1]security wpa psk pass-phrase 12345678 aes

(2)設定SSID模板,設定wlan的名稱,連線的時候區分

[AC1-wlan-view]ssid-profile name wlanName

[AC1-wlan-ssid-prof-employee1]ssid wlanName

(3)設定vap模板,將模板都裝配在vap上,由AC統一下發到範圍內的AP中

[AC1-wlan-view]vap-profile name employee1

[AC1-wlan-vap-prof-employee1]forward-mode tunnel //業務轉發模式為隧道模式

[AC1-wlan-vap-prof-employee1]security-profile employee1 //參照安全模板

[AC1-wlan-vap-prof-employee1]service-vlan vlan-id 16 //設定業務vlan,連線無線所在的Vlan

[AC1-wlan-vap-prof-employee1]ssid-profile wlanName //參照ssid模板

(4)設定AP組參照vap模板,ap射頻0和1都使用vap模板的設定

進入一個組內,下發vap模板

[AC1-wlan-view]ap-group name ap-group1

[AC1-wlan-ap-group-ap-group1]vap-profile employee1 wlan 1 radio all

radio all:

0:2.4Ghz

1:5Ghz

2:備用5Ghz

all = 0,1,2