buuctf_模板注入_[護網杯 2018]easy_tornado 1

題目:[護網杯 2018]easy_tornado 1

出處:https://buuoj.cn/challenges

知識點:

1.模板注入

2.百度

題面:

解題步驟:

1.看到tornade我覺得這可能是個我不知道的知識點,我決定百度一下,第一個發現是python,根據經驗,基本上每次在web題裡見到python,都與模板注入有關。

2.分別開啟三個檔案,內容如下:

/hints.txt

md5(cookie_secret+md5(filename))

/welcome.txt

render

/flag.txt

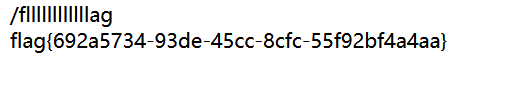

flag in /fllllllllllllag

每次點開一個檔案,開啟檔案都會以以下形式傳遞引數:

file?filename=/flag.txt&filehash=3925fdff8aebe222710b301081210653

3.filehash是個32位元的東西,憑經驗,它是個md5加密的資料,我猜這裡只要filehash和filename的資料能對應上就可以讀取filename檔案中的內容。而hints.txt中的公式很可能就是filehash的計算方法。我們驗證一下這個猜測,將file?filename=/flag.txt&filehash=3925fdff8aebe222710b301081210653中的filehash或flag.txt改成別的東西,立刻報錯error,說明應該只有filehash正確,才能顯示檔案。

4.如此一來,我們現在只差一個cookie_secret即可得到結果。我們知道MD5加密不可逆(但是可以口算),雖然我們有了兩個已知的filehash和對應的filename但是我們無法通過已知的變數算出這個cookie_secret。這說明cookie_secret需要用其他方法獲取。

5.我們知道滲透測試的特點就是要碰運氣,我百度了很久也讀了檔案,還是沒有找到cookie_secret存在哪裡。目前為止這道題還沒有進行任何漏洞利用,我覺得不太正常,結合前面猜測的模板注入,我們不妨先驗證一下,本題的漏洞是否在這裡。我們知道模板注入必須通過傳輸型如{{xxx}}的執行命令,探測方式很簡單,給一個引數賦值{{22*22}}返回484則必然存在模板注入。

6.目前已經知道的引數傳遞只有兩個,一個是xxxx/file?filename=,一個是xxxx/error?msg=

分別測試一下:

測試xxxx/file?filename={{22*22}},報錯,跳轉到xxxx/error?msg=error,

測試xxxx/error?msg={{22*22}},返回一個這個,這我也沒見過

我再試一下{{1}},返回:

我大概知道了,長得這麼人工的東西可能意思是發生了過濾。畢竟如果存在可以肆意利用的模板注入,就可以直接rce了,題也不用做了,直接讀檔案就行了。看來msg引數確實可以進行模板注入,是這題的突破口。

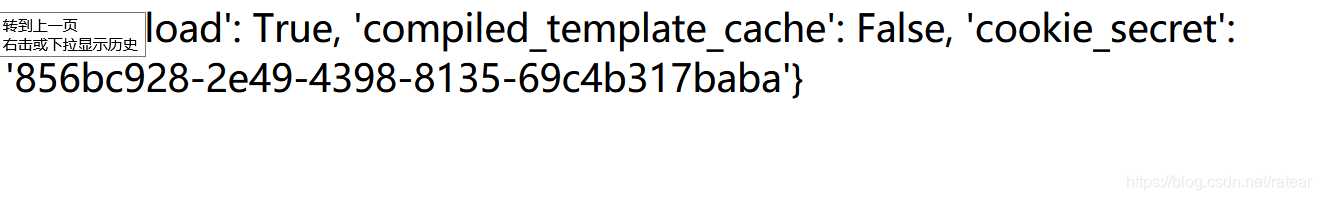

7.問題又回來了,現在我們知道了存在模板注入的存在,接下來要獲取cookie_secret,各種嘗試與資料獲取發現對於tornado框架存在附屬檔案handler.settings,於是嘗試輸入/error?msg={{handler.settings}},返回值如下,我們取得了cookie_secret(這段直接照搬):

(好吧我在這裡也卡住了,去閱讀了一些wp之後,發現基本上大家的文章裡都是一下子就知道了cookie_secret是怎麼獲取。但是恕我直言,相比模組注入,這裡可能是這題比較難搞的地方,我讀了半天檔案還是沒搞明白,讀檔案怎麼發現handler.settings可以獲取cookie_secret的,對於我這樣不用python進行web開發的人來說,根本是雲裡霧裡。我現在做題的量還是太少了,目前還不能確定到底這裡考察的是對python的掌握還是閱讀開發檔案的能力。)

8.利用指令碼,算出來最終的filehash,好吧這裡我又踩了一個坑,我用php寫了個指令碼試了好幾次,才想起來這個程式是python的,程式碼如下

#coding:utf-8

import hashlib

def md5(s):

md5 = hashlib.md5()

md5.update(s.encode("utf8"))

return md5.hexdigest()

def filehash():

filename = '/fllllllllllllag'

cookie_secret = '856bc928-2e49-4398-8135-69c4b317baba'

print(md5(cookie_secret + md5(filename)))

if __name__ == '__main__':

filehash()

執行之後

得到

filehash=a503491adff0b7483b471c2aaab4ea4e

以filehash和filename的正確值輸入進行檔案讀取:

xxxxx/file?filename=/fllllllllllllag&filehash=a503491adff0b7483b471c2aaab4ea4e

得到flag:

總結:

抱歉,對於我不熟悉的領域,文章無法保證品質,這篇文章雖然我修修改改很久,但還是很不滿意。我做php審計題目和注入題目比較多,平時寫python也就是做做爬蟲,這次這題算是噁心到我了,目前我有兩個疑點:

1.我不太清楚對於使用python進行web開發的程式設計師來說,cookie_secret到底是不是一個常識性的東西,以至於我不能確定到底這題獲取cookie_secret部分考察的是對python的掌握還是閱讀開發檔案的能力。

2.到底「一有python的web題就是模板注入」這個邏輯是不是個常態,好像我遇到的全都是這種情況。

請知道的大佬們留言告訴我,或者也許以後我做的題目多了會自己對這篇blog進行更新,水了一天,實在慚愧。

ps:

我和短短的故事不會天天更新,但我還得不時不時的提起她,短短也會不開心,也會藏起來,程式設計師和貓都是孤獨的。