攻防演練:滲透測試雲上初體驗

2023-07-27 15:00:42

前言

免責宣告:涉及到的所有技術僅用來學習交流,嚴禁用於非法用途,未經授權請勿非法滲透。否則產生的一切後果自行承擔!

該滲透測試專案為已授權專案,本文已對敏感部分做了相關處理。

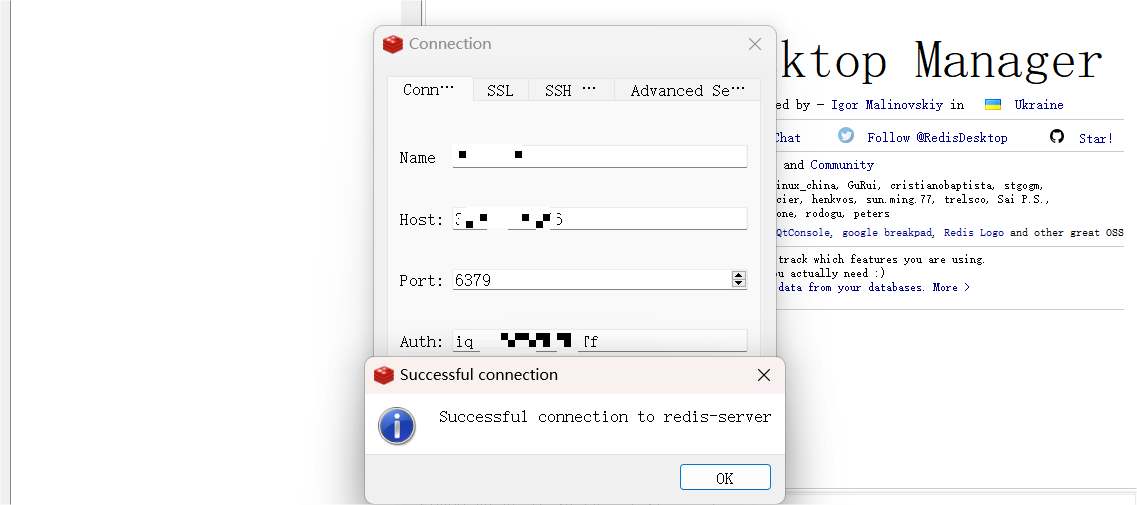

滲透測試本質還是在於資訊收集,資訊收集的越多,攻擊面就越廣,成功拿下主機的機率就越大。本文記一次對授權目標進行滲透時資訊收集到目標站點下的一個子域名中存在資訊洩露,從洩露的內容入手拿下雲主機,實現雲主機的接管,從而拿到管理所有阿里雲資源的許可權。

從資訊洩露到雲上攻防

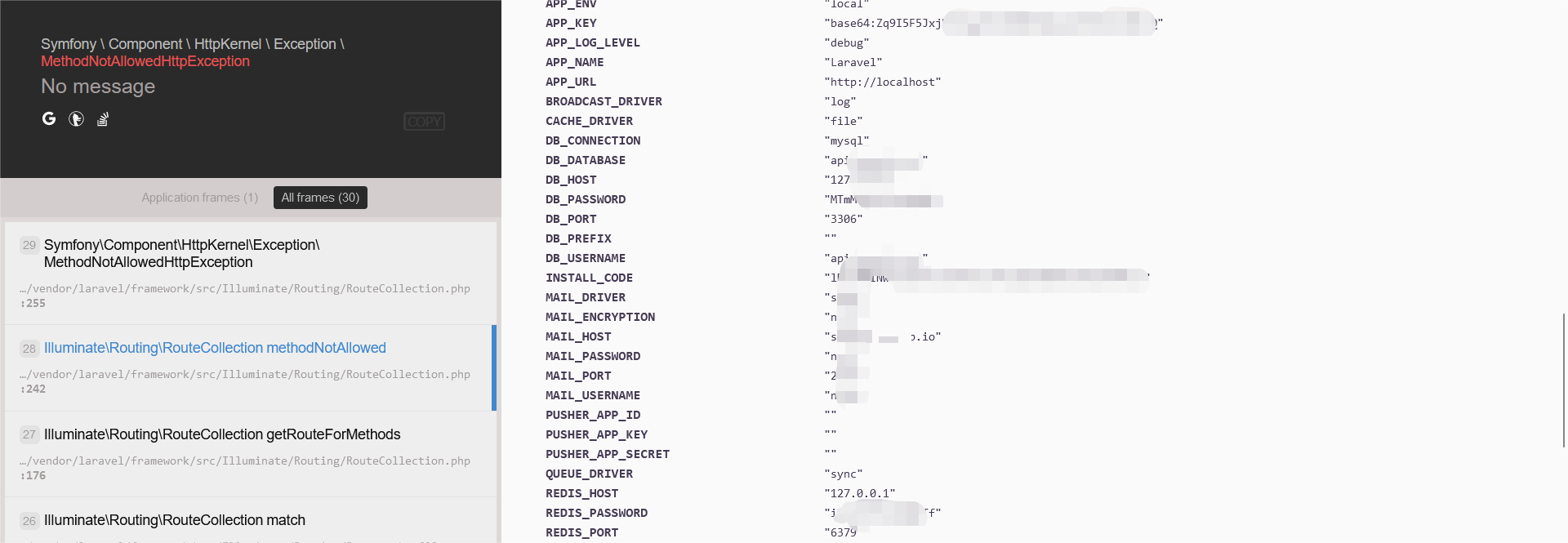

在laravel框架的.env組態檔中,預設偵錯功能debug是開啟的。當使程式報錯時。在前臺會返回報錯詳情、環境變數、伺服器設定等敏感資訊。

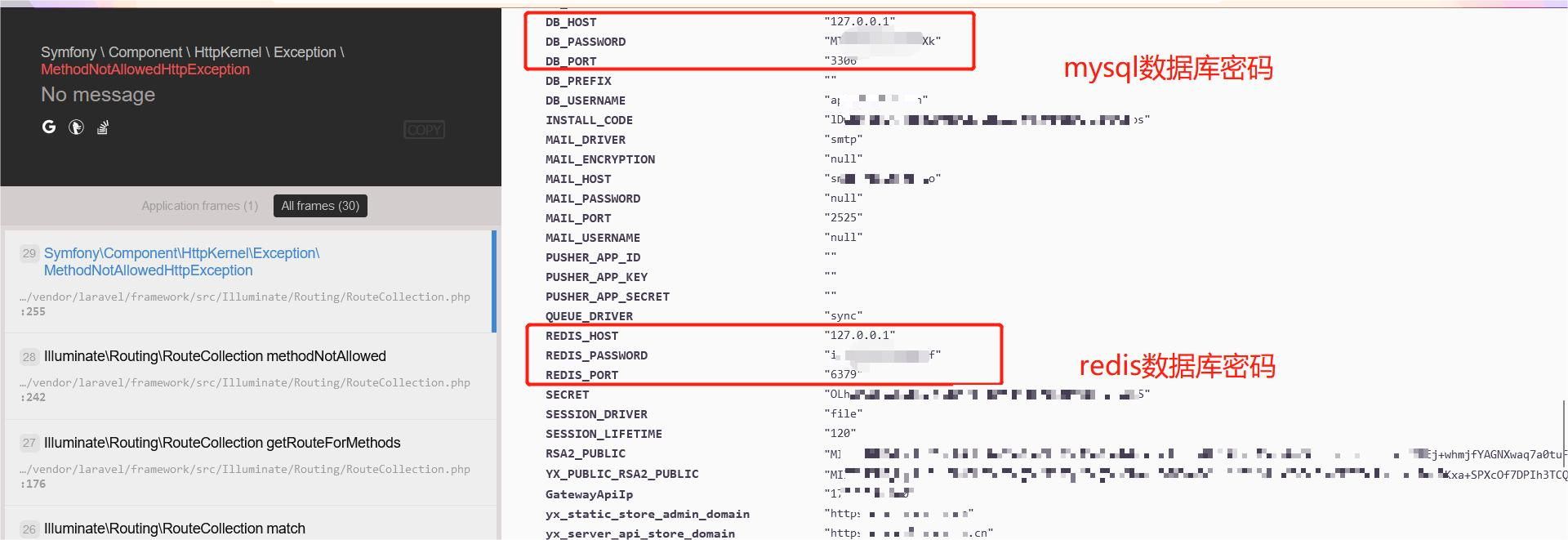

簡單來講就是報錯頁面會洩露敏感資料,如:各資料庫的賬號密碼、mail賬號密碼,AK及SK等。

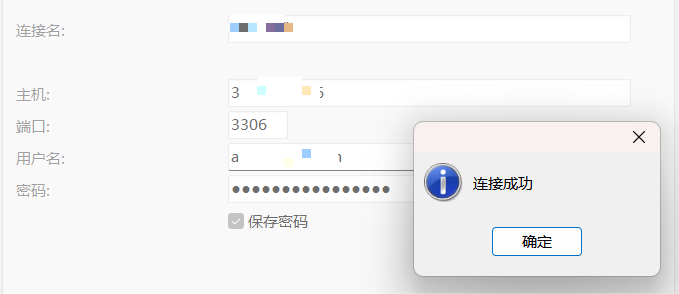

資料庫密碼洩露:

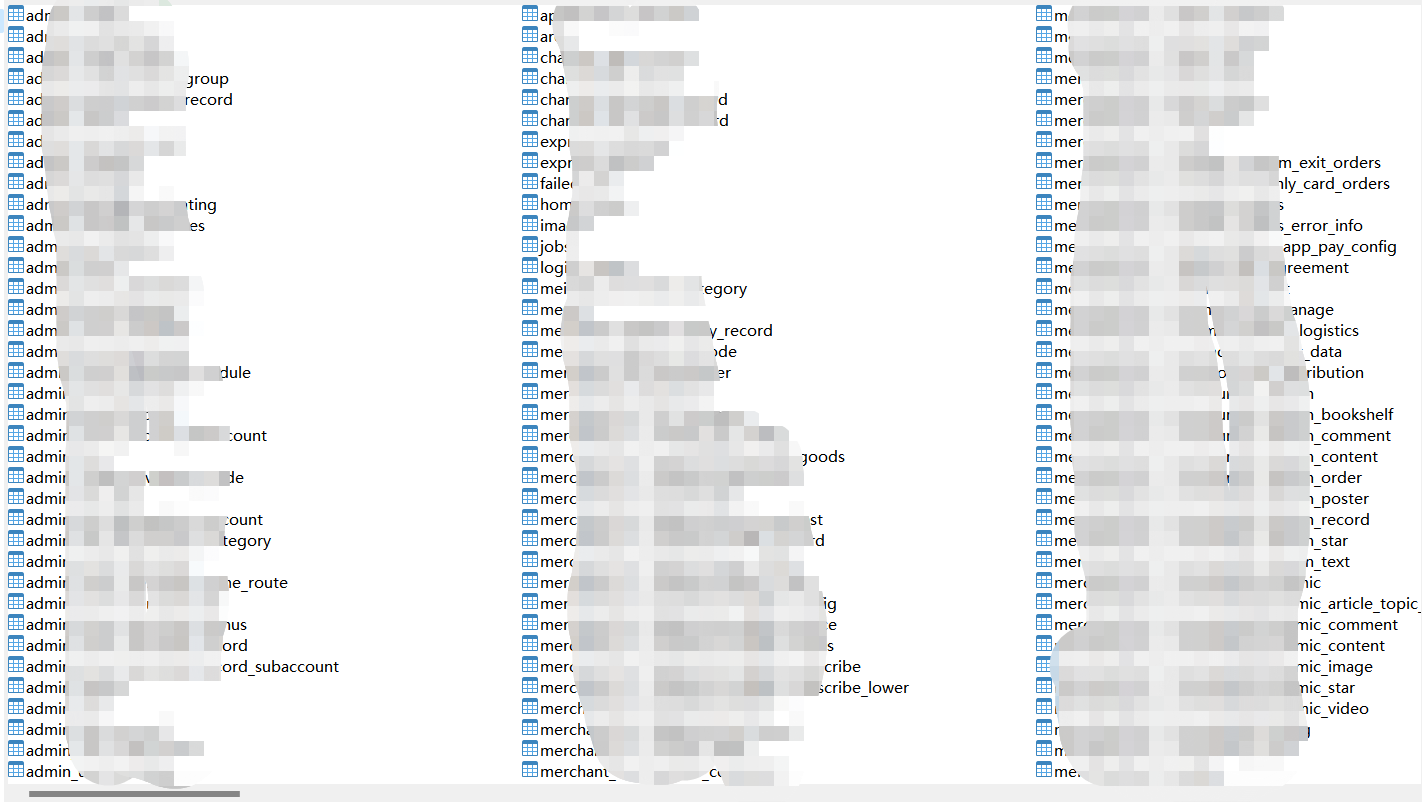

這裡可以直接寫入shell,再進行資料庫提權。由於本篇重點在雲上,所以具體操作不再贅述。之後會出相關文章!

雲上攻防

AK、SK洩露:

開啟第一次的雲上攻防體驗