4.6 x64dbg 記憶體掃描與查殼實現

LyScript 外掛中預設提供了多種記憶體特徵掃描函數,每一種掃描函數用法各不相同,在使用掃描函數時應首先搞清楚不同函數之間的差異,本章內容將分別詳細介紹每一種記憶體掃描函數是如何靈活運用,並實現一種記憶體查殼指令碼,可快速定位目標程式加了什麼殼以及尋找被加殼程式的入口點。

計算機中的殼定義

加殼通常指對可執行檔案或者動態連結庫等二進位制檔案進行加密或壓縮等處理,以使得這些檔案難以被反組合或破解。通常情況下,加殼會增加二進位制檔案的大小,並在程式執行時增加一定的開銷。加殼技術通常被用於保護軟體的智慧財產權和防止軟體被盜版。通過加殼,軟體開發者可以使得軟體更難被破解和複製,從而保護自己的商業利益。

計算機中查殼的原理

軟體查殼的實現原理可以分為靜態分析和動態分析兩種方式。靜態分析是指在不執行被加殼程式的情況下,通過對程式的二進位制程式碼進行解析,識別出程式是否被加殼,以及加殼的種類和方法。動態分析是指通過執行被加殼程式,並觀察程式執行時的行為,識別程式是否被加殼,以及加殼的種類和方法。

靜態分析的實現原理通常包括以下幾個步驟:

- 提取被分析程式的二進位制程式碼;

- 識別程式的檔案格式,並解析檔案頭等後設資料資訊;

- 根據檔案格式,從程式程式碼中提取節區、匯入表、匯出表等重要資訊;

- 分析程式的程式碼段,並檢查程式碼中是否存在加殼相關的特徵,如程式碼的執行流程、加密演演算法等;

- 根據分析結果,判斷程式是否被加殼,以及加殼的種類和方法。

靜態分析的優點是分析速度快,不需要執行程式,可以有效地識別出程式中的加殼。但是它也有一些缺點,例如無法識別動態載入的加殼、易受程式碼混淆和反偵錯等技術的影響。

動態分析的實現原理通常包括以下幾個步驟:

- 啟動被分析程式,並在程式執行期間捕捉程式的行為;

- 跟蹤程式的執行流程,並分析程式的記憶體、暫存器、堆疊等狀態資訊;

- 檢查程式的記憶體中是否存在加殼相關的特徵,如解密函數、加殼程式等;

- 根據分析結果,判斷程式是否被加殼,以及加殼的種類和方法。

動態分析的優點是可以識別動態載入的加殼,並且可以有效地避免程式碼混淆和反偵錯等技術的影響。但是它也有一些缺點,例如需要執行被分析程式,因此可能會影響程式的效能和穩定性,並且可能會被加殼程式的反偵錯技術所繞過。

本例中將採用scan_memory_all()函數對特定記憶體進行動態掃描,該函數用來掃描當前程序內EIP所指向位置處整個記憶體段中符合條件的特徵,如果找到了則返回一個列表,如果沒有找到則返回False,該函數與scan_memory_one()函數原理是一致的,唯一的不同是all以列表形式返回所有匹配到的行,one則只返回匹配到的第一條記錄,這兩個函數都支援??模糊匹配。

如果載入一個程式,預設停留在系統領空,則呼叫該函數你所能得到的特徵記錄只能是系統領空當前dll內的特徵集。

例如在程式被載入後,其EIP指標預設會停留在ntdll.dll模組上,需要注意的是,函數scan_memory_one用於掃描並返回第一段符合條件的記憶體,函數scan_memory_all則用於掃描並輸出當前所有符合條件的記憶體地址;

>>> from LyScript32 import MyDebug

>>>

>>> dbg = MyDebug()

>>> conn = dbg.connect()

>>>

>>> ref_one = dbg.scan_memory_one("55 8b ec")

>>> ref_one

1995793090

>>>

>>> ref_all = dbg.scan_memory_all("55 8b ec")

>>> ref_all

[1995793090, 1995793298, 1995793455, 1995793799, 1995794214]

而有時,我們需要指定掃描某個模組,例如掃描程序內的msvcr120.dll模組裡面的特徵,則此時讀者可呼叫scan_memory_any()函數,該函數無需切換到模組入口處即可實現掃描特定模組內的特徵,不過該函數只能返回找到的第一條記錄,且需要傳入掃描起始位置以及掃描長度,不過得到這些引數並不難。

from LyScript32 import MyDebug

if __name__ == "__main__":

dbg = MyDebug()

conn = dbg.connect()

# 得到程序模組

local_module = dbg.get_all_module()[0]

# 得到模組引數

module_base = local_module.get("base")

module_size = local_module.get("size")

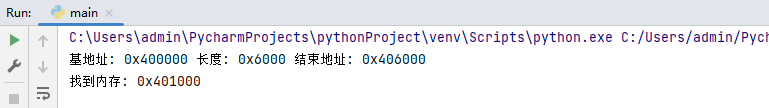

print("基地址: {} 長度: {} 結束地址: {}".format(hex(module_base),hex(module_size),hex(module_base+module_size)))

# 掃描記憶體

ref = dbg.scan_memory_any(module_base,module_size,"55 8b ec ??")

if ref != False:

print("找到記憶體: {}".format(hex(ref)))

dbg.close()

執行如上所示的程式碼片段,則預設會掃描程序內第一個模組也就是主程式模組內的,特徵55 8b ec ??指令集,當找到後會輸出如下圖所示的提示資訊;

如上程式碼中的記憶體掃描方法如果能被讀者理解,那麼查殼這個功能就變得很簡單了,市面上的查殼軟體PEID等基本都是採用特徵碼定位的方式,所以我們想要實現查殼以及檢測編譯器特徵可以採用特徵碼掃描法,只需要將上述程式碼更改一下,即可實現查殼功能。

from LyScript32 import MyDebug

# 查殼功能

def Scan(dbg, string):

# 得到程序模組

local_module = dbg.get_all_module()[0]

# 得到模組引數

module_base = local_module.get("base")

module_size = local_module.get("size")

# print("基地址: {} 長度: {} 結束地址: {}".format(hex(module_base),hex(module_size),hex(module_base+module_size)))

# 掃描記憶體

ref = dbg.scan_memory_any(module_base,module_size,string)

if ref != False:

return True

return False

if __name__ == "__main__":

dbg = MyDebug()

conn = dbg.connect()

# 儲存特徵碼

signs = [

{"key": "Microsoft Visual C++ 2013", "value": "e8 ?? ?? ?? ?? e9 ?? ?? ?? ?? 55 8b ec"},

{"key": "UPX 3.96w", "value": "60 be ?? ?? ?? ?? 8d be 00 90 ff ff 57"}

]

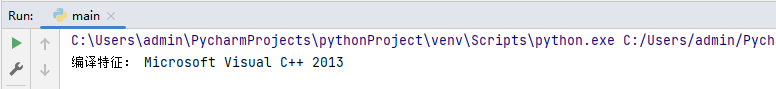

for index in signs:

check = Scan(dbg, index.get("value"))

if check == True:

print("編譯特徵: {}".format(index.get("key")))

dbg.close()

當執行上述程式碼片段,則將會尋找特定指令集,如果找到則說明採用的是特定的加殼程式或特定編譯器編譯生成的,輸出效果圖如下所示;

通過運用scan_memory_one()函數,讀者何以很容易的實現對特定記憶體區域的尋找,以32為程式碼為例,通過get_register函數獲取到當前EIP的記憶體地址,並通過read_memory_word讀入前四個位元組的資料,當前四個位元組的資料為0xBE60此時說明是UPX殼的開頭,通過scan_memory_one("83 EC ?? E9")匹配特徵碼,當找到後順勢在此處set_breakpoint(patternAddr)下一個斷點,程式通過不斷地執行,最終即可定位到程式真正的入口地址;

from LyScript32 import MyDebug

if __name__ == "__main__":

# 初始化

dbg = MyDebug()

# 連線到偵錯程式

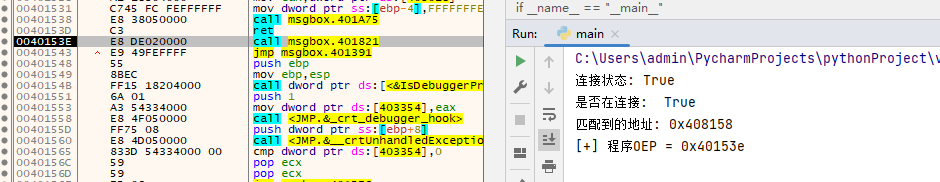

connect_flag = dbg.connect()

print("連線狀態: {}".format(connect_flag))

# 檢測通訊端是否還在

ref = dbg.is_connect()

print("是否在連線: ", ref)

is_64 = False

# 判斷是否時64位元數

if is_64 == False:

currentIP = dbg.get_register("eip")

if dbg.read_memory_word(currentIP) != int(0xBE60):

print("[-] 可能不是UPX")

dbg.close()

patternAddr = dbg.scan_memory_one("83 EC ?? E9")

print("匹配到的地址: {}".format(hex(patternAddr)))

dbg.set_breakpoint(patternAddr)

dbg.set_debug("Run")

dbg.set_debug("Wait")

dbg.delete_breakpoint(patternAddr)

dbg.set_debug("StepOver")

dbg.set_debug("StepOver")

print("[+] 程式OEP = 0x{:x}".format(dbg.get_register("eip")))

else:

currentIP = dbg.get_register("rip")

if dbg.read_memory_dword(currentIP) != int(0x55575653):

print("[-] 可能不是UPX")

dbg.close()

patternAddr = dbg.scan_memory_one("48 83 EC ?? E9")

print("匹配到的地址: {}".format(hex(patternAddr)))

dbg.set_breakpoint(patternAddr)

dbg.set_debug("Run")

dbg.set_debug("Wait")

dbg.delete_breakpoint(patternAddr)

dbg.set_debug("StepOver")

dbg.set_debug("StepOver")

print("[+] 程式OEP = 0x{:x}".format(dbg.get_register("eip")))

dbg.close()

執行上述程式碼片段,則會看到如下圖所示的輸出效果,並以自動跳轉到了程式的真正入口位置0x40153e,此時使用者只需要脫殼轉存即可;

原文地址

文章出處:https://www.cnblogs.com/LyShark/p/17538888.html

本部落格所有文章除特別宣告外,均採用 BY-NC-SA 許可協定。轉載請註明出處!