安全測試之探索 windows 遊戲掃雷

作者:京東工業 宛煜昕

掃雷遊戲相信很多人都從小玩過,在那個電腦遊戲並不多的時代,掃雷成為玩的熱度蠻高的一款遊戲之一,然而就在有一次,接觸到了一次不尋常的掃雷過程,使得後來我也有了這個衝動,也來做一次。通過動態偵錯,逆向和C來寫一個掃雷輔助工具從而提高逆向與編碼技能。

動態偵錯(分析)

首先進行掃雷程式的動態偵錯(分析):

開啟OD(ollydebug工具),把掃雷拖放到OD中,F9執行;ctrl+G輸入要跟隨的表示式,輸入rand,點選【確定】,跳轉到該函數呼叫處,F2設定斷點,此次是想通過API rand函數來找尋突破口。在掃雷視窗的雷區中任意點選一個位置(圖片中出現2的位置),再點選還原(【笑臉】按鈕-),如下圖:

此時OD會在剛設定的rand處的斷點斷下來,如下圖:

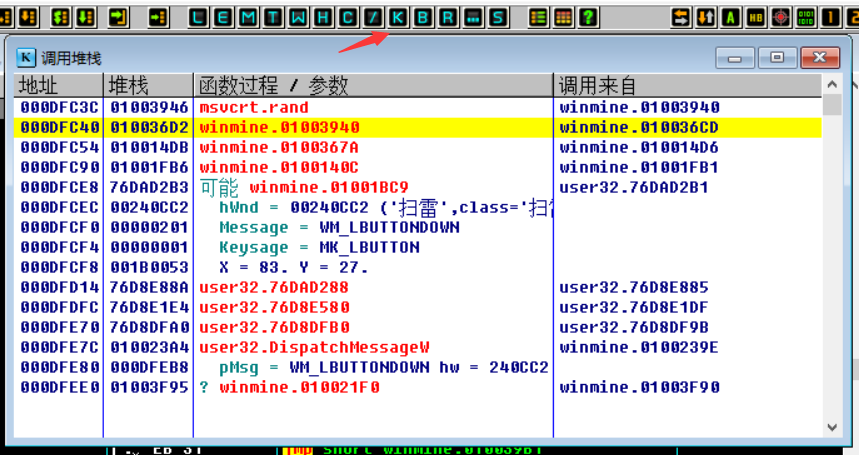

通過找到隨機函數rand,下面進行棧回溯,回到上級函數中,來找到push(壓入棧)的引數,也就是說隨機生成函數(rand)是隨機生成的高,寬,雷數。點選K(呼叫堆疊),彈出K呼叫堆疊視窗,檢視堆疊視窗資訊,找到返回地址,雙擊K呼叫堆疊視窗中的返回地址,返回到上一層,此過程稱為棧回溯。仔細觀察下圖的堆疊資訊010036D2(返回地址)。

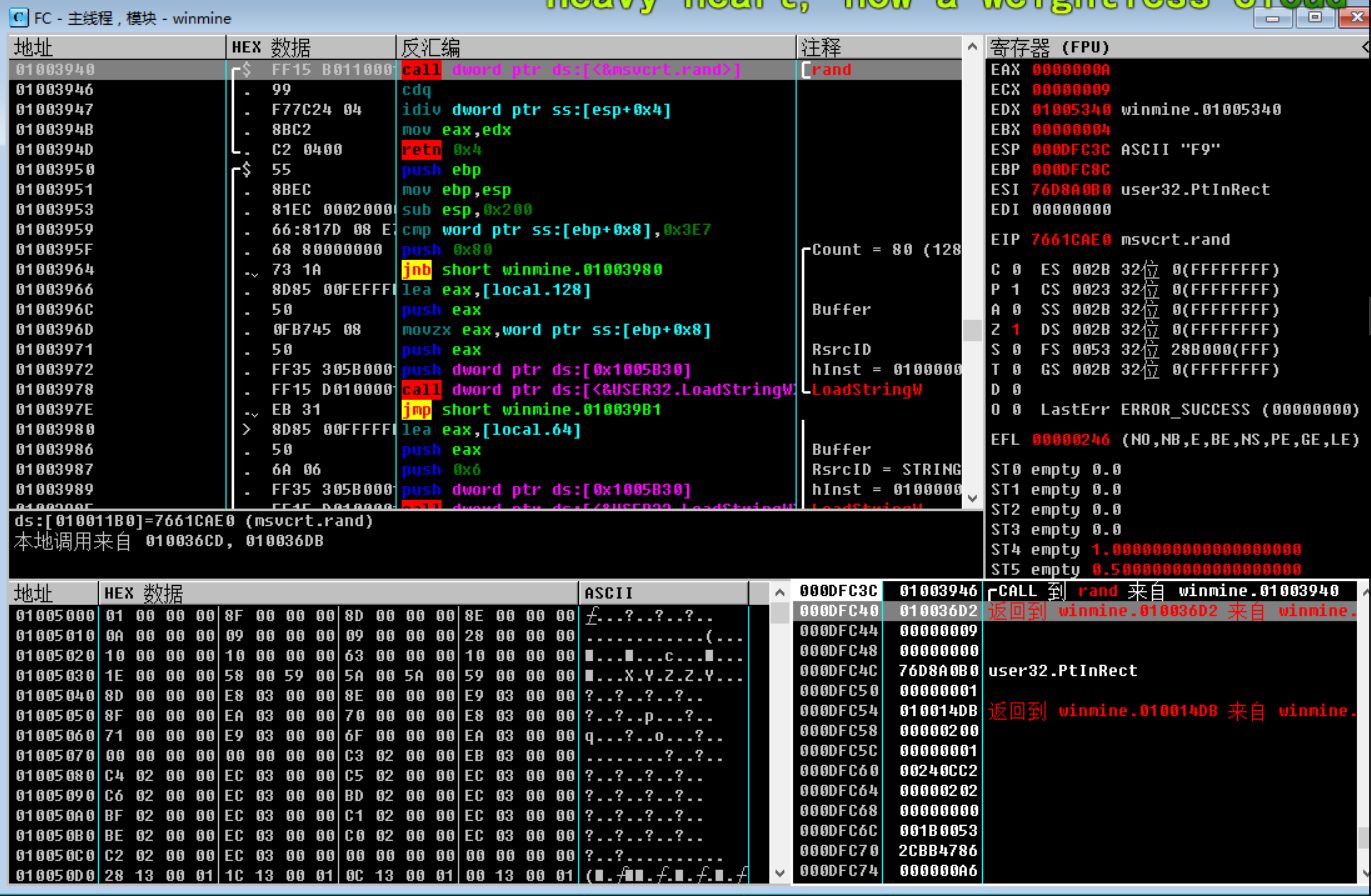

單步F8,觀察暫存器,資料視窗和堆疊視窗變化,dword ptr ss:[esp+0x4]或dword ptr ds:[XXX]資料視窗跟蹤數值(000DFC44值是09),如下圖:

返回到上層函數後,分析這裡面的指令,得知剛才隨機rand生成的寬(09),如下圖,注意觀察地址010036C7。

首先從這個函數返回的結果著手分析eax,單步後,可以看到往堆疊中(地址010036D2)壓入了一個數位09,如下圖:

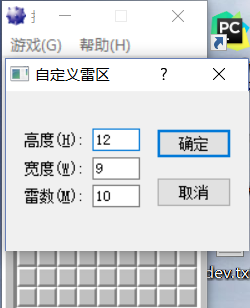

通過以上分析,基本可以猜測得到周邊的隨機函數rand生成是高,雷數。可以試著改變掃雷設定(自定義雷區),如下圖,來準確定位rand函數及傳參,點選【確定】,再點選【還原(笑臉-)】按鈕。

觀察OD,如下圖:

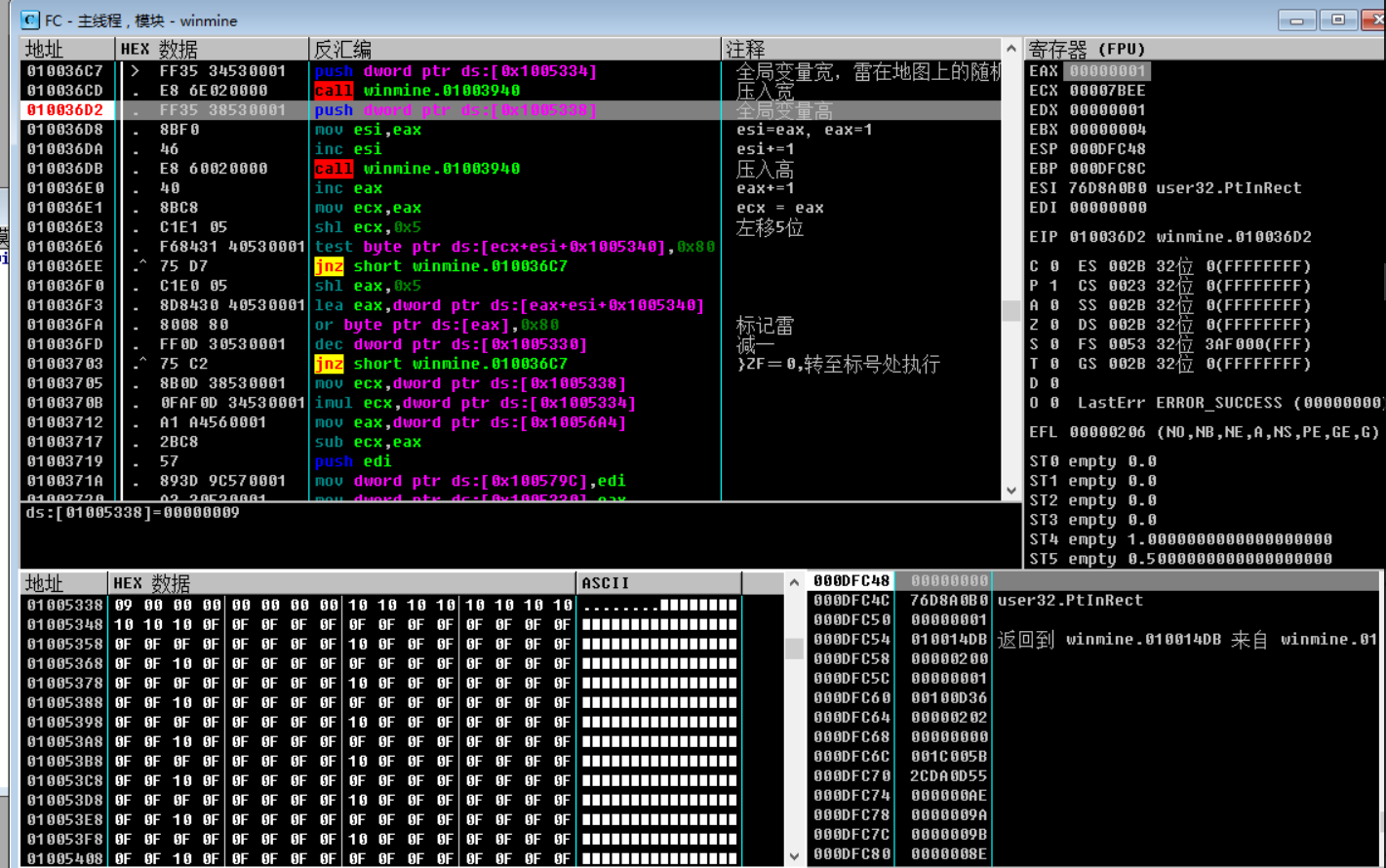

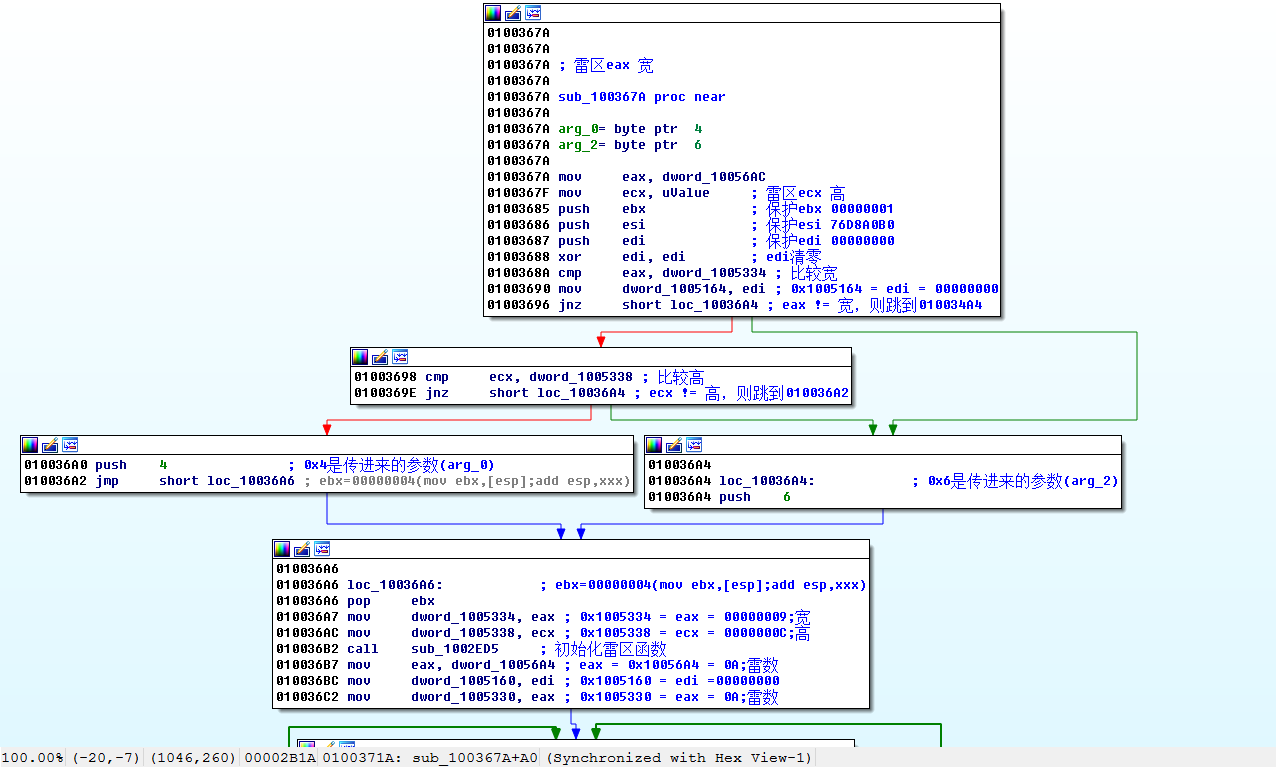

發現push 0C(000DFC84值為0C),可以確定這個rand函數push 0C就是雷區的高度。同時在記憶體區域也能明確看到一個大致的雷區圖形,通過以上方法,大致可以猜測0x80就是雷。或者與IDA共同分析,通過靜態分析,可以更直觀的看到程式邏輯。得到如下資料:基地址,雷數等資訊,如下圖:

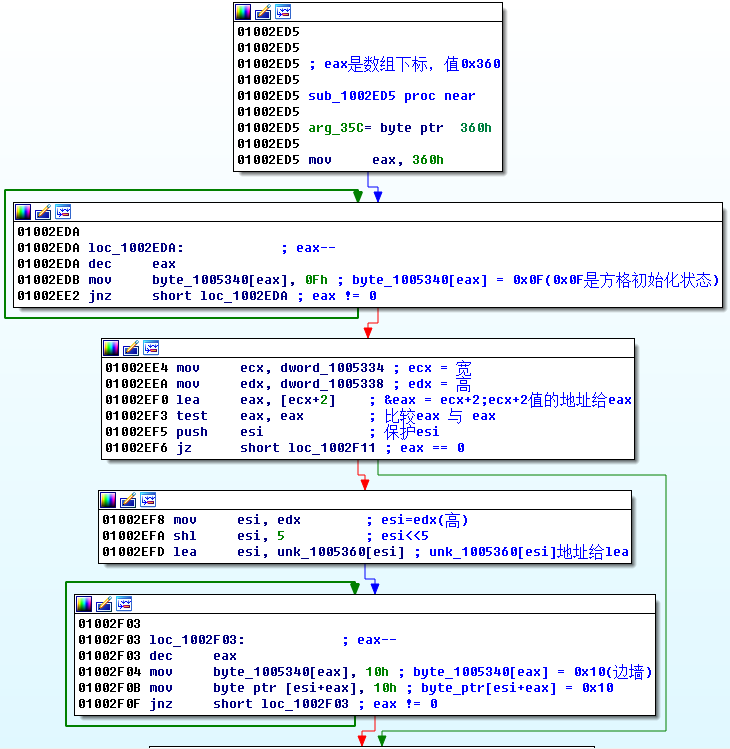

以上程式碼大概意思是先設定了全域性寬0x09,高0x0C,雷數0x0A的變數,通過判斷兩層迴圈,隨機生成了寬和高。得地圖基地址:0x01005340。通過分析下圖得知無雷是0x0F,有雷是0x8F,牆壁是0x10。

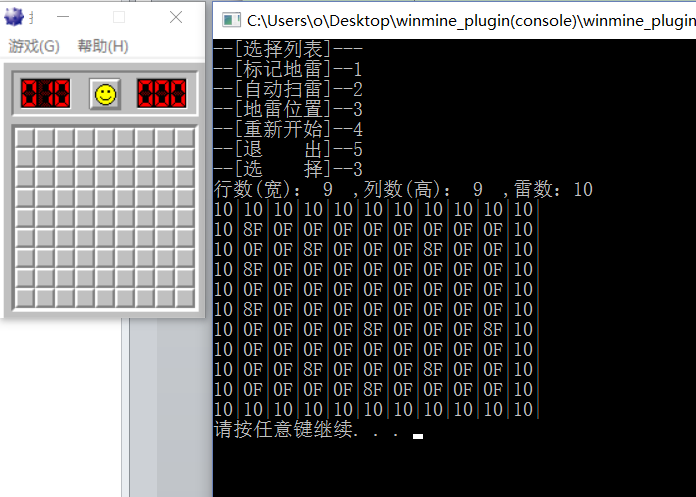

通過寬,高的地址,列印出掃雷區域和雷數,並可以更直觀的區分邊牆,雷。

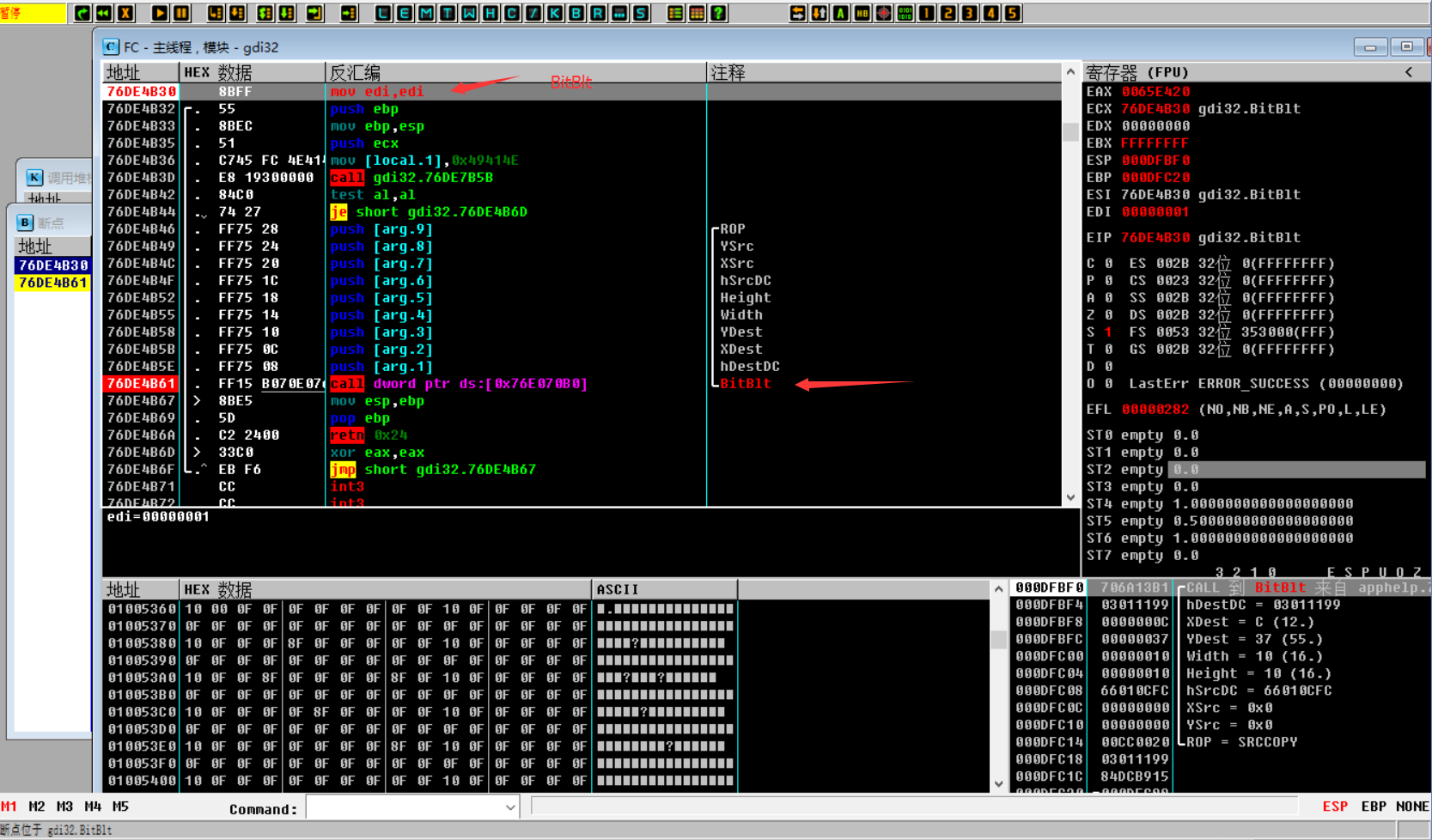

下面開始要想如何標記雷了,通過假設WinProc(通過棧回溯到訊息回撥函數)中看到有關GetDC函數,大致猜測會用到Bitblt,在OD中ctrl+g輸入要跟隨的表示式,錄入「BitBlt」,按F2設定斷點,點選掃雷區域任意一個位置,OD會斷在BitBlt位置。

在BitBlt中還有一個BitBlt函數,初步判斷覺得是用雙緩衝方式繪圖,

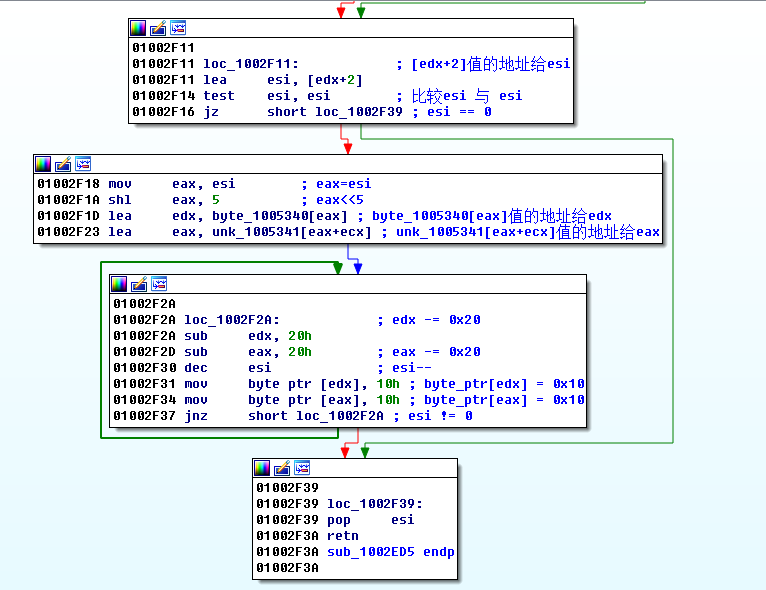

BitBlt(hDestDC,//目的DC XDest, // 目的x座標 YDest, // 目的y座標 10, // 10, // 重繪區域的高和寬 hSrcDC, // 源DC 0, 0, SRCCOPY);// 指定操作方式計算雷的座標(點選第一個掃雷的方塊,檢視座標),需要注意邊牆,如下圖:

減去邊牆的值:

-0x04=0x0C(12)-0x10(16)

0x27=0x37(55)-0x10(16)

得到座標公式:x(XDest:12)=1_0x10(16)-0x04(4),y(YDest:55)=1_0x10(16)+0x27(39)。

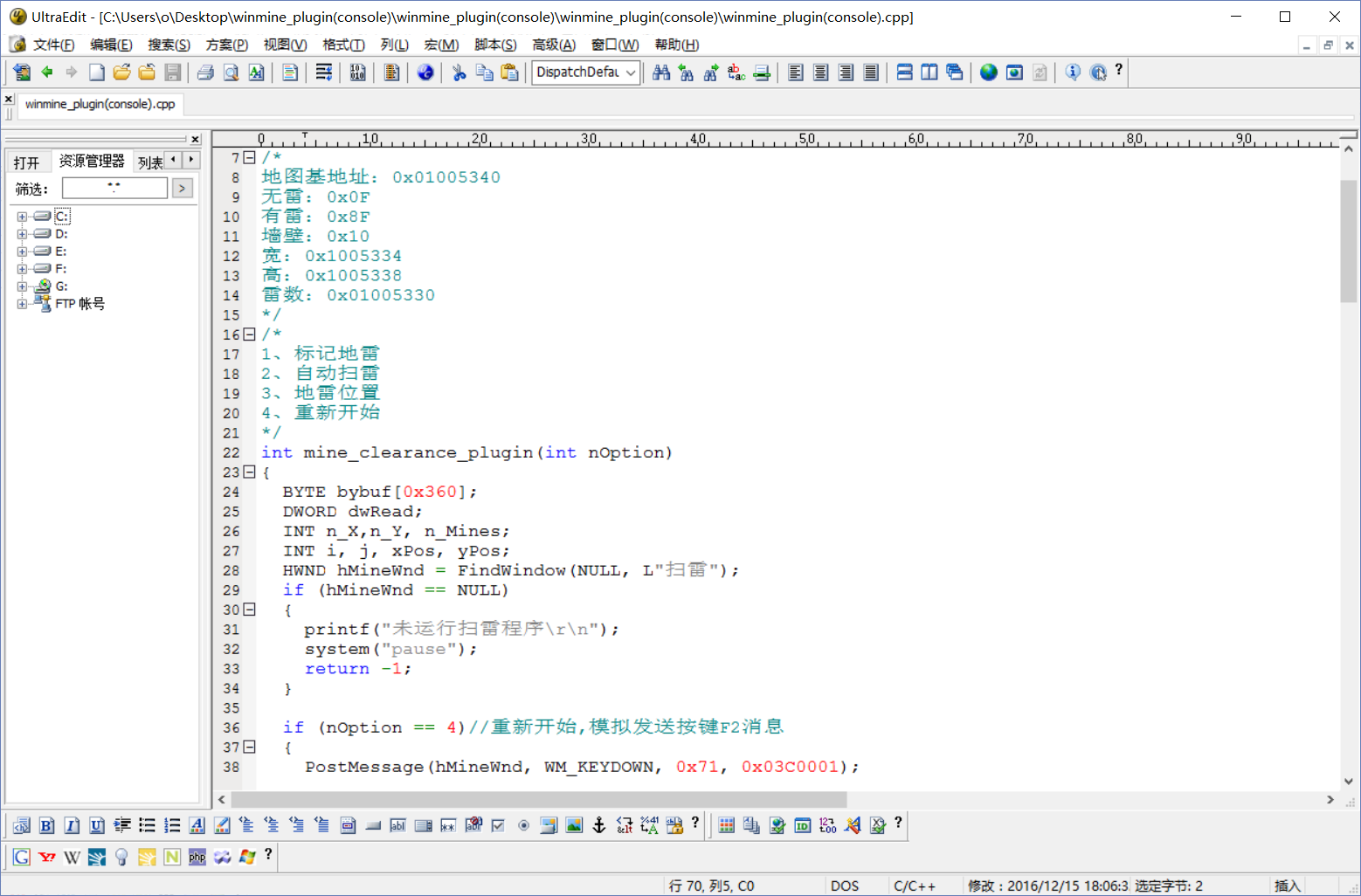

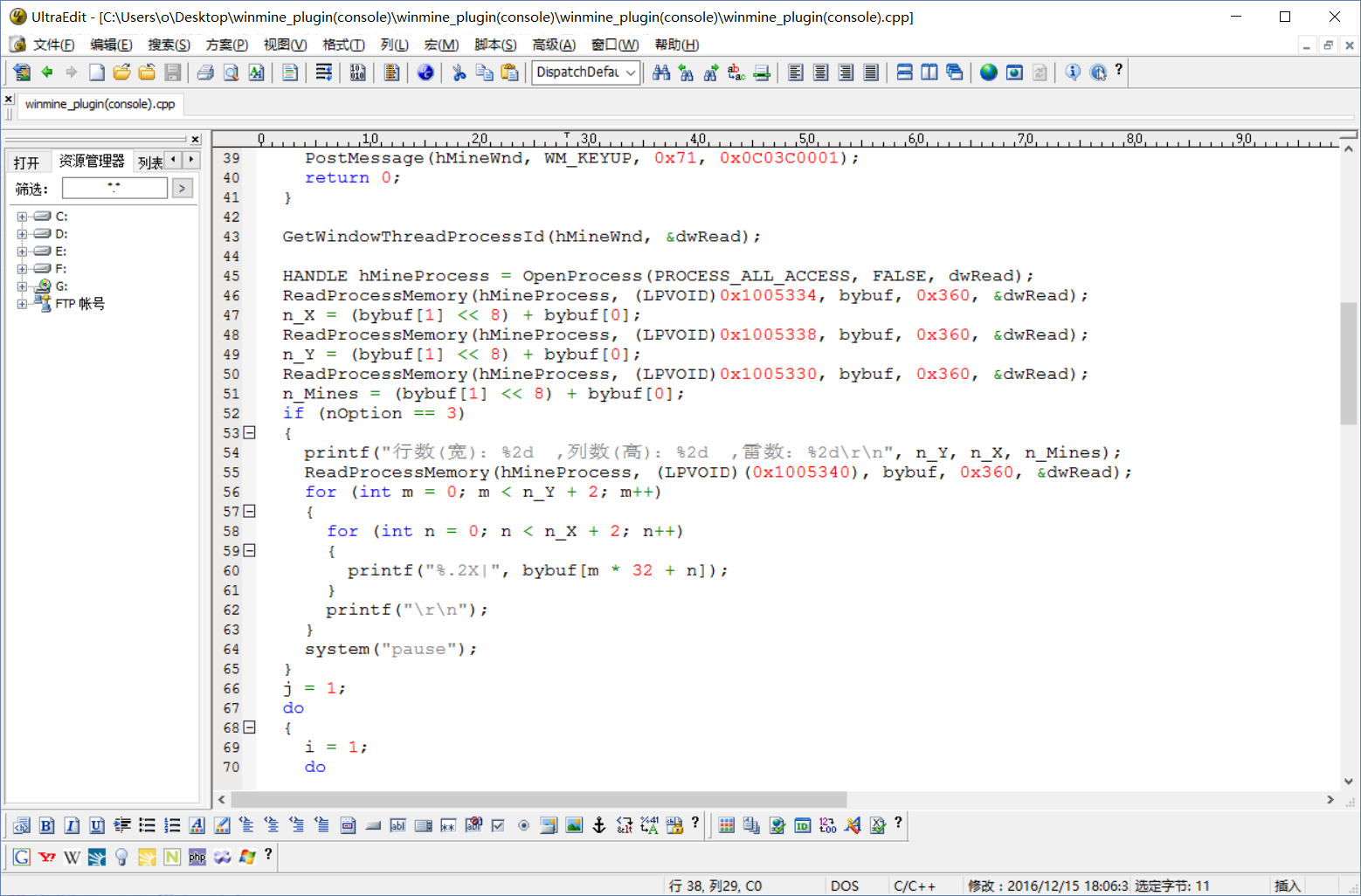

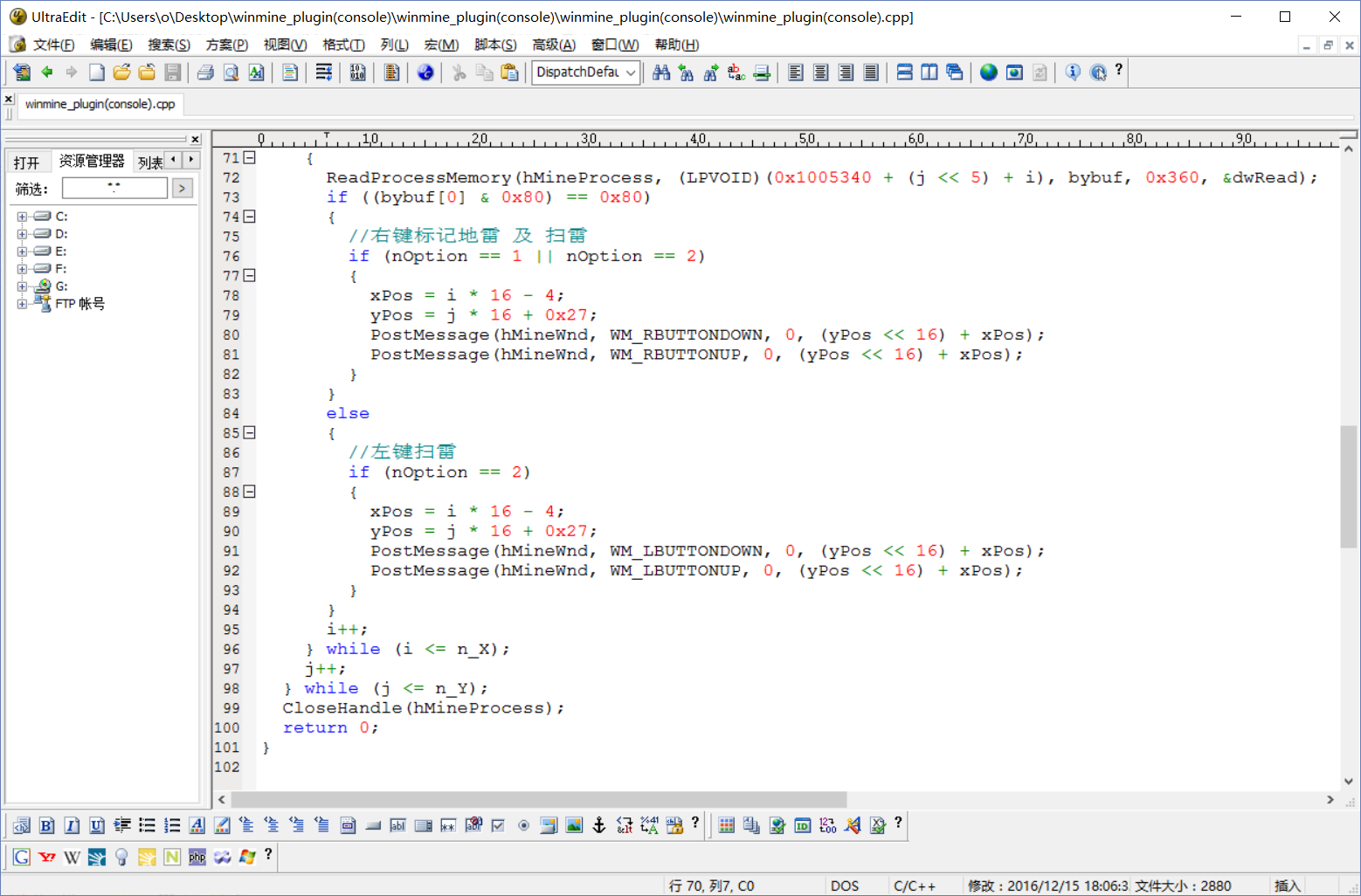

程式碼編寫

通過以上大致的分析,可進行程式碼的編寫了,

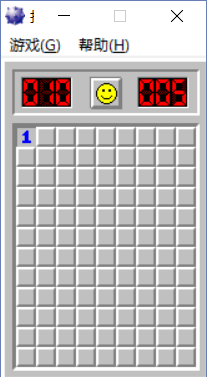

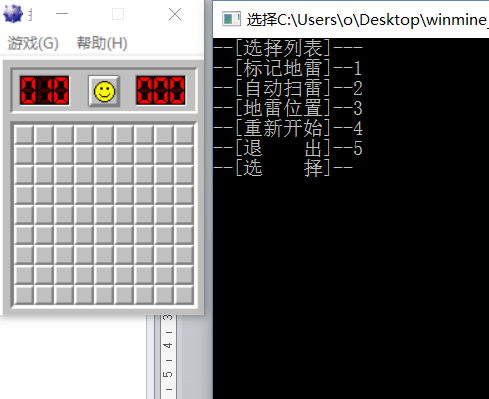

成果

輸入3landmine位置,獲取出landmine(10牆壁,8Flandmine,0F無雷)

輸入2自動掃雷,標記雷並開出地圖

通過這個小專案,首先加強了對軟體的一種逆向思維,如:看到這一種面板,大概猜到是用陣列來實現的,其次雷的佈局是隨機生成的,然後通過動態偵錯可以瞭解實現方法(開發者的一種實現思路),可找到關鍵的基地址,幾種狀態(無雷,有雷,牆壁),最後編碼階段可以理解記憶體的操作,幾個重要的API,FindWindow獲取控制程式碼,OpenProcess開啟控制程式碼,ReadProcessMemory讀取記憶體資訊,PostMessage非同步訊息模式,CloseHandle關閉控制程式碼。其中有一些分析有誤或不到位的地方還請拍磚。多逆向,分析程式碼有很多幫助,不僅可以拓寬自己程式設計與測試的思維及水平,還能發現,開發及利用程式中的漏洞或給程式打修補程式等。希望小夥伴們在這條任重而道遠的路上加油,互勉。