如何提取 x64 程式那些易失的方法引數

一:背景

1. 講故事

最近經常遇到有朋友反饋,在 x64 環境下如何提取執行緒棧中的方法引數,熟悉 x64 呼叫協定的朋友應該知道,這種協定範圍下,方法的前四個引數都是用暫存器傳遞的,比如rcx,rdx,r8d,r9d 四個暫存器,由於暫存器存值的臨時性,它的值容易被後面的邏輯給徵用了,那這種情況下還有沒有辦法提取出來呢? 說實話,全靠運氣,為什麼這麼說呢? 如果這個在方法的棧初始化過程中有臨時的儲存線上程棧中的話,那恭喜你,可以成功給撈出來。

接下來通過一個小案例來深入的聊一下。

二:案例分析

1. 一個案例演示

為了方便講述,這裡我用 Marshal 在 ntheap 上分配堆塊,然後提取 Marshal.FreeHGlobal 方法的使用者控制程式碼,參考程式碼如下:

static void Main(string[] args)

{

//1. 分配 堆塊

IntPtr ptr = Marshal.AllocHGlobal(sizeof(int));

Console.WriteLine("ptr= 0x{0:X2}", ptr);

//2. 寫入資料

var num = int.MaxValue;

Marshal.WriteInt32(ptr, num);

Console.WriteLine("num 已寫入 ptr= 0x{0:X2} 堆塊", ptr);

Debugger.Break();

//3. 釋放 堆塊

Marshal.FreeHGlobal(ptr);

Console.WriteLine("ptr= 0x{0:X2} 堆塊成功釋放", ptr);

}

熟悉 ntheap 的朋友都知道,如果在偵錯的環境下使用 FreeHGlobal 方法會命中底層的 ntdll!RtlpValidateHeap 方法,只要在這地方下個斷點即可,參考程式碼如下:

0:000> bp ntdll!RtlpValidateHeap

0:000> g

Breakpoint 0 hit

ntdll!RtlpValidateHeap:

00007ffe`8e92a784 48895c2410 mov qword ptr [rsp+10h],rbx ss:00000021`2037e078=00007ffd00000000

0:000> k 10

# Child-SP RetAddr Call Site

00 00000021`2037e068 00007ffe`8e9295f5 ntdll!RtlpValidateHeap

01 00000021`2037e070 00007ffe`8e855cc1 ntdll!RtlDebugFreeHeap+0x99

02 00000021`2037e0d0 00007ffe`8e855b74 ntdll!RtlpFreeHeap+0xc1

03 00000021`2037e280 00007ffe`8e8547b1 ntdll!RtlpFreeHeapInternal+0x464

04 00000021`2037e340 00007ffe`8c33934f ntdll!RtlFreeHeap+0x51

05 00000021`2037e380 00007ffd`d4af5c7c KERNELBASE!LocalFree+0x2f

06 00000021`2037e3c0 00007ffd`7b132a10 System_Private_CoreLib!System.Runtime.InteropServices.Marshal.FreeHGlobal+0x4c [/_/src/libraries/System.Private.CoreLib/src/System/Runtime/InteropServices/Marshal.Windows.cs @ 144]

07 00000021`2037e490 00007ffd`dacaae93 Example_18_1_1!Example_18_1_1.Program.Main+0xd0 [D:\skyfly\18.20230322\src\Example\Example_18_1_1\Program.cs @ 21]

...

從程式碼中可以看到當釋放堆塊時果然呼叫了這個函數,接下來有一個需求,我想知道 KERNELBASE!LocalFree 第一個引數到底是什麼,有朋友肯定想說,你可以取 rcx 暫存器呀,但不要忘了,此時程式碼都跑到 ntdll!RtlpValidateHeap 方法了, rcx 中的值早就被其他方法給覆蓋了,那怎麼辦呢?

2. 還有希望嗎

有沒有希望真的看運氣了,這時候要詳細觀察 KERNELBASE!LocalFree 方法入口處的組合程式碼,看下它有沒有將 rcx 儲存在棧中,如果真的有儲存到棧中,那就萬幸了,有了思路之後說幹就幹。

0:000> u KERNELBASE!LocalFree

KERNELBASE!LocalFree:

00007ffe`8c339320 48895c2410 mov qword ptr [rsp+10h],rbx

00007ffe`8c339325 4889742418 mov qword ptr [rsp+18h],rsi

00007ffe`8c33932a 48894c2408 mov qword ptr [rsp+8],rcx

00007ffe`8c33932f 57 push rdi

00007ffe`8c339330 4883ec30 sub rsp,30h

00007ffe`8c339334 488bd9 mov rbx,rcx

00007ffe`8c339337 f6c308 test bl,8

00007ffe`8c33933a 753f jne KERNELBASE!LocalFree+0x5b (00007ffe`8c33937b)

從組合程式碼看真的很萬幸,程式碼將 rcx 儲存到了 rsp+8 的棧位置,接下來急需要知道這裡的 rsp+8 指的是哪一塊記憶體地址?

3. rsp+8 到底指向哪裡

在 x64 平臺下,為了最大化的利用暫存器,方法棧幀使用一個 rsp 來標記棧空間,而不像 32bit 平臺用 ebp 和 esp 兩個暫存器來聯合承載,參考 k 命令輸出。

0:000> k 8

# Child-SP RetAddr Call Site

00 00000021`2037e068 00007ffe`8e9295f5 ntdll!RtlpValidateHeap

01 00000021`2037e070 00007ffe`8e855cc1 ntdll!RtlDebugFreeHeap+0x99

02 00000021`2037e0d0 00007ffe`8e855b74 ntdll!RtlpFreeHeap+0xc1

03 00000021`2037e280 00007ffe`8e8547b1 ntdll!RtlpFreeHeapInternal+0x464

04 00000021`2037e340 00007ffe`8c33934f ntdll!RtlFreeHeap+0x51

05 00000021`2037e380 00007ffd`d4af5c7c KERNELBASE!LocalFree+0x2f

06 00000021`2037e3c0 00007ffd`7b132a10 System_Private_CoreLib!System.Runtime.InteropServices.Marshal.FreeHGlobal+0x4c [/_/src/libraries/System.Private.CoreLib/src/System/Runtime/InteropServices/Marshal.Windows.cs @ 144]

07 00000021`2037e490 00007ffd`dacaae93 Example_18_1_1!Example_18_1_1.Program.Main+0xd0 [D:\skyfly\18.20230322\src\Example\Example_18_1_1\Program.cs @ 21]

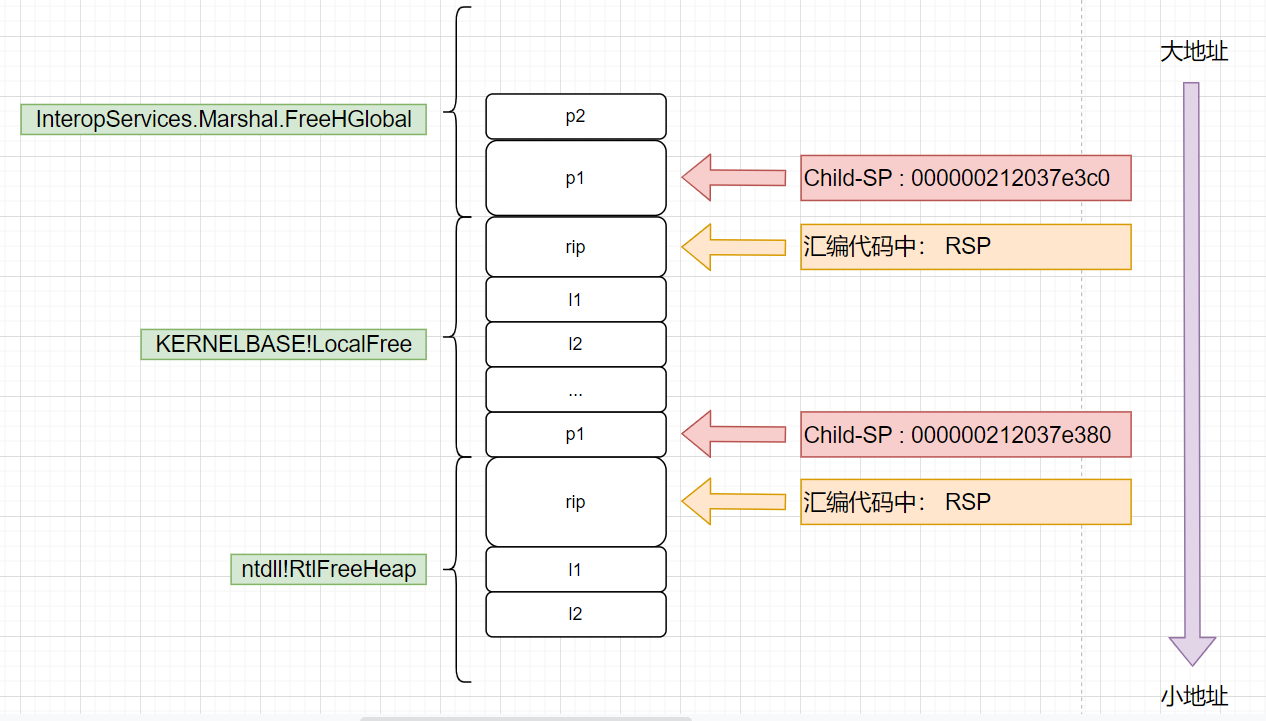

接下來的問題是: Child-SP 和 KERNELBASE!LocalFree 方法中的 rsp 到底是什麼關係? 要回答這個問題,需要非常清楚 Child-SP 是如何標記棧幀的,畫個圖如下:

從圖中可以清晰的看到:Child-SP 標記的是子方法中第一個引數的位置,而方法入口處的 RSP 指向的是該方法的返回地址 RIP 的位置,比 Child-SP 小一個指標單元。

有朋友可能要問為什麼是 RIP 的位置,這是因為組合的 call 指令會隱式的如下執行。

PUSH RIP

SUB ESP,8

有了這些基礎之後,接下來就好辦了,計算公式為:

rsp = Child-SP - 0x8

那麼 rsp + 0x8 = Child-SP - 0x8 + 0x8 = Child-SP = 000000212037e3c0,接下來用 windbg 來驗證下。

0:000> dp 000000212037e3c0 L1

00000021`2037e3c0 00000141`a81f1f20

0:000> !heap -x 00000141`a81f1f20

Entry User Heap Segment Size PrevSize Unused Flags

-------------------------------------------------------------------------------------------------------------

00000141a81f1f10 00000141a81f1f20 00000141a8100000 00000141a8100000 40 90 3c busy extra fill

大家再回頭看下 Console 介面的輸出,果然就是我苦苦尋求的 ptr= 0x141A81F1F20 地址。

三:總結

這是一篇非常有用的經驗分享帖,相信你在dump分析中肯定會用的上,總的來說,由於方法引數是通過暫存器傳遞的,能不能成功撈取需要你仔細觀察組合程式碼才能知道。

世間美好,相信的人都能得到。