AD域安全攻防實踐(附攻防矩陣圖)

以域控為基礎架構,通過域控實現對使用者和計算機資源的統一管理,帶來便利的同時也成為了最受攻擊者重點攻擊的集權系統。

01、攻擊篇

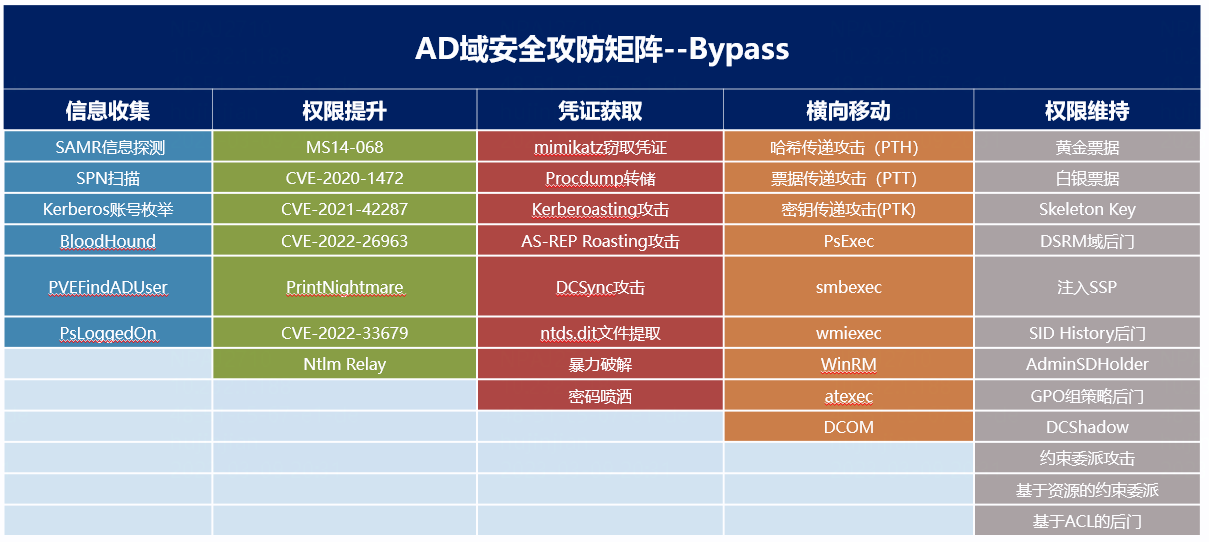

針對域控的攻擊技術,在Windows通用攻擊技術的基礎上自成一套技術體系,將AD域攻防分為資訊收集、許可權提升、憑證竊取、橫向移動、許可權維持等攻擊階段,把域環境下眾多且繁雜的攻擊行為對映到ATT&CK,梳理成一個AD域攻防矩陣圖。

當攻擊者獲得內網某臺域內伺服器的許可權,就會以此為起始攻擊點,儘可能地去收集域的資訊,例如:攻擊者會先在進行本機資訊收集,找到域控伺服器地址,收集域內使用者和管理員的資訊列表,使用BloodHound、PVEFindADUser、PsLoggedOn等工具進一步定位域管理員,以找到域控的最佳攻擊路徑。

(2)域內許可權提升

攻擊者在內網橫向過程中,可以通過入侵域管理員所登入的伺服器,利用漏洞獲取伺服器system許可權,找到域管理的賬號、程序或是身份驗證令牌,從而獲取域管理員許可權。

在域控伺服器未及時更新修補程式的情況下,攻擊者可以通過域內許可權提升漏洞直接攻擊域控,將域內普通使用者許可權提升至域管許可權。如MS14-068、NetLogon特權提升漏洞(CVE-2020-1472)、CVE-2021-42278 & CVE-2021-42287、CVE-2022-26963、CVE-2021-1675等,一旦被攻擊者利用成功,可直接獲得域管理員許可權。

(3)域內憑證獲取

攻擊者在沒有域使用者憑據時,往往會使用暴力破解、密碼噴灑等手段進行域使用者憑證的獲取。

攻擊者在獲得伺服器許可權後,可以通過LSASS竊取憑證、DCSync、ntds.dit檔案提取等方式收集目標主機上的相關憑證,以便通過使用者憑證進行橫向移動。

(4)域內橫向移動

攻擊者通過收集域內使用者的憑證資訊在內網中橫向移動,不斷地擴大資產範圍,並不斷地重複資訊收集的步驟,直至攻擊者獲得關鍵目標。

橫向移動攻擊手法包括:IPC連線、At/Schtasks計劃任務、PsExec、WMI、WMIRM、雜湊傳遞攻擊(Pass the hash)、票據傳遞攻擊(Pass the ticket)、金鑰傳遞攻擊(Pass the key)等。

(5)域內許可權維持

當攻擊者在獲取域控許可權後,會通過一定的持久化操作以維持域管許可權,從而達到長期控制域控的目的。

域內許可權維持的手法包括黃金票據、白銀票據、Skeleton Key(萬能密碼)、DSRM域後門、注入SSP、SID History後門、AdminSDHolder、GPO組策略後門、DCShadow、約束委派、基於資源的約束委派 、基於ACL的後門等。

02、防護篇

針對AD域安全防護產品,商業的如Microsoft Defender for Identity、Tenable.ad、ITDR-AD,開源的WatchAD,都是可以選擇的方向。面對眾多的AD域攻擊行為,我們也可以選擇自建檢測策略,通過分析AD域控的紀錄檔,對攻擊行為進行實時檢測。

將AD域紀錄檔引入紀錄檔分析平臺,通過模擬域攻擊行為產生攻擊事件,以攻擊紀錄檔提取關鍵特徵,構建安全規則,形成檢測策略。

自建檢測策略很難全部覆蓋,這很大程度上就取決於自身對AD域攻防的理解。為此我們需要把精力投入到那些攻擊者最常用的域攻擊技術上,比如BloodHound資訊收集、域管賬號建立、LSASS憑證竊取、雜湊傳遞攻擊、黃金票據攻擊等。

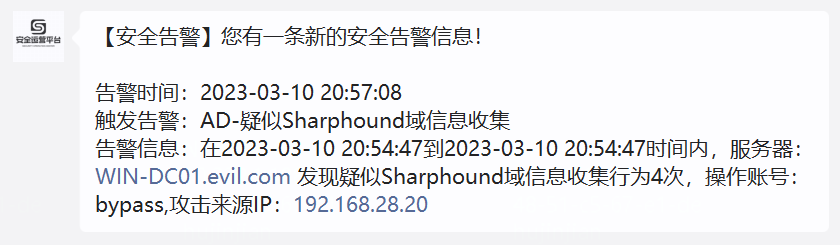

(1)資訊收集

攻擊者在收集一定資訊後,通過BloodHound定位域管理員以找到最佳攻擊路徑。通過監測5145事件,可識別到可疑的Sharphound域資訊探測行為。

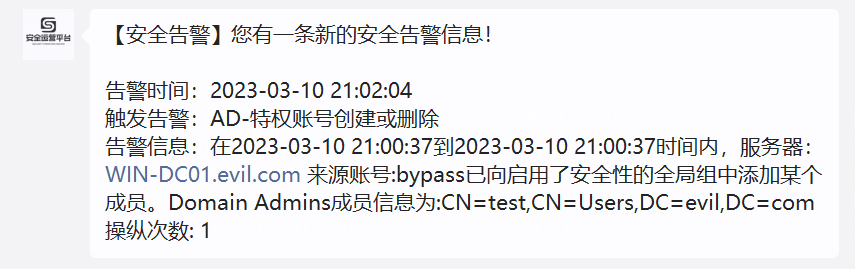

(2)許可權提升

攻擊者會通過各種方式來獲取域控許可權,最直接的方式就是新增一個域管理員賬號。通過監測4728事件,關注敏感使用者組特權賬號新增情況。

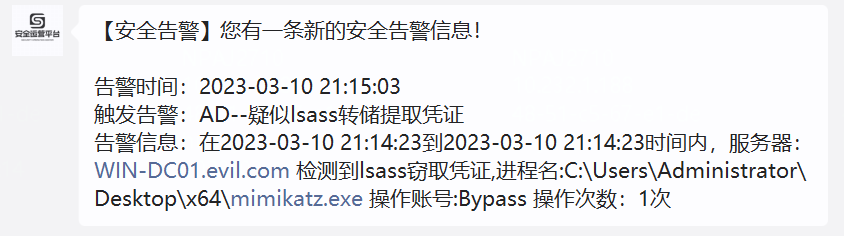

(3)憑證獲取

竊取憑證最常用的一種方式就是使用mimikatz獲取LSASS記憶體中儲存的使用者憑證。通過監測4663事件,從而發現嘗試LSASS程序竊取憑證的操作。

(4)橫向移動

在內網橫向過程中,雜湊傳遞攻擊是最常用的手法,但因為和正常的存取行為非常類似,檢測是比較困難的。通過監測4624事件,設定白名單機制,從正常的存取行為中,找出異常登入行為。

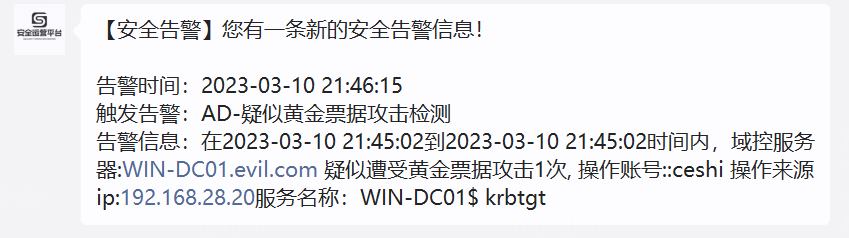

(5)許可權維持

攻擊者常用黃金票據來做域控許可權維持,利用krbtgt的hash來偽造TGT,就可以隨意偽造域內管理員使用者。通過監測4624事件,利用帳戶與SID的對應關係,可以找到偽造的使用者,從而識別可疑的黃金票據攻擊。

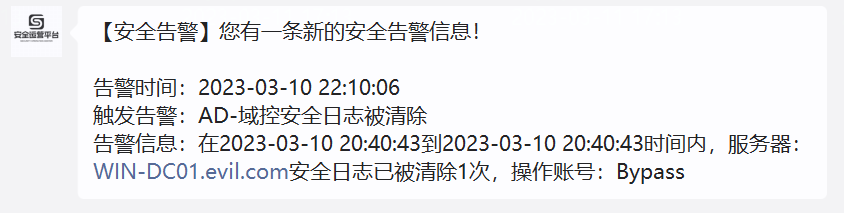

(6)痕跡清除

為避免入侵行為被發現,攻擊者總是會通過各種方式來清除痕跡,最簡單粗暴的就是清除安全紀錄檔。通過監測1102事件,可以監控安全紀錄檔被清除的操作。

03、結束語

基於AD域控的紀錄檔分析,將AD域攻防矩陣圖與安全檢測策略進行對應,自建安全檢測策略30+,覆蓋常見的域攻擊手法,並持續地擴充套件和優化檢測策略,從而保障AD域的安全。

我想,這個探索的過程,最大的收穫莫過於對安全紀錄檔的分析和攻擊場景構建的深刻理解。