java程式碼審計-檔案操作

2023-03-07 18:00:43

0x01 任意檔案讀取

@GetMapping("/path_traversal/vul")

public String getImage(String filepath) throws IOException {

return getImgBase64(filepath);

}

這裡的路由對應的方法是getImgBase64(),看名字是用作圖片讀取轉base64輸出的。但是這裡沒有對輸入進行過濾檢查,只是簡單判斷檔案存在且不是資料夾,就對其進行讀取輸出。 imgFile裡面存放的都是圖片

private String getImgBase64(String imgFile) throws IOException {

logger.info("Working directory: " + System.getProperty("user.dir"));

logger.info("File path: " + imgFile);

File f = new File(imgFile);

if (f.exists() && !f.isDirectory()) {

byte[] data = Files.readAllBytes(Paths.get(imgFile));

return new String(Base64.encodeBase64(data));

} else {

return "File doesn't exist or is not a file.";

}

}

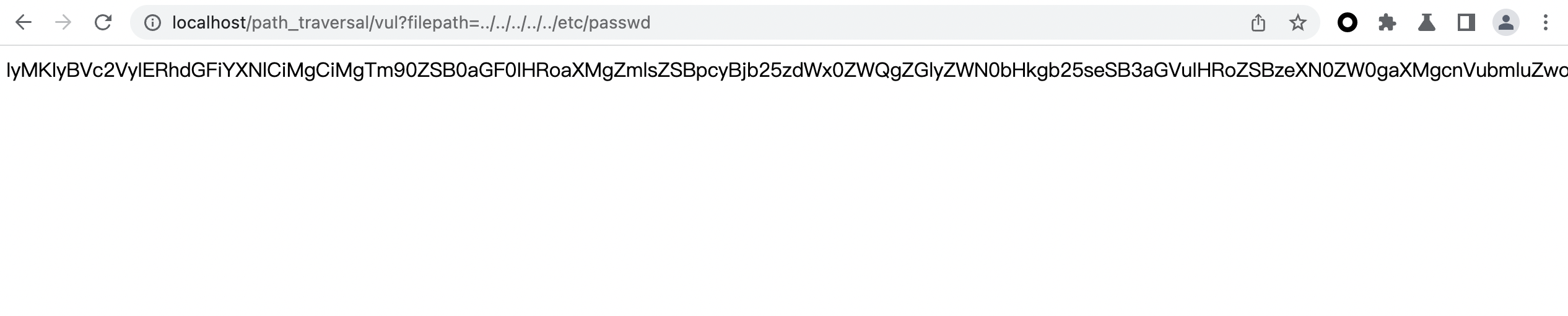

成功讀取base64編碼後的系統/etc/passwd檔案,windows系統可以讀取c:\boot.ini (檢視系統版本)

0x02 任意檔案讀取-修復方法

path_traversal/sec

對應的修復後的方法如下,呼叫了SecurityUtil.pathFilter對使用者的輸入進行檢查

@GetMapping("/path_traversal/sec")

public String getImageSec(String filepath) throws IOException {

if (SecurityUtil.pathFilter(filepath) == null) {

logger.info("Illegal file path: " + filepath);

return "Bad boy. Illegal file path.";

}

return getImgBase64(filepath);

}

這裡對目錄穿越的..進行了過濾,避免了目錄穿越。只不過這裡一個用作圖片讀取的api也可以讀取專案同級目錄下任意檔案倒也可以說是算一個小漏洞,所以同級目錄下只存放圖片才比較安全

public static String pathFilter(String filepath) {

String temp = filepath;

// use while to sovle multi urlencode

while (temp.indexOf('%') != -1) {

try {

temp = URLDecoder.decode(temp, "utf-8");

} catch (UnsupportedEncodingException e) {

logger.info("Unsupported encoding exception: " + filepath);

return null;

} catch (Exception e) {

logger.info(e.toString());

return null;

}

}

if (temp.contains("..") || temp.charAt(0) == '/') {

return null;

}

return filepath;

}

0x03 任意檔案上傳

@PostMapping("/upload")

public String singleFileUpload(@RequestParam("file") MultipartFile file,

RedirectAttributes redirectAttributes) {

if (file.isEmpty()) {

// 賦值給uploadStatus.html裡的動態引數message

redirectAttributes.addFlashAttribute("message", "Please select a file to upload");

return "redirect:/file/status";

}

try {

// Get the file and save it somewhere

byte[] bytes = file.getBytes();

Path path = Paths.get(UPLOADED_FOLDER + file.getOriginalFilename());

Files.write(path, bytes);

redirectAttributes.addFlashAttribute("message",

"You successfully uploaded '" + UPLOADED_FOLDER + file.getOriginalFilename() + "'");

} catch (IOException e) {

redirectAttributes.addFlashAttribute("message", "upload failed");

logger.error(e.toString());

}

return "redirect:/file/status";

}

沒有任何的字尾名及內容過濾,可以上傳任意的惡意檔案。 在這裡上傳目錄在/tmp下,同時檔案的寫入時用的Files.write(path, bytes),這裡的path就是儲存的路徑,由於是儲存的目錄/tmp直接拼接了檔名,就可以在檔名中利用../來達到目錄穿越的目的,從而將任意檔案儲存在任意目錄下

0x04 任意檔案上傳-漏洞修復

限制只能上傳圖片,同時進行多重驗證

// 判斷檔案字尾名是否在白名單內 校驗1

String[] picSuffixList = {".jpg", ".png", ".jpeg", ".gif", ".bmp", ".ico"};

boolean suffixFlag = false;

for (String white_suffix : picSuffixList) {

if (Suffix.toLowerCase().equals(white_suffix)) {

suffixFlag = true;

break;

}

}

對檔案字尾名進行白名單限制,只能為白名單中的圖片字尾名。 (繞過方式:XXX.JSP.PNG)

// 判斷MIME型別是否在黑名單內 校驗2

String[] mimeTypeBlackList = {

"text/html",

"text/javascript",

"application/javascript",

"application/ecmascript",

"text/xml",

"application/xml"

};

for (String blackMimeType : mimeTypeBlackList) {

// 用contains是為了防止text/html;charset=UTF-8繞過

if (SecurityUtil.replaceSpecialStr(mimeType).toLowerCase().contains(blackMimeType)) {

logger.error("[-] Mime type error: " + mimeType);

//deleteFile(filePath);

return "Upload failed. Illeagl picture.";

}

}

對MIME型別進行了黑名單限制,不過這個可以進行抓包修改繞過

File excelFile = convert(multifile);//檔案名字做了uuid處理

String filePath = excelFile.getPath();

// 判斷檔案內容是否是圖片 校驗3

boolean isImageFlag = isImage(excelFile);

if (!isImageFlag) {

logger.error("[-] File is not Image");

deleteFile(filePath);

return "Upload failed. Illeagl picture.";

}

檔案儲存的時候路徑是通過 來獲取,Path path = excelFile.toPath();就避免了路徑穿越的實現

private static boolean isImage(File file) throws IOException {

BufferedImage bi = ImageIO.read(file);

return bi != null;

}

最後判斷上傳的檔案內容是否為圖片,通過ImageIO.read對檔案進行讀取來判斷

0x03 總結

關鍵詞:File、Upload