VMware搭建內網滲透環境

網路結構:

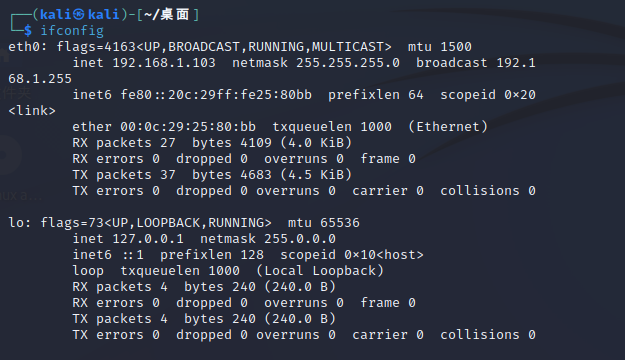

攻擊機:kali 192.168.1.103

DMZ區域:防火牆 WAN:192.168.1.104 LAN:192.168.10.10

winserver03 LAN:192.168.10.11

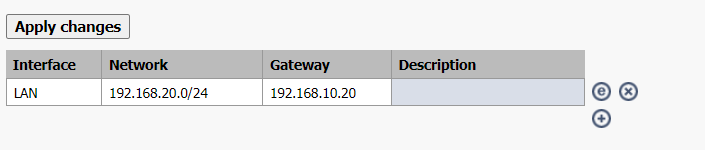

使用者辦公區域:路由器 WAN:192.168.10.20 LAN:192.168.20.10

winserver08 LAN:192.168.20.100

核心檔案區域:路由器 WAN:192.168.20.20 LAN:192.168.30.10

redhat LAN:192.168.30.100

搭建過程:

將橋接物理網段設定為公網網段,這邊選用kali攻擊機,所以需要將kali的網路連線狀態設定為橋接模式,複製物理網路連線。

模擬內網中的網段環境,比如說,將vmnet1設定為10網段,將vmnet2設定為20網段

1.搭建dmz區域

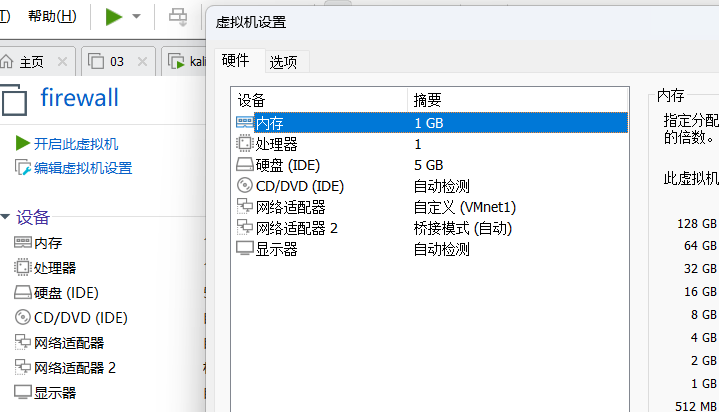

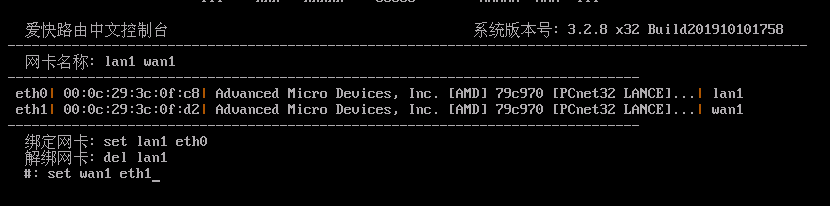

安裝一個防火牆,模擬公司內網與外部通訊得情況,防火牆設定為雙網路卡結構,其中一張網路卡模擬與外部通訊,直接橋接物理網路的狀態,另外一張網路卡模擬與內部通訊,連線到vmnet1網路卡上。這邊選用generic-pc-1.8.1.iso作為防火牆。

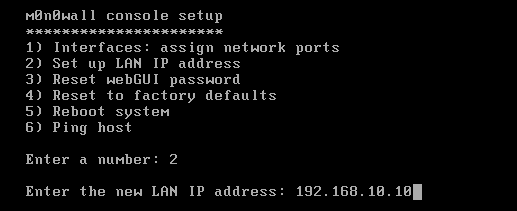

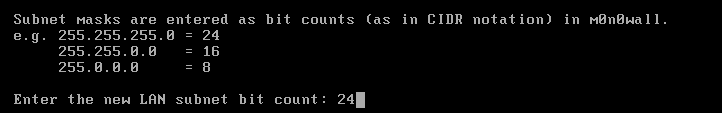

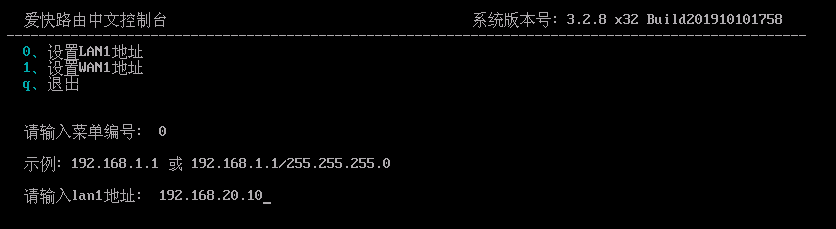

將IP地址192.168.10.10作為內網的閘道器地址,並且給定24位元的子網掩碼

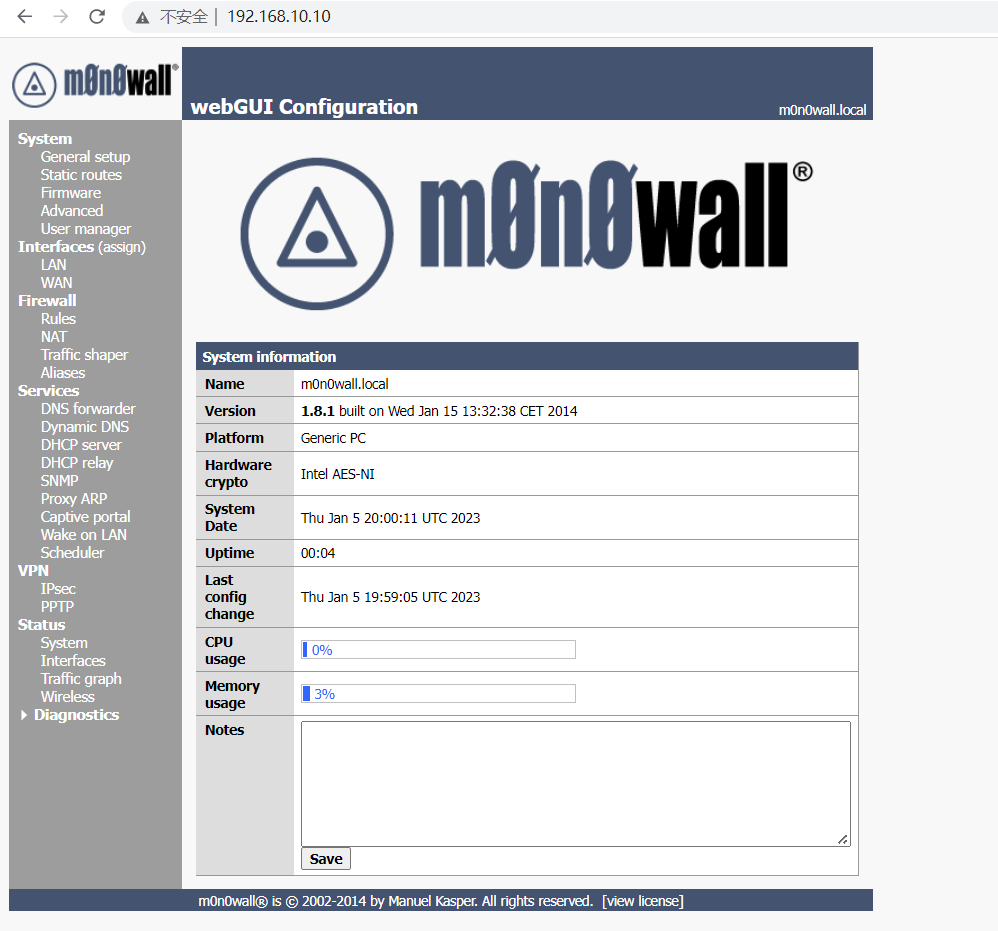

設定完成,存取192.168.10.10即可到達防火牆管理介面

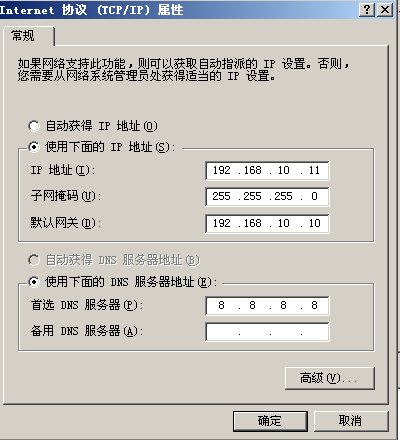

然後將windows server 03 加入到10網段中,以下是03機器的網路設定。物理機存取192.168.10.11:8006進行測試

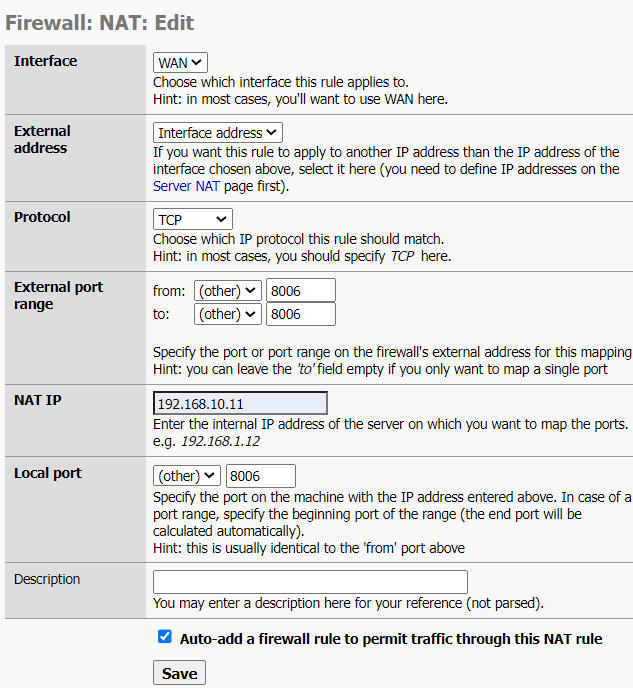

然後在防火牆中,將192.168.10.11:8006對映出來,這樣可以讓外部使用192.168.1.104:8006進行存取

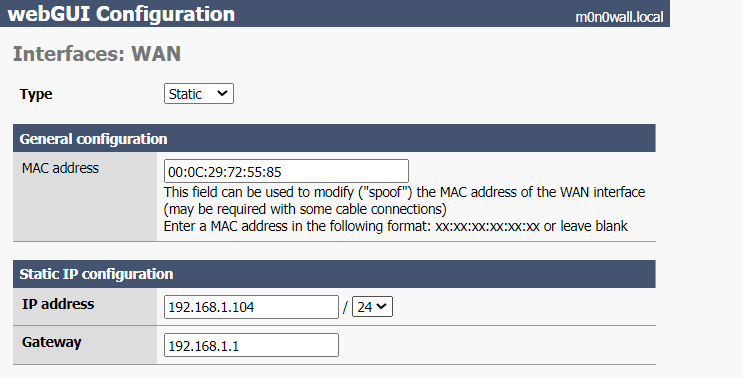

wan口設定設定,通向公網

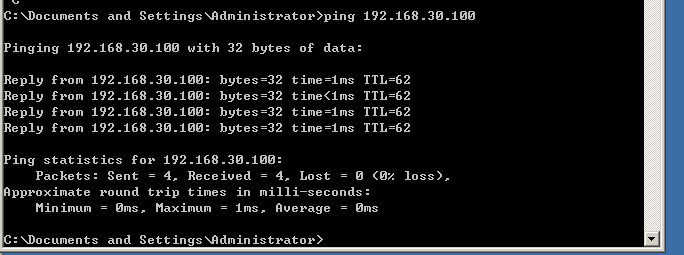

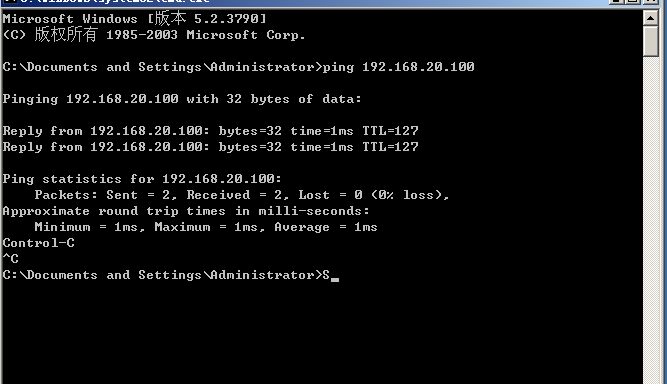

存取成功,成功把內網vmnet1的ip地址對映到公網ip上

2.搭建使用者辦公區域

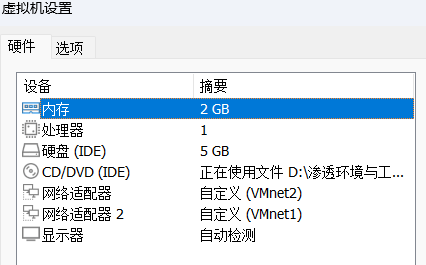

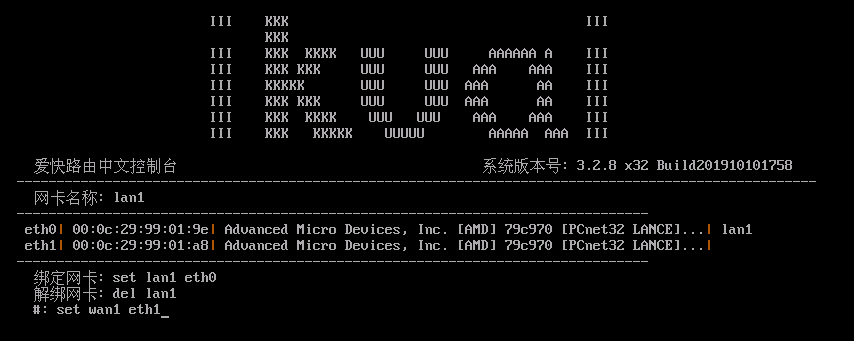

搭建路由,路由的一張網路卡連線DMZ區域,所以使用vmnet1,一張網路卡連線使用者辦公區域,使用vmnet2

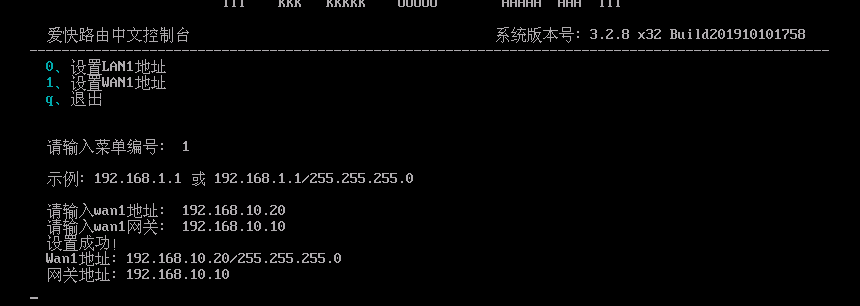

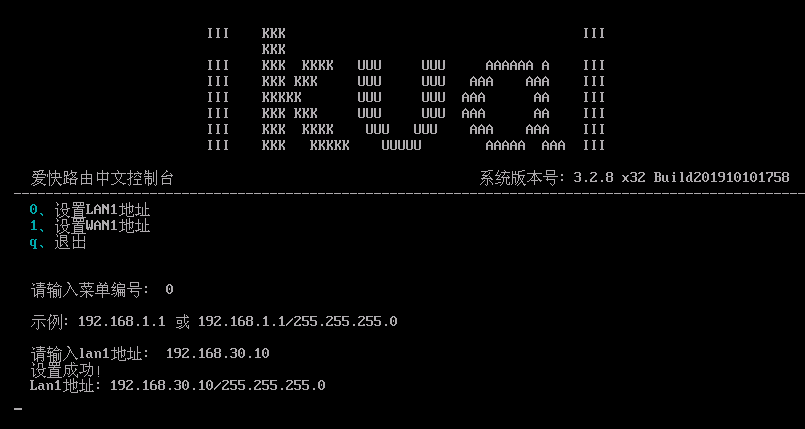

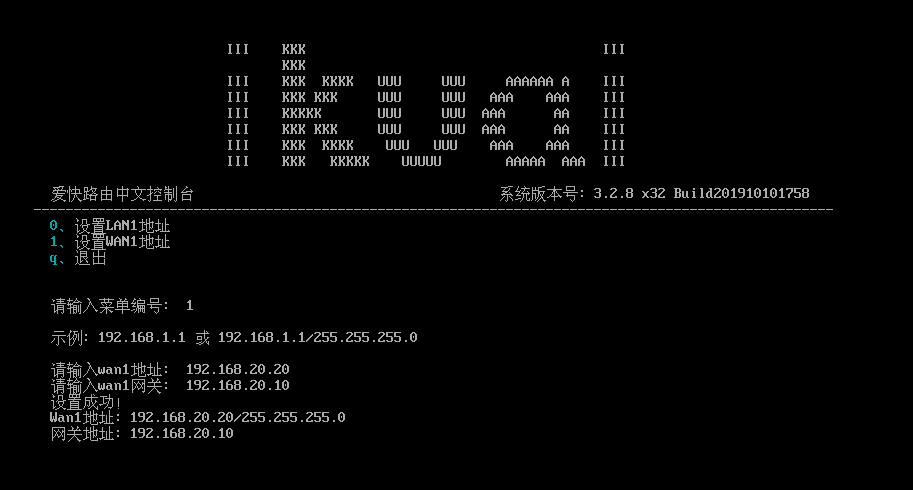

設定路由器的公網和內網地址

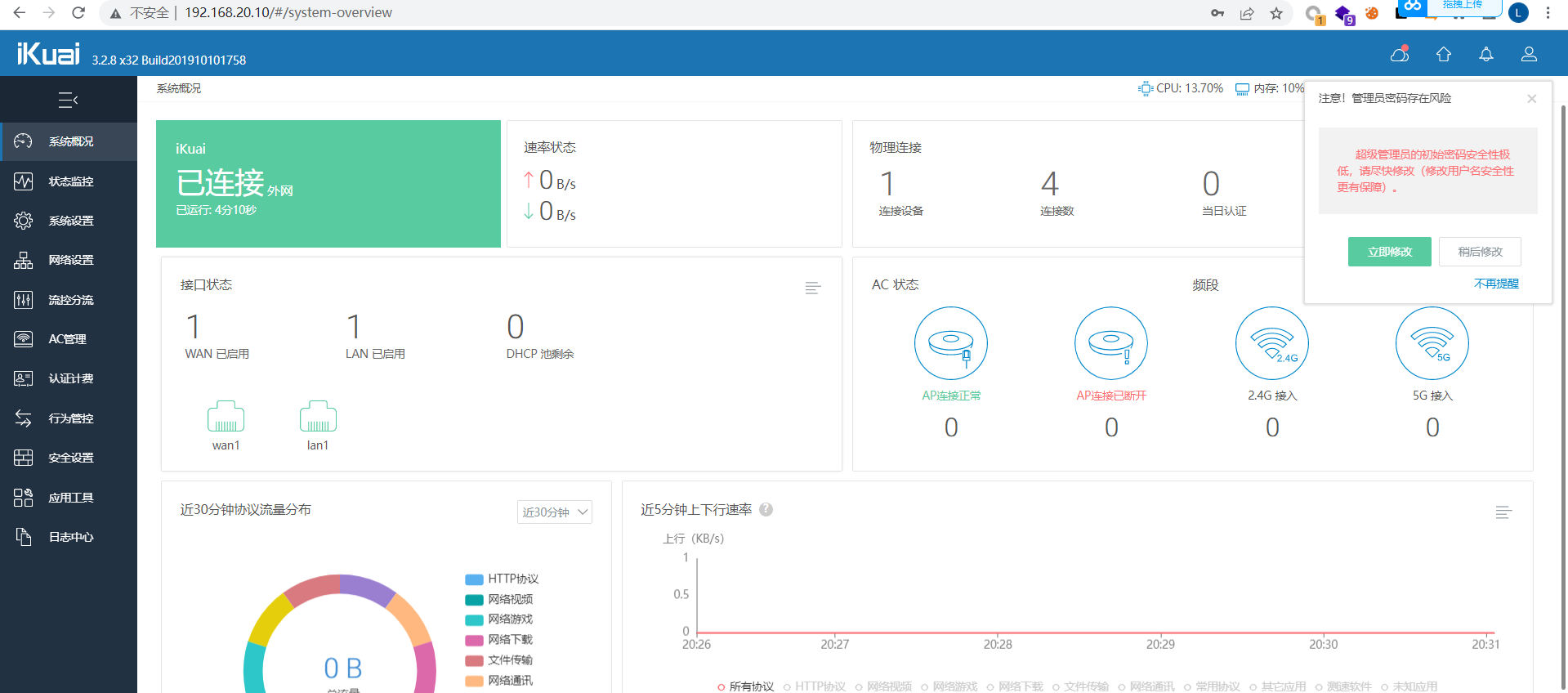

登入後臺檢視是否分配成功

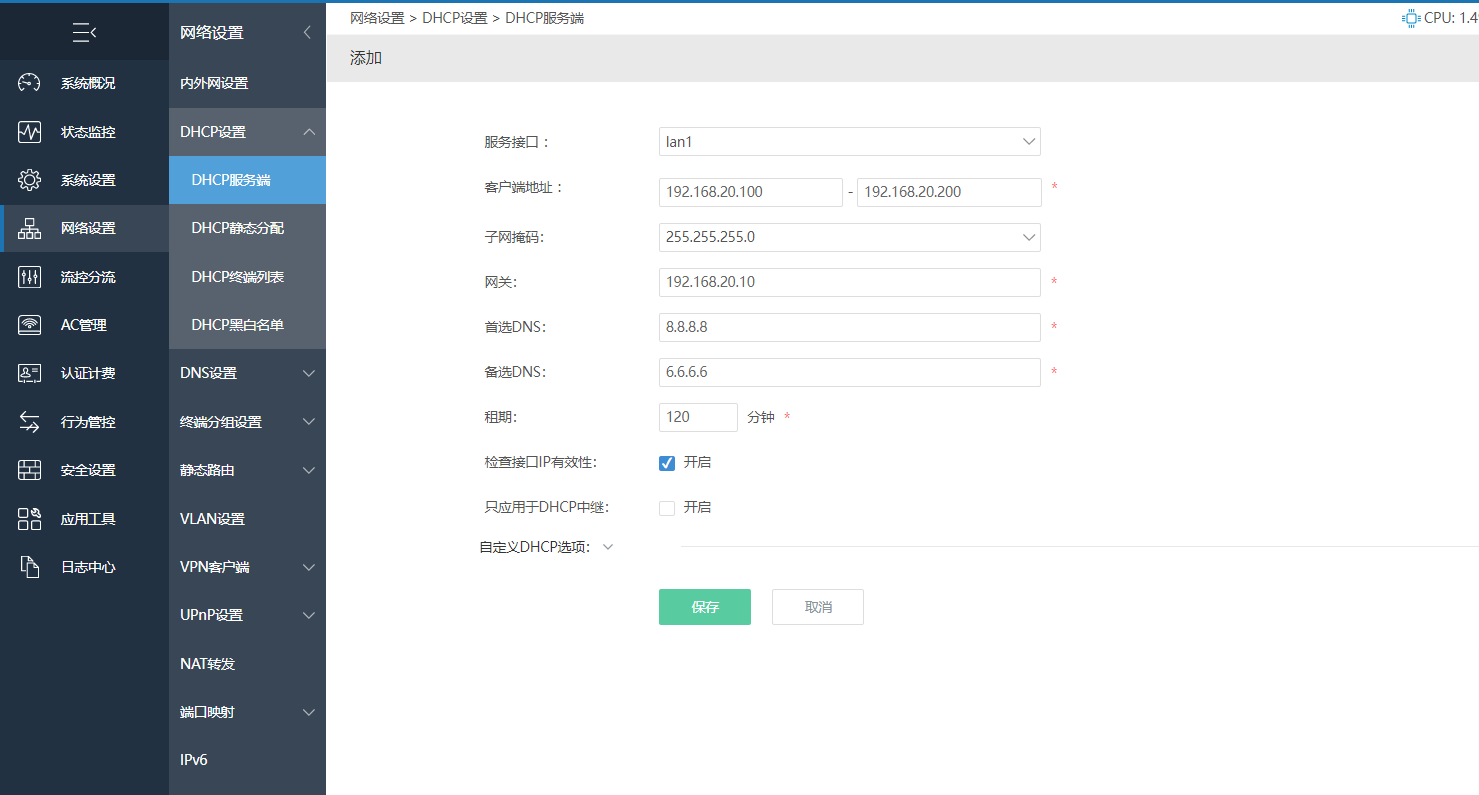

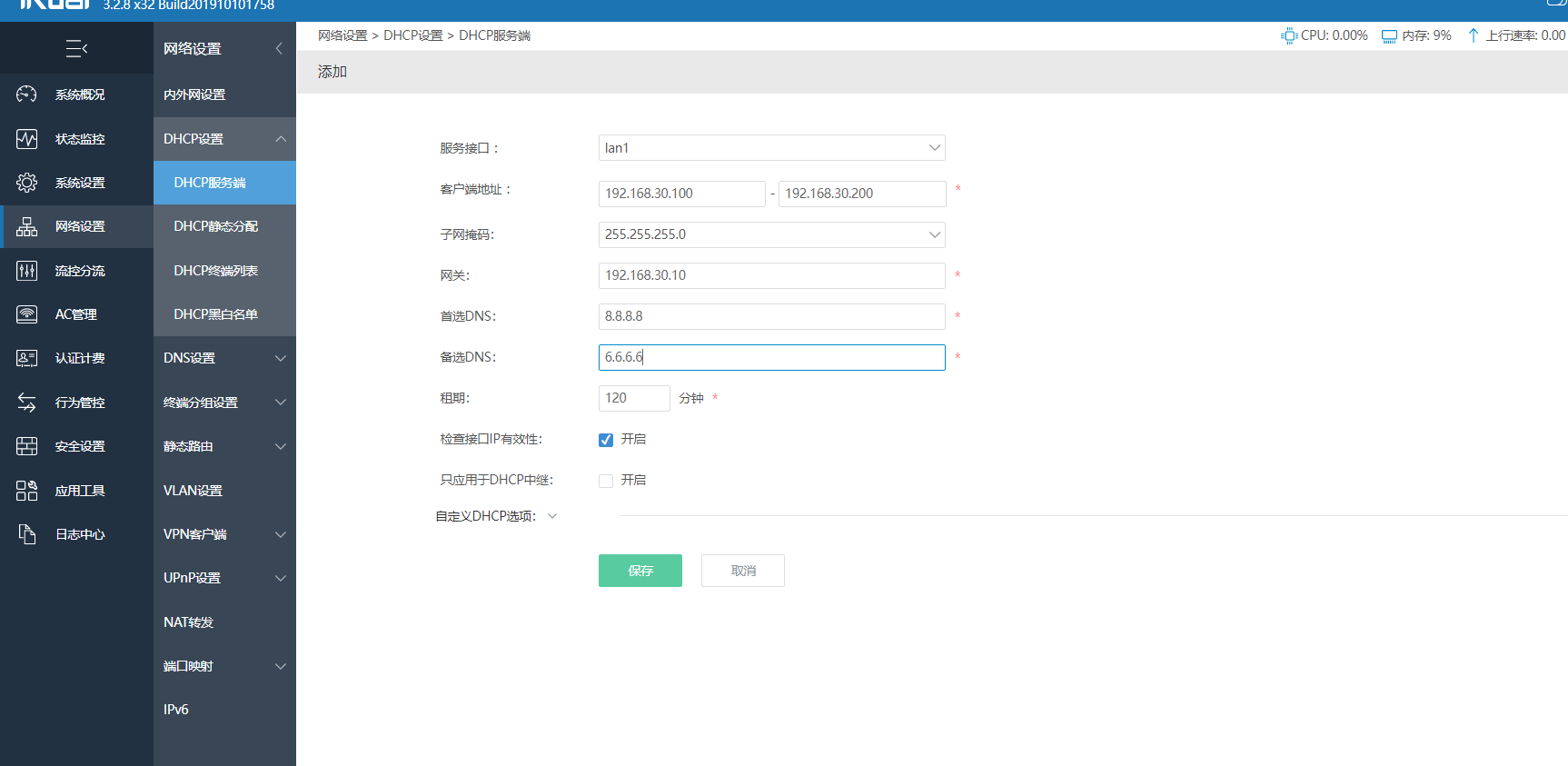

設定路由器的DHCP池

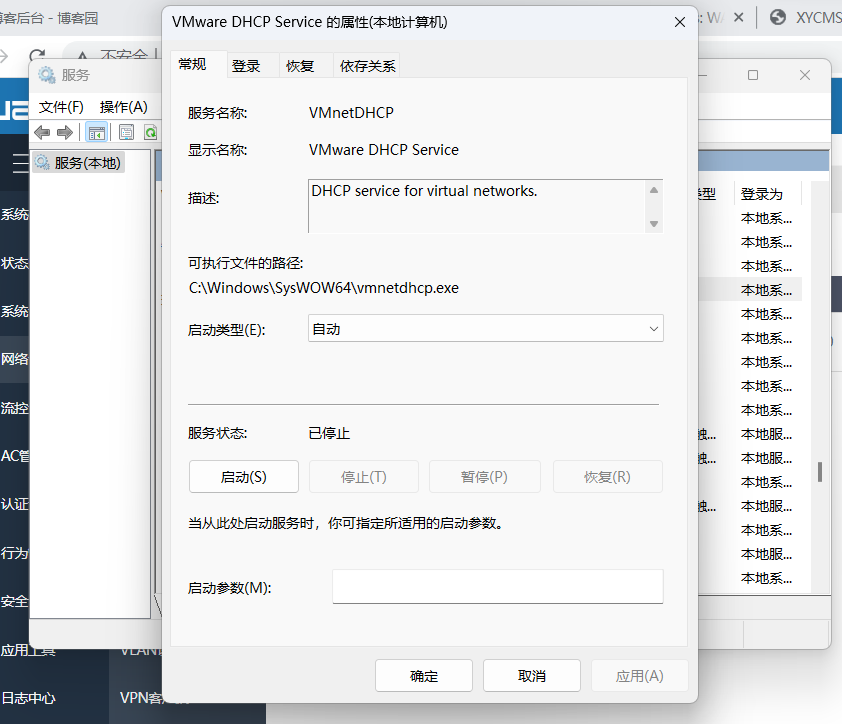

關閉vm自帶的DHCP分配,以免產生衝突

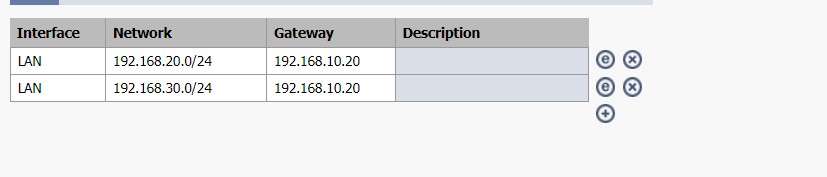

此時將08的ip改成自動獲取,可以看到,ip地址是路由器自動分配的20網段,此時的08伺服器的網站得網路是怎麼產生的呢,其實是08伺服器發起請求,然後交給了路由器,路由器再通過wan口交給了防火牆,防火牆與外部通訊之後,將返回的結果傳回給了08伺服器,網路就這麼產生了。但是這時候會發現,20網段的機器和10網段的機器並沒有互動,這是因為所有的請求都直接交給了防火牆,所以如果需要20網段的機器和10網段的機器通訊,那麼需要在防火牆中設定路由表的下一跳位置為路由器,那麼防火牆就會把請求交給路由器,路由器就可以和20網段的機器進行通訊。

3.核心檔案區

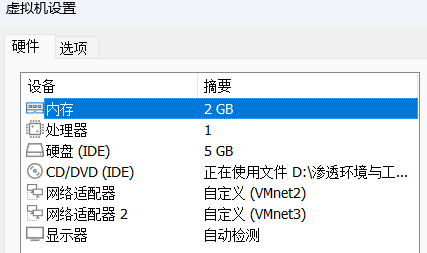

新建vmnet3,用來分配核心檔案區域的IP

第一張網路卡為連線使用者辦公區域的網路卡,第二張網路卡連線核心資料區

同上進行路由器設定

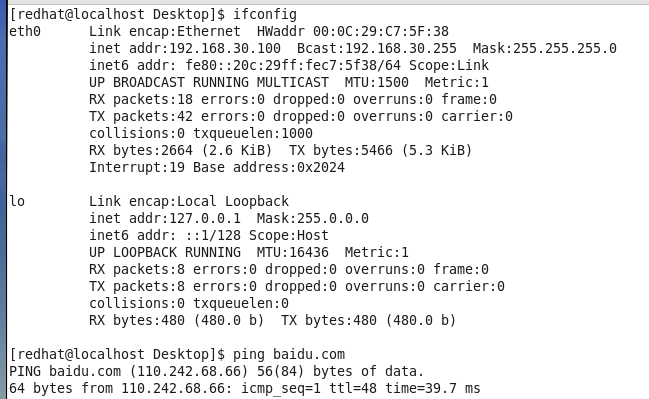

可以看到,在核心資料區的redhat機器已經被分配了30.100的網段地址

在防火牆將30網段的地址分發給第一個路由器

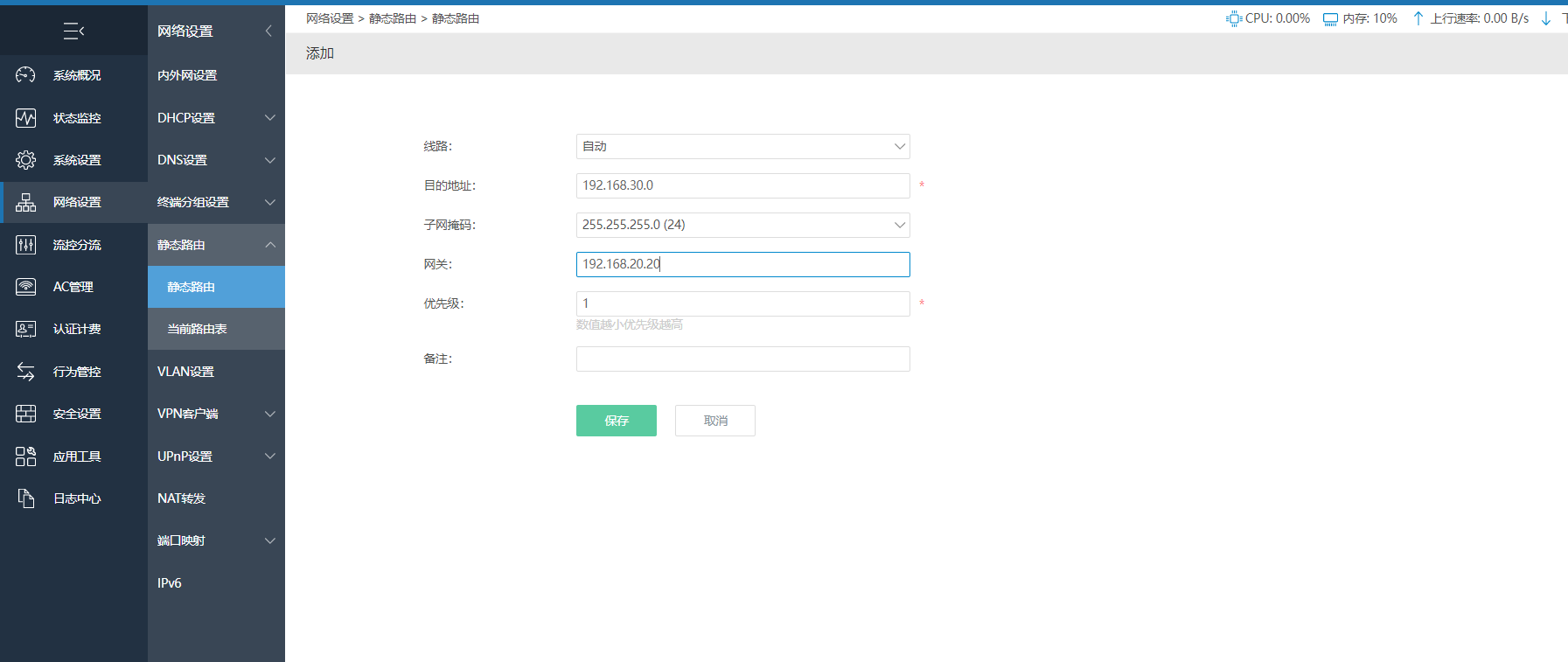

在第一個路由器中,將30網段的請求分發給第二個路由器

從而實現三個區域之間的網路互通