SpringCloud Alibaba(二)

1、環境準備

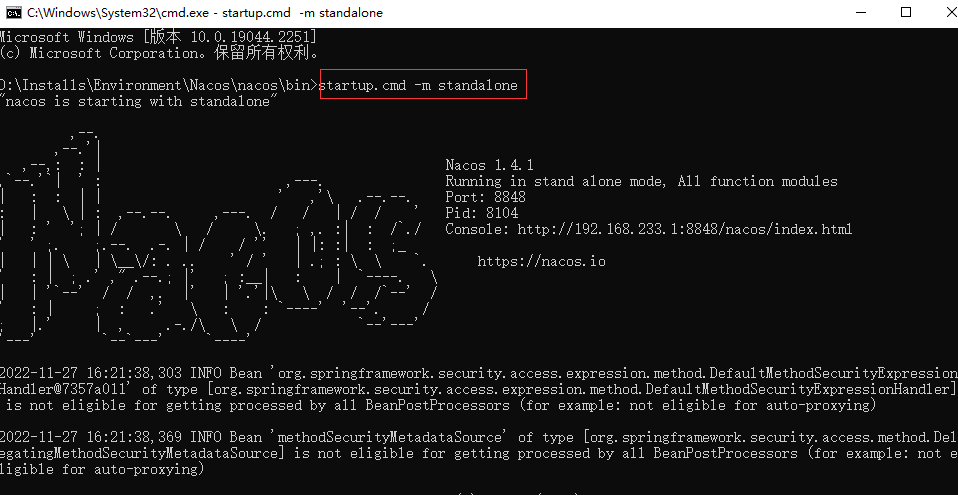

1.1Nacos

單機啟動:startup.cmd -m standalone

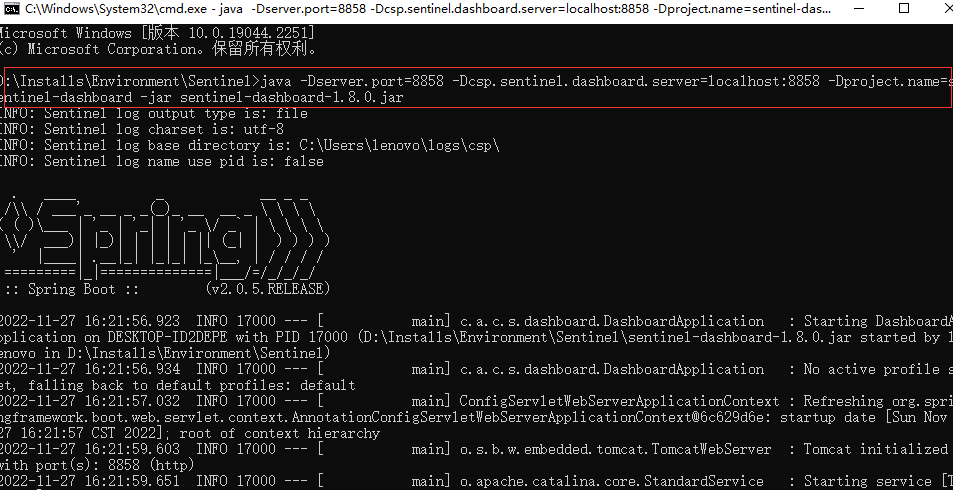

1.2 Sentinel

啟動命令:java -Dserver.port=8858 -Dcsp.sentinel.dashboard.server=localhost:8858 -Dproject.name=sentinel-dashboard -jar sentinel-dashboard-1.8.0.jar

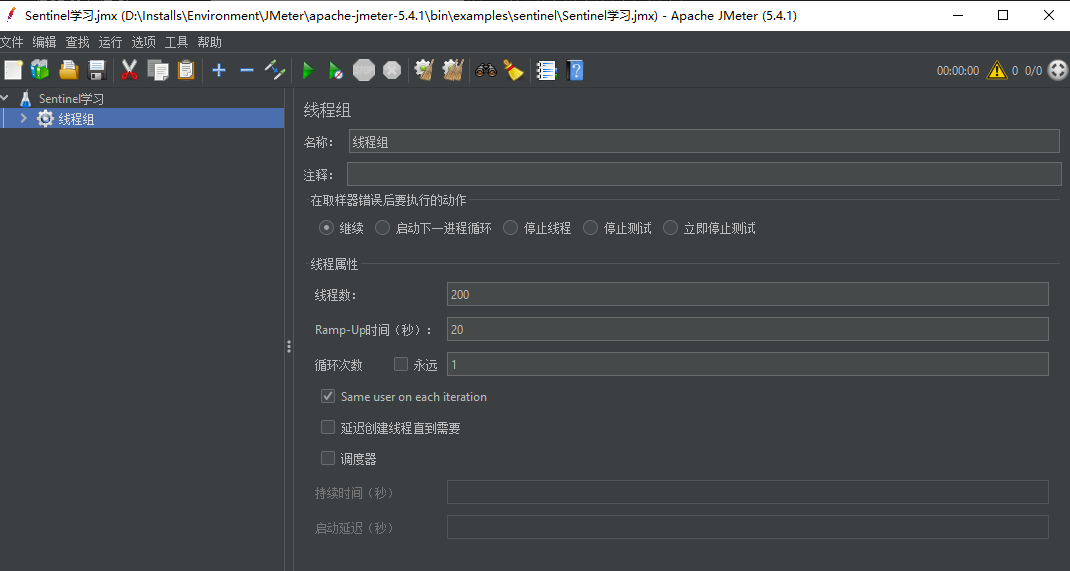

1.3 JMeter

2、流控規則限流

2.0 環境搭建

2.0.1 依賴

<!-- nacos 依賴 -->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>

<!-- sentinel 流量防衛依賴 -->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

<!-- 暴露/actuator/sentinel端點 單獨設定,management開頭 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

</dependency>

2.0.2 application.yml

# 埠

server:

port: 9604

# 服務名

spring:

application:

name: kgcmall-sentinel

# 資料來源設定

datasource:

driver-class-name: com.mysql.cj.jdbc.Driver

url: jdbc:mysql://localhost:3306/kh96_alibaba_kgcmalldb?useUnicode=true&characterEncoding=utf-8&useSSL=false&serverTimezone=GMT

username: root

password: 17585273765

# jpa設定

jpa:

hibernate:

ddl-auto: update

show-sql: true

cloud:

#nacos 設定

nacos:

discovery:

server-addr: 127.0.0.1:8848

#sentinel 設定

sentinel:

transport:

dashboard: 127.0.0.1:8858 # sentinel 控制檯地址

port: 9605 # 使用者端(核心應用)和控制檯的通訊埠,預設8719,子當以一個為被使用的唯一埠即可

web-context-unify: false #關閉收斂

# 暴露/actuator/sentinel端點 單獨設定,management 開頂格寫

management:

endpoints:

web:

exposure:

include: '*'

2.0.3 測試

http://localhost:9604/actuator/sentinel

2.1 流控模式

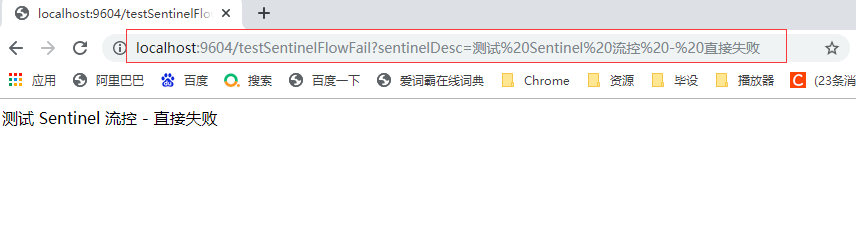

2.1.1 直接模式

2.1.1.1 測試請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel 流控 - 直接失敗

*/

@GetMapping("testSentinelFlowFail")

public String testSentinelFlowFail(@RequestParam String sentinelDesc) {

log.info("------ testSentinelFlowFail 介面呼叫 ------ ");

return sentinelDesc;

}

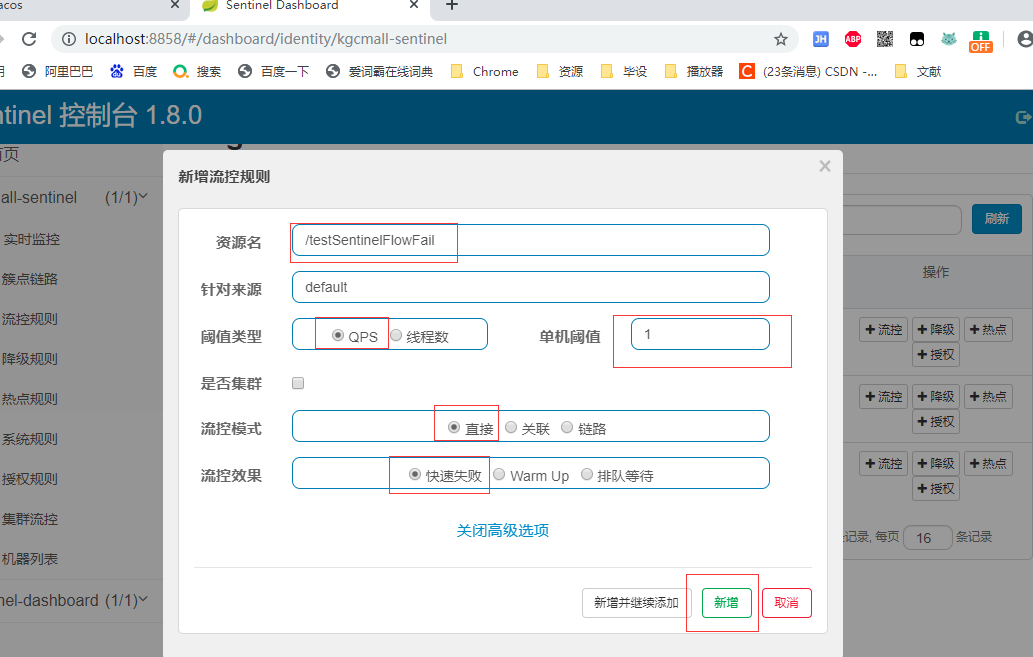

2.1.1.2 新增直接流控規則

2.1.1.2.1 需要先發起異常請求

2.1.1.2.2 簇點鏈路 新增流控規則

2.1.1.2.3 設定流控規則

2.1.1.3檢視流控規則

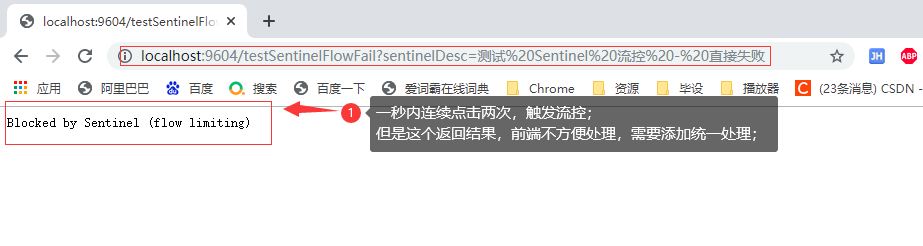

2.1.1.4 測試

2.1.1.5 自定義sentinel統一已成返回處理

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: 自定義sentinel統一已成返回處理

*/

@Slf4j

@Component

public class MySentinelBlockExceptionHandler implements BlockExceptionHandler {

@Override

public void handle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, BlockException e) throws Exception {

// 記錄異常紀錄檔

log.warn("------ MySentinelBlockExceptionHandler 規則Rule:{} ------", e.getRule());

// 增加自定義統一異常返回物件

RequestResult<String> requestResult = null;

// 針對不同的流控異常,統一返回

if (e instanceof FlowException) {

requestResult = ResultBuildUtil.fail("9621", "介面流量限流");

} else if (e instanceof DegradeException) {

requestResult = ResultBuildUtil.fail("9622", "介面服務降級");

} else if (e instanceof ParamFlowException) {

requestResult = ResultBuildUtil.fail("9623", "熱點引數限流");

} else if (e instanceof SystemBlockException) {

requestResult = ResultBuildUtil.fail("9624", "觸發系統保護");

} else if (e instanceof AuthorityException) {

requestResult = ResultBuildUtil.fail("9625", "授權規則限制");

}

// 統一返回json結果

httpServletResponse.setStatus(HttpStatus.FORBIDDEN.value());

httpServletResponse.setCharacterEncoding("utf-8");

httpServletResponse.setContentType(MediaType.APPLICATION_JSON_VALUE);

// 藉助SpringMVC自帶的Jackson工具,返回結果

new ObjectMapper().writeValue(httpServletResponse.getWriter(), requestResult);

}

}

2.1.1.6 再次測試

2.1.2 關聯模式

2.1.2.1 測試請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel 流控 - 關聯

*/

@GetMapping("testSentinelFlowLink")

public String testSentinelFlowLink(@RequestParam String sentinelDesc) {

log.info("------ testSentinelFlowLink 介面呼叫 ------ ");

return sentinelDesc;

}

2.1.1.2 新增關聯流控規則

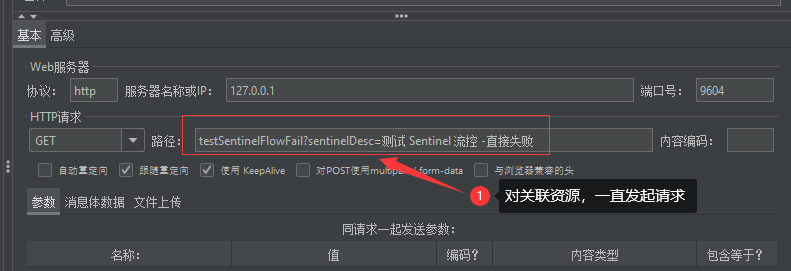

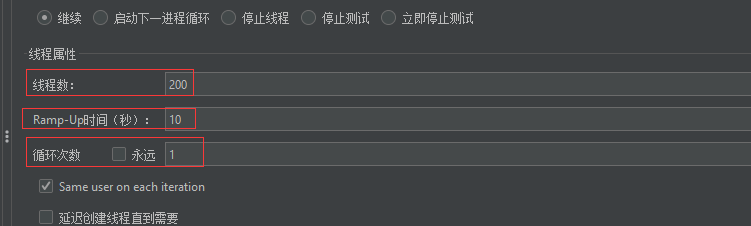

2.1.1.3 JMeter壓測設定

2.1.1.3.1 執行緒組

2.1.1.3.2 Http請求

2.1.1.3.3 測試 testSentinelFlowLink 介面

2.1.3 鏈路模式

鏈路流控模式指的是,當從某個介面過來的資源達到限流條件時,開啟限流。它的功能有點類似於針對來源設定項,區別在於:針對來源是針對上級微服務,而鏈路流控是針對上級介面,也就是說它的粒度更細。

2.1.3.1 新增呼叫方法

2.1.3.1.1 介面

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: 測試鏈路 模式

*/

public interface SentinelService {

void message();

}

2.1.3.1.2 實現類

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: 測試鏈路 模式 實現類

*/

@Service

public class SentinelServiceImpl implements SentinelService {

@Override

@SentinelResource("message") // 在@SentinelResource中指定資源名

public void message() {

System.out.println("message");

}

}

2.1.3.2 兩個介面,呼叫相同的資源

@Slf4j

@RestController

public class KgcMallSentinelController {

@Autowired

private SentinelService sentinelService;

//測試 Sentinel 流控 - 直接失敗

@GetMapping("testSentinelFlowFail")

public String testSentinelFlowFail(@RequestParam String sentinelDesc) {

log.info("------ testSentinelFlowFail 介面呼叫 ------ ");

//測試 鏈路模式呼叫相同的資源

sentinelService.message();

return sentinelDesc;

}

//測試 Sentinel 流控 - 關聯

@GetMapping("testSentinelFlowLink")

public String testSentinelFlowLink(@RequestParam String sentinelDesc) {

log.info("------ testSentinelFlowLink 介面呼叫 ------ ");

//測試 鏈路模式呼叫相同的資源

sentinelService.message();

return sentinelDesc;

}

}

2.1.3.3 新增鏈路流控規則

2.1.3.4 測試

如果message觸發流控,指定的入口就會被限流;

2.1.3.4.0 高版本此功能直接使用不生效:

1.7.0 版本開始(對應SCA的2.1.1.RELEASE),官方在CommonFilter 引入了WEB_CONTEXT_UNIFY 引數,用於控制是否收斂context。將其設定為 false 即可根據不同的URL 進行鏈路限流。

spring:

cloud:

#sentinel 設定

sentinel:

web-context-unify: false #關閉收斂

2.1.3.4.1 testSentinelFlowFail 請求

2.1.3.4.2 testSentinelFlowLink請求 (message 資源對此入口進行了限流)

使用鏈路規則,會導致統一返回處理,無法生效;

2.2 流控規則

2.2.1 快速失敗

快速失敗:直接丟擲異常,預設的流量控制方式

當QPS超過任意規則的閾值後,新的請求就會被立即拒絕。這種方式適用於對系統處理能力確切已知的情況下;

2.2.2 Warm Up(激增模式)

Warm Up(激增流量)即預熱/冷啟動方式;

冷載入因子: codeFactor 預設是3,即請求 QPS 從 1 / 3 開始,經預熱時長逐漸升至設定的 QPS 閾值。

當系統長期處於低水位的情況下,當流量突然增加時,直接把系統拉昇到高水位可能瞬間把系統壓垮。通過"冷啟動",讓通過的流量緩慢增加,在一定時間內逐漸增加到閾值上限,給冷系統一個預熱的時間,避免冷系統被壓垮。

2.2.2.1 使用 testSentinelFlowFail 請求測試

請求方法省略;

2.2.2.2 流控設定

2.2.2.3 壓測設定

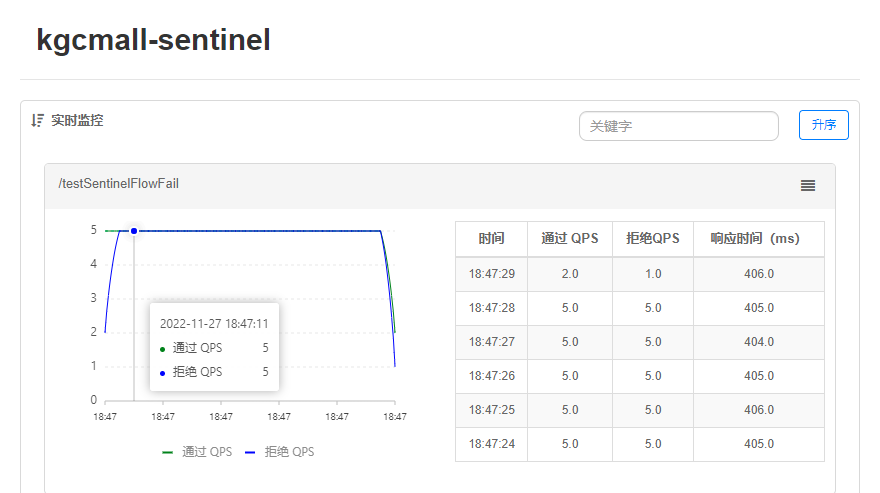

2.2.3.4 實時監控

2.2.3 勻速模式

會嚴格控制請求通過的間隔時間,也即是讓請求以均勻的速度通過,其餘的排隊等待,對應的是漏桶演演算法。

用於處理間隔性突發的流量,例如訊息佇列,在某一秒有大量的請求到來,而接下來的幾秒則處於空閒狀態,這個時候我們不希望一下子把所有的請求都通過,這樣可能會把系統壓垮;同時我們也期待系統以穩定的速度,逐步處理這些請求,以起到「削峰填谷」的效果,而不是第一秒拒絕所有請求。

選擇排隊等待的閾值型別必須是QPS,且暫不支援>1000的模式

2.2.3.1 使用 testSentinelFlowFail 請求測試

請求方法省略;

單機閾值:每秒通過的請求個數是5,則每隔200ms通過一次請求;每次請求的最大等待時間為500ms=0.5s,超過0.5S就丟棄請求。

2.2.3.2 流控設定

2.2.3.3 壓測設定

2.2.3.4 實時監控

3、降級規則限流

3.1慢呼叫比例-SLOW_REQUEST_RATIO

選擇以慢呼叫比例作為閾值,需要設定允許的慢呼叫 RT(即最大的響應時間),請求的響應時間大於該值則統計為慢呼叫。當單位統計時長(statIntervalMs)內請求數目大於設定的最小請求數目,並且慢呼叫的比例大於閾值,則接下來的熔斷時長內請求會自動被熔斷。經過熔斷時長後熔斷器會進入探測恢復狀態(HALFOPEN 狀態),若接下來的一個請求響應時間小於設定的慢呼叫 RT 則結束熔斷,若大於設定的慢呼叫 RT 則會再次被熔斷。

3.1.1 模擬慢呼叫請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-降級-慢呼叫

*/

@GetMapping("testSentinelDown")

public String testSentinelDown(@RequestParam String sentinelDesc) throws InterruptedException {

log.info("------ testSentinelDown 介面呼叫 ------ ");

//模擬慢呼叫

TimeUnit.MILLISECONDS.sleep(100);

return sentinelDesc;

}

3.1.2 降級策略

3.1.3 壓測設定

3.1.4 實時監控

3.1.5 從瀏覽器請求測試

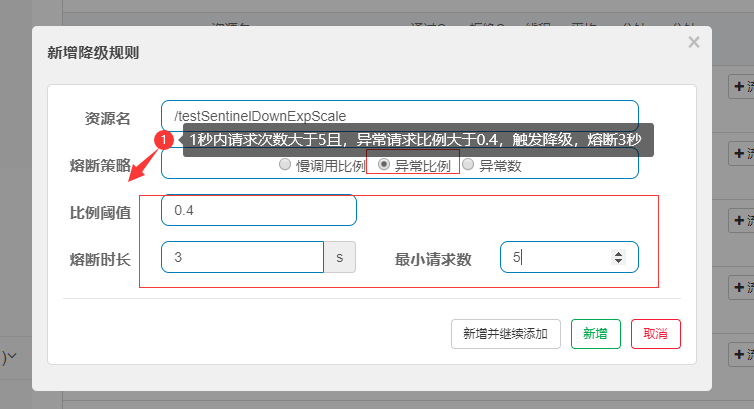

3.2 異常比例-ERROR_RATIO

當單位統計時長(statIntervalMs)內請求數目大於設定的最小請求數目,並且異常的比例大於閾值,則接下來的熔斷時長內請求會自動被熔斷。

經過熔斷時長後熔斷器會進入探測恢復狀態(HALFOPEN 狀態),若接下來的一個請求成功完成(沒有錯誤)則結束熔斷,否則會再次被熔斷。異常比率的閾值範圍是 [0.0, 1.0],代表 0% 100%。

3.2.1 模擬異常比例請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-降級-異常比例 異常數

*/

@GetMapping("testSentinelDownExpScale")

public String testSentinelDownExpScale(@RequestParam String sentinelDesc) throws InterruptedException {

log.info("------ testSentinelDownExpScale 介面呼叫 ------ ");

//模擬異常

int num = new Random().nextInt(10);

if (num % 2 == 1) {

num = 10 / 0;

}

return sentinelDesc;

}

3.2.2 降級策略

3.2.3 壓測設定

3.2.4 實時監控

3.2.5 從瀏覽器請求測試

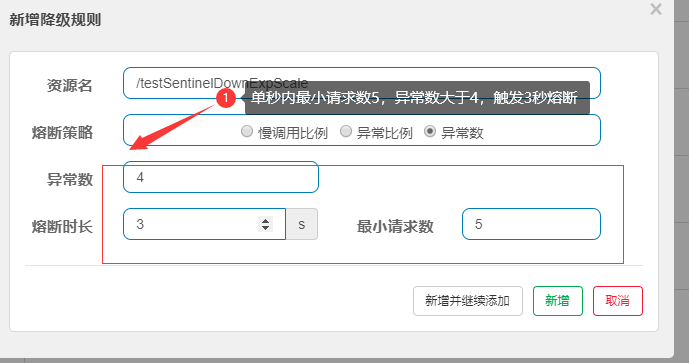

3.3 異常數-ERROR_COUNT

當單位統計時長內的異常數目超過閾值之後會自動進行熔斷。經過熔斷時長後熔斷器會進入探測恢復狀態(HALFOPEN 狀態),若接下來的一個請求成功完成(沒有錯誤)則結束熔斷,否則會再次被熔斷。

注意:異常降級僅針對業務異常,對 Sentinel 限流降級本身的異常(BlockException)不生效。

3.3.1 模擬異常引數請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-降級-異常比例 異常數

*/

@GetMapping("testSentinelDownExpScale")

public String testSentinelDownExpScale(@RequestParam String sentinelDesc) throws InterruptedException {

log.info("------ testSentinelDownExpScale 介面呼叫 ------ ");

//模擬異常

int num = new Random().nextInt(10);

if (num % 2 == 1) {

num = 10 / 0;

}

return sentinelDesc;

}

3.3.2 降級策略

3.3.3 壓測設定

3.3.4 實時監控

3.3.5 從瀏覽器請求測試

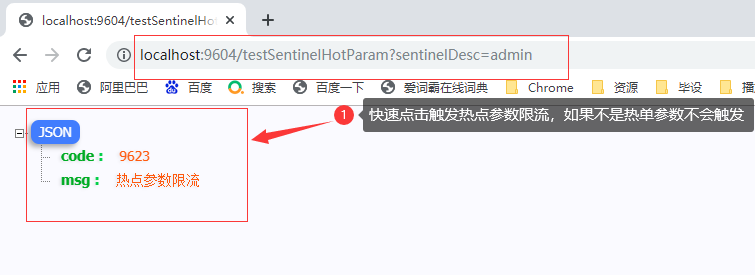

4、熱點規則限流

何為熱點?熱點即經常存取的資料。很多時候我們希望統計某個熱點資料中存取頻次最高的資料,並對其存取進行限制。

熱點引數限流會統計傳入引數中的熱點引數,並根據設定的限流閾值與模式,對包含熱點引數的資源呼叫進行限流。熱點引數限流可以看做是一種特殊的流量控制,僅對包含熱點引數的資源呼叫生效

4.1 單機閾值

單機閾值: 針對所有引數的值進行設定的一個公共的閾值

- 假設當前 引數 大部分的值都是熱點流量, 單機閾值就是針對熱點流量進行設定, 額外針對普通流量進行引數值流控;

- 假設當前 引數 大部分的值都是普通流量, 單機閾值就是針對普通流量進行設定, 額外針對熱點流量進行引數值流控

設定熱點引數規則:

資源名必須是@SentinelResource(value="資源名")中 設定的資源名,熱點規則依賴於註解;

單獨指定引數例外的引數具體值,必須是指定的7種資料型別才會生效;

4.1.1 模擬 單機閾值請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-熱點

*/

@GetMapping("testSentinelHotParam")

@SentinelResource(value = "sentinelHotParam", blockHandlerClass = MySentinelHotBlockExceptionHandler.class, blockHandler = "hotBlockExceptionHandle")

//熱點引數,必須使用此註解,指定資源名

//注意使用此註解無法處理BlockExecption,會導致統一例外處理失效

public String testSentinelHotParam(@RequestParam String sentinelDesc) {

log.info("------ testSentinelHotParam 介面呼叫 ------ ");

return sentinelDesc;

}

4.1.2注意使用此註解無法處理BlockExecption,會導致統一例外處理失效

4.1.2.1 方法一:類內處理方法

@GetMapping("testSentinelHotParam")

@SentinelResource(value = "sentinelHotParam",blockHandler = "hotBlockExceptionHandle")

//熱點引數,必須使用此註解,指定資源名

//注意使用此註解無法處理BlockExecption,會導致統一例外處理失效

public String testSentinelHotParam(@RequestParam String sentinelDesc) {

log.info("------ testSentinelHotParam 介面呼叫 ------ ");

return sentinelDesc;

}

/**

* @author : huayu

* @date : 26/11/2022

* @param : [sentinelDesc, e]

* @return : java.lang.String

* @description : 類內處理方法 增加一個自定義處理方法,引數必須跟入口一致

*/

public String hotBlockExceptionHandle(@RequestParam String sentinelDesc, BlockException e){

//記錄異常紀錄檔

log.warn("------ hotBlockExceptionHandle 規則Rule:{} ------", e.getRule());

return JSON.toJSONString(ResultBuildUtil.fail("9623", "熱點引數限流")) ;

}

4.1.2.2 方法二:單獨處理類

@GetMapping("testSentinelHotParam")

@SentinelResource(value = "sentinelHotParam", blockHandlerClass = MySentinelHotBlockExceptionHandler.class, blockHandler = "hotBlockExceptionHandle")

//熱點引數,必須使用此註解,指定資源名

//注意使用此註解無法處理BlockExecption,會導致統一例外處理失效

public String testSentinelHotParam(@RequestParam String sentinelDesc) {

log.info("------ testSentinelHotParam 介面呼叫 ------ ");

return sentinelDesc;

}

//==========處理類

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: 方式2 自定義熱點引數限流處理異常並指定治理方法

*/

@Slf4j

public class MySentinelHotBlockExceptionHandler {

/**

* @param : [sentinelDesc, e]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : hotBlockExceptionHandle 方法 必須是 靜態的 增加一個自定義處理方法,引數必須跟入口一致

*/

public static String hotBlockExceptionHandle(@RequestParam String sentinelDesc, BlockException e) {

//記錄異常紀錄檔

log.warn("------ hotBlockExceptionHandle 規則Rule:{} ------", e.getRule());

return JSON.toJSONString(ResultBuildUtil.fail("9623", "熱點引數限流"));

}

}

4.1.3 熱點引數策略和規則(sentinelHotParam)

4.1.4 瀏覽器快速請求測試

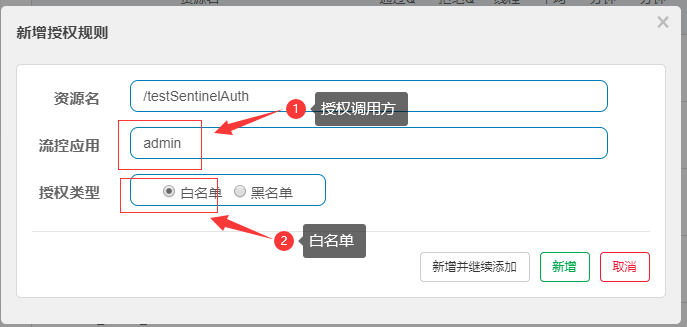

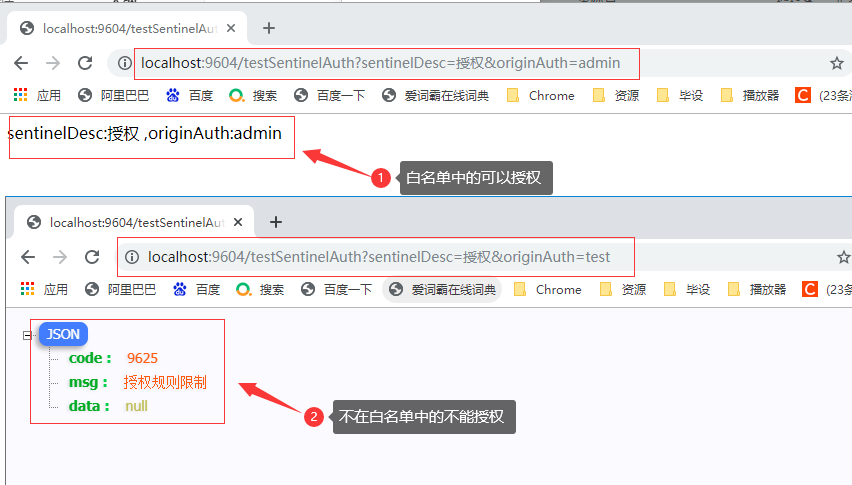

5、授權規則限流

根據呼叫來源來判斷該次請求是否允許放行,這時候可以使用 Sentinel 的來源存取控制的功能。

來源存取控制根據資源的請求來源(origin)限制資源是否通過:

- 若設定白名單,則只有請求來源位於白名單內時才可通過;

- 若設定黑名單,則請求來源位於黑名單時不通過,其餘的請求通過。

設定項:

- 資源名resource,即限流規則的作用物件

- 流控應用limitApp,對應的黑名單/白名單,不同 origin 用 , 分隔,如 appA,appB

- Sentinel提供了 RequestOriginParser 介面來處理來源

- 只要Sentinel保護的介面資源被存取,Sentinel就會呼叫 RequestOriginParser 的實現類去解析存取來源。

- 限制模式strategy,AUTHORITY_WHITE 為白名單模式,AUTHORITY_BLACK 為黑名單模式,預設為白名單模式

5.1 自定義來源處理規則

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: 自定義授權規則解析 來源 處理類

*/

@Component

public class MySentinelAuthRequestOriginParser implements RequestOriginParser {

@Override

public String parseOrigin(HttpServletRequest httpServletRequest) {

// TODO 實際應用場景中,可以根據請求來源ip,進行ip限制

//模擬,通過請求引數中,是否攜帶了自定義的來源引數OriginAuth

//根據授權規則中的流控應用規則指定的參數列,限制是否可以存取

//授權規則,指定白名單,就代表請求攜帶的引數OriginAuth,引數值必須是在流控應用指定的參數列中,才可以存取,否者不允許

//黑名單相反

return httpServletRequest.getParameter("originAuth");

}

}

5.2 模擬授權請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-授權

*/

@GetMapping("testSentinelAuth")

public String testSentinelAuth(@RequestParam String sentinelDesc,

@RequestParam String originAuth) {

log.info("------ testSentinelHotParam 介面呼叫 ------ ");

return "sentinelDesc:" + sentinelDesc + "\n,originAuth:" + originAuth;

}

5.3 白名單

5.3.1 設定白名單

5.3.2 測試

5.4黑名單

5.4.1 設定黑名單

5.4.2 測試

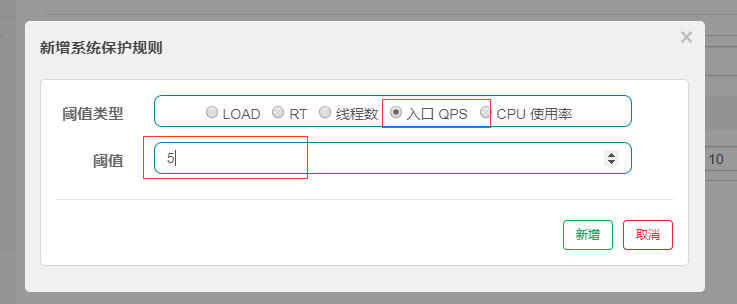

6、系統規則限流

系統保護規則是從應用級別的入口流量進行控制,從單臺機器的總體 Load、RT、入口 QPS 、CPU使用

率和執行緒數五個維度監控應用資料,讓系統儘可能跑在最大吞吐量的同時保證系統整體的穩定性。系統

保護規則是應用整體維度的,而不是資源維度的,並且僅對入口流量 (進入應用的流量) 生效。

- Load 自適應(僅對 Linux/Unixlike 機器生效):系統的 load1 作為啟發指標,進行自適應系統保護。當系統load1 超過設定的啟發值,且系統當前的並行執行緒數超過估算的系統容量時才會觸發系統保護。系統容量由系統的 maxQps * minRt 估算得出。設定參考值一般是 CPU cores * 2.5。

- CPU usage(1.5.0+ 版本):當系統 CPU 使用率超過閾值即觸發系統保護(取值範圍 0.0 - 1.0),比較靈敏。

- 平均 RT:當單臺機器上所有入口流量的平均 RT 達到閾值即觸發系統保護,單位是毫秒。

- 並行執行緒數:當單臺機器上所有入口流量的並行執行緒數達到閾值即觸發系統保護。

- 入口 QPS:當單臺機器上所有入口流量的 QPS 達到閾值即觸發系統保護

6.1 模擬系統限流請求

/**

* @param : [sentinelDesc]

* @return : java.lang.String

* @author : huayu

* @date : 26/11/2022

* @description : 測試 Sentinel-系統

* //設定一個, 全部請求都受限制

*/

@GetMapping("testSentinelSys")

public String testSentinelSys(@RequestParam String sentinelDesc) {

log.info("------ testSentinelHotParam 介面呼叫 ------ ");

return "sentinelDesc:" + sentinelDesc;

}

6.2 系統規則設定

6.3 壓測設定

6.4 瀏覽器測試

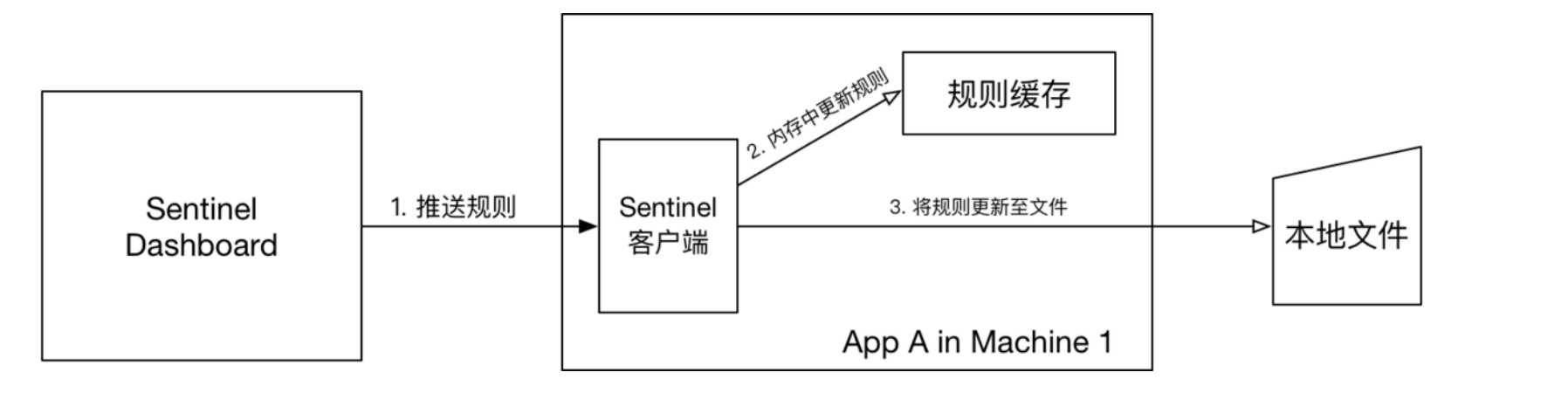

7、Sentinel 規則持久化

Dashboard控制檯來為每個Sentinel使用者端設定各種各樣的規則,但是這裡有一個問題,就是這些規則預設是存放在記憶體中,每次微服務重新啟動,設定的各種規則都會消失。

7.1 方式1:本地檔案(測試,線上不推薦)

本地檔案資料來源會定時輪詢檔案的變更,讀取規則。這樣我們既可以在應用本地直接修改檔案來更新規則,也可以通過 Sentinel 控制檯推播規則。

原理:首先 Sentinel 控制檯通過 API 將規則推播至使用者端並更新到記憶體中,接著註冊的寫資料來源會將新的規則儲存到原生的檔案中。

7.1.1 設定類

建立設定類: SentinelFilePersistence

點選檢視程式碼

import com.alibaba.csp.sentinel.command.handler.ModifyParamFlowRulesCommandHandler;

import com.alibaba.csp.sentinel.datasource.*;

import com.alibaba.csp.sentinel.init.InitFunc;

import com.alibaba.csp.sentinel.slots.block.authority.AuthorityRule;

import com.alibaba.csp.sentinel.slots.block.authority.AuthorityRuleManager;

import com.alibaba.csp.sentinel.slots.block.degrade.DegradeRule;

import com.alibaba.csp.sentinel.slots.block.degrade.DegradeRuleManager;

import com.alibaba.csp.sentinel.slots.block.flow.FlowRule;

import com.alibaba.csp.sentinel.slots.block.flow.FlowRuleManager;

import com.alibaba.csp.sentinel.slots.block.flow.param.ParamFlowRule;

import com.alibaba.csp.sentinel.slots.block.flow.param.ParamFlowRuleManager;

import com.alibaba.csp.sentinel.slots.system.SystemRule;

import com.alibaba.csp.sentinel.slots.system.SystemRuleManager;

import com.alibaba.csp.sentinel.transport.util.WritableDataSourceRegistry;

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.TypeReference;

import lombok.extern.slf4j.Slf4j;

import java.io.File;

import java.io.IOException;

import java.util.List;

/**

* Created On : 26/11/2022.

* <p>

* Author : huayu

* <p>

* Description: MySentinelRulePersistenceDunc

*/

public class MySentinelRulePersistencefunc implements InitFunc{

// String ruleDir = System.getProperty("user.home") + "/sentinel/rules/";

//填寫 規則存放的絕對路徑

String ruleDir = "D:/KEGONGCHANG/DaiMa/IDEA/KH96/SpringCloud/springcloud-alibaba-96/kgcmall96-sentinel/sentinel/rules/";

// String ruleDir = "/kgcmall96-sentinel/sentinel/rules/";

String flowRulePath = ruleDir + "/flow-rule.json";

String degradeRulePath = ruleDir + "/degrade-rule.json";

String systemRulePath = ruleDir + "/system-rule.json";

String authorityRulePath = ruleDir + "/authority-rule.json";

String paramFlowRulePath = ruleDir + "/param-flow-rule.json";

@Override

public void init() throws Exception {

// 建立規則存放目錄

this.mkdirIfNotExits(ruleDir);

// 建立規則存放檔案

this.createFileIfNotExits(flowRulePath);

this.createFileIfNotExits(degradeRulePath);

this.createFileIfNotExits(systemRulePath);

this.createFileIfNotExits(authorityRulePath);

this.createFileIfNotExits(paramFlowRulePath);

// 註冊一個可讀資料來源,用來定時讀取原生的json檔案,更新到規則快取中

// 流控規則

ReadableDataSource<String, List<FlowRule>> flowRuleRDS =

new FileRefreshableDataSource<>(flowRulePath, flowRuleListParser);

// 將可讀資料來源註冊至FlowRuleManager,這樣當規則檔案發生變化時,就會更新規則到記憶體

FlowRuleManager.register2Property(flowRuleRDS.getProperty());

WritableDataSource<List<FlowRule>> flowRuleWDS = new FileWritableDataSource<>(

flowRulePath,

this::encodeJson

);

// 將可寫資料來源註冊至transport模組的WritableDataSourceRegistry中

// 這樣收到控制檯推播的規則時,Sentinel會先更新到記憶體,然後將規則寫入到檔案中

WritableDataSourceRegistry.registerFlowDataSource(flowRuleWDS);

// 降級規則

ReadableDataSource<String, List<DegradeRule>> degradeRuleRDS = new FileRefreshableDataSource<>(

degradeRulePath,

degradeRuleListParser

);

DegradeRuleManager.register2Property(degradeRuleRDS.getProperty());

WritableDataSource<List<DegradeRule>> degradeRuleWDS = new FileWritableDataSource<>(

degradeRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerDegradeDataSource(degradeRuleWDS);

// 系統規則

ReadableDataSource<String, List<SystemRule>> systemRuleRDS = new FileRefreshableDataSource<>(

systemRulePath,

systemRuleListParser

);

SystemRuleManager.register2Property(systemRuleRDS.getProperty());

WritableDataSource<List<SystemRule>> systemRuleWDS = new FileWritableDataSource<>(

systemRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerSystemDataSource(systemRuleWDS);

// 授權規則

ReadableDataSource<String, List<AuthorityRule>> authorityRuleRDS = new FileRefreshableDataSource<>(

authorityRulePath,

authorityRuleListParser

);

AuthorityRuleManager.register2Property(authorityRuleRDS.getProperty());

WritableDataSource<List<AuthorityRule>> authorityRuleWDS = new FileWritableDataSource<>(

authorityRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerAuthorityDataSource(authorityRuleWDS);

// 熱點引數規則

ReadableDataSource<String, List<ParamFlowRule>> paramFlowRuleRDS = new FileRefreshableDataSource<>(

paramFlowRulePath,

paramFlowRuleListParser

);

ParamFlowRuleManager.register2Property(paramFlowRuleRDS.getProperty());

WritableDataSource<List<ParamFlowRule>> paramFlowRuleWDS = new FileWritableDataSource<>(

paramFlowRulePath,

this::encodeJson

);

ModifyParamFlowRulesCommandHandler.setWritableDataSource(paramFlowRuleWDS);

}

private Converter<String, List<FlowRule>> flowRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<FlowRule>>() {

}

);

private Converter<String, List<DegradeRule>> degradeRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<DegradeRule>>() {

}

);

private Converter<String, List<SystemRule>> systemRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<SystemRule>>() {

}

);

private Converter<String, List<AuthorityRule>> authorityRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<AuthorityRule>>() {

}

);

private Converter<String, List<ParamFlowRule>> paramFlowRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<ParamFlowRule>>() {

}

);

private void mkdirIfNotExits(String filePath) throws IOException {

File file = new File(filePath);

if (!file.exists()) {

file.mkdirs();

}

}

private void createFileIfNotExits(String filePath) throws IOException {

File file = new File(filePath);

if (!file.exists()) {

file.createNewFile();

}

}

private <T> String encodeJson(T t) {

return JSON.toJSONString(t);

}

}

7.1.2 InitFunc 檔案

在resources檔案下建立META-INF/services資料夾;

建立檔案com.alibaba.csp.sentinel.init.InitFunc,檔名就是設定類實現介面的全類名;

在檔案中新增第一步設定類的全類名即可;

測試:啟動服務,當存取系統規則限流介面,自動建立目錄和檔案,新增規則後,重啟服務,剛進來,之前的設定看不到,必須先存取對應的入口才可以,要注意

com.kgc.scda.config.MySentinelRulePersistencefunc

8、Openfeign 遠端呼叫

8.1 依賴

<!-- openfeign 遠端呼叫 -->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-openfeign</artifactId>

<version>2.1.1.RELEASE</version>

</dependency>

8.2 設定

# 整合Sentinel 和OpenFeign ,預設關閉

feign:

sentinel:

enabled: true #開啟

8.3 註解

著啟動類: @EnableFeignClients

介面:@FeignClient(value = "服務名")

8.4 測試 (與單獨使用Openfeign一樣不在贅述)

9、GateWay 服務閘道器

9.1 依賴

<!-- Gatway 閘道器會和springMvc衝突,不能新增web依賴 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter</artifactId>

</dependency>

<!-- gateway 依賴 -->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

9.2 設定

# 埠

server:

port: 9606

# 服務名

spring:

application:

name: kgcmall-gatway

cloud:

#nacos 設定

nacos:

discovery:

server-addr: 127.0.0.1:8848

# 閘道器設定

gateway:

routes: # 路由,是list集合,可以設定多個路由

#product模組

- id: kh96_route_first # 當前route路由的唯一標識,不能重複

#uri: http://localhost:9602 # 路由轉發的目標資源地址,不支援多負載呼叫,不利於擴充套件,不推薦

uri: lb://kgcmall96-prod # lb 從nacos註冊中心的服務列表中,根據指定的服務名,呼叫服務,推薦用法

predicates: # 指定路由斷言設定,支援多個斷言,只要斷言成功(滿足路由轉發條件),才會執行轉發到目標資源地址存取

- Path=/prod-gateway/** # 指定path路徑斷言,必須滿足請求地址是/prod-gateway開始,才會執行路由轉發

filters: # 指定路由過濾設定,支援多個過濾器,在斷言成功,執行路由轉發時,對請求和響應資料進行過濾處理

- StripPrefix=1 # 在請求斷言成功後,執行路由轉發時,自動去除第一層的存取路徑/prod-gateway

#user模組

- id: kh96_route_second

uri: lb://kgcmall96-user

predicates:

- Path=/user-gateway/**

filters:

- StripPrefix=1

9.3 測試

9.3.1 nacos

9.3.2 請求測試

9.3.2.1 通過gateway閘道器呼叫prod模組

9.3.2.1 通過gateway閘道器呼叫user模組