【Azure 環境】Azure 雲環境對於OpenSSL 3.x 的嚴重漏洞(CVE-2022-3602 和 CVE-2022-3786)的處理公告

問題描述

參照報告:(OpenSSL3.x曝出嚴重漏洞 : https://www.ctocio.com/ccnews/37529.html )

最近OpenSSL 3.x 爆出了嚴重安全漏洞,分別是 CVE-2022-3602 和 CVE-2022-3786.

| CVE-2022-3602 |

緩衝區溢位可以在 X.509 證書驗證中觸發,特別是在名稱約束檢查中。 請注意,這發生在證書鏈簽名驗證之後,並且要求 CA 已對惡意證書進行簽名,或者要求應用程式繼續證書驗證,儘管無法構造指向受信任頒發者的路徑。 CVE-2022-3602 的預公告將此問題描述為「嚴重」。基於上述一些緩解因素的進一步分析導致其降級為HIGH。我們仍鼓勵使用者儘快升級到新版本。 在 TLS 使用者端中,可以通過連線到惡意伺服器來觸發此操作。 在 TLS 伺服器中,如果伺服器請求使用者端身份驗證並且惡意使用者端連線,則可以觸發此操作。 在 OpenSSL 3.0.7 中修復(受影響的 3.0.0、3.0.1、3.0.2、3.0.3、3.0.4、3.0.5、3.0.6)。

|

| CVE-2022-3786 |

緩衝區溢位可以在 X.509 證書驗證中觸發,特別是在名稱約束檢查中。 在 TLS 使用者端中,可以通過連線到惡意伺服器來觸發此操作。 在 TLS 伺服器中,如果伺服器請求使用者端身份驗證並且惡意使用者端連線,則可以觸發此操作。

|

OpenSSL 3.0.7 在2022-11-01釋出,並將修復以上兩個嚴重漏洞。 那麼,微軟雲如何來處理 OpenSSL 的漏洞事件呢?

問題解答

首先微軟的 MSRC團隊會隨時關注網路世界的最新安全資訊 ( Microsoft Security Response Center), 並且及時釋出最新的公告:

針對 CVE-2022-3602 和 CVE-2022-3786 兩個嚴重的漏洞,微軟安全響應中心(MSRC)公佈了對漏洞的更新:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) / 與 OpenSSL 3.0 – 3.0.6 風險相關的意識和指南(CVE-2022-3786 和 CVE-2202-3602):https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

- Microsoft 已意識到並積極解決與 2022 年 10 月 25 日宣佈的最新 OpenSSL 漏洞相關的影響,該漏洞已在 3.0.7 版中修復。作為標準流程的一部分,我們正在為受影響的服務推出修補程式。

- MSRC部落格和我們相關的安全更新指南(CVE-2022-3786 安全更新指南和 CVE-2022-3602 安全更新指南)中將重點介紹所需的任何客戶操作。

- 作為最佳實踐,建議管理自己環境的客戶應用來自 OpenSSL 的最新安全更新。強烈建議客戶檢視安全更新指南,以檢視他們可能需要採取的任何操作。

- == == == == == == == == == == == ==

- OpenSSL 版本 3.0.7 於 2022 年 11 月 1 日正式釋出,OpenSSL 將 CVE-2022-3602 的嚴重等級從嚴重性降級為高嚴重性等級。

- OpenSSL 3.0.7 解決了兩個漏洞(CVE-2022-3786 和 CVE-2022-3602),這兩個漏洞對執行證書驗證的系統有拒絕服務影響。

- 攻擊者可能將惡意製作的證書傳送到使用者端或伺服器,該使用者端或伺服器在身份驗證過程中分析證書,從而導致崩潰。

- 目前,該漏洞似乎不能可靠地允許遠端執行程式碼,並且不知道是否受到攻擊。

微軟雲對於重大的安全漏洞,會立即採取安全更新:https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime

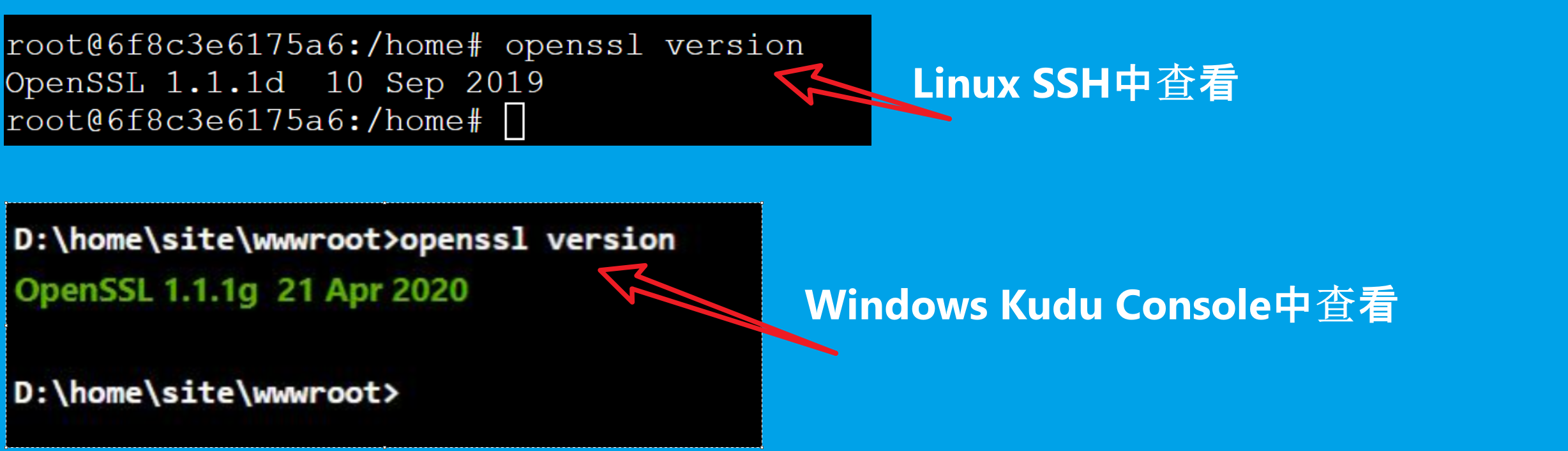

最後,如果想知道自己的Azure服務是否收到OpenSSL 3.x 漏洞影響。如App Service 可以在Kudu站點中通過 openssl version 來檢視版本資訊:

PS: 如上圖檢視Azure App Service使用的Version為 1.x,不在這次受影響的Version中。

參考檔案

第二滴血?OpenSSL3.x曝出嚴重漏洞: https://www.ctocio.com/ccnews/37529.html

Azure 如何處理重大漏洞?https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) : https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

OpenSSL: CVE-2022-3602 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

OpenSSL: CVE-2022-3786 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

當在複雜的環境中面臨問題,格物之道需:濁而靜之徐清,安以動之徐生。 雲中,恰是如此!