聊一聊對一個 C# 商業程式的反反偵錯

一:背景

1.講故事

前段時間有位朋友在微信上找到我,說他對一個商業的 C# 程式用 WinDbg 附加不上去,每次附加之後那個 C# 程式就自動退出了,問一下到底是怎麼回事?是不是哪裡搞錯了,有經驗的朋友應該知道,其實這是 商業程式 的反偵錯機制搗鬼的,為了保護程式隱私,一般都不希望他人對自己做逆向分析,那能不能破解它的反偵錯呢?當然是可以的,難易程度就看對方的誠意了。

經過和朋友的技術搗鼓之後,發現還好,對方只是用了 KERNELBASE!IsDebuggerPresent 做的反偵錯判斷,難度不大,這裡就不細聊那個程式,我們做一個簡單的案例來說下如何反反偵錯,老規矩,上 WinDbg 說話。

二:WinDbg 分析

1. 案例演示

為了方便講述,先上一個例子。

internal class Program

{

[DllImport("kernelbase.dll", SetLastError = true)]

static extern bool IsDebuggerPresent();

static void Main(string[] args)

{

Console.ReadLine();

var isAttached = IsDebuggerPresent();

if (isAttached)

{

Console.WriteLine("/(ㄒoㄒ)/~~ 小心,我被附加了 偵錯程式!");

}

else

{

Console.WriteLine("O(∩_∩)O 程式很安全!");

}

Console.ReadLine();

}

}

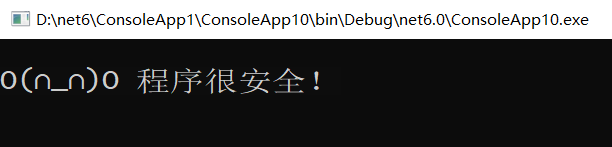

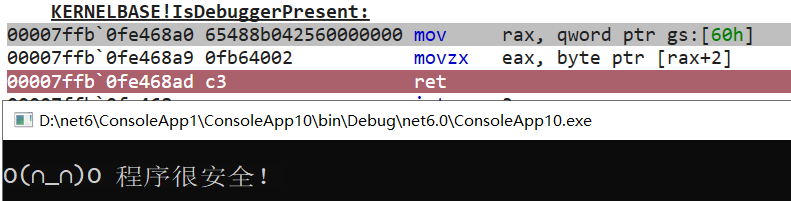

在沒有 WinDbg 的情況下是這樣輸出的。

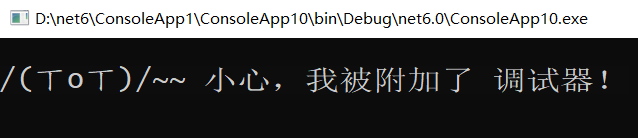

有 WinDbg 的情況下是這樣輸出的。

有朋友肯定要懟了,C# 中有一個 Debugger.IsAttached 屬性為什麼不用,我試了下,這玩意很差勁,檢測不到 WinDbg 這種非託管偵錯程式的附加。

2. 簡述 IsDebuggerPresent 方法

其實 IsDebuggerPresent 方法提取的是 PEB 中的 BeingDebugged 欄位,這個欄位定義在 KernelBase.dll 中,那怎麼驗證呢? 可以用 !peb 檢視程序環境塊的地址,然後用 dt 觀察即可。

0:001> !peb

PEB at 000000000035b000

InheritedAddressSpace: No

ReadImageFileExecOptions: No

BeingDebugged: Yes

ImageBaseAddress: 00007ff719030000

NtGlobalFlag: 4000

NtGlobalFlag2: 0

Ldr 00007ffb1259b4c0

...

0:001> dt ntdll!_PEB 000000000035b000

+0x000 InheritedAddressSpace : 0 ''

+0x001 ReadImageFileExecOptions : 0 ''

+0x002 BeingDebugged : 0x1 ''

+0x003 BitField : 0x4 ''

+0x003 ImageUsesLargePages : 0y0

+0x003 IsProtectedProcess : 0y0

+0x003 IsImageDynamicallyRelocated : 0y1

+0x003 SkipPatchingUser32Forwarders : 0y0

...

從上面的 BeingDebugged : 0x1 可以看到,當前程式被附加了偵錯程式。

3. 反反偵錯思路

找到 IsDebuggerPresent() 方法的讀取來源,這問題就好辦了,通常有兩種做法。

- 修改 IsDebuggerPresent() 方法的反組合程式碼

只要讓 IsDebuggerPresent() 方法一直返回 false,那我們就可以成功破解反偵錯,首先用 x 命令找到 IsDebuggerPresent() 的組合程式碼,輸出如下:

0:007> x KernelBase!IsDebuggerPresent

00007ffb`0fe468a0 KERNELBASE!IsDebuggerPresent (IsDebuggerPresent)

0:007> u 00007ffb`0fe468a0

KERNELBASE!IsDebuggerPresent:

00007ffb`0fe468a0 65488b042560000000 mov rax,qword ptr gs:[60h]

00007ffb`0fe468a9 0fb64002 movzx eax,byte ptr [rax+2]

00007ffb`0fe468ad c3 ret

00007ffb`0fe468ae cc int 3

00007ffb`0fe468af cc int 3

00007ffb`0fe468b0 cc int 3

00007ffb`0fe468b1 cc int 3

00007ffb`0fe468b2 cc int 3

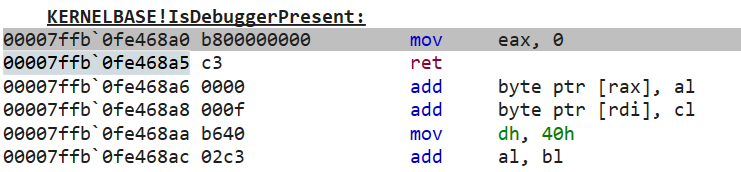

按照 stdcall 協定, eax 會作為方法的返回值,接下來使用 WinDbg 的 a 命令修改 00007ffb0fe468a0 處的組合程式碼,鍵入完組合程式碼之後,按 Enter 即可,輸出如下:

0:007> a 00007ffb`0fe468a0

00007ffb`0fe468a0 mov eax , 0

00007ffb`0fe468a5 ret

00007ffb`0fe468a6

0:007> u 00007ffb`0fe468a0

KERNELBASE!IsDebuggerPresent:

00007ffb`0fe468a0 b800000000 mov eax,0

00007ffb`0fe468a5 c3 ret

00007ffb`0fe468a6 0000 add byte ptr [rax],al

00007ffb`0fe468a8 000f add byte ptr [rdi],cl

00007ffb`0fe468aa b640 mov dh,40h

00007ffb`0fe468ac 02c3 add al,bl

00007ffb`0fe468ae cc int 3

00007ffb`0fe468af cc int 3

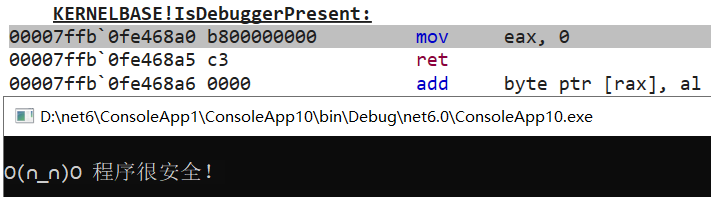

可以看到 WinDbg 已成功修改了 KERNELBASE!IsDebuggerPresent 方法的程式碼,哈哈,接下來繼續 go,截圖如下:

可以看到已成功的反反偵錯,看到程式很開心,我也挺開心的。

- 使用bp斷點攔截

這種做法就是使用 bp + script 攔截,大概就是在 KERNELBASE!IsDebuggerPresent的ret 處用指令碼自動修改 eax 值,這也是可以的,當然也是最安全的。

首先觀察一下 uf KERNELBASE!IsDebuggerPresent 函數的組合程式碼。

0:004> uf KERNELBASE!IsDebuggerPresent

KERNELBASE!IsDebuggerPresent:

00007ffb`0fe468a0 65488b042560000000 mov rax,qword ptr gs:[60h]

00007ffb`0fe468a9 0fb64002 movzx eax,byte ptr [rax+2]

00007ffb`0fe468ad c3 ret

接下來在 00007ffb0fe468ad 處下一個斷點,即位置 KERNELBASE!IsDebuggerPresent + 0xd ,然後使用暫存器修改命令 r 修改 eax 的值,再讓程式 gc 即可,指令碼程式碼如下:

0:004> bp KERNELBASE!IsDebuggerPresent+0xd "r eax =0; gc"

0:004> g

可以看到,此時的程式又是笑哈哈的。

三: 總結

這篇文章無意對抗,只是對一個疑難問題尋求解決方案的探索,大家合理使用。