攻擊面分析及應對實踐

作者:vivo 網際網路安全團隊- PengQiankun

本文結合CASSM和EASM兩個新興的攻擊面管理技術原理對資產管理,綜合檢視(視覺化),風險評估,風險修復流程四個關鍵模組進行簡述,為企業攻擊面安全風險管理提供可落地的建設思路參考。

一、攻擊面概述

攻擊面是企業所有網路資產在未授權的情況下便能被存取和利用的所有可能入口的總和。

隨著物聯網、5G 、雲端計算等技術發展和社會數位化轉型持續發展,當下的網路空間資產的範圍和型別也發生了巨大變化,同時未來將會有更多的新興資產和服務出現,如何去建立更加合適高效的安全技術體系來管理企業面臨的攻擊面安全風險將是安全運營工作面臨的新挑戰。

行業趨勢:

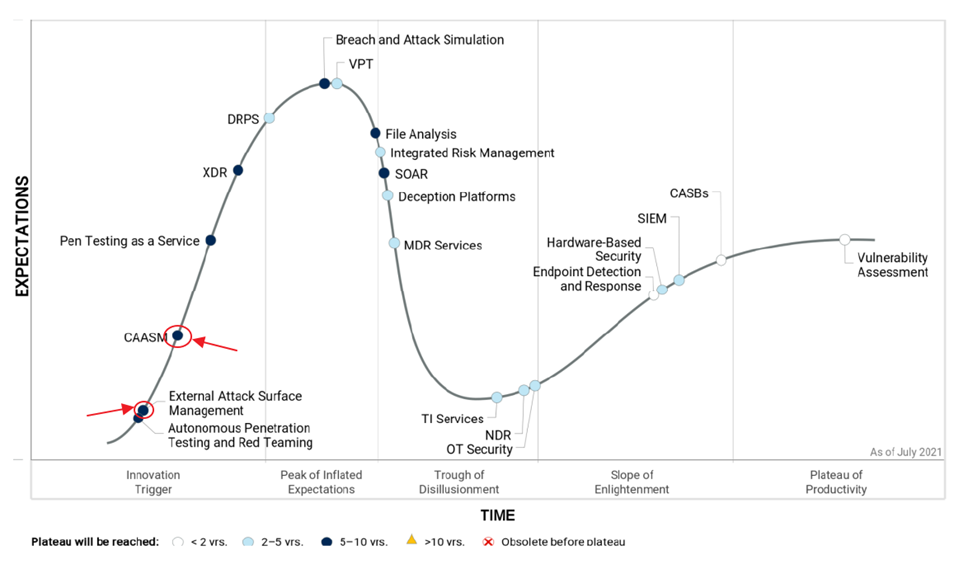

Gartner在 2021 年 7 月 14 日釋出《 2021 安全運營技術成熟度曲線》中明確提到了攻擊面的兩個新興技術:網路資產攻擊面管理( Cyber assetattack surface management)和外部攻擊面管理( External Attack Surface Management),目標是為了讓安全團隊對暴露資產以及攻擊面進行科學高效的管理,從攻擊者視角審視企業網路資產可能存在的攻擊面及脆弱性,建立對企業網路攻擊面從檢測發現、分析研判、情報預警、響應處置和持續監控的全流程閉環安全分析管理機制。

從安全運營技術成熟度曲線可以看出,CAASM 和 EASM 還處於啟動期,這兩種技術雖然剛剛誕生,還處於概念階段,卻已經引起了外界的廣泛關注。

-

CAASM

CAASM是一項新興技術,旨在幫助安全團隊解決持續的資產暴露和漏洞問題。它使組織能夠通過與現有工具的API整合來檢視所有資產(包括內部和外部),查詢合併的資料,識別安全控制中的漏洞和漏洞的範圍,並糾正問題。其取代傳統手動收集資產資訊和繁瑣的流程來提高資產管理的效率。

另外,CAASM通過確保整個環境中的安全控制、安全態勢和資產暴露得到理解和糾正,使安全團隊能夠改善基本的安全能力。部署CAASM的組織減少了對自產系統和手工收集流程的依賴,並通過手工或自動化工作流來彌補差距。此外,這些組織可以通過提高視覺化安全工具的覆蓋率來優化可能有陳舊或缺失資料的記錄源系統。

綜合來說對於組織有以下優點:

-

對組織控制下的所有資產的全面可見性,以瞭解攻擊表面區域和任何現有的安全控制缺口。

-

更快速的合規審計報告通過更準確,及時、全面的資產以及安全控制報告。

-

資產綜合檢視,減少人力投入。

-

EASM

EASM是指為發現面向外部提供服務的企業資產,系統以及相關漏洞而部署的集流程,技術,管理為一體的服務,比如伺服器,憑證,公共雲服務設定錯誤,三方合作伙伴軟體程式碼漏洞等。EASM提供的服務裡會包含DRPS,威脅情報,三方風險評估以及脆弱性評估,以及供應商能力評估等細分服務。

EASM主要包含5個模組:

-

監控,持續主動掃描網際網路與領域相關的環境(如雲服務,面向外部的內部基礎設施)以及分散式系統。

-

資產發現,發現並測繪面向外部的資產與系統

-

分析,分析資產是否存在風險或脆弱點。

-

優先順序評估,對風險及脆弱性進行優先順序評估並告警。

-

修復建議,提供對應風險以及脆弱性的修復建議。

從行業趨勢來看,攻擊面管理已經逐漸走入了各大安全廠商的商業化戰略裡,這不僅體現了這一技術的市場需求急迫性同時體現了一定的商業化實踐價值。

從EASM和CAASM的技術定義中我們不難發現,其核心內容可以歸納為4個模組,分別是資產管理,綜合檢視(視覺化),風險評估,風險修復流程。

這四個模組恰好與我們目前的安全能力建設思路不謀而合,因此後續主要圍繞這四個模組來總結我們在攻擊面風險管理上的實踐心得。

二、攻擊面風險管理落地實踐

行業內通常把攻擊面管理定義為從攻擊者的角度對企業網路攻擊面進行檢測發現、分析研判、情報預警、響應處置和持續監控的資產安全管理方法,其最大特性就是以外部視角來審視企業網路資產可能存在的攻擊面及脆弱性。

攻擊面主要體現在企業暴露給攻擊者各個層面的安全弱點,攻擊者可利用不同手段實現攻擊行為。因此對攻擊面風險有效管理的「First of all」就是資產管理。

2.1 安全資產管理模組

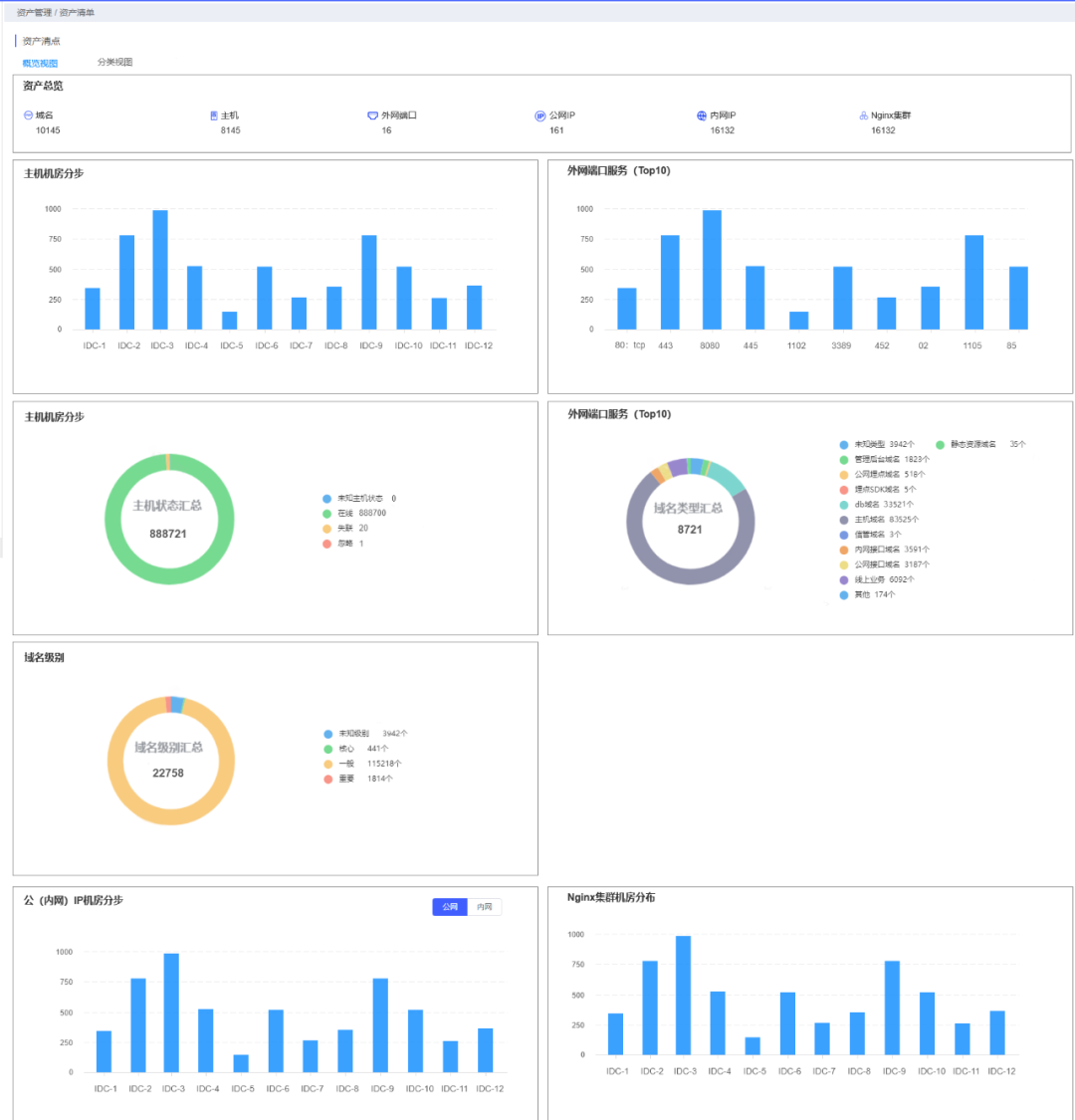

做資產管理之前需要先對全網資產進行梳理,確認資產範圍和型別框架。

2.1.1 安全資產梳理

資產梳理的思路按照業務,系統,主機以及其他四個維度來進行梳理。

-

業務維度

包含域名,URL,公網IP,依賴包管理資產以及應用資產。

-

系統維度

包含API介面,公網IP內部對映關係,公網埠內部對映關係,內網叢集VIP-LVS,內網應用叢集VIP-Nginx,內網埠資產,內網IP資源狀態資產。

-

主機維度

包含主機IP資產,容器資產,k8s資產,主機埠資產,中介軟體資產,資料庫資產,作業系統資產,賬號資訊資產,程序資訊資產,其他應用服務資產。

-

其他維度

包含資產修補程式狀態,資產負責人及所屬組織。

資產梳理沒有一個萬能公式,最佳實踐是從實際的基礎架構出發結合業務場景來對全網資產定好框架。

2.1.2 構建可靠的資產資訊來源庫

資產庫主要有三個資料來源。

-

CMDB:主要的資產資訊供應渠道

-

HIDS:補充主機相關資產資訊,如程序,賬號,網路連結等資產資訊

-

VCS:主動資產資訊採集用以補充資產庫

通常安全資產庫的建設往往會面臨技術上的難點,比如資產資訊採集工具的適配性,採集工具的穩定性,對生產造成影響的概率最小性,資產完整的可靠性等等,但技術問題往往並不難解決,藉助開源工具,商業化產品甚至自研工具都能解決絕大部分問題,而真正難以頭疼的是與資產歸屬方(業務方)的大量複雜的溝通確認工作。

從以往的最佳實踐來看,從業務方的視角來建設資產庫,宣貫業務價值能夠更順暢地開展資產資訊採集工作,例如資產管理系統可以繪製整個企業內多個團隊的合併資產檢視,其可包括業務團隊、運維團隊、安全團隊等,大家都可以從這個檢視中查詢到自己關心的資訊,通過價值宣導來激發共同作業方的支撐意願。

2.1.3 建設資產主動發現能力

在資產管理中,往往存在資產主動上報監管難,資產變更頻率高而產生的資產資訊滯後以及一些非法資產接入的問題,因此需要建設資產主動發現能力來補全這一塊的資產資訊,有條件的話可以以此作為資產變審計體系的輸入源。

-

流量解析:通過流量分析識別隱匿資產、老化資產、影子資產等資產資訊。

-

掃描工具:IAST/DAST/SAST,NMAP工具等對資產進行識別補充以及維持。

-

安全紀錄檔及告警:梳理無標資產對資產庫進行補充。

另外,需要注意的是,在資產主動發現過程中需要謹慎考慮掃描工具或引擎的工作頻率以及工作時間段,避免影響生產。

2.2 綜合檢視模組

建設綜合檢視並不是為了繪圖而繪圖,它是經過一定的資料分析並結合業務場景的資產關聯鏈測繪,具備良好的邏輯性及可讀性的綜合檢視,無論是直接使用者(安全運營團隊)還是非直接使用者(業務或運維)都能夠通過綜合檢視獲取各自需要的資產資訊。

2.2.1 資產關係鏈測繪

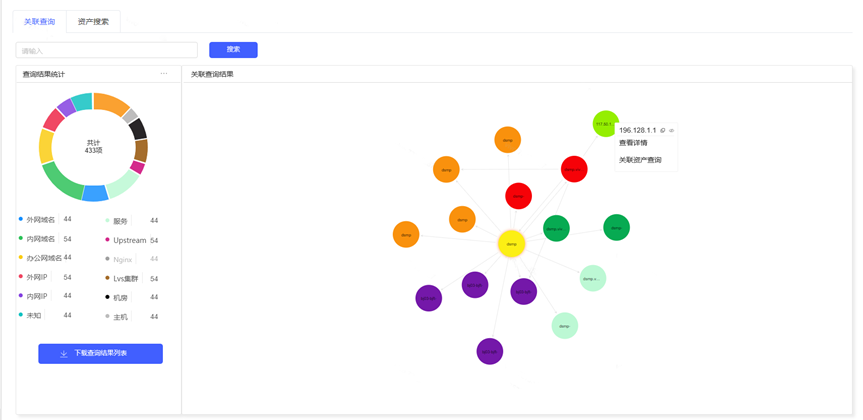

資產關聯能力建設的目的是去測繪資產關係鏈從而將系統各模組的安全事件進行關聯,全鏈路分為兩條分別是公網IP/域名到內網主機的關係對映鏈以及內網主機到內網IP/域名以及公網IP/域名的關係對映鏈。

2.2.2 資產全域性檢視

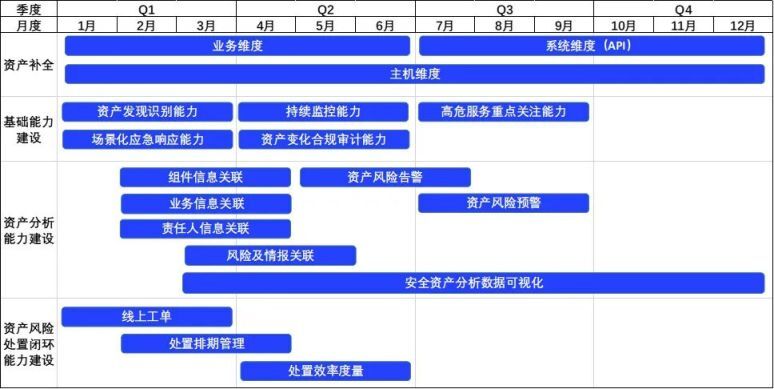

針對以上兩個資產強相關模組,如果以一年期來建設的話,可以參考以下建設計劃:

2.3 風險評估模組

2.3.1 風險發現

風險發現來源包含兩大塊:

-

縱深防禦體系:一體化的縱深防禦協防平臺提供基礎的告警源資料。

-

主動掃描:以防守方視角對全網資產脆弱性進行定期掃描,一般搭建自動化掃描系統定期持續對全網設施/節點進行漏洞掃描。

-

人工滲透測試:從攻擊方視角組織人力配合工具從外部對資訊資產進行脆弱性測試。

-

基線合規掃描:解決內部基線合規問題,如弱密碼,root許可權,外發管控等。

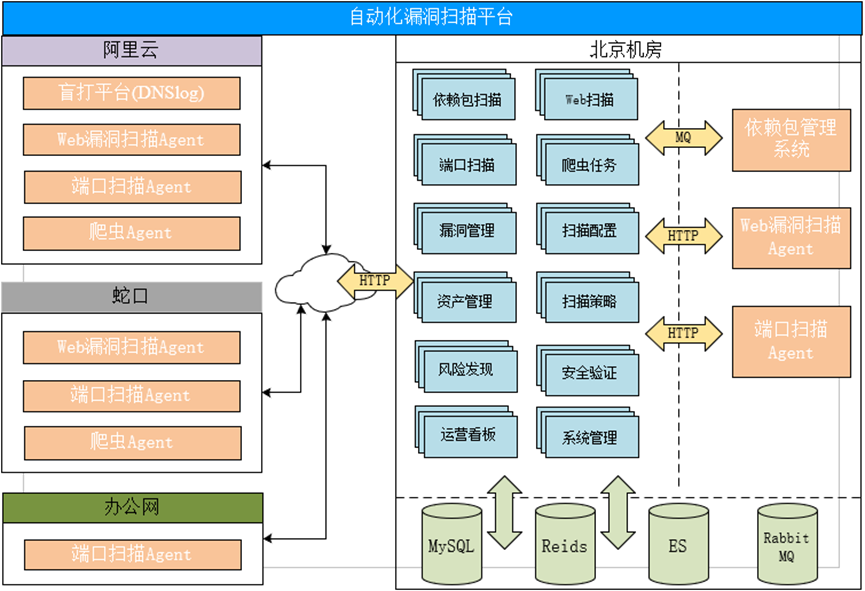

通過搭建自動化漏洞掃描平臺對以及掃描任務進行集中管理,相關的安全人員對掃描產生的各類風險發現做進一步的確認,若確認是漏洞的風險就會通過自動建立漏洞工單,並將建立的漏洞工單同步到漏洞管理系統進行後續漏洞修復的跟蹤,後續漏洞的修復進度也會同步到自動化漏洞掃描平臺進行同步跟進。

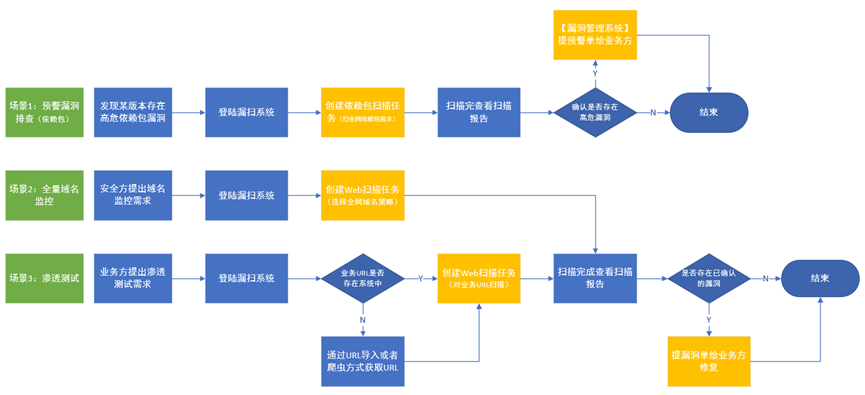

值得一提的是,漏洞掃描平臺並非只是一味地將掃描工具及掃描結果整合,一個能有效解決風險發現的系統必然是從場景出發,落地到實際問題上。以下是三個應用場景的舉例:

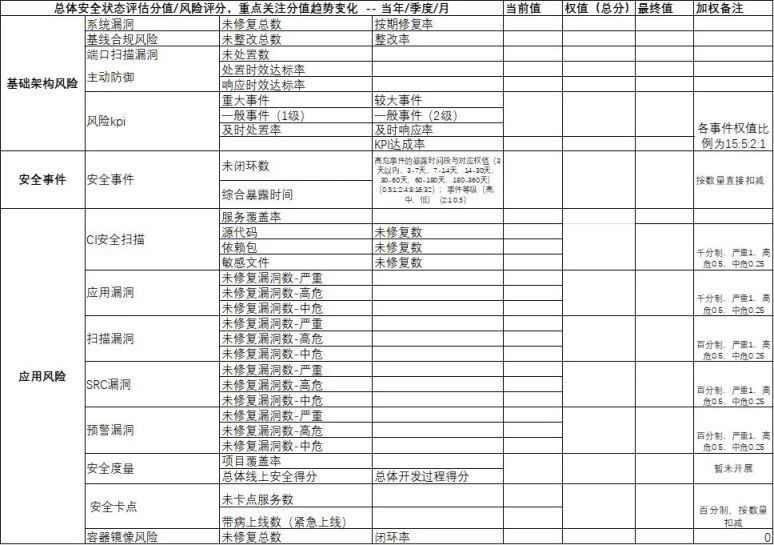

2.3.2 風險評估

安全風險評估就是從風險管理角度,運用科學的方法和手段,系統地分析網路與資訊系統所面臨的威脅及其存在的脆弱性,評估安全事件一旦發生可能造成的危害程度,提出有針對性的抵禦威脅的防護對策和整改措施,另外,風險評估的落地形態可以是一套評分規範或是數學模型,其可以從全域性視角來評估整體安全態勢並以具體分值的形式來呈現。

標準的風險評估過程主要有四塊:

-

資產識別與賦值:對評估範圍內的所有資產進行識別,並調查資產破壞後可能造成的損失大小,根據危害和損失的大小為資產進行相對賦值。

-

威脅識別與賦值:即分析資產所面臨的每種威脅發生的頻率,威脅包括環境因素和人為因素。

-

脆弱性識別與賦值:從管理和技術兩個方面發現和識別脆弱性,根據被威脅利用時對資產造成的損害進行賦值。

-

風險值計算:通過分析上述測試資料,進行風險值計算,識別和確認高風險,並針對存在的安全風險提出整改建議。

從落地實踐來看,對各個資訊節點的評估賦值需要張弛有度,過細的賦值方案會難以展開,過粗的賦值方案難以有好的效果,企業應結合自身發展現狀,人力,技術條件以及安全目標來制定賦值方案。

2.4 風險閉環

針對於安全運營工作來說,風險管理的實際工作本質上是漏洞管理,風險閉環是漏洞從發現再到消除的一系列管理過程,即漏洞的生命週期管理。

其實在實際的風險管理過程中,許多風險是沒有形成閉環管理的,其原因大多可以歸納為以下幾點:

-

計劃制定的不切實際

-

沒有進行原因分析

-

進行了原因分析但未實施對策

-

未檢查執行效果

因此,在制定閉環策略或流程時應充分考慮以上幾個問題。以下例子是按照漏洞來源制定的不同的閉環策略:

三、總結

企業攻擊面梳理已變得非常重要,攻擊面不清晰將導致嚴重後果。攻擊面風險管理一方面需持續加強企業攻擊面安全防護的監管指導,強化攻擊面安全管理制度和流程,明確各相關主體的責任和管理要求,定期開展攻擊面梳理排查,加強對企業攻擊面安全防護工作的監督。建立更健全攻擊面防護的立健全攻擊面防護的標準規範,推動政策引導、標準約束等方面的落地實踐,提升企業安全防護能力。

另一方面,需要持續強化攻擊面安全防護技術的研究和應用。擴充套件攻擊面分析研究場景,融合巨量資料分析、人工智慧等先進技術,全面開展企業攻擊面風險分析,提高攻擊面檢測排查能力以及應急處置能力。結合持續身份認證、細粒度存取控制、資料流安全審計、資料隱私保護等安全機制賦能攻擊面預防檢測工作,提升對攻擊面利用類安全事件的響應能力,還應密切關注當下複雜網路安全形勢下攻擊面攻擊和防禦兩方面的技術發展趨勢,從資產管理基礎出發,建立適應各企業開展攻擊面安全治理的平臺和工具。

總的來說,攻擊面的應對實踐方式應是從攻擊面梳理著手,落地到資產梳理,同步建設網路空間測繪及風險掃描能力,配合脆弱性評估對風險進行整體評估,建設統一的風險檢視對風險進行全域性的把控,以及結合風險閉環工具及流程等最終對攻擊面進行有效收斂。