GitHub 首席安全官 Mike Hanley ,攻擊者正在使用被盜的 OAuth 使用者令牌從私有儲存庫中下載資料。

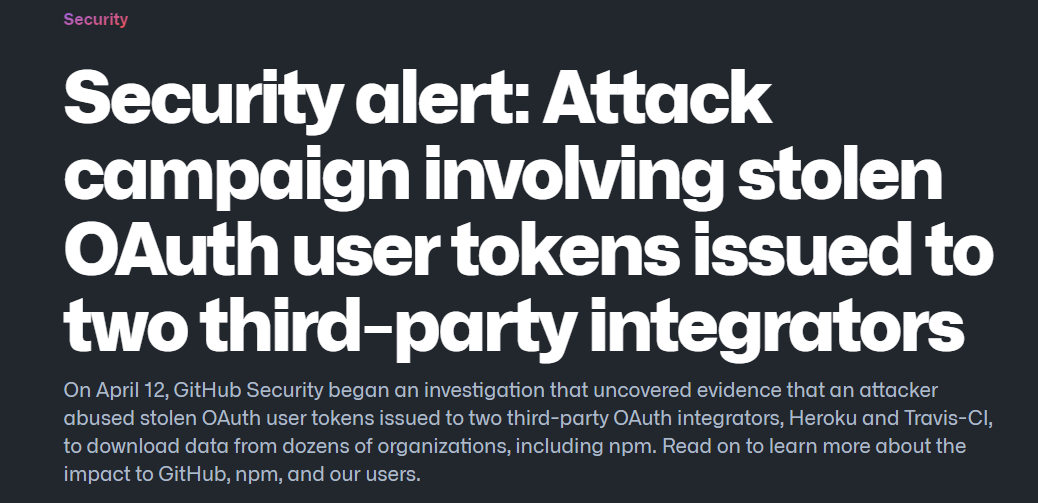

有證據表明,攻擊者濫用被盜的 OAuth 使用者令牌發給兩個第三方 OAuth 整合商 Heroku 和 Travis-CI,然後從包括 npm 在內的數十個組織下載資料。這些整合商維護的應用程式被 GitHub 使用者使用,包括 GitHub 本身。

攻擊者並非通過入侵 GitHub 或其系統獲得了這些令牌,因為 GitHub 未以原始可用格式儲存相關令牌。

應用程式和服務使用 OAuth 存取令牌以授權存取特定的使用者資料並相互通訊,而無需共用實際憑據。OAuth 存取令牌是用於將授權從 ) 服務傳遞到另一個應用程式的最常用方法之一。

GitHub 安全於 4 月 12 日發現,有攻擊者使用洩露的 AWS API 金鑰對 GitHub 的 npm 生產基礎設施進行未經授權的存取。這個 AWS API 金鑰是攻擊者通過使用竊取的 OAuth 令牌從一組私有 npm 倉庫中獲得的,但攻擊者沒有修改任何 GitHub 包或存取任何使用者帳戶資料,只下載了受影響的私有倉庫程式碼。

這次 OAuth 使用者令牌洩露,受影響的服務包括:Heroku Dashboard 和 Travis CI ,GitHub 已經復原了與受影響應用程式相關的存取令牌,並以郵件通知所有已知受影響的使用者和組織。