推播到其 Firefox 網路瀏覽器,其中包含兩個影響巨大的安全漏洞,據外媒 稱,這兩個漏洞都在被廣泛利用。

兩個零日漏洞分別被跟蹤為 CVE-2022-26485 和 CVE-2022-26486 :

- CVE-2022-26485:在處理過程中刪除 XSLT 引數可能導致可利用的 use-after-free Bug。(XSLT 是一種基於 XML 的語言,用於將 XML 檔案轉換為網頁或 PDF 檔案)

- CVE-2022-26486:WebGPU IPC 框架中的意外訊息可能導致 use-after-free Bug 和可利用的沙箱逃逸。(WebGPU 是一種新興的 Web 標準,被宣傳為當前 WebGL JavaScript 圖形庫的繼承者)

use-after-free Bug 是指記憶體塊被釋放後,其對應的指標沒有被設定為 NULL,這樣導致該指標處於懸空的狀態。被釋放的記憶體可能被利用來破壞有效的資料,並在受損的系統上執行任意程式碼。

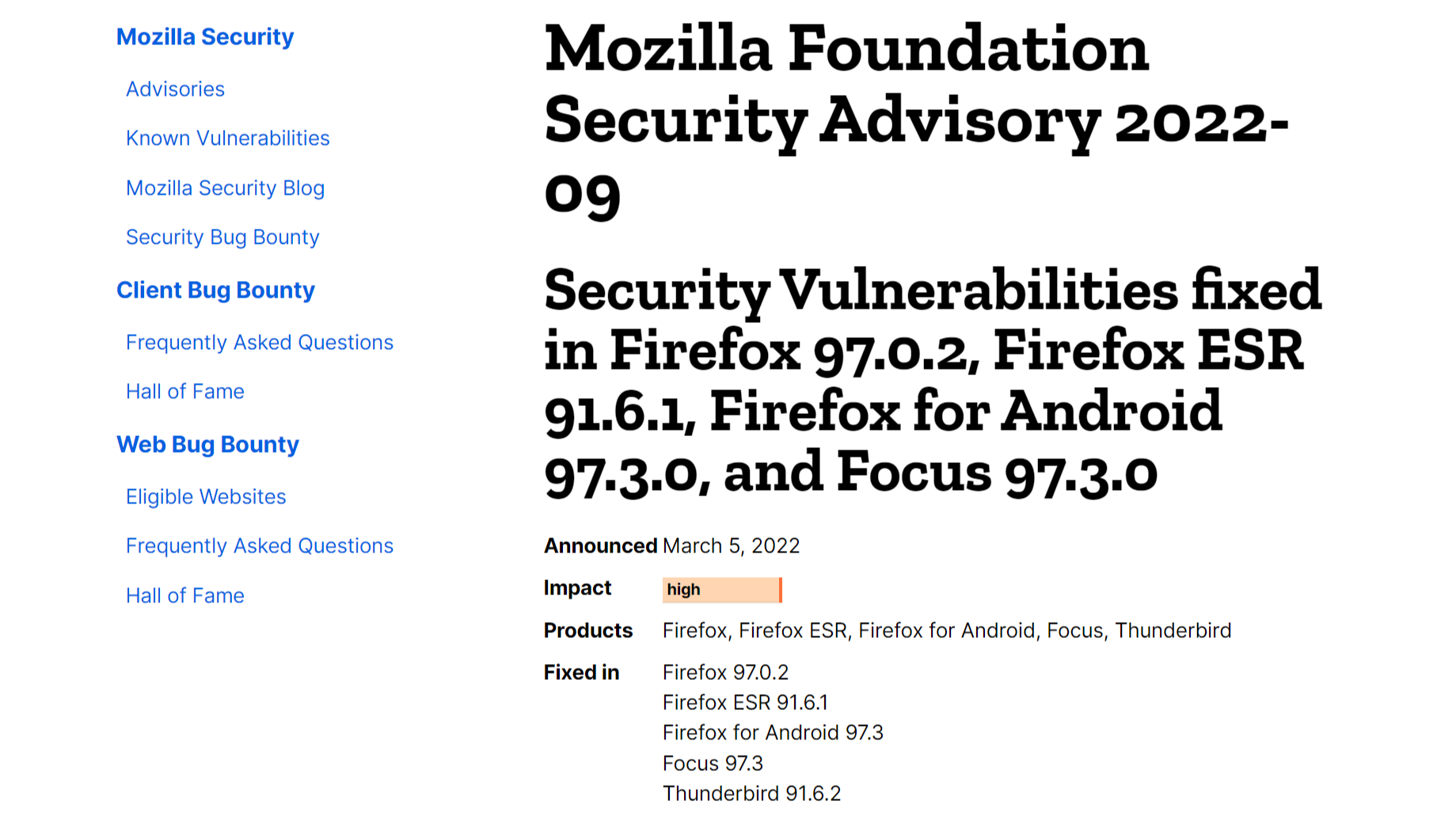

目前 Mozilla 已承認「我們已經收到了關於野外攻擊的報告」,但沒有分享關於入侵時間或惡意攻擊者相關的任何技術細節。鑑於漏洞被積極利用,建議使用者儘快升級到Firefox 97.0.2、Firefox ESR 91.6.1、Firefox for Android 97.3.0、Focus 97.3.0、Thunderbird 91.6.2。