Go中是如何實現使用者的每日限額

Go 中實現使用者的每日限額(比如一天只能領三次福利)

如果你寫一個 bug 管理系統,用了這個

PeriodLimit你就可以限制每個測試人員每天只能給你提一個 bug。工作是不是就輕鬆很多了?:P

如今微服務架構大行其道本質原因是因為要降低系統的整體複雜度,將系統風險均攤到子系統從而最大化保證系統的穩定性,通過領域劃分拆成不同的子系統後各個子系統能獨立的開發、測試、釋出,研發節奏和效率能明顯提高。

但同時也帶來了問題,比如:呼叫鏈路過長,部署架構複雜度提升,各種中介軟體需要支援分散式場景。為了確保微服務的正常執行,服務治理就不可或缺了,通常包括:限流,降級,熔斷。

其中限流指的是針對介面呼叫頻率進行限制,以免超出承載上限拖垮系統。比如:

電商秒殺場景

API 針對不同商戶限流

常用的限流演演算法有:

- 固定時間視窗限流

- 滑動時間視窗限流

- 漏桶限流

- 令牌桶限流

本文主要講解固定時間視窗限流演演算法。

工作原理

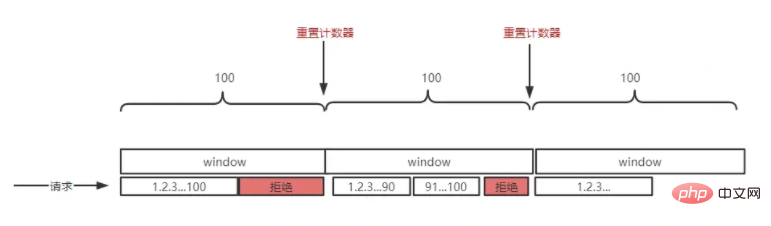

從某個時間點開始每次請求過來請求數+1,同時判斷當前時間視窗內請求數是否超過限制,超過限制則拒絕該請求,然後下個時間視窗開始時計數器清零等待請求。

優缺點

優點

實現簡單高效,特別適合用來限制比如一個使用者一天只能發10篇文章、只能傳送5次簡訊驗證碼、只能嘗試登入5次等場景,實際業務中此類場景非常多見。

缺點

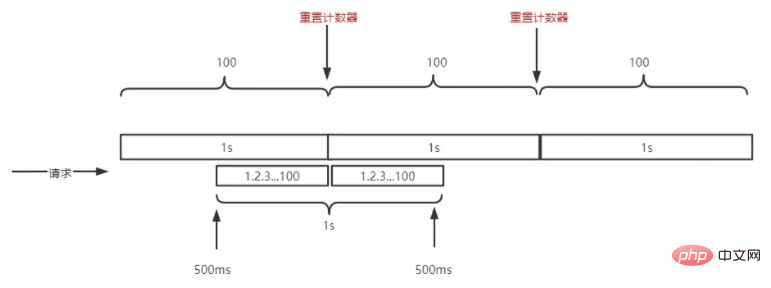

固定時間視窗限流的缺點在於無法處理臨界區請求突發場景。

假設每 1s 限流 100 次請求,使用者在中間 500ms 時開始 1s 內發起 200 次請求,此時 200 次請求是可以全部通過的。這就和我們預期 1s 限流 100 次不合了,根源在於限流的細粒度太粗。

go-zero 程式碼實現

core/limit/periodlimit.go

go-zero 中使用 redis 過期時間來模擬固定時間視窗。

redis lua 指令碼:

-- KYES[1]:限流器key-- ARGV[1]:qos,單位時間內最多請求次數-- ARGV[2]:單位限流視窗時間-- 請求最大次數,等於p.quotalocal limit = tonumber(ARGV[1])-- 視窗即一個單位限流週期,這裡用過期模擬視窗效果,等於p.permitlocal window = tonumber(ARGV[2])-- 請求次數+1,獲取請求總數local current = redis.call("INCRBY",KYES[1],1)-- 如果是第一次請求,則設定過期時間並返回 成功if current == 1 then

redis.call("expire",KYES[1],window)

return 1-- 如果當前請求數量小於limit則返回 成功elseif current < limit then

return 1-- 如果當前請求數量==limit則返回 最後一次請求elseif current == limit then

return 2-- 請求數量>limit則返回 失敗else

return 0end固定時間視窗限流器定義

type (

// PeriodOption defines the method to customize a PeriodLimit.

// go中常見的option引數模式

// 如果引數非常多,推薦使用此模式來設定引數

PeriodOption func(l *PeriodLimit)

// A PeriodLimit is used to limit requests during a period of time.

// 固定時間視窗限流器

PeriodLimit struct {

// 視窗大小,單位s

period int

// 請求上限

quota int

// 儲存

limitStore *redis.Redis

// key字首

keyPrefix string

// 線性限流,開啟此選項後可以實現週期性的限流

// 比如quota=5時,quota實際值可能會是5.4.3.2.1呈現出週期性變化

align bool

}

)注意一下 align 引數,align=true 時請求上限將會呈現週期性的變化。

比如quota=5時實際quota可能是5.4.3.2.1呈現出週期性變化

限流邏輯

其實限流邏輯在上面的 lua 指令碼實現了,需要注意的是返回值

- 0:表示錯誤,比如可能是 redis 故障、過載

- 1:允許

- 2:允許但是當前視窗內已到達上限,如果是跑批業務的話此時可以休眠 sleep 一下等待下個視窗(作者考慮的非常細緻)

- 3:拒絕

// Take requests a permit, it returns the permit state.

// 執行限流

// 注意一下返回值:

// 0:表示錯誤,比如可能是redis故障、過載

// 1:允許

// 2:允許但是當前視窗內已到達上限

// 3:拒絕

func (h *PeriodLimit) Take(key string) (int, error) {

// 執行lua指令碼

resp, err := h.limitStore.Eval(periodScript, []string{h.keyPrefix + key}, []string{

strconv.Itoa(h.quota),

strconv.Itoa(h.calcExpireSeconds()),

})

if err != nil {

return Unknown, err

}

code, ok := resp.(int64)

if !ok {

return Unknown, ErrUnknownCode

}

switch code {

case internalOverQuota:

return OverQuota, nil

case internalAllowed:

return Allowed, nil

case internalHitQuota:

return HitQuota, nil

default:

return Unknown, ErrUnknownCode

}

}這個固定視窗限流可能用來限制比如一個使用者一天只能傳送5次驗證碼簡訊,此時我們就需要跟中國時區對應(GMT+8),並且其實限流時間應該從零點開始,此時我們需要額外對齊(設定 align 為 true)。

// 計算過期時間也就是視窗時間大小

// 如果align==true

// 線性限流,開啟此選項後可以實現週期性的限流

// 比如quota=5時,quota實際值可能會是5.4.3.2.1呈現出週期性變化

func (h *PeriodLimit) calcExpireSeconds() int {

if h.align {

now := time.Now()

_, offset := now.Zone()

unix := now.Unix() + int64(offset)

return h.period - int(unix%int64(h.period))

}

return h.period

}專案地址

github.com/zeromicro/go-zero

歡迎使用 go-zero 並 star 支援我們!

以上就是Go中是如何實現使用者的每日限額的詳細內容,更多請關注TW511.COM其它相關文章!