網路嗅探與身份認證-實驗二

網路嗅探與身份認證

實驗目的

1、通過使用Wireshark軟體掌握Sniffer(嗅探器)工具的使用方法,實現捕捉HTTP等協定的封包,以理解TCP/IP協定中多種協定的資料結構、通過實驗瞭解HTTP等協定明文傳輸的特性。

2、研究交換環境下的網路嗅探實現及防範方法,研究並利用ARP協定的安全漏洞,通過Arpspoof實現ARP欺騙以捕獲內網其他使用者資料。

3、能利用BrupSuite實現網站登入暴力破解獲得登入密碼。

4、能實現ZIP密碼破解,理解安全密碼的概念和設定。

系統環境:Kali Linux 2、Windows

網路環境:交換網路結構

實驗工具:Arpspoof、WireShark、BurpSuite、fcrackzip(用於zip密碼破解)。

實驗內容、原理

網路嗅探

網路嗅探概述

嗅探(Sniffers)是一種網路流量資料分析的手段,常見於網路安全攻防技術使用,也有用於業務分析領域,本文主要介紹了嗅探的原理、常見的嗅探工具以及如何防範嗅探。

一、嗅探簡介

嗅探(Sniffers)一般是指使用嗅探器對資料流的資料截獲與分組分析。

任何工具均有兩面性,網路管理員使用嗅探器可以隨時掌握網路的真實情況,搜尋網路漏洞和檢測網路效能,當網路效能急劇下降的時候,可以通過嗅探器分析網路流量,找出網路阻塞的來源。

但是,駭客使用嗅探器可以攫取網路中的大量敏感資訊,進行ARP欺騙手段,很多攻擊方式都要涉及到arp欺騙,如連線劫持和ip欺騙。駭客使用Sniffer 可以很輕鬆截獲在網上傳送的使用者賬號、驗證碼、口令、身份證、銀行卡號、等資訊,冒充使用者消費或套現。

二、嗅探的工作原理

嗅探(Sniffers)安裝了嗅探器的計算機能夠接收區域網中計算機發出的封包,並對這些資料進行分析。乙太網中是基於廣播方式傳送資料的,所有的物理訊號都要經過主機節點。TCP/IP 協定棧中的應用協定大多數明文在網路上傳輸,明文資料可能會包含一些敏感資訊(如賬號、密碼、銀行卡號等)。使用嗅探工具後,計算機則能接收所有流經本地計算機的封包,從而實現盜取敏感資訊。由於嗅探器的隱蔽性好,只是被動接收資料,而不向外傳送資料,所以在傳輸資料的過程中,難以覺察到有人監聽。

如果網路卡處於混雜(promiscuous)模式,那麼它就可以捕獲網路上所有的資料框,處於對網路的「監聽」狀態,如果一臺機器被設定成這樣的方式,它(包括其軟體)就是一個嗅探器。

ARP欺騙

快取記憶體

每一個主機都有一個ARP快取記憶體,用於記錄最近一段時間內其它IP地址與其MAC地址的對應關係。如果本機想與某臺主機通訊,則首先在ARP快取記憶體中查詢此臺主機的IP和MAC資訊:

-

如果存在,則直接利用此MAC地址構造以太幀。

-

如果不存在,則向本網路上每一個主機廣播一個ARP請求報文,得到其他主機的MAC地址,目的主機收到此請求包後,傳送一個ARP響應報文,本機收到此響應後,把相關資訊記錄在ARP快取記憶體中,然後進行構造以太幀。

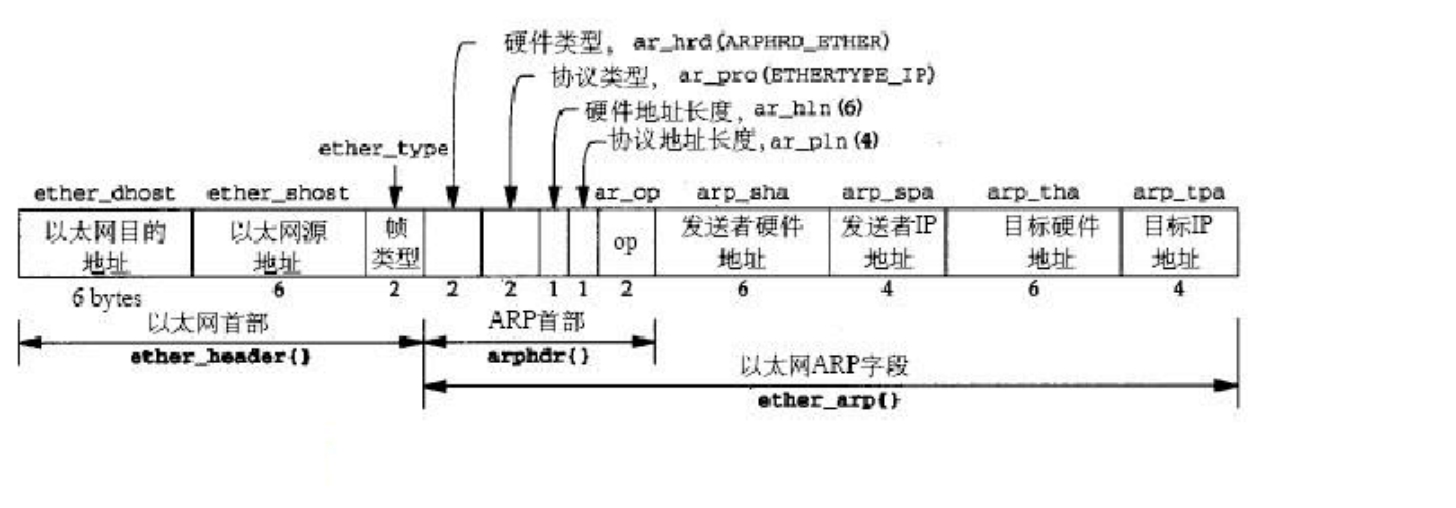

| ARP報文格式: | |

|---|---|

|

ARP協定的缺點

ARP它的誕生使得網路能夠更加高效的執行,是建立在網路中各個主機互相信任的基礎上的,故此本身也存在缺陷:

ARP地址轉換表是依賴於快取記憶體動態更新的,而快取記憶體的更新是受到更新週期的限制的,只儲存最近使用的地址的對映關係表項,這使得攻擊者有了可乘之機,可以在高速緩衝記憶體更新表項之前修改地址轉換表,實現攻擊。

ARP請求為廣播形式傳送的,網路上的主機可以自主傳送ARP應答訊息,並且當其他主機收到應答報文時不會檢測該報文的真實性就將其記錄在原生的MAC地址轉換表,這樣攻擊者就可以向目標主機傳送偽ARP應答報文,從而篡改原生的MAC地址表。ARP欺騙可以導致目標計算機與閘道器通訊失敗,更會導致通訊重定向,所有的資料都會通過攻擊者的機器,因此存在極大的安全隱患。

ARP 攻擊

如果傳送者硬體位址列位填入攻擊者的硬體地址,而傳送者IP地址填入被假冒者的IP地址,那麼就構造出了一個用於欺騙的ARP請求報文。那麼被欺騙主機的ARP快取記憶體,被假冒者的IP地址與其MAC地址的對應關係就會更改為欺騙者的,從而達到ARP欺騙的目的。特別的,如果攻擊者冒充閘道器,將轉發子網內到外網的所有通訊量,以達到捕獲其他主機的通訊量,從而破壞資料傳輸的保密性。

那麼第三方主機可以構造一個ARP欺騙報文,而源主機卻無法分辨真假。

駭客向對方計算機不斷傳送有欺詐性質的ARP封包,封包內包含有與當前裝置重複的Mac地址,使對方在迴應報文時,由於簡單的地址重複錯誤而導致不能進行正常的網路通訊,或者如果不及時處理,便會造成網路通道阻塞、網路裝置的承載過重、網路的通訊品質不佳等情況。。

一般情況下,受到ARP攻擊的計算機會出現兩種現象:

- 不斷彈出「本機的XXX段硬體地址與網路中的XXX段地址衝突」的對話方塊。

- 計算機不能正常上網,出現網路中斷的症狀。

因為這種攻擊是利用ARP請求報文進行「欺騙」的,所以防火牆會誤以為是正常的請求封包,不予攔截。因此普通的防火牆很難抵擋這種攻擊。

因為這種攻擊是利用ARP請求報文進行「欺騙」的,所以防火牆會誤以為是正常的請求封包,不予攔截。因此普通的防火牆很難抵擋這種攻擊。

密碼安全

口令破解方法

口令破解主要有兩種方法:

1.暴力破解

暴力破解是指把所有的數位、字母、包括特殊字元等等進行排列組合,把所有的組合嘗試一遍來猜測這是不是使用者正在使用的密碼。雖然看起來比較笨拙,但是卻是最有效的密碼攻擊的手段。但是破解的時間隨著密碼長度的增加和密碼的組成型別複雜度的提高而快速上升。

2.字典攻擊

字典攻擊比暴力破解稍微智慧一點,根據受害人的個人資訊,比如暱稱、別名、名字、生日郵箱等等,生成一個可能使用的密碼的字典。字典跑完,攻擊也就隨之結束,所以字典攻擊的效果取決於這個字典的精準程度。

實驗過程

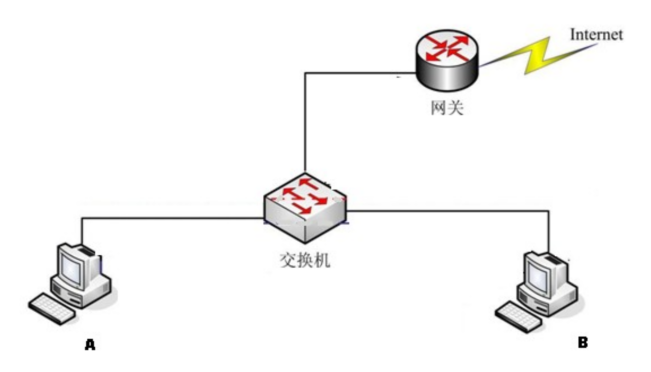

1、A主機上外網,B執行sinffer(Wireshark)選定只抓源為A的資料)。

實驗網路拓撲圖:

兩臺主機應該在一個閘道器,並且都採用「Bridge connect」

1.1 寫出以上過濾語句。

採用wireshark進行抓包

ip.addr==192.168.43.225

1.2 B是否能看到A和外網的通訊(A剛輸入的帳戶和口令)?為什麼?

不能,因為A輸入的賬號和口令是採用https加密協定後進行傳輸,B看到的只是密文。

2.1 為了捕獲A到外網的資料,B實施ARP欺騙攻擊,B將冒充該子網的什麼實體?

B冒充子網的閘道器。

為了欺騙B,讓B把報文全部發到A這裡來。A需要冒充區域網中交換機的角色**(此時B為Win7主機)**。

我們要告訴B,我們是閘道器,由於ARP協定是基於不存在欺騙的特性,所以B會把A當做閘道器,向A傳送相關資訊。

2.2 寫出arpspoof命令格式

既然B的請求給了A,那麼B的請求得不到閘道器的迴應,上不了網,這樣實行ARP欺騙很容易被B發現異常,所以我們應該也讓B在正常上網的情況下進行資訊竊取。

A需要將B發傳送的請求轉接給閘道器:

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof -i eth0 -t 被欺騙ip 偽裝的閘道器ip

- -i interface

- eth0 網路卡

- -t target

2.3 B是否能看到A和外網的通訊(A剛輸入的帳戶和口令)?

可以,因為在很多網址的登陸介面的賬戶密碼都是明文傳輸的,所以可以採用抓包的形式看到。

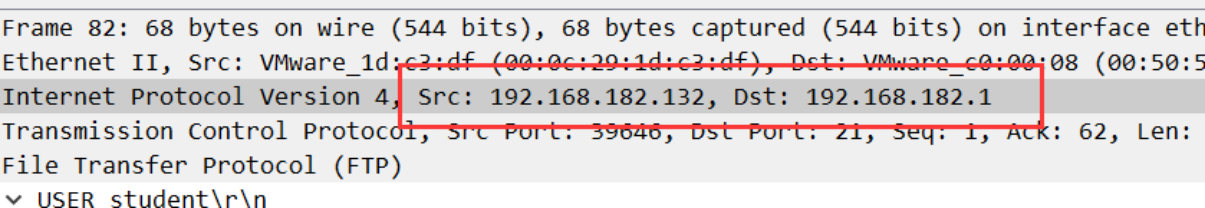

2.4 在網際網路上找到任意一個以明文方式傳遞使用者帳號、密碼的網站,截圖Wireshark中顯示的明文資訊。

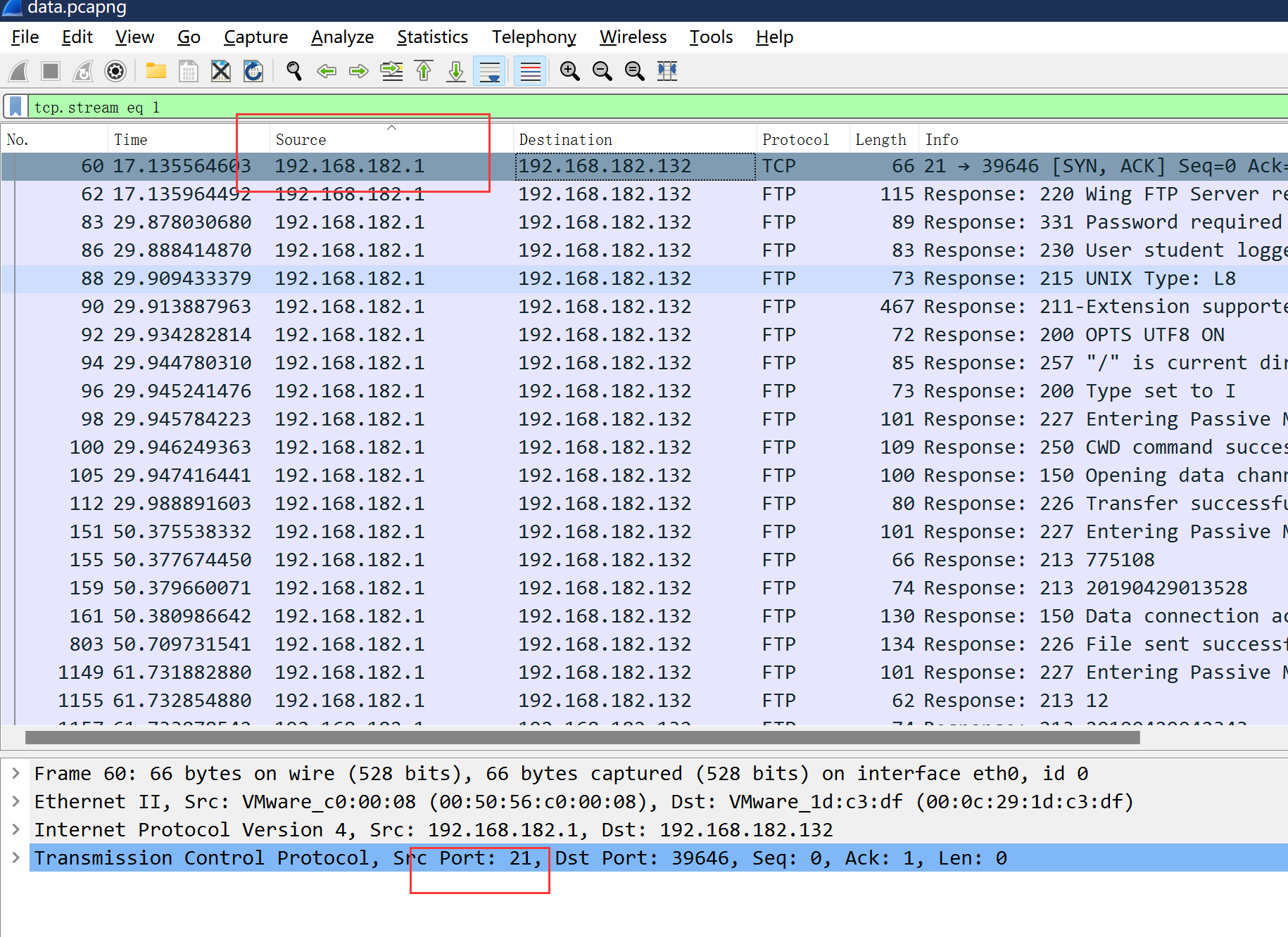

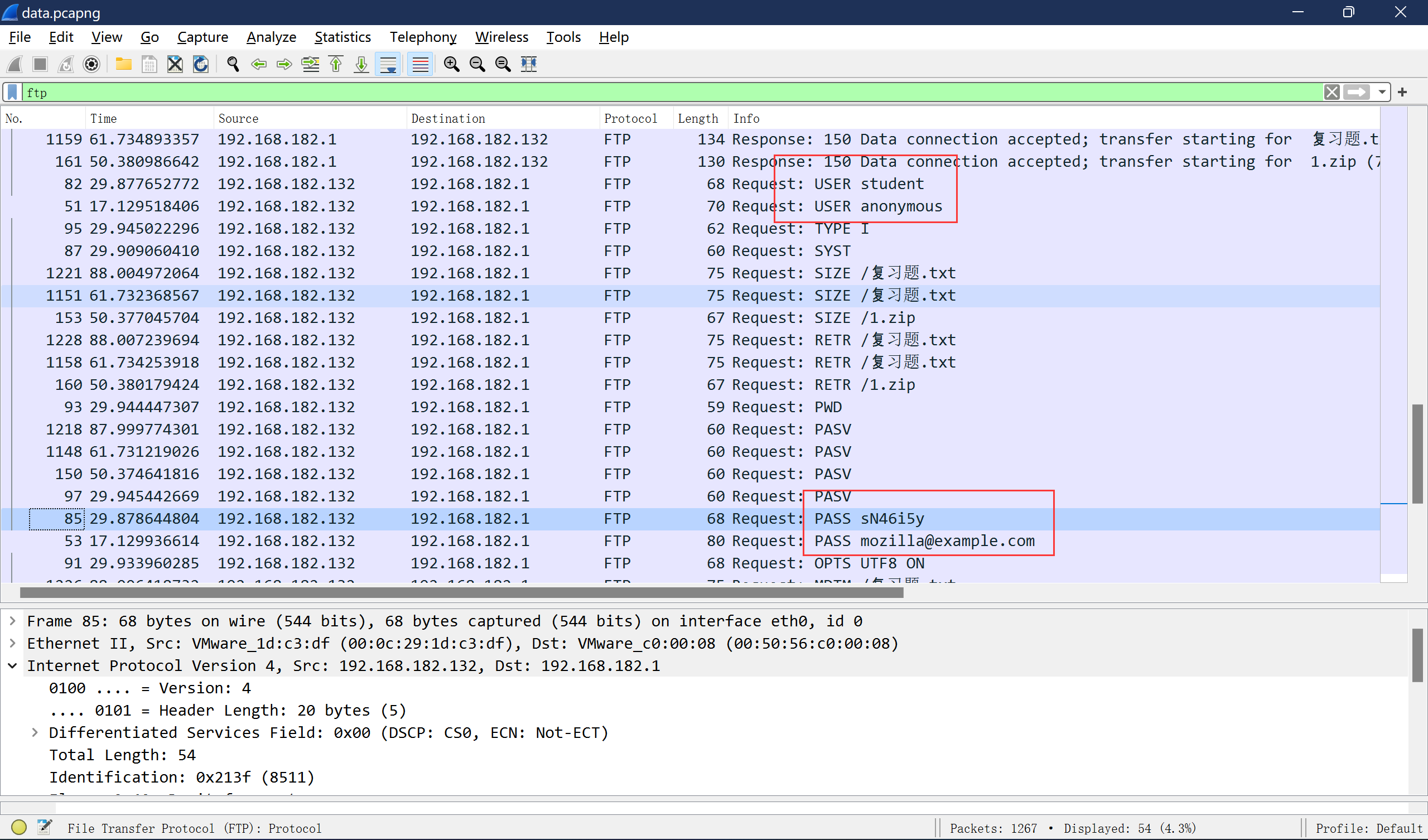

3.FTP資料還原部分:利用WireShark開啟實驗實驗資料data.pcapng。

3.1 FTP伺服器的IP地址是多少?你是如何發現其為FTP伺服器的?

採用FTP 過濾:

tcp.stream eq 1

ftp伺服器開在21埠,我們只要看21埠對應的ip即可:

192.168.182.1為伺服器

.1 不一定是閘道器,一般情況下將閘道器的ip設定為.1

3.2使用者端登入FTP伺服器的賬號和密碼分別是什麼?

應該是輸入了兩次賬號密碼,第一次錯誤,第二次正確

USER student

PASS sN46i5y

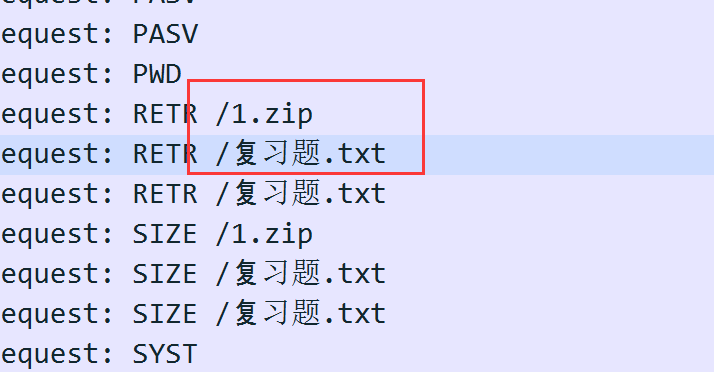

3.3 使用者端從FTP下載或檢視了2個檔案,一個為ZIP檔案,一個為TXT檔案,檔名分別是什麼?提示:檔名有可能是中文。

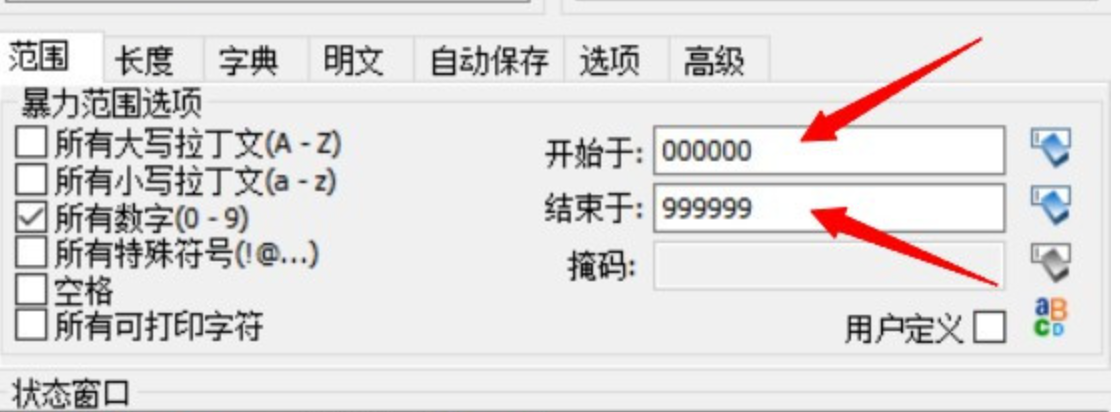

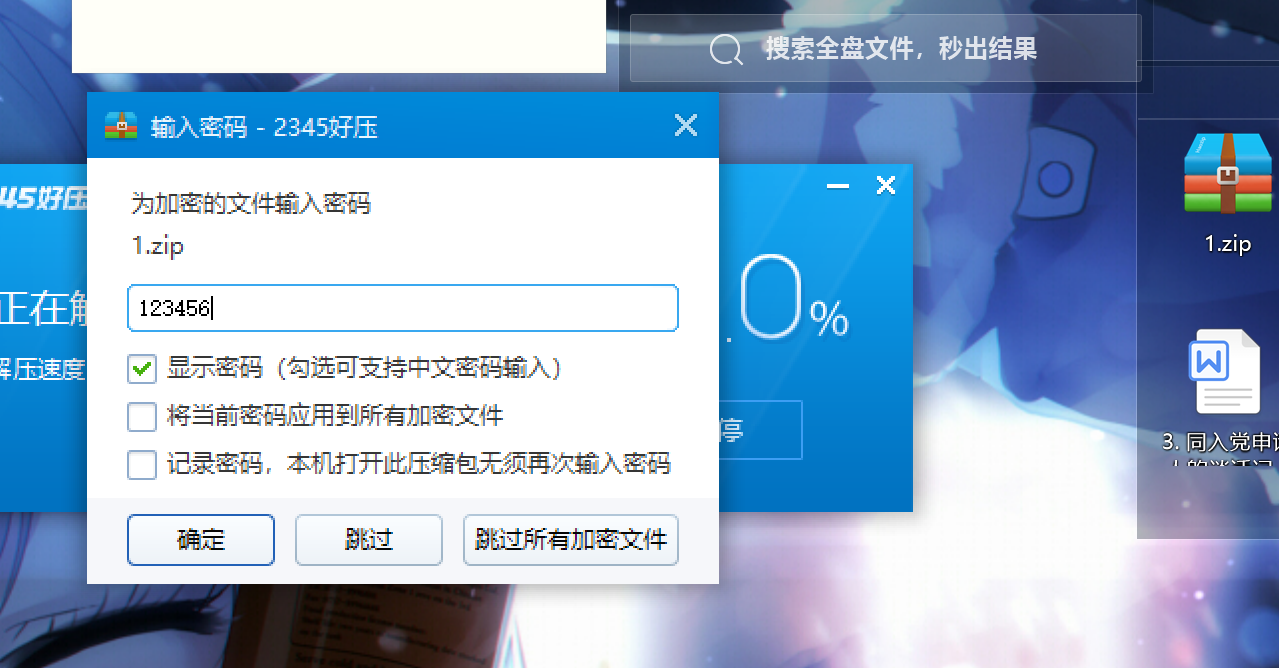

3.4 還原ZIP檔案並開啟(ZIP有解壓密碼,試圖破解,提示:密碼全為數位,併為6位)。截圖破解過程。

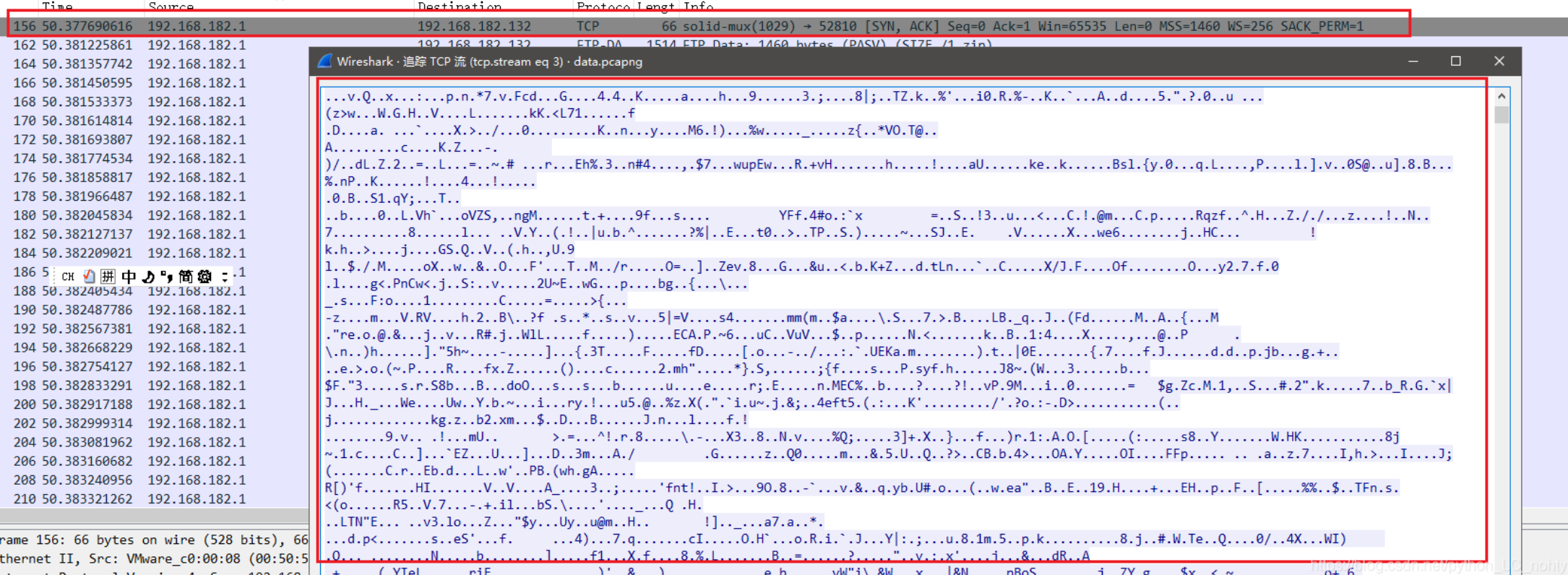

FTP伺服器為資料傳輸提供可靠保證,採用的是TCP傳輸。所以在TCP封包裡篩選查詢,根據zip檔案的檔案頭和檔案尾快速的確認zip包的位置。

zip檔案頭504B0304

儲存檔案並下載,開啟需要密碼。

暴力密碼破解:設定六位數範圍

得到密碼:123456

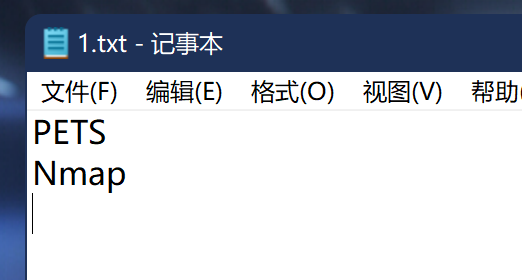

3.5 TXT檔案的內容是什麼?

通過追蹤TXT資訊,可以檔案內容如下

網站密碼破解部分

利用人們平時常用的詞、句破譯,如果說暴力破解是一個一個的嘗試那麼字典破譯就是利用人們習慣用人名、地名或者常見的詞語設定成密碼的習慣進行破譯。字典破譯速度比暴力破譯更快但是有時候密碼設定中包含了沒有字典庫中的詞句就無法破解出來了,因此有好的字典是關鍵。

以為目標網站,構造字典(wordlist),其中包含你的正確密碼,利用burpsuite進行字典攻擊,實施字典攻擊,你是如何判斷某個密碼為破解得到的正確密碼,截圖。

4、MD5破解

MD5的作用

- 資料完整性校驗

- 檔案完整性校驗 檔案經過網路傳輸、拷貝或其他操作後,可以通過檔案的md5值判斷檔案內容是否發生了改變。檔名改變、但檔案內容不變時,檔案的md5值會保持不變。md5是校驗檔案內容,與檔名是否相同無關;md5是逐位校驗,所以檔案越大,校驗時間越長。 md5校驗,可能極小概率出現不同的檔案生成相同的校驗和,比md5更安全的校驗演演算法還有SHA*系列,如sha1sum/sha224sum/sha2…

- 密碼儲存 伺服器不能明文儲存密碼,萬一資料庫被攻破損失很慘重,通常是儲存經過md5之後的128位元位元組。當使用者輸入密碼後,直接把使用者的輸入值經過md5加密,對比加密後的輸出和伺服器儲存的128位元組是否相同,以此來判斷使用者密碼是否輸入正確

SqlMap得到某資料庫使用者表資訊,使用者口令的MD5值為7282C5050CFE7DF5E09A33CA456B94AE

那麼,口令的明文是什麼?(提示:MD5值破解)

5、John the Ripper的作用是什麼?

John the Ripper免費的開源軟體,是一個快速的密碼破解工具,用於在已知密文的情況下嘗試破解出明文的破解密碼軟體,支援目前大多數的加密演演算法,如DES、MD4、MD5等。

它支援多種不同型別的系統架構,包括Unix、Linux、Windows、DOS模式、BeOS和OpenVMS,主要目的是破解不夠牢固的Unix/Linux系統密碼。

除了在各種Unix系統上最常見的幾種密碼雜湊型別之外,它還支援Windows LM雜湊,以及社群增強版本中的許多其他雜湊和密碼。它是一款開源軟體。Kali中自帶John。

可執行檔案位置: /usr/sbin/john

密碼字典所在目錄:/usr/share/john/

John the Ripper支援字典破解方式和暴力破解方式。

思考問題:

1、 談談如何防止ARP攻擊。

「防禦措施」

- 不要把網路安全信任關係建立在IP基礎上或MAC基礎上(RARP同樣存在欺騙的問題),理想的關係應該建立在IP+MAC基礎上。

- 設定靜態的MAC–>IP對應表,不要讓主機重新整理設定好的轉換表。

- 除非很有必要,否則停止使用ARP,將ARP做為永久條目儲存在對應表中。

- 使用ARP伺服器。通過該伺服器查詢自己的ARP轉換表來響應其他機器的ARP廣播。確保這臺ARP伺服器不被黑。

- 使用「proxy」代理IP的傳輸。

- 使用硬體遮蔽主機。設定好路由,確保IP地址能到達合法的路徑(靜態設定路由ARP條目),注意,使用交換集線器和網橋無法阻止ARP欺騙。

- 管理員定期用響應的IP包中獲得一個RARP請求,然後檢查ARP響應的真實性。

- 管理員定期輪詢,檢查主機上的ARP快取。

- 使用防火牆連續監控網路。注意有使用SNMP的情況下,ARP的欺騙有可能導致陷阱包丟失。

- 若感染ARP病毒,可以通過清空ARP快取、指定ARP對應關係、新增路由資訊、使用防病毒軟體等方式解決。

2、 安全的密碼(口令)應遵循的原則。

1.諧音混合法

可以利用數位的諧音或相似的字元來設計密碼。例如生日為「19950824」則可以設定為「199wo82s」。

2.造句法

使用一句容易記住的句子。例如「吃葡萄不吐葡萄皮」則可以設定為「cptbtptp」。

3.6步密碼設定法

- 第一步:密碼不要過短,最好大於8位元數

- 第二步:使用一句話的縮寫作為基礎密碼例如「just for you」的縮寫是「jfy」

- 第三步:加上數位可使基礎密碼更復雜密碼增強為「2018jfy"

- 第四步:加上符號可進行強化密碼增強為「2018jfy?」

- 第五步:使用大小寫進一步強化密碼增強為「2018Jfy?"

- 第六步:建立一個規則,在不同的網站使用不同的密碼例如:新浪微博+密碼則為「XLWB2018Jfy?」

3、 談談字典攻擊中字典的重要性。

在破解密碼或金鑰時,逐一嘗試使用者自定義詞典中的可能密碼(單詞或短語)的攻擊方式。與暴力破解的區別是,暴力破解會逐一嘗試所有可能的組合密碼,而字典式攻擊會使用一個預先定義好的單詞列表(可能的密碼)。

4、 實驗小結

瞭解許多相關知識

-

網路嗅探知識:arp欺騙

-

密碼安全

-

常用wireshark搜尋過濾:

-

過濾源ip、目的ip。:

- 目的ip:ip.dst==192.168.101.8;查詢源地址為ip.src==1.1.1.1

-

埠過濾:

- tcp.port==80,這條規則是把源埠和目的埠為80的都過濾出來:

- 使用tcp.dstport==80只過濾目的埠為80的

- tcp.srcport==80只過濾源埠為80的包

- tcp.port==80,這條規則是把源埠和目的埠為80的都過濾出來:

-

協定過濾:

- http.request.method==「GET」

- http.request.method==「POST」

-

連線符and的使用

-

-

wireshark抓取資料流

-

暴力破解密碼

目的ip:ip.dst==192.168.101.8;查詢源地址為ip.src==1.1.1.1

-

埠過濾:

- tcp.port==80,這條規則是把源埠和目的埠為80的都過濾出來:

- 使用tcp.dstport==80只過濾目的埠為80的

- tcp.srcport==80只過濾源埠為80的包

- tcp.port==80,這條規則是把源埠和目的埠為80的都過濾出來:

-

協定過濾:

- http.request.method==「GET」

- http.request.method==「POST」

-

連線符and的使用

-

wireshark抓取資料流

-

暴力破解密碼